Co je zjišťování?

Microsoft Defender Správa externí potenciální oblasti útoku (Defender EASM) používá proprietární technologii zjišťování Microsoftu k nepřetržitému definování jedinečného prostoru útoku vystaveného na internetu vaší organizace. Funkce zjišťování EASM defenderu prohledá známé prostředky, které vlastní vaše organizace, aby odhalila dříve neznámé a nesledované vlastnosti. Zjištěné prostředky se indexují v inventáři vaší organizace. EaSM v programu Defender poskytuje dynamický systém záznamů pro webové aplikace, závislosti třetích stran a webovou infrastrukturu v rámci správy vaší organizace v jediném zobrazení.

Prostřednictvím procesu zjišťování EASM v programu Defender může vaše organizace aktivně monitorovat svůj neustále se měnící prostor digitálního útoku. Při jejich vzniku můžete identifikovat vznikající rizika a porušení zásad.

Mnoho programů ohrožení zabezpečení nemá přehled mimo bránu firewall. Neví o externích rizicích a hrozbách, které jsou primárním zdrojem porušení zabezpečení dat.

Digitální růst současně pokračuje v výpadku schopnosti podnikového bezpečnostního týmu, aby ho chránil. Digitální iniciativy a příliš běžné "stínové IT" vedou k rozšíření prostoru pro útoky mimo bránu firewall. V tomto tempu je téměř nemožné ověřit požadavky na kontrolu, ochranu a dodržování předpisů.

Bez EASM v programu Defender je téměř nemožné identifikovat a odebrat ohrožení zabezpečení a skenery se nemůžou dostat mimo bránu firewall, aby bylo možné posoudit prostor pro úplné útoky.

Jak to funguje

Pokud chcete vytvořit komplexní mapování prostoru pro útoky vaší organizace, Defender EASM nejprve naslouchá známé prostředky (semena). Semena zjišťování se rekurzivně proskenují, aby prostřednictvím jejich připojení k semenům objevila více entit.

Počáteční počáteční počáteční hodnota může být některý z následujících druhů webové infrastruktury indexované Společností Microsoft:

- Domény

- Bloky IP adres

- Hostitelé

- E-mailové kontakty

- Názvy autonomních systémů (ASN)

- Organizace Whois

Od počátečního nastavení systém zjistí přidružení k dalším položkám online infrastruktury, aby zjistil další prostředky, které vaše organizace vlastní. Tento proces nakonec vytvoří celý inventář prostoru pro útoky. Proces zjišťování používá jako centrální uzly semena zjišťování. Pak se rozvětvuje směrem k okraji prostoru vašeho útoku. Identifikuje všechny položky infrastruktury, které jsou přímo připojeny k počátečnímu stavu, a pak identifikuje všechny položky související s každou položkou v první sadě připojení. Proces se opakuje a rozšiřuje, dokud nedosáhne hranice odpovědnosti vaší organizace za správu.

Pokud například chcete zjistit všechny položky v infrastruktuře společnosti Contoso, můžete použít doménu , contoso.comjako počáteční počáteční klíčovec. Počínaje tímto počátečním zdrojem můžeme zhlédnout následující zdroje a odvodit následující relace:

| Zdroj dat | Položky s možnými vztahy se společností Contoso |

|---|---|

| Záznamy Whois | Jiné názvy domén zaregistrované ve stejné kontaktní e-mailové nebo registrantové organizaci, které se použily k registraci contoso.com |

| Záznamy Whois | Všechny názvy domén zaregistrované na libovolnou @contoso.com e-mailovou adresu |

| Záznamy Whois | Jiné domény přidružené ke stejnému názvovém serveru jako contoso.com |

| Záznamy DNS | Všichni pozorní hostitelé v doménách, které contoso vlastní, a všechny weby přidružené k těmto hostitelům |

| Záznamy DNS | Domény, které mají různé hostitele, ale které se přeloží na stejné bloky IP adres |

| Záznamy DNS | Poštovní servery přidružené k názvům domén vlastněných společností Contoso |

| Certifikáty SSL | Všechny certifikáty SSL (Secure Sockets Layer), které jsou připojené ke každému hostiteli, a všechny ostatní hostitele, kteří používají stejné certifikáty SSL |

| Záznamy ASN | Další bloky IP adres přidružené ke stejnému názvu ASN jako bloky IP, které jsou připojené k hostitelům v názvech domén společnosti Contoso, včetně všech hostitelů a domén, které se na ně překládají |

Pomocí této sady připojení první úrovně můžeme rychle odvodit zcela novou sadu prostředků, které se mají prozkoumat. Než eaSM v programu Defender provede více rekurzí, určí, jestli je připojení dostatečně silné, aby se zjištěná entita automaticky přidala jako potvrzený inventář. Pro každý z těchto prostředků spouští systém zjišťování automatizované rekurzivní vyhledávání na základě všech dostupných atributů a vyhledá připojení druhé a třetí úrovně. Tento opakující se proces poskytuje další informace o online infrastruktuře organizace, a proto zjišťuje různorodé prostředky, které by jinak nebyly zjištěny a následně monitorovány.

Automatizované a přizpůsobené prostory útoku

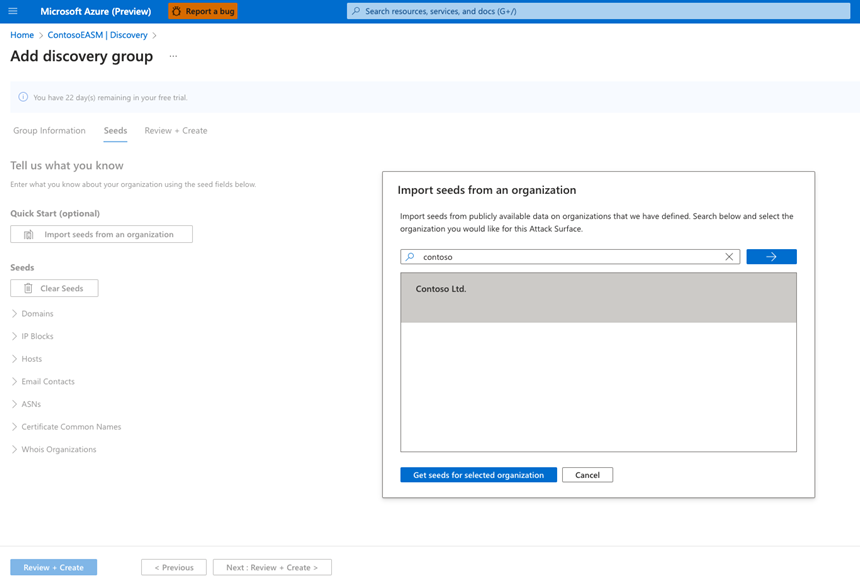

Když poprvé použijete Defender EASM, budete mít přístup k předem připravenému inventáři pro vaši organizaci, abyste mohli rychle začít s pracovními postupy. V podokně Začínáme může uživatel vyhledat svoji organizaci, aby rychle naplnil inventář na základě připojení aktiv, která už identifikoval Defender EASM. Před vytvořením vlastního inventáře doporučujeme, aby všichni uživatelé hledali předdefinovaný inventář prostoru pro útoky.

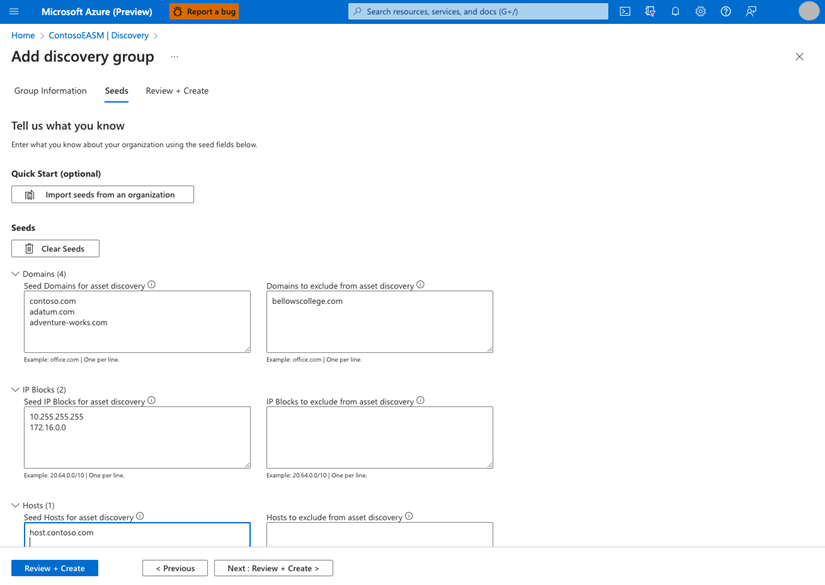

Aby mohl vytvořit přizpůsobený inventář, může uživatel vytvořit skupiny zjišťování pro uspořádání a správu semen, která používají při spouštění zjišťování. Uživatel může použít samostatné skupiny zjišťování k automatizaci procesu zjišťování, konfiguraci počátečního seznamu a nastavení plánů opakovaných spuštění.

Potvrzený inventář vs. kandidátské prostředky

Pokud modul zjišťování zjistí silné spojení mezi potenciálním assetem a počátečním počátečním modulem, systém automaticky označí prostředek stavem Potvrzený inventář. Při iterativním prohledávání připojení k tomuto počátečnímu stavu a zjištění připojení třetí úrovně nebo čtvrté úrovně je jistota systému ve vlastnictví všech nově zjištěných prostředků se sníží. Podobně může systém zjistit prostředky, které jsou relevantní pro vaši organizaci, ale ne přímo ve vlastnictví vás.

Z těchto důvodů se nově zjištěné prostředky označí jedním z následujících stavů:

| State name | Popis |

|---|---|

| Schválený inventář | Položka, která je součástí vašeho prostoru útoku. Je to položka, za kterou jste přímo zodpovědní. |

| Závislost | Infrastruktura vlastněná třetí stranou, ale je součástí vašeho útoku, protože přímo podporuje provoz vašich vlastněných prostředků. Můžete například záviset na poskytovateli IT, který hostuje váš webový obsah. Doména, název hostitele a stránky by byly součástí schváleného inventáře, takže můžete chtít zacházet s IP adresou, která hostitele spouští jako závislost. |

| Pouze monitorování | Prostředek, který je relevantní pro váš prostor útoku, ale není přímo řízený ani technická závislost. Například nezávislé franšízy nebo aktiva, která patří souvisejícím společnostem, mohou být označeny pouze monitorovat pouze místo schváleného inventáře k oddělení skupin pro účely vytváření sestav. |

| Kandidát | Prostředek, který má nějaký vztah ke známým počátečním prostředkům vaší organizace, ale nemá dostatečně silné připojení k okamžitému označení schváleného inventáře. Abyste mohli určit vlastnictví, musíte tyto kandidátské prostředky zkontrolovat ručně. |

| Vyžaduje šetření. | Stav podobný kandidátovi, ale tato hodnota se použije u prostředků, které vyžadují ruční šetření k ověření. Stav se určuje na základě interně vygenerovaných skóre spolehlivosti, které vyhodnocují sílu zjištěných připojení mezi prostředky. Neznačí přesný vztah infrastruktury k organizaci, ale označí prostředek příznakem pro další kontrolu a určí, jak se má zařadit do kategorií. |

Při kontrole prostředků doporučujeme začít s prostředky označenými jako Vyžaduje šetření. Podrobnosti o aktivech se průběžně aktualizují a aktualizují, aby se zachovala přesná mapa stavů a vztahů aktiv a aby se odhalily nově vytvořené prostředky, jakmile se objeví. Proces zjišťování se spravuje umístěním semen do skupin zjišťování, které můžete naplánovat tak, aby se spouštěly opakovaně. Po naplnění inventáře systém EASM v programu Defender průběžně kontroluje vaše prostředky pomocí technologie virtuálního uživatele Microsoftu k odhalení čerstvých podrobných dat o jednotlivých prostředcích. Proces prozkoumá obsah a chování jednotlivých stránek na příslušných webech a poskytne robustní informace, které můžete použít k identifikaci ohrožení zabezpečení, problémů s dodržováním předpisů a dalších potenciálních rizik pro vaši organizaci.