Principy řídicích panelů

Microsoft Defender Správa externí potenciální oblasti útoku (Defender EASM) nabízí řadu čtyř řídicích panelů navržených tak, aby uživatelům pomohly rychle získat cenné přehledy získané z jejich schváleného inventáře. Tyto řídicí panely pomáhají organizacím určit prioritu ohrožení zabezpečení, rizik a problémů s dodržováním předpisů, které představují největší hrozbu pro prostor pro útoky, což usnadňuje rychlé zmírnění klíčových problémů.

Defender EASM poskytuje osm řídicích panelů:

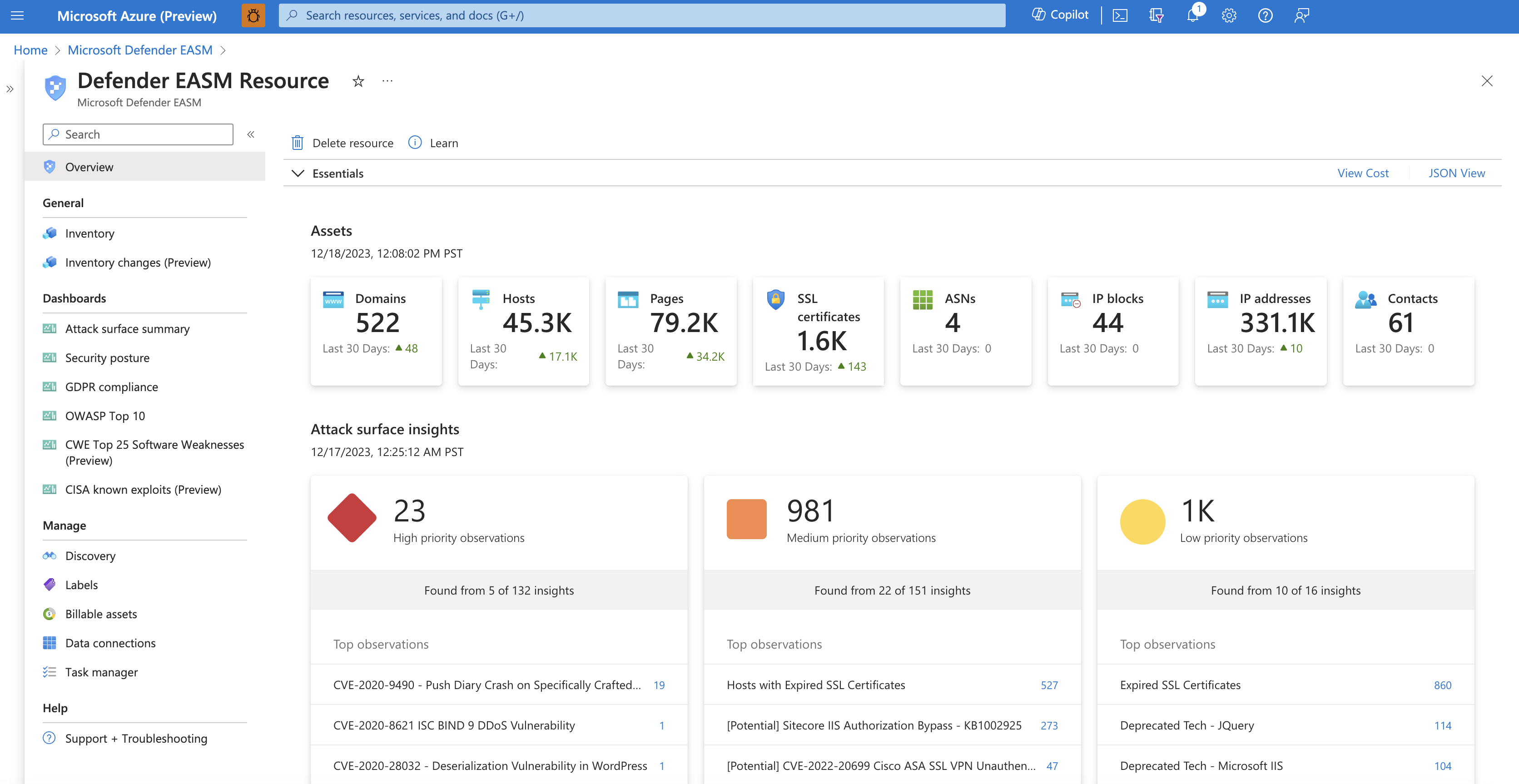

- Přehled: Tento řídicí panel je výchozí cílovou stránkou při přístupu k programu Defender EASM. Poskytuje klíčový kontext, který vám může pomoct seznámit se s prostorem útoku.

- Změny inventáře: Na tomto řídicím panelu se zobrazují všechny změny počtu vašich prostředků, samostatně uvádějící sčítání a odebrání z inventáře. Tento řídicí panel také zobrazuje prostředky, které byly automaticky odebrány z inventáře, protože systém zjistil, že prostředek už není aktivní nebo vlastněný vaší organizací.

- Shrnutí prostoru útoku: Tento řídicí panel shrnuje klíčové pozorování odvozené z inventáře. Poskytuje základní přehled prostoru pro útoky a typy prostředků, které ho tvoří, a zobrazuje potenciální ohrožení zabezpečení závažností (vysoká, střední, nízká). Tento řídicí panel také poskytuje klíčový kontext infrastruktury, která zahrnuje váš prostor pro útoky. Tento kontext zahrnuje přehled o hostování cloudu, citlivých službách, vypršení platnosti certifikátu SSL a vypršení platnosti domény a reputaci IP adres.

- Stav zabezpečení: Tento řídicí panel pomáhá organizacím porozumět vyspělosti a složitosti svého programu zabezpečení na základě metadat odvozených z prostředků ve vašem schváleném inventáři. Skládá se z technických a netechnických zásad, procesů a kontrol, které snižují riziko vnějších hrozeb. Tento řídicí panel poskytuje přehled expozice vůči běžným hrozbám (CVE) a také poznatky pro správu a konfiguraci domén, o hostování a sítích, otevřených portech a konfiguraci certifikátů SSL.

- Dodržování předpisů GDPR: Tento řídicí panel představuje klíčové oblasti rizika dodržování předpisů na základě obecných požadavků nařízení o ochraně osobních údajů (GDPR) pro online infrastrukturu, která je přístupná evropským národům. Tento řídicí panel poskytuje přehled o stavu vašich webů, problémech s certifikátem SSL, vystavených osobních identifikovatelných informací (PII), přihlašovacích protokolech a dodržování předpisů u souborů cookie.

- OWASP Top 10: Tento řídicí panel zobrazí všechny prostředky, které jsou ohroženy podle seznamu OWASP seznamu nejdůležitějších rizik zabezpečení webových aplikací. Na tomto řídicím panelu můžou organizace rychle identifikovat prostředky s poškozeným řízením přístupu, kryptografickými selháními, injektážemi, nezabezpečenými návrhy, chybnou konfigurací zabezpečení a dalšími kritickými riziky definovanými OWASP.

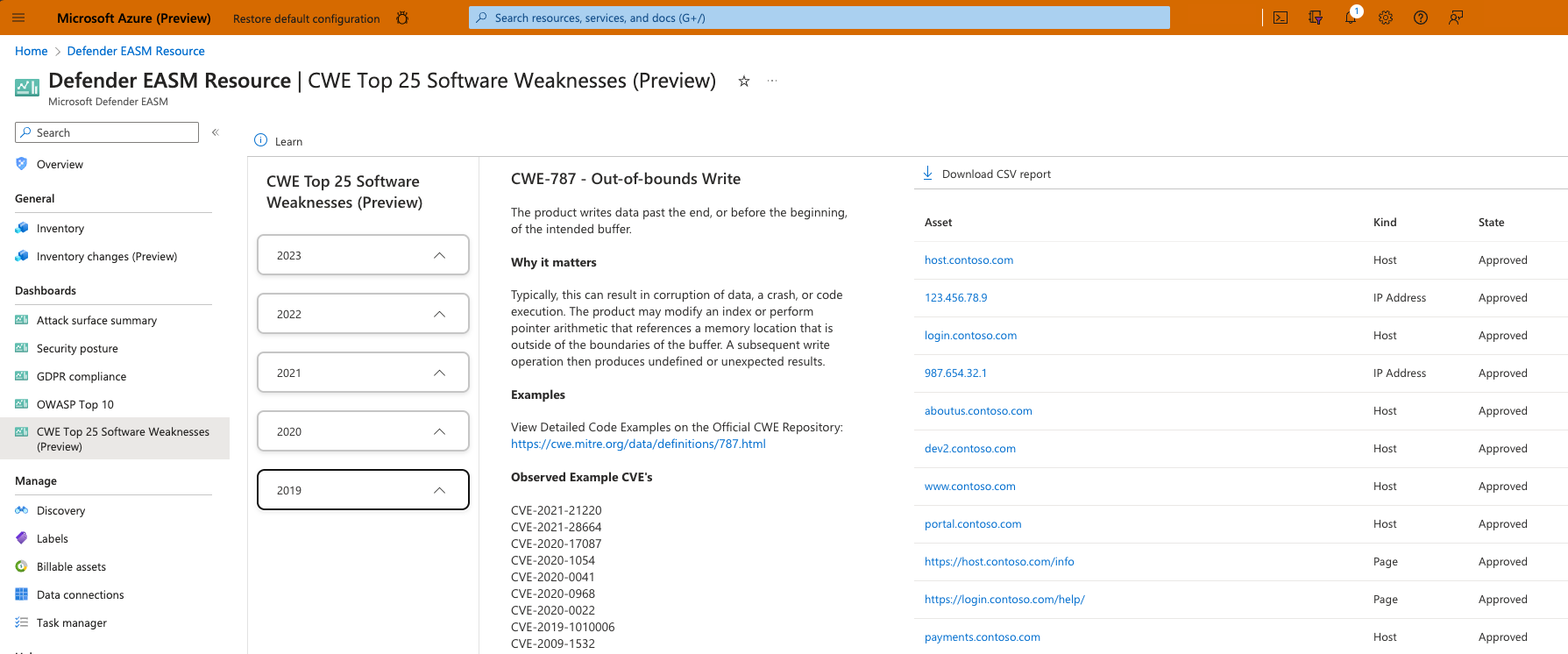

- CWE prvních 25 slabých stránek softwaru: tento řídicí panel je založen na seznamu 25 nejčastějších slabostí (CWE), který každoročně poskytuje MITRE. Tyto CWE představují nejběžnější a ovlivněné slabé stránky softwaru, které jsou snadno najít a zneužít.

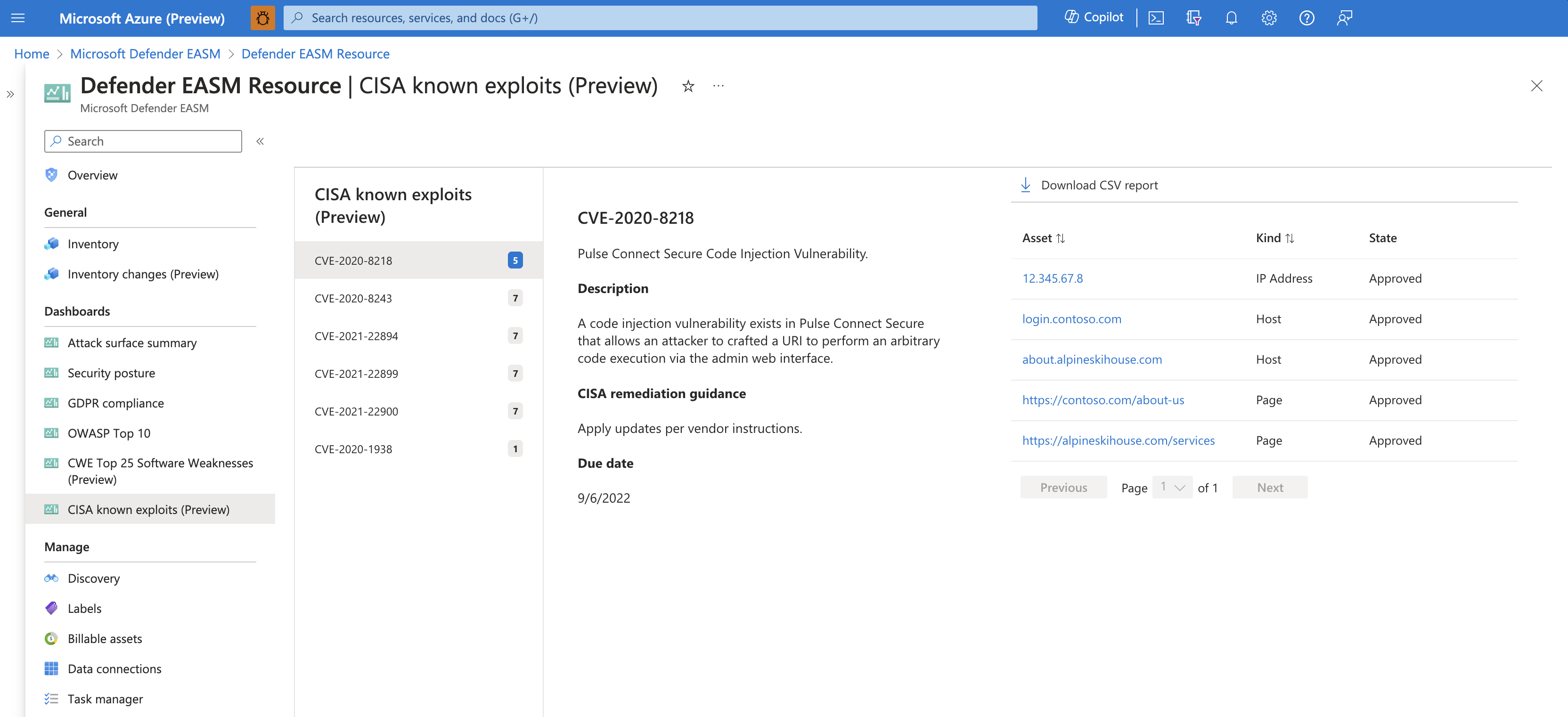

- Známé zneužití CISA: Tento řídicí panel zobrazuje všechny prostředky, které mohou mít vliv na ohrožení zabezpečení, která vedly ke známým zneužitím definovaným cisa. Tento řídicí panel vám pomůže určit prioritu úsilí o nápravu na základě ohrožení zabezpečení, která byla v minulosti zneužita, což značí vyšší úroveň rizika pro vaši organizaci.

Přístup k řídicím panelům

Pokud chcete získat přístup k řídicím panelům Defender EASM, přejděte nejprve ke své instanci Defender EASM. V levém navigačním sloupci vyberte řídicí panel, který chcete zobrazit. K těmto řídicím panelům můžete přistupovat z mnoha stránek v instanci EASM Defenderu z tohoto navigačního podokna.

Stahování dat grafu

Data podkladového grafu řídicího panelu je možné exportovat do souboru CSV. Tento export je užitečný pro uživatele, kteří chtějí importovat data EASM defenderu do nástrojů třetích stran, nebo při odstraňování jakýchkoli problémů vypnout soubor CSV. Pokud chcete stáhnout data grafu, nejprve vyberte konkrétní segment grafu, který obsahuje data, která chcete stáhnout. Exporty grafů aktuálně podporují jednotlivé segmenty grafů; pokud chcete stáhnout více segmentů ze stejného grafu, musíte exportovat jednotlivé segmenty.

Výběrem jednotlivého segmentu grafu se otevře zobrazení podrobností dat se seznamem všech prostředků, které tvoří počet segmentů. V horní části této stránky vyberte Stáhnout sestavu CSV a začněte exportovat. Tato akce vytvoří oznámení správce úloh, kde můžete sledovat stav exportu.

Microsoft Excel vynucuje limit znaků 32 767 znaků na buňku. Některá pole, například sloupec Poslední banner, se můžou kvůli tomuto omezení nesprávně zobrazit. Pokud narazíte na problém, zkuste soubor otevřít v jiném programu, který podporuje soubory CSV.

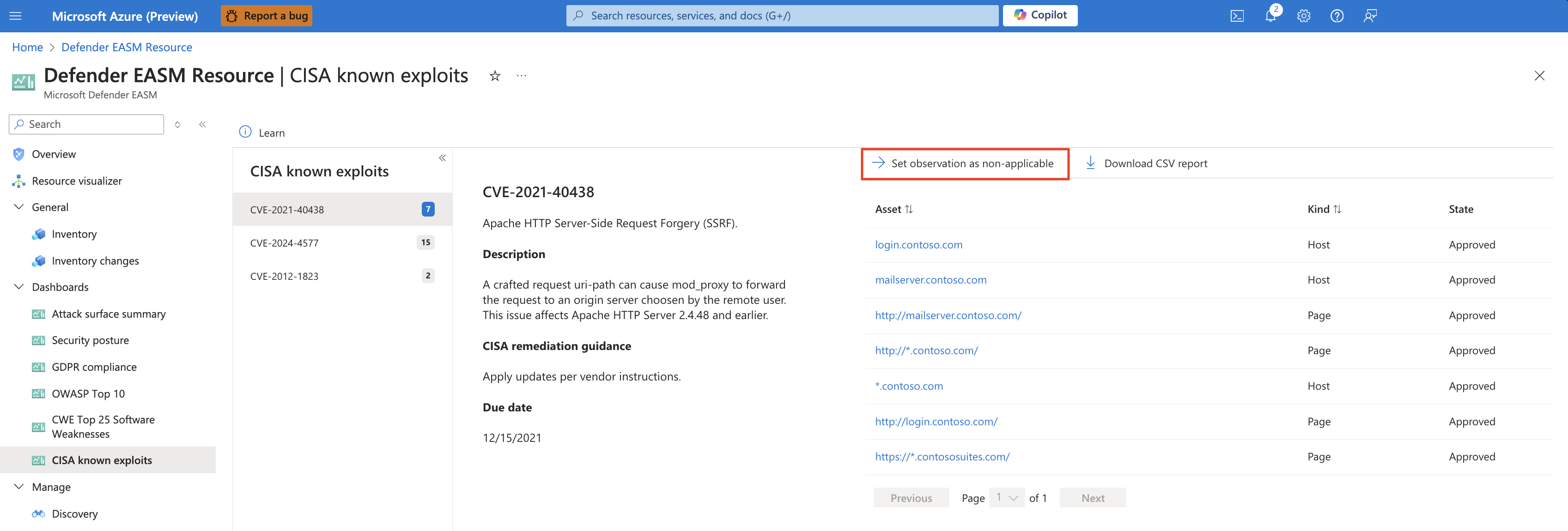

Označení CVE jako nepoužitelné

Mnoho řídicích panelů EASM v programu Defender obsahuje data CVE a upozorňuje vás na potenciální ohrožení zabezpečení na základě infrastruktury webových komponent, která využívá prostor pro útoky. Například cves jsou uvedeny na řídicím panelu souhrnu prostoru útoku, který je zařazený do kategorií podle jejich potenciální závažnosti. Při zkoumání těchto cves můžete zjistit, že některé nejsou pro vaši organizaci relevantní. Důvodem může být to, že používáte nepřístupnou verzi webové komponenty nebo má vaše organizace různá technická řešení, která vás chrání před tímto konkrétním ohrožením zabezpečení.

V zobrazení podrobností libovolného grafu souvisejícího s CVE vedle tlačítka Stáhnout sestavu CSV teď máte možnost nastavit pozorování jako nepoužitelné. Kliknutím na tuto hodnotu přejdete do seznamu inventáře všech prostředků přidružených k tomuto pozorování a pak se můžete rozhodnout označit všechna pozorování jako nepoužitelná z této stránky. Další informace o označování pozorování jako nepoužitelné najdete v tématu Úprava prostředků inventáře.

Změny inventáře

Prostor pro útoky se neustále mění, a proto Defender EASM průběžně analyzuje a aktualizuje inventář, aby se zajistila přesnost. Prostředky se často přidávají a odebírají z inventáře, takže je důležité tyto změny sledovat, abyste pochopili prostor pro útoky a identifikovali klíčové trendy. Řídicí panel změn inventáře poskytuje přehled těchto změn, který zobrazuje počty přidaných a odebraných položek pro každý typ prostředku. Řídicí panel můžete filtrovat podle dvou rozsahů kalendářních dat: posledních 7 nebo 30 dnů.

Oddíl "Změny podle data" poskytuje podrobnější kontext o tom, jak se prostor pro útoky každý den změnil. Tato část kategorizuje odebrání jako "odebraná uživatelem" nebo "odebraná systémem". Odebrání uživatelů zahrnují všechna ruční odebrání, včetně individuálních, hromadných nebo kaskádových změn stavu prostředků, a také odebrání aktivovaných zásadami prostředků nakonfigurovanými uživatelem. K odebrání systému dochází automaticky. Systém odebere prostředky, které už nejsou pro váš prostor útoku relevantní, protože nedávné kontroly už nepozorovaly jejich připojení k vašemu inventáři. Prostředky jsou způsobilé k vyřazení, pokud nebyly zjištěny ve vyhledávání po dobu 30–60 dnů v závislosti na typu majetku. Prostředky, které se ručně přidají do inventáře, nemají nárok na odebrání. V části Změny podle data můžete kliknout na libovolnou uvedenou hodnotu a zobrazit úplný seznam prostředků, které byly přidány nebo odebrány.

Shrnutí prostoru pro útoky

Řídicí panel souhrnu prostoru pro útoky je navržený tak, aby poskytoval souhrnný přehled složení prostoru pro útoky, který by měl být vyřešen, aby se zlepšil stav zabezpečení. Tento řídicí panel identifikuje rizika v rámci prostředků organizace, stanoví jejich prioritu na základě vysoké, střední nebo nízké závažnosti a umožňuje uživatelům přejít k podrobnostem jednotlivých oddílů s přístupem k seznamu ovlivněných prostředků. Řídicí panel navíc zobrazuje klíčové podrobnosti o struktuře prostoru pro útoky, cloudové infrastruktuře, citlivých službách, časových osách vypršení platnosti SSL a domén a reputaci IP adres.

Microsoft identifikuje útoky organizací prostřednictvím proprietární technologie, která zjišťuje internetové prostředky, které patří do organizace na základě připojení infrastruktury k určité sadě původně známých prostředků. Data na řídicím panelu se aktualizují každý den na základě nových pozorování.

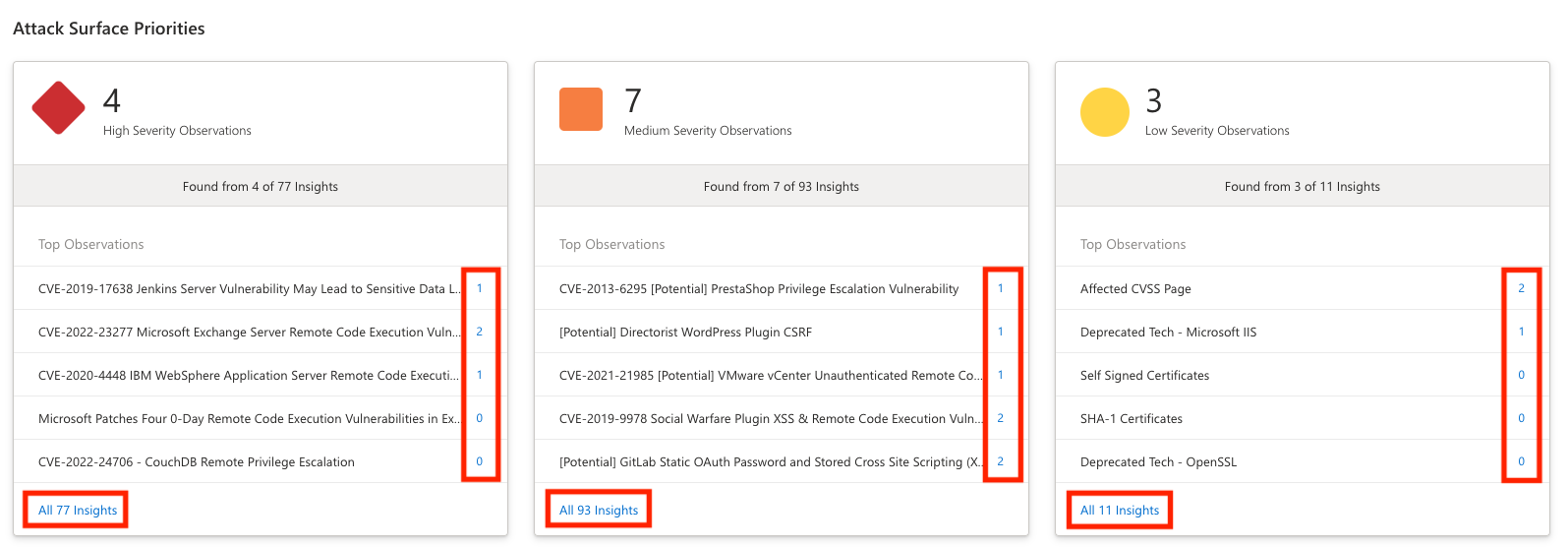

Priority prostoru útoku

V horní části tohoto řídicího panelu poskytuje Defender EASM seznam priorit zabezpečení uspořádaných podle závažnosti (vysoká, střední, nízká). Rozsahy útoků velkých organizací můžou být neuvěřitelně široké, takže stanovení priority klíčových zjištění odvozených z našich expansivních dat pomáhá uživatelům rychle a efektivně řešit nejdůležitější vystavené prvky prostoru útoku. Mezi tyto priority můžou patřit kritické cve, známá přidružení k ohrožené infrastruktuře, používání zastaralé technologie, porušení osvědčených postupů infrastruktury nebo problémy s dodržováním předpisů.

Priority přehledů určují posouzení potenciálního dopadu jednotlivých přehledů od Microsoftu. Například přehledy s vysokou závažností můžou zahrnovat ohrožení zabezpečení, která jsou nová, často zneužitá, zvláště poškozená nebo snadno zneužitá hackery s nižší úrovní dovedností. Přehledy s nízkou závažností můžou zahrnovat použití zastaralé technologie, která se už nepodporuje, brzy vyprší platnost infrastruktury nebo problémy s dodržováním předpisů, které nejsou v souladu s osvědčenými postupy zabezpečení. Každý přehled obsahuje navrhované nápravné akce, které chrání před potenciálními zneužitími.

Přehledy, které byly nedávno přidány na platformu EASM Defenderu, se na tomto řídicím panelu označí popiskem NOVÝ. Když přidáme nové přehledy, které mají vliv na prostředky ve vašem potvrzeném inventáři, systém také doručí nabízené oznámení, které vás nasměruje do podrobného zobrazení tohoto nového přehledu se seznamem ovlivněných prostředků.

Některé přehledy mají v názvu příznak "Potenciál". K "potenciálnímu" přehledu dojde, když defender EASM nedokáže ověřit, že je prostředek ovlivněn ohrožením zabezpečení. K potenciálním přehledům dochází, když náš skenovací systém zjistí přítomnost konkrétní služby, ale nemůže zjistit číslo verze. Některé služby například umožňují správcům skrýt informace o verzi. Ohrožení zabezpečení jsou často přidružená ke konkrétním verzím softwaru, takže ruční šetření je potřeba k určení, jestli je prostředek ovlivněný. Další chyby zabezpečení je možné napravit kroky, které defender EASM nedokáže rozpoznat. Uživatelé můžou například provádět doporučené změny konfigurace služeb nebo spouštět backportované opravy. Pokud je přehled před potenciálním ohrožením zabezpečení, systém má důvod se domnívat, že je prostředek ovlivněn ohrožením zabezpečení, ale nemůže ho ověřit z některého z výše uvedených důvodů. Pokud chcete ručně prozkoumat, klikněte na název přehledu a zkontrolujte pokyny k nápravě, které vám můžou pomoct určit, jestli jsou vaše prostředky ovlivněné.

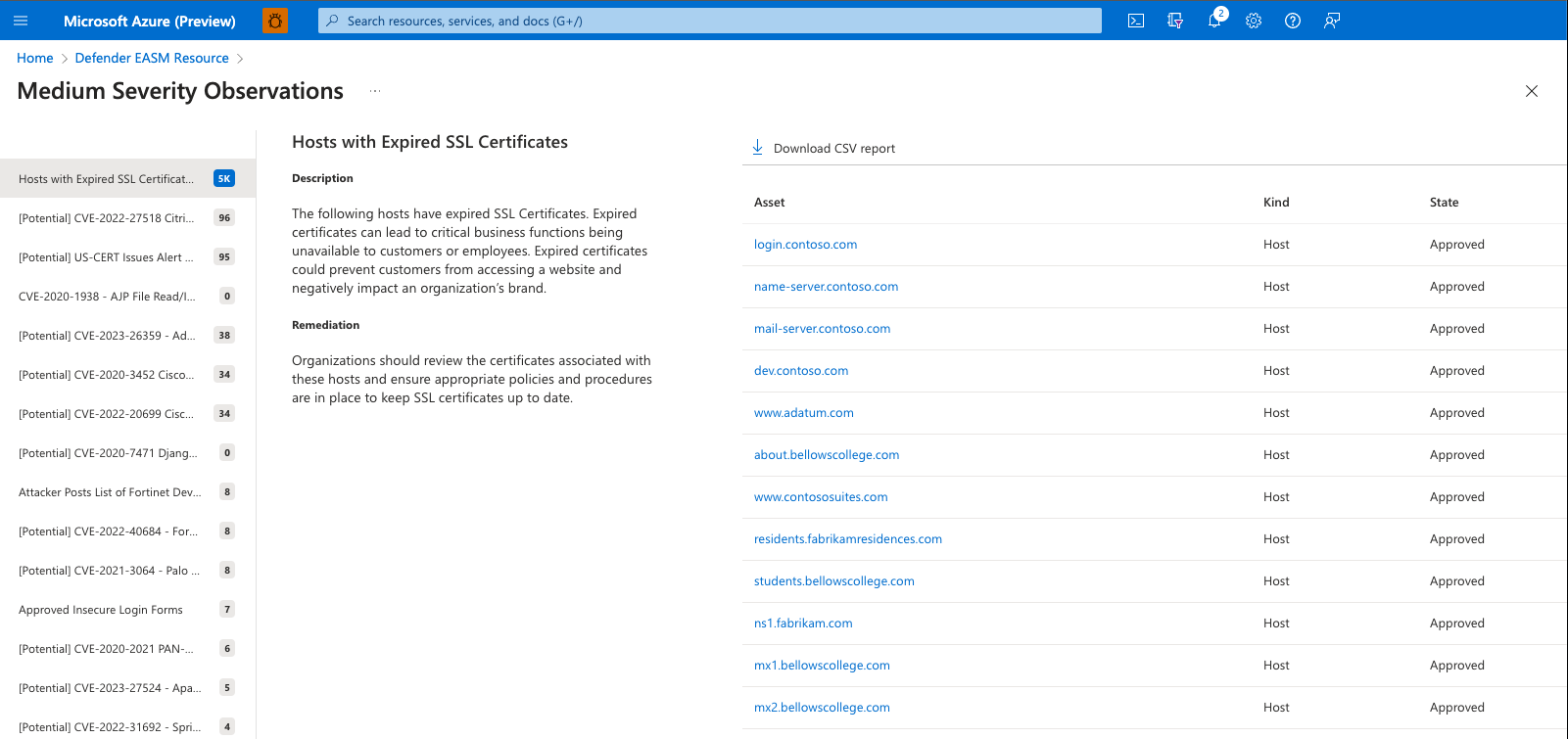

Uživatel se obvykle rozhodne nejprve prozkoumat jakékoli pozorování s vysokou závažností. Kliknutím na pozorování v seznamu nahoře můžete přímo směrovat na seznam ovlivněných prostředků, nebo místo toho výběrem možnosti Zobrazit všechny __ Insights zobrazíte komplexní rozbalitelný seznam všech potenciálních pozorování v této skupině závažnosti.

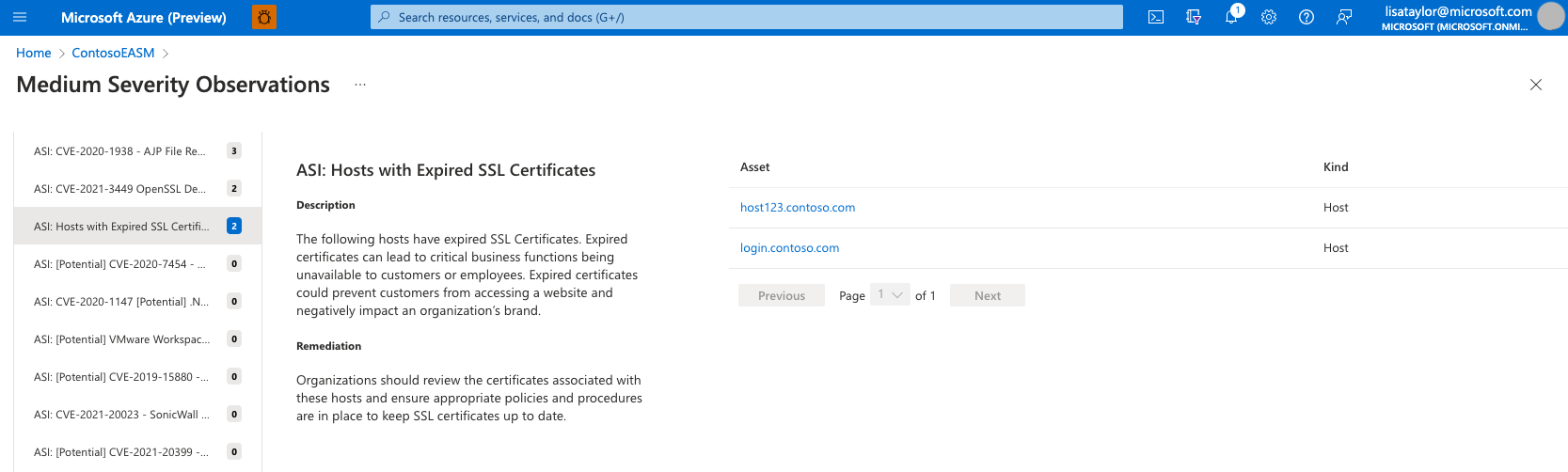

Stránka Pozorování obsahuje seznam všech potenciálních přehledů v levém sloupci. Tento seznam je seřazený podle počtu prostředků, které mají vliv na jednotlivá rizika zabezpečení, a zobrazuje problémy, které mají vliv na největší počet prostředků. Pokud chcete zobrazit podrobnosti o jakémkoli bezpečnostním riziku, stačí na něj kliknout v tomto seznamu.

Toto podrobné zobrazení pro všechna pozorování zahrnuje název problému, popis a pokyny k nápravě od týmu EASM defenderu. V tomto příkladu popis vysvětluje, jak můžou vypršení platnosti certifikátů SSL vést k nedostupnosti důležitých obchodních funkcí, zabránit zákazníkům nebo zaměstnancům v přístupu k webovému obsahu a poškodit tak značku vaší organizace. Část Náprava obsahuje rady, jak rychle vyřešit problém; V tomto příkladu společnost Microsoft doporučuje zkontrolovat certifikáty přidružené k ovlivněným hostitelským prostředkům, aktualizovat certifikáty SSL a aktualizovat interní postupy, aby se zajistilo, že se certifikáty SSL aktualizují včas.

V části Asset jsou uvedeny všechny entity, které byly ovlivněny tímto konkrétním zájmem o zabezpečení. V tomto příkladu chce uživatel prozkoumat ovlivněné prostředky, aby se dozvěděl více o certifikátu SSL s vypršenou platností. Kliknutím na libovolný název prostředku z tohoto seznamu zobrazíte stránku Podrobnosti o prostředku.

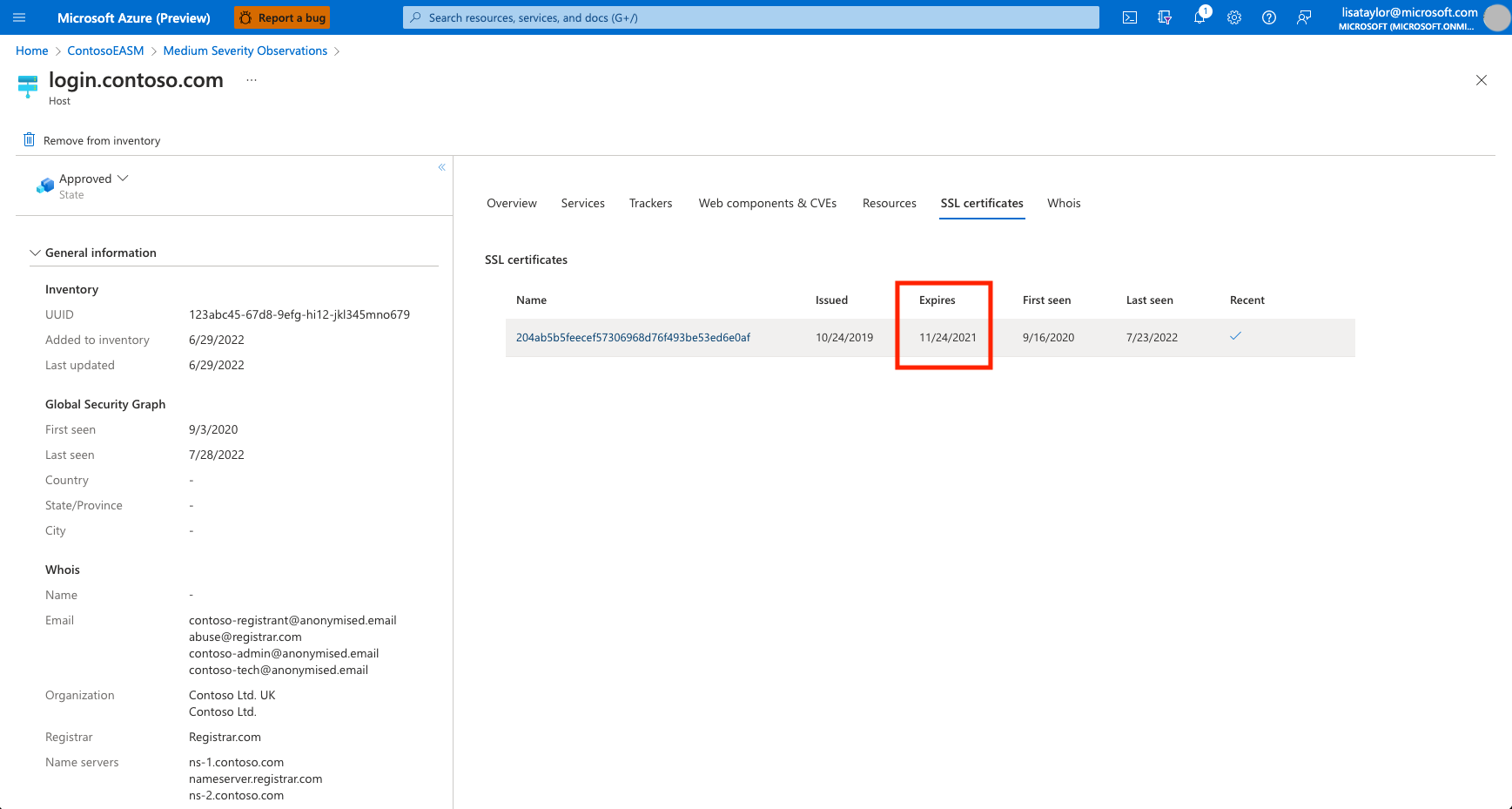

Na stránce Podrobnosti o prostředku pak klikneme na kartu Certifikáty SSL a zobrazíme další informace o certifikátu, jehož platnost vypršela. V tomto příkladu uvedený certifikát zobrazuje datum Vypršení platnosti v minulosti, které značí, že platnost certifikátu aktuálně vypršela, a proto pravděpodobně neaktivní. Tato část také obsahuje název certifikátu SSL, který pak můžete odeslat příslušnému týmu ve vaší organizaci, aby bylo možné provést rychlou nápravu.

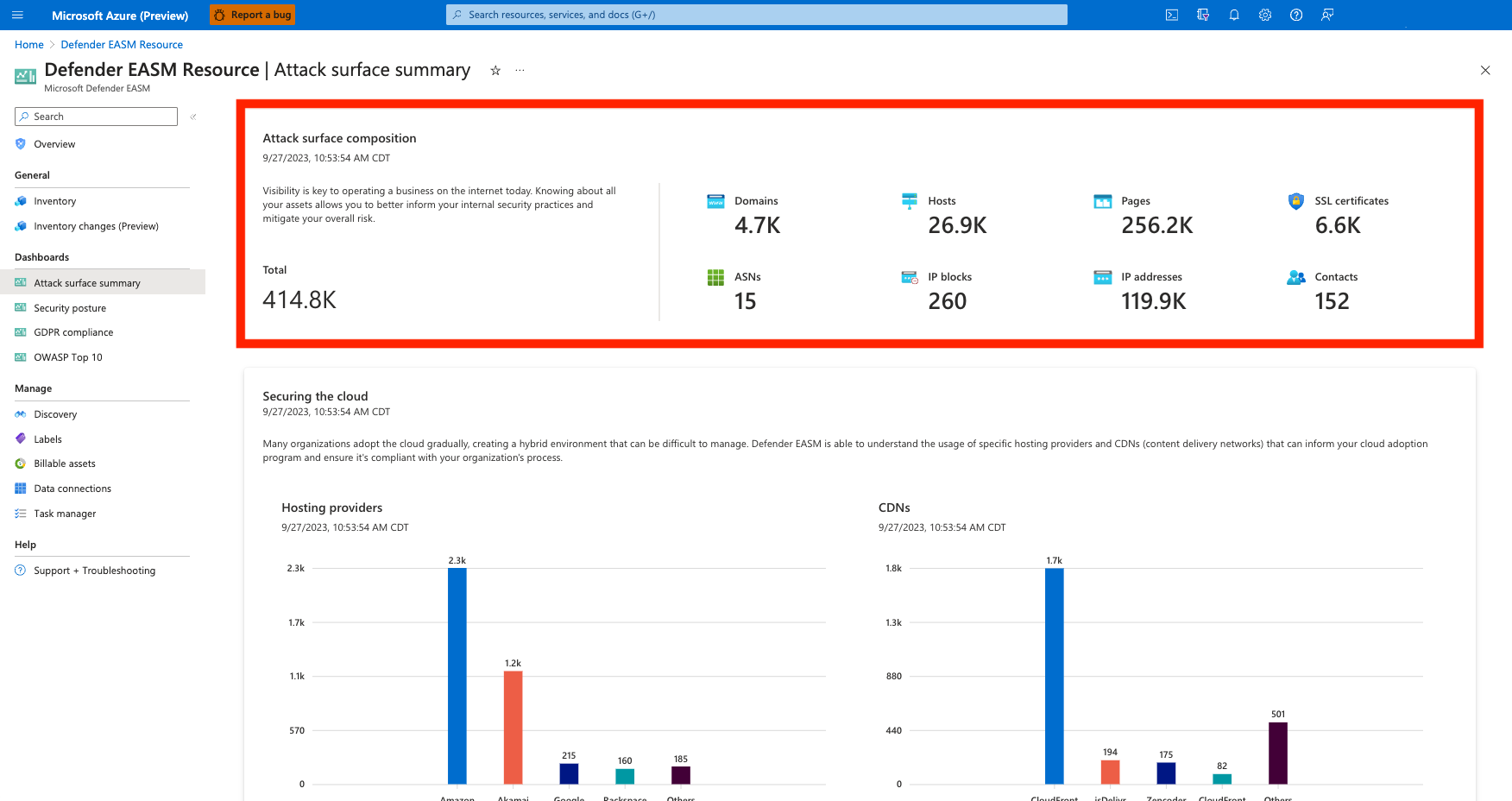

Složení prostoru útoku

Následující část obsahuje základní souhrn složení prostoru pro útoky. Tento graf poskytuje počty jednotlivých typů prostředků a pomáhá uživatelům pochopit, jak se jejich infrastruktura šíří mezi domény, hostitele, stránky, certifikáty SSL, sítě ASN, bloky IP adres, IP adresy a e-mailové kontakty.

Na každou hodnotu je možné kliknout a směrovat uživatele na seznam inventáře filtrovaný tak, aby zobrazoval pouze prostředky určeného typu. Na této stránce můžete kliknout na libovolný prostředek a zobrazit další podrobnosti nebo můžete přidat další filtry, abyste seznam zúžili podle svých potřeb.

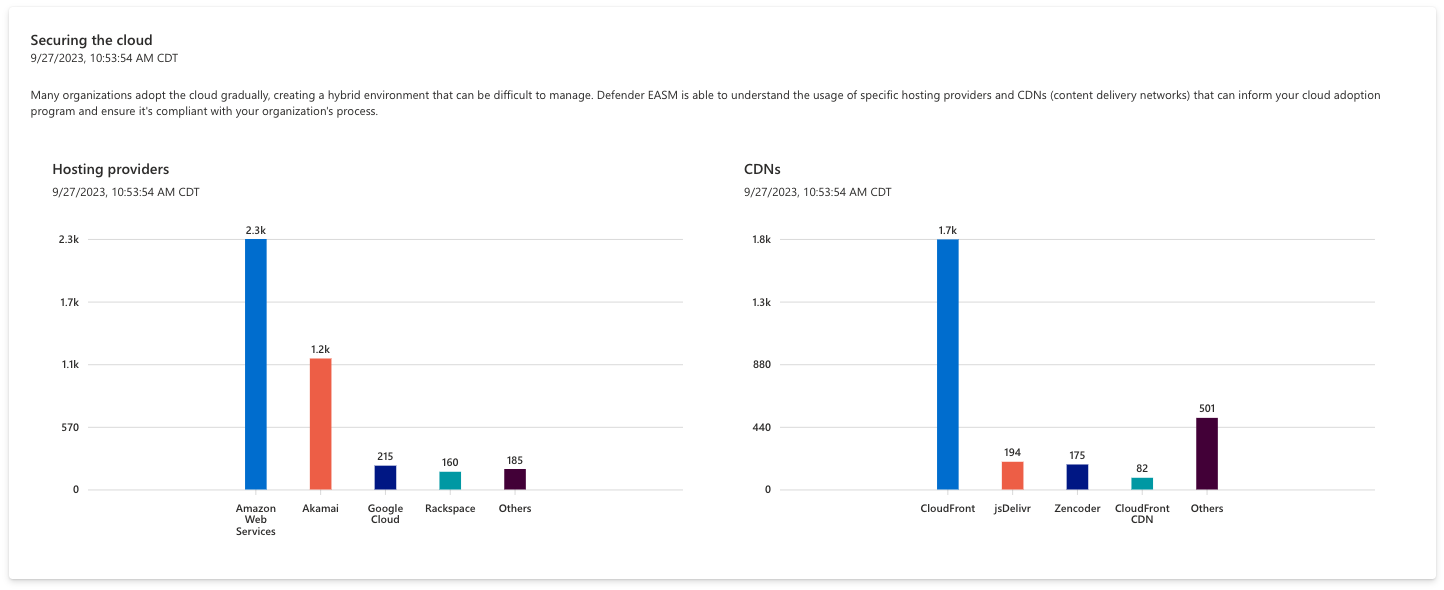

Zabezpečení cloudu

Tato část řídicího panelu Souhrn prostoru útoku poskytuje přehled o cloudových technologiích používaných v celé infrastruktuře. Vzhledem k tomu, že se většina organizací přizpůsobuje cloudu postupně, může být hybridní povaha vaší online infrastruktury obtížné monitorovat a spravovat. EaSM v programu Defender pomáhá organizacím pochopit využití konkrétních cloudových technologií napříč vaším prostorem pro útoky, namapovat poskytovatele cloudových hostitelů na potvrzené prostředky, aby informovaly váš program přechodu na cloud a zajistily soulad s procesem vaší organizace.

Vaše organizace se například může rozhodnout migrovat veškerou cloudovou infrastrukturu na jednoho poskytovatele, aby zjednodušila a konsolidovala svůj prostor pro útoky. Tento graf vám může pomoct identifikovat prostředky, které je potřeba migrovat. Každý pruh grafu je možné kliknout a směrovat uživatele do filtrovaného seznamu, který zobrazuje prostředky, které tvoří hodnotu grafu.

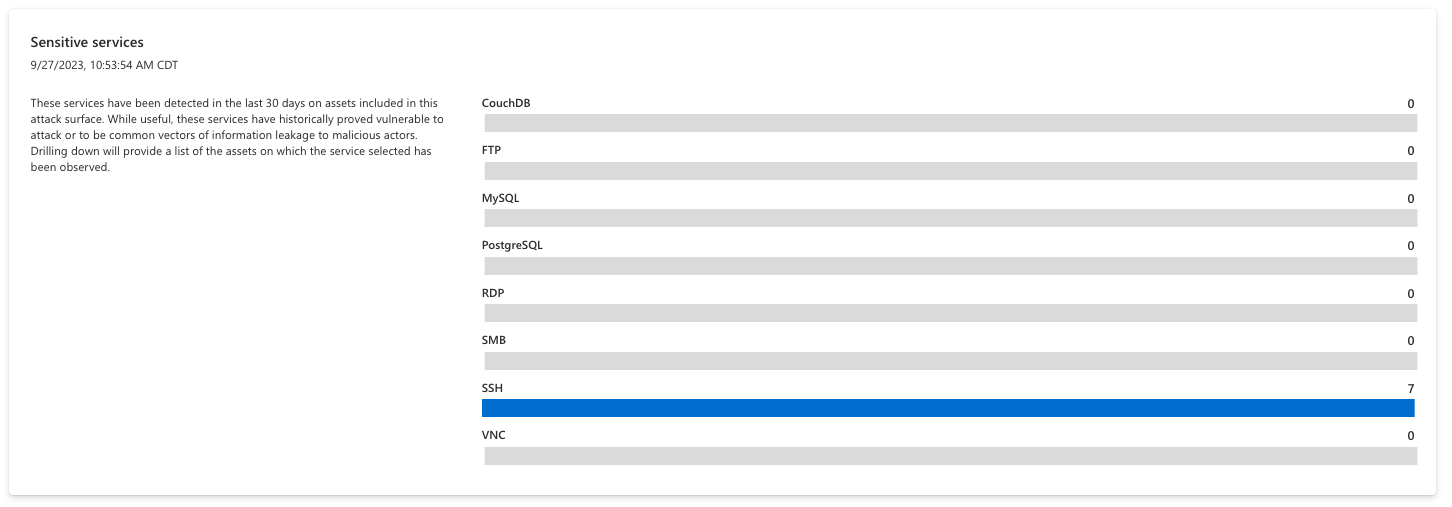

Citlivé služby

Tato část zobrazuje citlivé služby zjištěné na vašem prostoru pro útoky, které by se měly posoudit a případně upravit, aby se zajistilo zabezpečení vaší organizace. Tento graf zvýrazňuje všechny služby, které jsou historicky zranitelné vůči útokům, nebo jsou běžnými vektory úniku informací pro škodlivé aktéry. Všechny prostředky v této části by měly být prošetřeny a Společnost Microsoft doporučuje, aby organizace zvážily alternativní služby s lepším stavem zabezpečení ke zmírnění rizika.

Graf je uspořádán podle názvu každé služby; Kliknutím na libovolný jednotlivý pruh vrátíte seznam prostředků, které jsou spuštěny dané služby. Následující graf je prázdný, což znamená, že organizace aktuálně nespouštějí žádné služby, které jsou obzvláště náchylné k útoku.

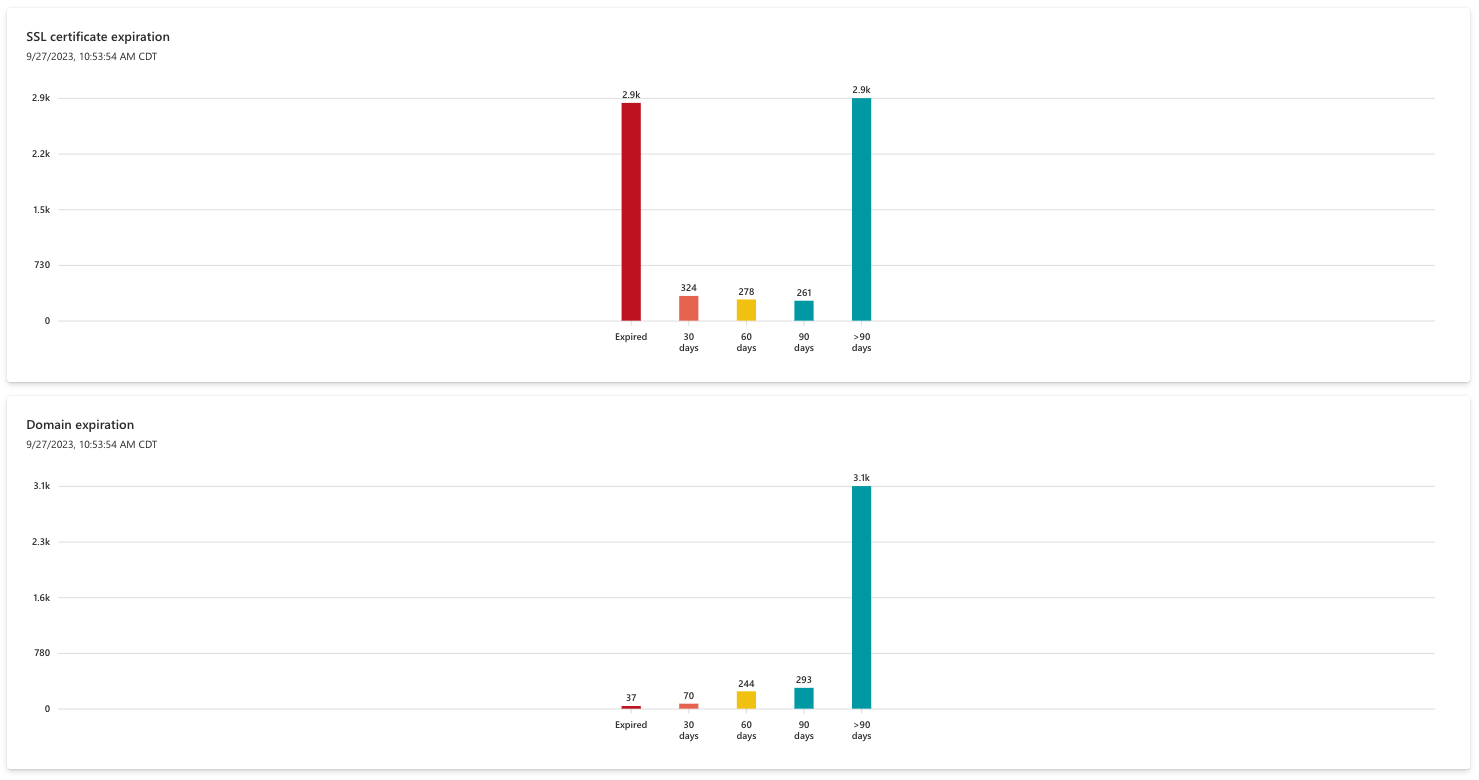

Vypršení platnosti PROTOKOLU SSL a domény

Tyto dva grafy vypršení platnosti zobrazují nadcházející certifikát SSL a vypršení platnosti domény a zajišťují, aby organizace získala přehled o nadcházejících obnoveních klíčové infrastruktury. Doména s vypršenou platností může najednou znepřístupnit klíčový obsah a doména může být dokonce rychle zakoupena škodlivým aktérem, který hodlá cílit na vaši organizaci. Prošlý certifikát SSL ponechá odpovídající prostředky náchylné k útoku.

Oba grafy jsou uspořádané podle časového rámce vypršení platnosti, od "větší než 90 dnů" po již vypršela platnost. Microsoft doporučuje, aby organizace okamžitě obnovily platnost všech prošlých certifikátů SSL nebo domén a proaktivně uspořádá obnovení prostředků kvůli vypršení platnosti za 30 až 60 dnů.

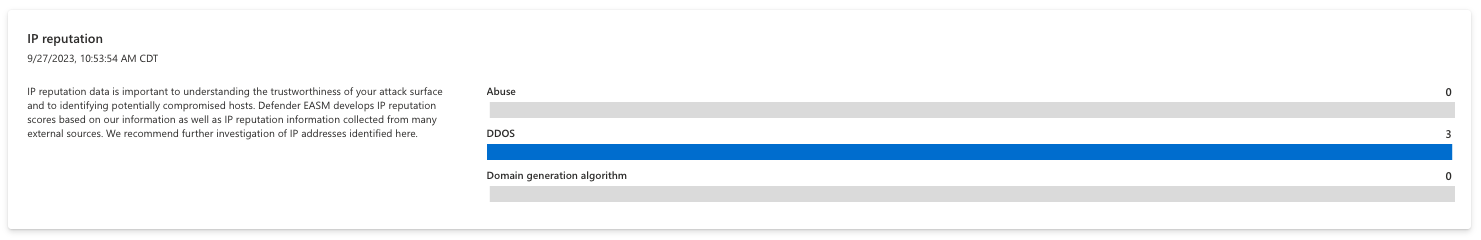

Reputace IP

Data reputace IP adres pomáhají uživatelům pochopit důvěryhodnost vašeho prostoru pro útoky a identifikovat potenciálně ohrožené hostitele. Společnost Microsoft vyvíjí skóre reputace IP adres na základě našich proprietárních dat a také informací o IP adresách shromážděných z externích zdrojů. Doporučujeme další šetření všech IP adres identifikovaných tady, protože podezřelé nebo škodlivé skóre přidružené k vlastněnému prostředku značí, že prostředek je náchylný k útoku nebo již byl zneužit škodlivými aktéry.

Tento graf je uspořádaný zásadami detekce, které aktivovaly negativní skóre reputace. Hodnota DDOS například označuje, že IP adresa byla zapojena do útoku Distributed Denial-Of-Service. Uživatelé můžou kliknout na libovolnou hodnotu pruhu a získat přístup k seznamu prostředků, které ho tvoří. V následujícím příkladu je graf prázdný, který indikuje, že všechny IP adresy v inventáři mají uspokojivé skóre reputace.

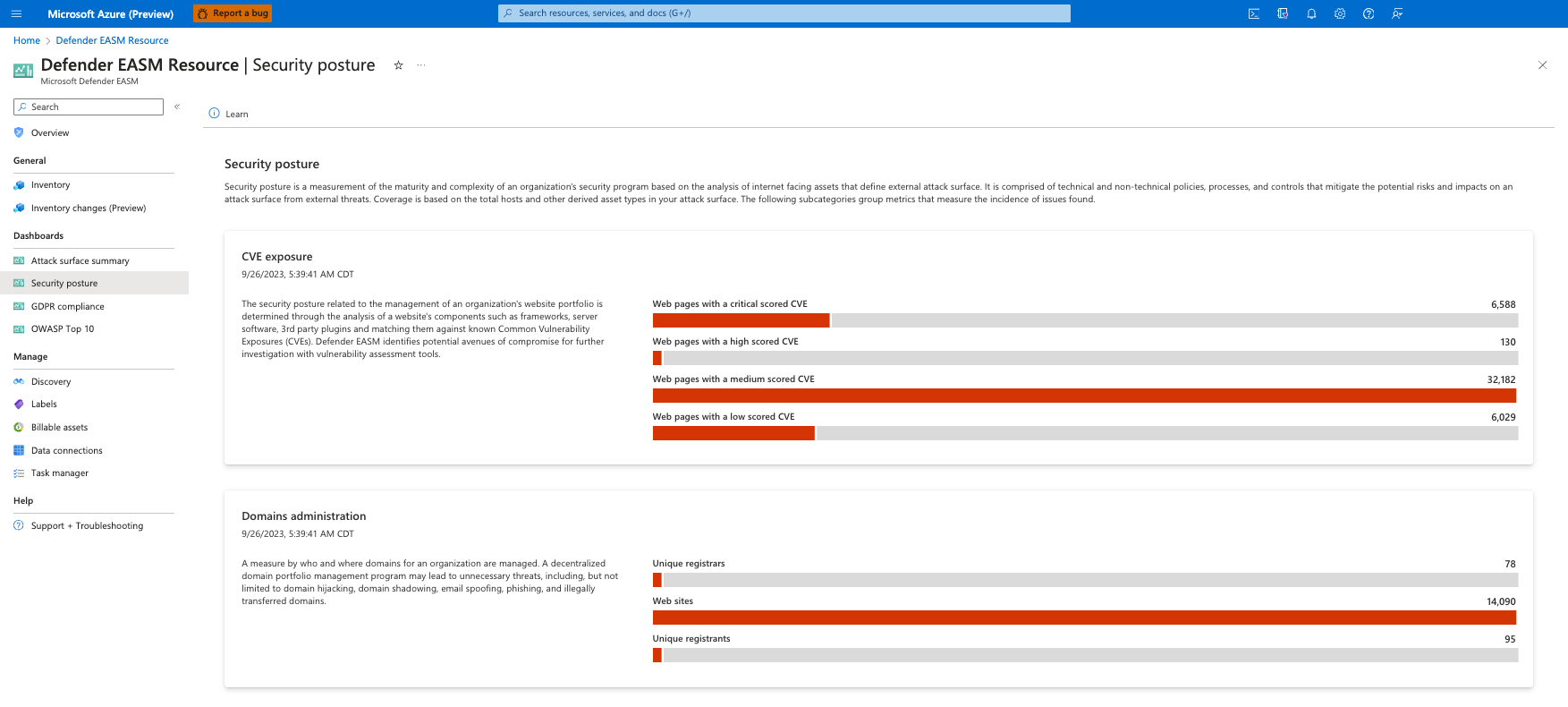

Řídicí panel stavu zabezpečení

Řídicí panel Stav zabezpečení pomáhá organizacím měřit vyspělost svého programu zabezpečení na základě stavu prostředků ve vašem potvrzeném inventáři. Skládá se z technických a netechnických zásad, procesů a kontrol, které snižují riziko vnějších hrozeb. Tento řídicí panel poskytuje přehled expozice vůči běžným hrozbám (CVE) a také poznatky pro správu a konfiguraci domén, o hostování a sítích, otevřených portech a konfiguraci certifikátů SSL.

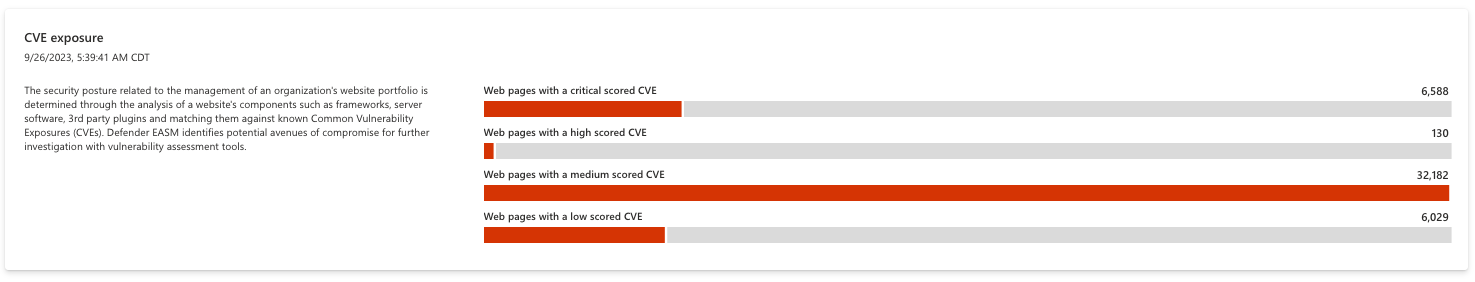

Ohrožení CVE

První graf na řídicím panelu Stav zabezpečení souvisí se správou portfolia webů organizace. Microsoft analyzuje webové komponenty, jako jsou architektury, serverový software a moduly plug-in třetích stran, a pak je porovná s aktuálním seznamem běžných ohrožení zabezpečení (CVE) a identifikuje rizika ohrožení zabezpečení vaší organizace. Webové komponenty, které tvoří jednotlivé webové stránky, se kontrolují každý den, aby se zajistila nácenost a přesnost.

Doporučujeme, aby uživatelé okamžitě vyřešili všechna ohrožení zabezpečení související s CVE, zmírňující riziko aktualizací webových komponent nebo podle pokynů k nápravě jednotlivých CVE. Každý pruh v grafu je možné kliknout a zobrazit seznam všech ovlivněných prostředků.

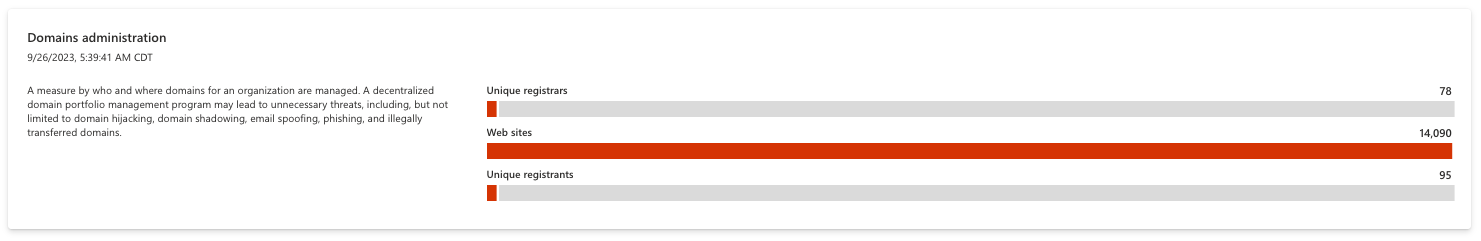

Správa domén

Tento graf poskytuje přehled o tom, jak organizace spravuje své domény. Společnosti s decentralizovaným programem pro správu portfolia domén jsou náchylné k zbytečným hrozbám, včetně napadení domény, stínování domény, falšování identity e-mailů, útoku phishing a nelegálních přenosů domén. Tento riziko snižuje proces soudržné registrace domény. Organizace by například měly používat stejné registrátory a kontaktní údaje registrantů pro své domény, aby se zajistilo, že všechny domény budou mapovatelné na stejné entity. To pomáhá zajistit, aby domény neproklouzly přes trhliny při aktualizaci a údržbě.

Každý pruh grafu je možné kliknout a směrovat na seznam všech prostředků, které tvoří hodnotu.

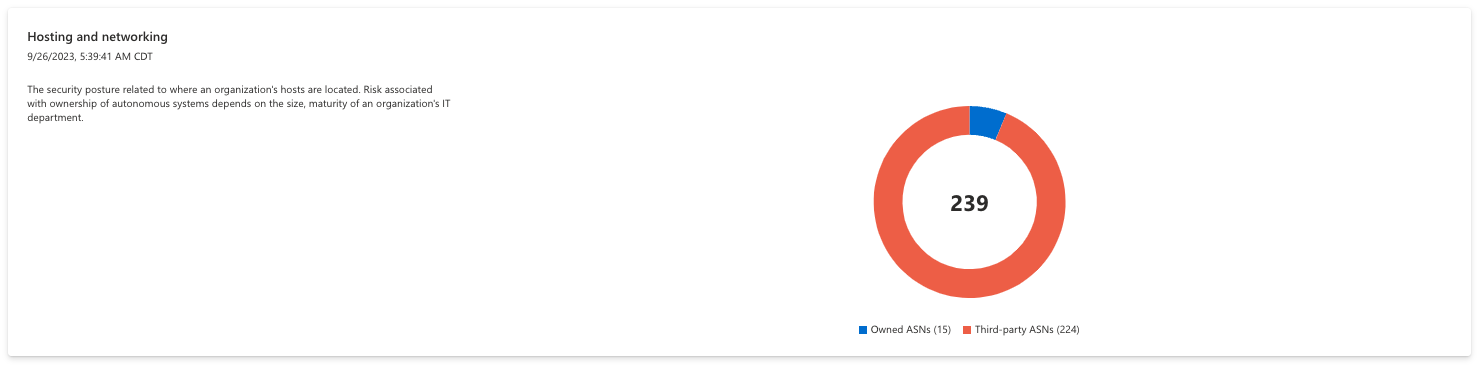

Hostování a sítě

Tento graf poskytuje přehled o stavu zabezpečení souvisejícím s umístěním hostitelů organizace. Riziko spojené s vlastnictvím autonomních systémů závisí na velikosti, vyspělosti IT oddělení organizace.

Každý pruh grafu je možné kliknout a směrovat na seznam všech prostředků, které tvoří hodnotu.

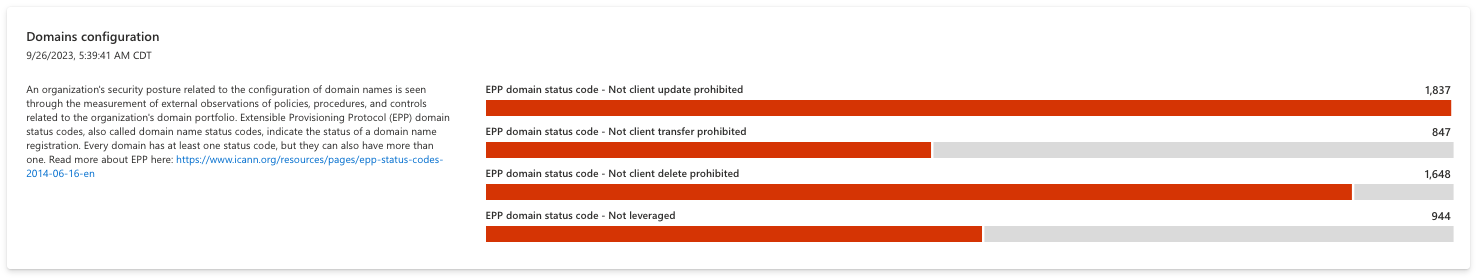

Konfigurace domén

Tato část pomáhá organizacím pochopit konfiguraci názvů domén a zobrazit všechny domény, které můžou být náchylné k zbytečným rizikům. Stavové kódy domény protokolu EPP (Extensible Provisioning Protocol) označují stav registrace názvu domény. Všechny domény mají alespoň jeden kód, i když pro jednu doménu může platit více kódů. Tato část je užitečná pro pochopení zásad, které jsou zavedené ke správě domén, nebo chybějících zásad, které opouštějí domény zranitelné.

Například stavový kód clientUpdateProhibited brání neoprávněným aktualizacím vašeho názvu domény; organizace musí kontaktovat svého registrátora, aby tento kód zvedl a aktualizoval. Následující graf vyhledá prostředky domény, které nemají tento stavový kód, což znamená, že doména je aktuálně otevřená pro aktualizace, které můžou vést k podvodům. Uživatelé by měli kliknout na libovolný pruh v tomto grafu a zobrazit seznam prostředků, u kterých nejsou použity odpovídající stavové kódy, aby mohli odpovídajícím způsobem aktualizovat konfiguraci domény.

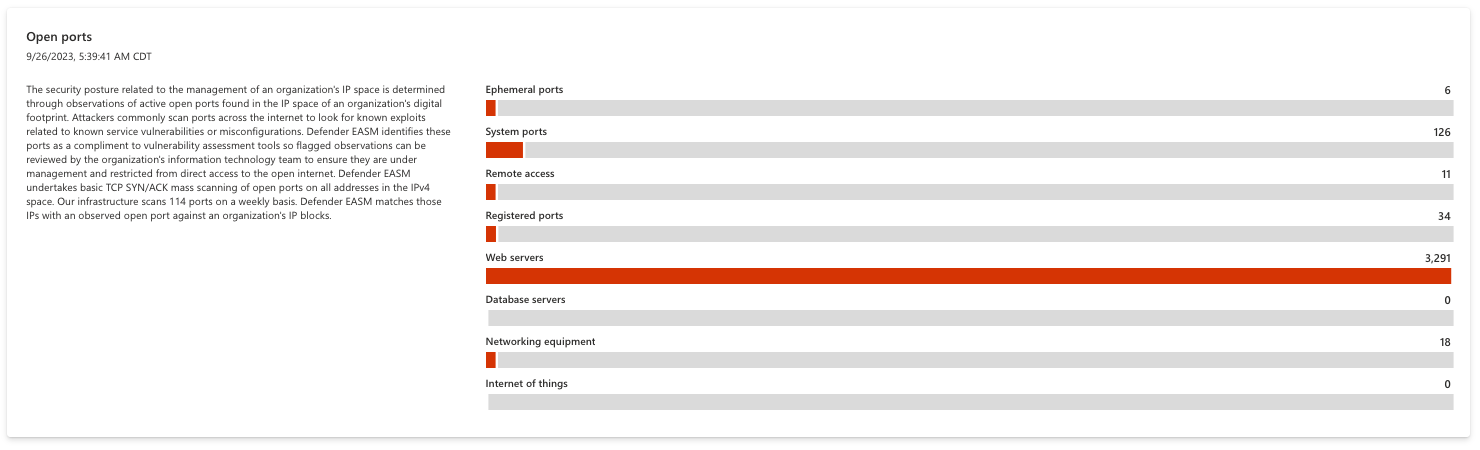

Otevřené porty

Tato část pomáhá uživatelům pochopit, jak se spravuje jejich prostor IP adres a zjišťuje služby, které jsou vystavené na otevřeném internetu. Útočníci obvykle prohledávají porty přes internet a hledají známé zneužití související s ohroženími zabezpečení služeb nebo chybnou konfigurací. Společnost Microsoft identifikuje tyto otevřené porty, které doplňují nástroje pro posouzení ohrožení zabezpečení, označující pozorování ke kontrole, aby je váš tým informačních technologií správně spravil.

Při provádění základních kontrol TCP SYN/ACK napříč všemi otevřenými porty na adresách v prostoru IP zjistí Microsoft porty, které mohou být potřeba omezit z přímého přístupu k otevřenému internetu. Mezi příklady patří databáze, servery DNS, zařízení IoT, směrovače a přepínače. Tato data se dají použít také k detekci stínových IT prostředků nebo k nezabezpečeným službám vzdáleného přístupu. Všechny pruhy v tomto grafu se dají kliknout a otevřít seznam prostředků, které tvoří hodnotu, aby vaše organizace mohl prozkoumat příslušný otevřený port a napravit případné riziko.

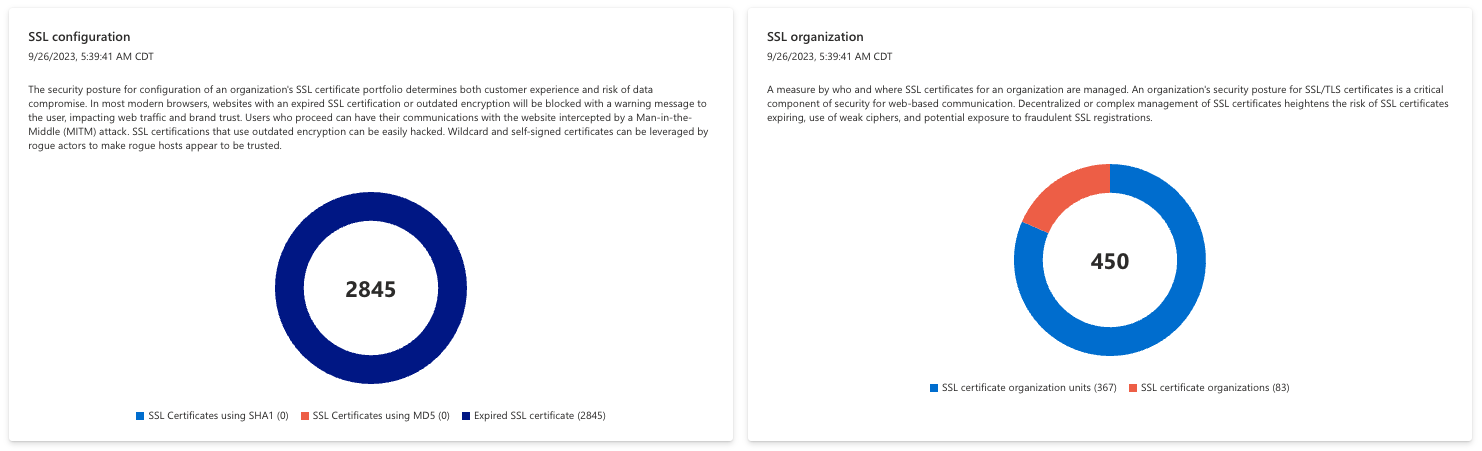

Konfigurace protokolu SSL a organizace

Konfigurace PROTOKOLU SSL a organizační diagramy zobrazují běžné problémy související s protokolem SSL, které můžou mít vliv na funkce vaší online infrastruktury.

Například graf konfigurace SSL zobrazuje všechny zjištěné problémy s konfigurací, které můžou narušit vaše online služby. To zahrnuje certifikáty SSL s vypršenou platností a certifikáty, které používají zastaralé podpisové algoritmy, jako je SHA1 a MD5, což vede k zbytečným bezpečnostním rizikům pro vaši organizaci.

Organizační diagram SSL poskytuje přehled o registraci certifikátů SSL, které označují organizační jednotky a organizační jednotky přidružené k jednotlivým certifikátům. To může uživatelům pomoct pochopit určené vlastnictví těchto certifikátů; doporučujeme, aby společnosti konsolidovaly své organizace a seznam jednotek, pokud je to možné, aby se zajistilo správné řízení vpřed.

Řídicí panel dodržování předpisů GDPR

Řídicí panel dodržování předpisů GDPR představuje analýzu prostředků ve vašem potvrzeném inventáři, protože souvisí s požadavky popsanými v obecném nařízení o ochraně osobních údajů (GDPR). GDPR je nařízení v rámci práva Evropské unie (EU), které vynucuje standardy ochrany dat a osobních údajů pro všechny online subjekty dosažitelné z EU. Tyto předpisy se staly vzorem pro podobné zákony mimo EU, takže slouží jako vynikající průvodce, jak zajistit ochranu soukromí dat po celém světě.

Tento řídicí panel analyzuje veřejně přístupné webové vlastnosti organizace a zobrazí všechny prostředky, které potenciálně nevyhovují GDPR.

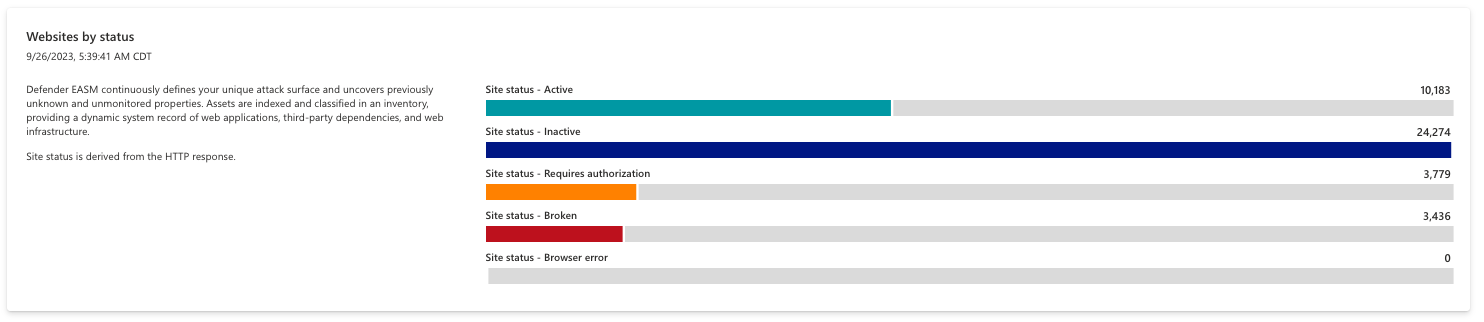

Weby podle stavu

Tento graf uspořádá prostředky webu podle stavového kódu odpovědi HTTP. Tyto kódy označují, jestli byl konkrétní požadavek HTTP úspěšně dokončený, nebo poskytuje kontext, proč je web nepřístupný. Kódy HTTP vás také můžou upozornit na přesměrování, odpovědi na chyby serveru a chyby klienta. Odpověď HTTP 451 značí, že web není z právních důvodů dostupný. To může znamenat, že web byl zablokován pro lidi v EU, protože nevyhovuje GDPR.

Tento graf uspořádá vaše weby podle stavového kódu. Mezi možnosti patří Aktivní, Neaktivní, Vyžaduje autorizaci, Nefunkční a Chyba prohlížeče; Uživatelé můžou kliknout na libovolnou komponentu na pruhovém grafu a zobrazit úplný seznam prostředků, které tvoří hodnotu.

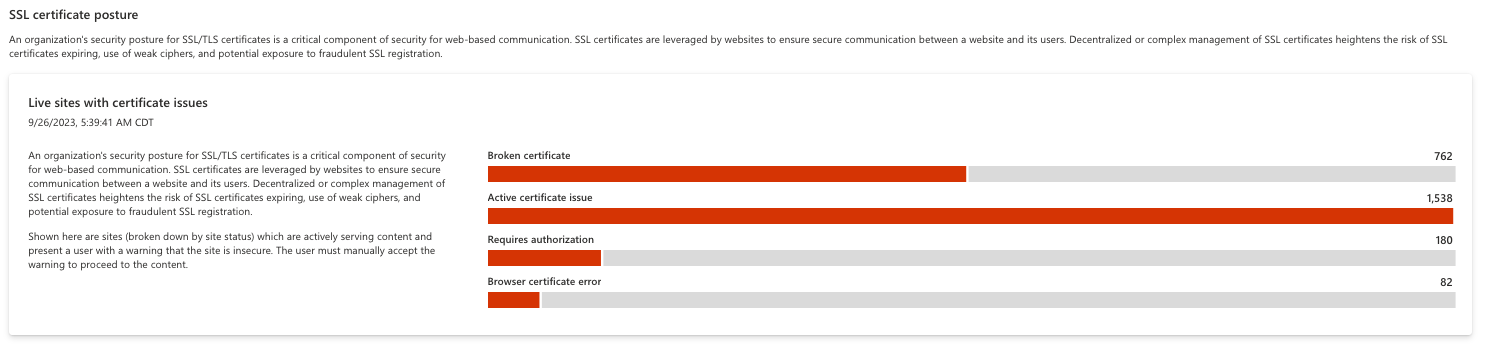

Živé weby s problémy s certifikáty

Tento graf zobrazuje stránky, které aktivně obsluhují obsah a zobrazují uživatele s upozorněním, že je web nezabezpečený. Uživatel musí ručně přijmout upozornění, aby zobrazil obsah na těchto stránkách. K tomu může dojít z různých důvodů; tento graf uspořádá výsledky podle konkrétního důvodu snadného zmírnění rizik. Mezi možnosti patří poškozené certifikáty, problémy s aktivním certifikátem, vyžaduje chyby autorizace a certifikátu prohlížeče.

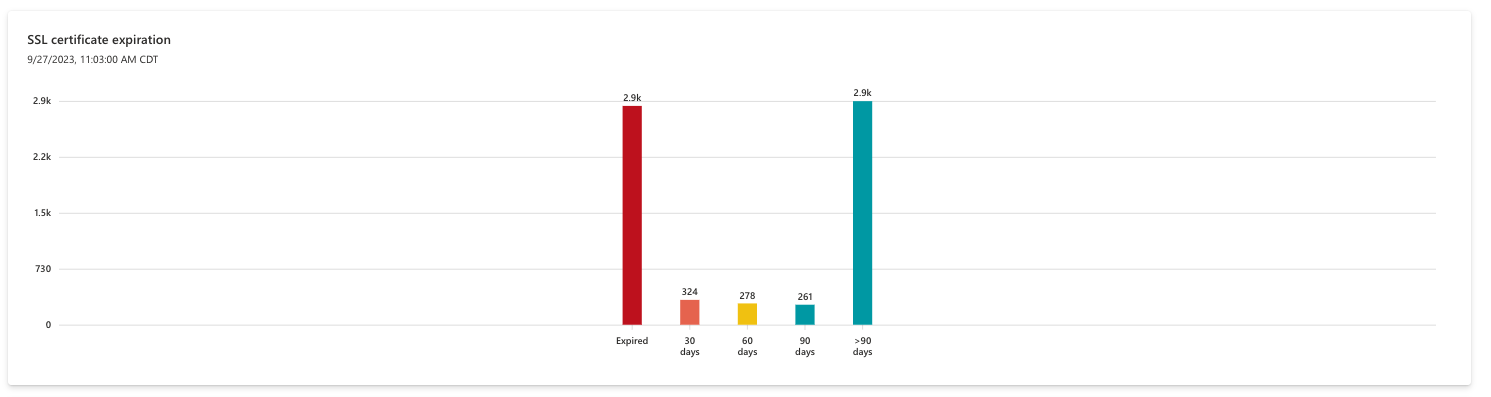

Vypršení platnosti certifikátu SSL

Tento graf zobrazuje nadcházející vypršení platnosti certifikátů SSL a zajišťuje, aby organizace získala přehled o všech nadcházejících prodlouženích platnosti. Prošlý certifikát SSL ponechá odpovídající prostředky náchylné k útoku a může znepřístupnit obsah stránky internetu.

Tento graf je uspořádaný podle zjištěného okna vypršení platnosti, od vypršení platnosti po vypršení platnosti za více než 90 dnů. Uživatelé můžou kliknout na libovolnou komponentu v pruhovém grafu a získat tak přístup k seznamu použitelných prostředků, což usnadňuje odeslání seznamu názvů certifikátů it oddělení pro nápravu.

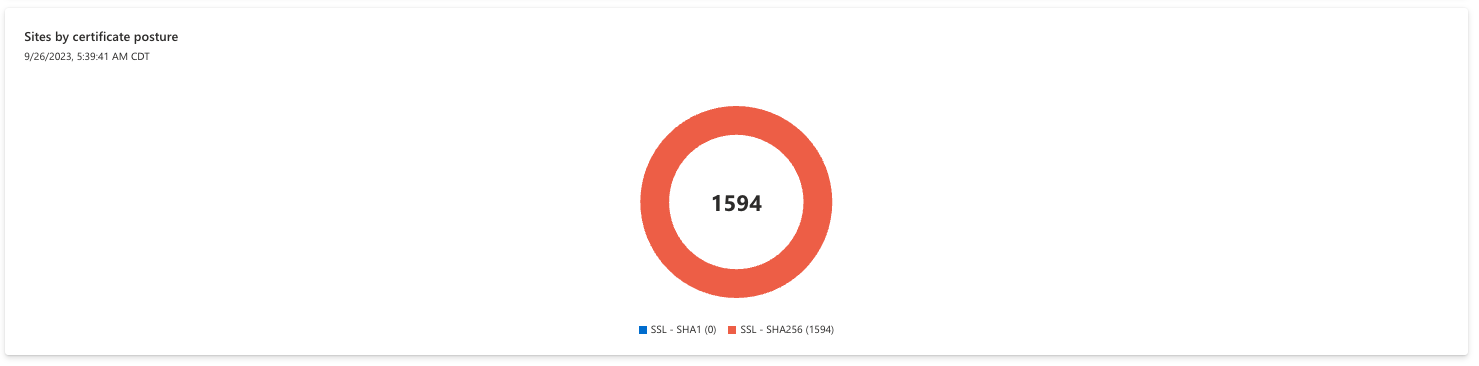

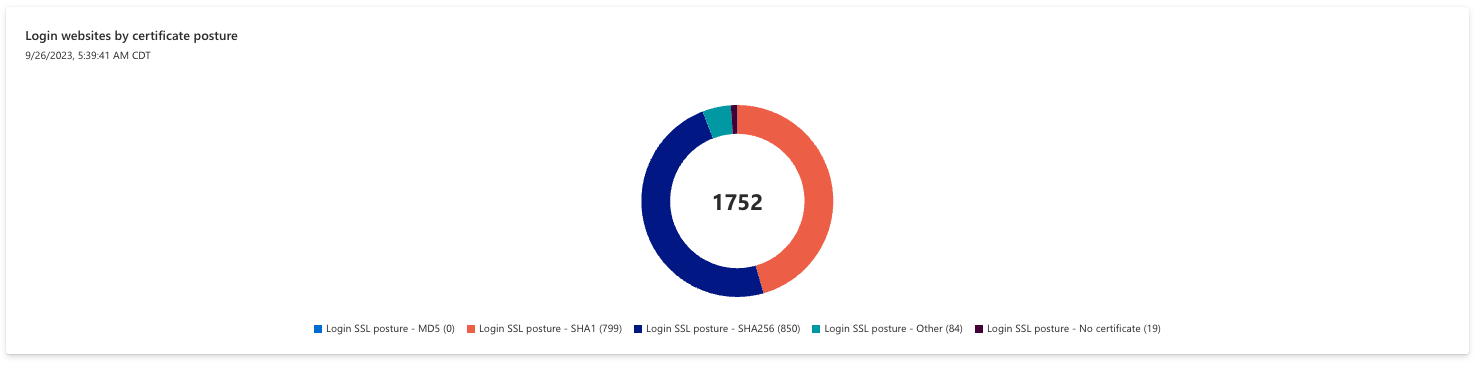

Weby podle stavu certifikátu

Tato část analyzuje algoritmy podpisu, které posílaly certifikát SSL. Certifikáty SSL je možné zabezpečit pomocí různých kryptografických algoritmů; některé novější algoritmy jsou považovány za důvěryhodnější a bezpečnější než starší algoritmy, takže společnosti doporučujeme vyřadit starší algoritmy, jako je SHA-1.

Uživatelé mohou kliknout na libovolný segment výsečového grafu a zobrazit seznam prostředků, které tvoří vybranou hodnotu. SHA256 je považováno za bezpečné, zatímco organizace by měly aktualizovat všechny certifikáty pomocí algoritmu SHA1.

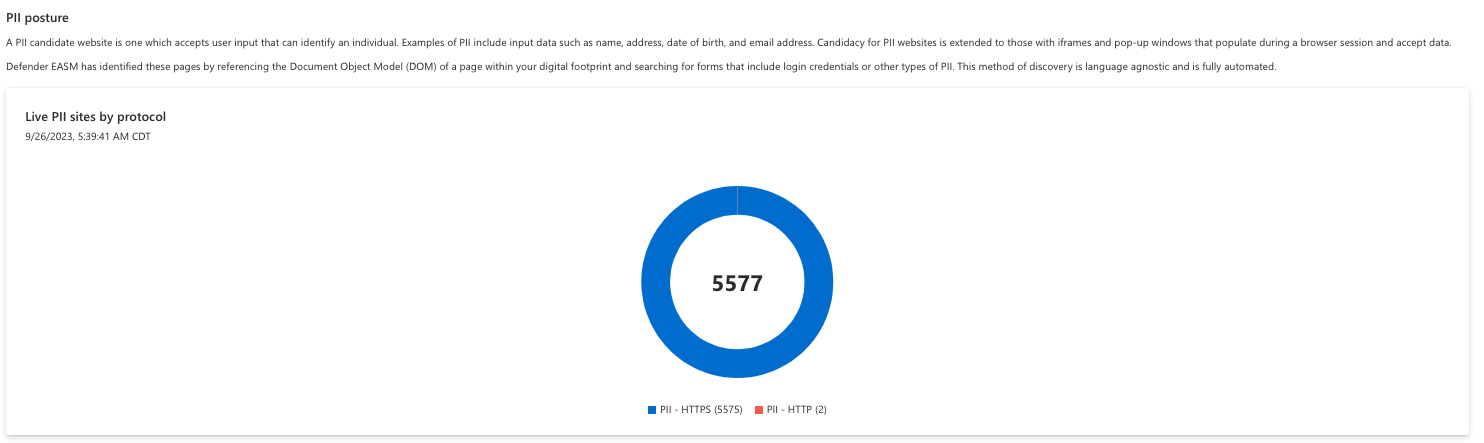

Živé weby PII podle protokolu

Ochrana osobních identifikovatelných údajů (PII) je důležitou součástí obecného nařízení o ochraně osobních údajů. PII se definuje jako všechna data, která můžou identifikovat jednotlivce, včetně jmen, adres, narozenin nebo e-mailových adres. Všechny webové stránky, které tyto údaje přijímají prostřednictvím formuláře, musí být důkladně zabezpečeny podle pokynů GDPR. Analýzou modelu DOM (Document Object Model) vašich stránek Microsoft identifikuje formuláře a přihlašovací stránky, které mohou přijímat OSOBNÍ ÚDAJE, a proto by se měly posoudit podle práva Evropské unie. První graf v této části zobrazuje živé weby podle protokolu a identifikuje weby pomocí protokolů HTTP a HTTPS.

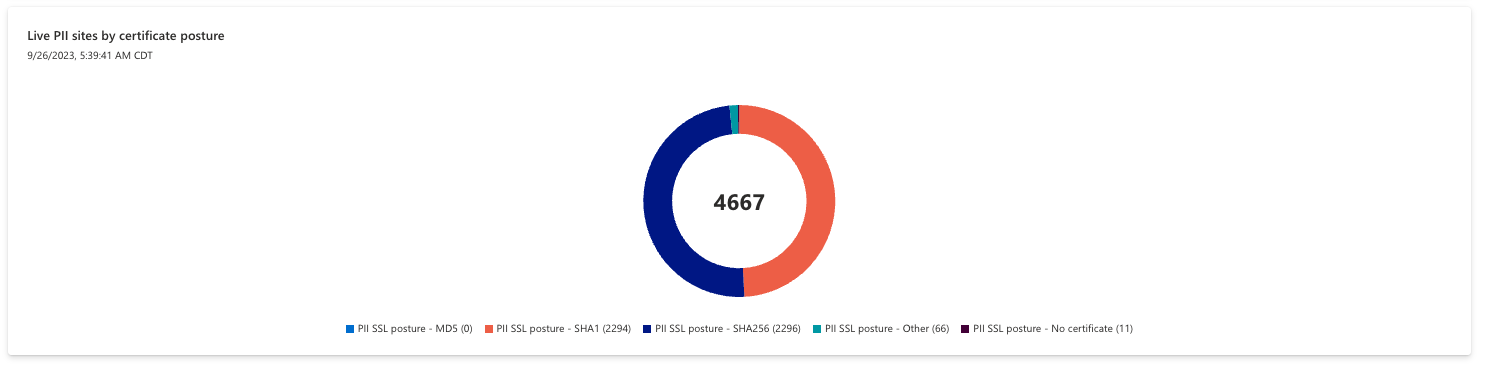

Živé weby PII podle stavu certifikátu

Tento graf zobrazuje živé weby PII pomocí jejich využití certifikátů SSL. Odkazováním na tento graf můžete rychle porozumět algoritmům hash používaným na vašich webech, které obsahují identifikovatelné osobní údaje.

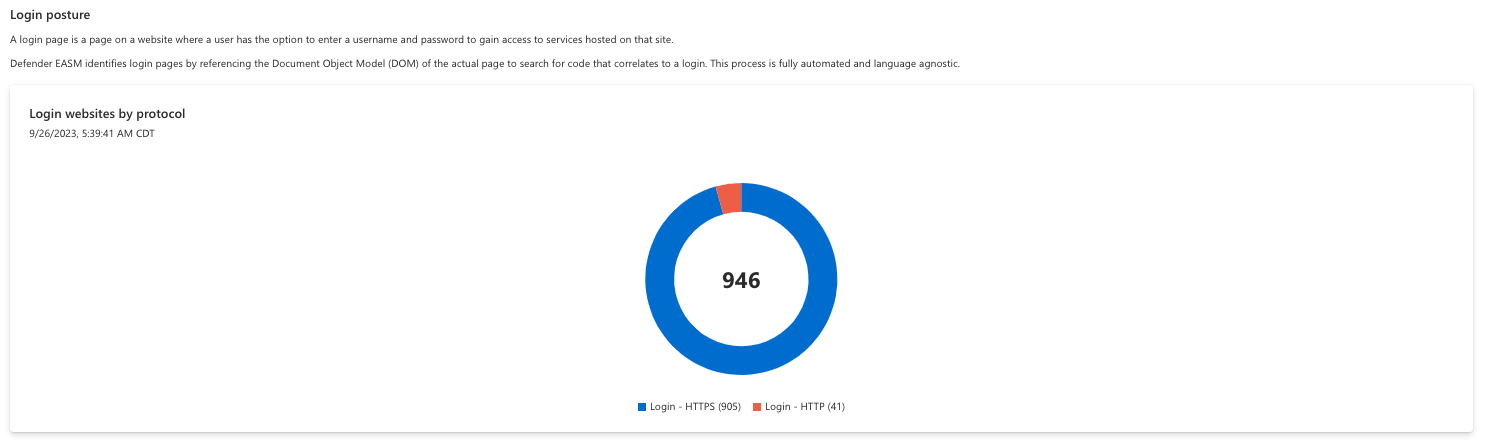

Přihlášení webů podle protokolu

Přihlašovací stránka je stránka na webu, kde má uživatel možnost zadat uživatelské jméno a heslo pro získání přístupu ke službám hostovaným na tomto webu. Přihlašovací stránky mají specifické požadavky v rámci GDPR, takže Defender EASM odkazuje na DOM všech naskenovaných stránek a vyhledá kód, který koreluje s přihlášením. Přihlašovací stránky musí být například zabezpečené, aby vyhovovaly předpisům. Tento první graf zobrazuje přihlašovací weby podle protokolu (HTTP nebo HTTPS) a druhý stavem certifikátu.

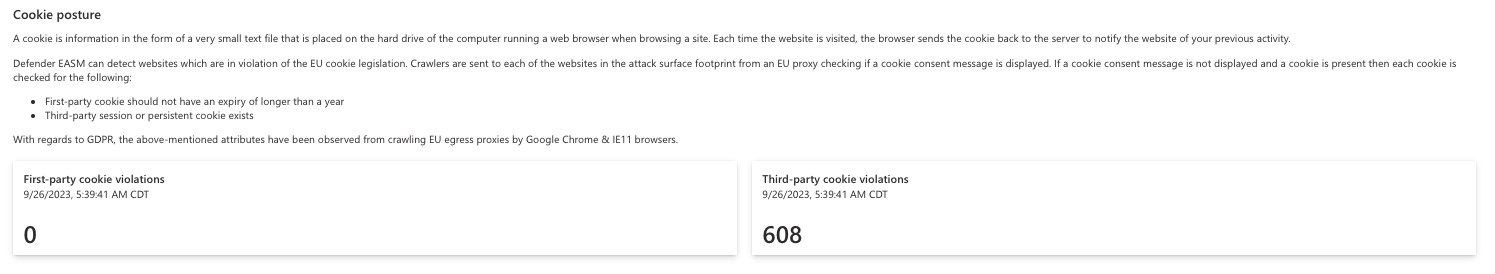

Stav souboru cookie

Soubor cookie je informace ve formě malého textového souboru umístěného na pevném disku počítače s webovým prohlížečem při procházení webu. Pokaždé, když se web navštíví, prohlížeč odešle soubor cookie zpět na server, aby web informoval o vaší předchozí aktivitě. GDPR má specifické požadavky na získání souhlasu s vydáním souboru cookie a různých předpisů pro ukládání souborů cookie pro soubory cookie třetích stran.

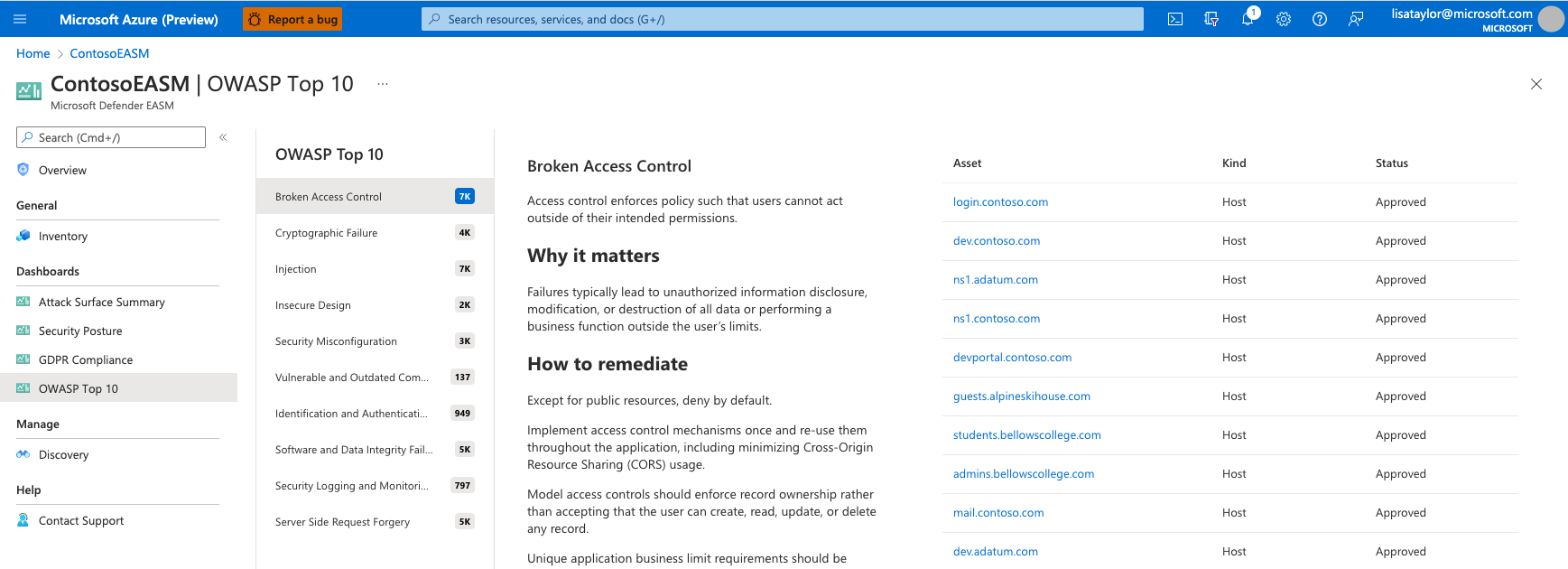

OWASP – 10 nejlepších řídicích panelů

Řídicí panel OWASP Top 10 je navržený tak, aby poskytoval přehled o nejdůležitějších doporučeních zabezpečení určených OWASP, který je důvěryhodným opensourcovým základem zabezpečení webových aplikací. Tento seznam je globálně považován za zásadně důležitý prostředek pro vývojáře, kteří chtějí zajistit bezpečnost svého kódu. Nadace OWASP poskytuje klíčové informace o 10 hlavních bezpečnostních rizicích a vodítka, jak se daným problémům vyhnout, případně jak je napravit. Tento řídicí panel Defender EASM vyhledává známky těchto bezpečnostních rizik v prostoru pro útoky ve vašem prostředí a zobrazuje je i se seznamem dotčených prostředků a možností zmírnění rizika.

Aktuální seznam OWASP Top 10 Critical Securities zahrnuje:

- Nefunkční řízení přístupu: Selhání infrastruktury řízení přístupu, která vynucuje zásady tak, aby uživatelé nemohli jednat mimo zamýšlená oprávnění.

- Kryptografické selhání: selhání související s kryptografií (nebo jejich nedostatkem), které často vedou k vystavení citlivých dat.

- Injektáž: Aplikace ohrožené útoky prostřednictvím injektáže kvůli nesprávnému zpracování dat a dalším problémům souvisejícím s dodržováním předpisů.

- Nezabezpečený návrh: Chybí nebo neefektivní bezpečnostní opatření, která vedou k slabým místům vaší aplikace.

- Chybná konfigurace zabezpečení: Chybějící nebo nesprávné konfigurace zabezpečení, které jsou často výsledkem nedostatečně definovaného procesu konfigurace.

- Zranitelné a zastaralé komponenty: zastaralé komponenty, které v porovnání s aktuálním softwarem spouštějí riziko přidaných expozic.

- Selhání identifikace a ověřování: Selhání správného potvrzení identity, ověřování nebo správy relací uživatele za účelem ochrany před útoky souvisejícími s ověřováním.

- Selhání integrity softwaru a dat: kód a infrastruktura, které nechrání před porušením integrity, jako jsou moduly plug-in z nedůvěryhodných zdrojů.

- Protokolování a monitorování zabezpečení: Nedostatek správného protokolování zabezpečení a upozorňování nebo souvisejících chybných konfigurací, které můžou ovlivnit viditelnost organizace a následnou odpovědnost za stav zabezpečení.

- Požadavek na straně serveru: webové aplikace, které načítají vzdálený prostředek bez ověření adresy URL zadané uživatelem.

Tento řídicí panel obsahuje popis jednotlivých kritických rizik, informace o tom, proč je důležité, a pokyny k nápravě společně se seznamem všech prostředků, které by mohly mít vliv. Další informace najdete na webu OWASP.

Řídicí panel klíčových slabin softwaru CWE 25

Tento řídicí panel vychází ze seznamu CWE (Top 25 Common Weakness Enumeration) (Top 25 Common Weakness Enumeration), který poskytuje MITRE ročně. Tyto CWE představují nejběžnější a ovlivněné slabé stránky softwaru, které jsou snadno najít a zneužít. Tento řídicí panel zobrazuje všechny CWE zahrnuté v seznamu za posledních pět let a zobrazí seznam všech prostředků inventáře, které můžou mít vliv na jednotlivé CWE. Pro každý CWE poskytuje řídicí panel popis a příklady ohrožení zabezpečení a uvádí související cves. CWE jsou uspořádány podle roku a každý oddíl je rozbalitelný nebo sbalitelný. Odkazování na tento řídicí panel pomáhá úsilí o mediaci ohrožení zabezpečení tím, že vám pomůže identifikovat největší rizika pro vaši organizaci na základě jiných pozorovaných zneužití.

Známé zneužití CISA

I když existuje stovky tisíc identifikovaných ohrožení zabezpečení CVE, v nedávné době ji identifikovala jen malá podmnožina agentury CISA (Cybersecurity &Infrastructure Security Agency), která je nedávno zneužívaná aktéry hrozeb. Tento seznam obsahuje méně než 5 % všech identifikovaných CVE; z tohoto důvodu je nástroj, který pomáhá odborníkům na zabezpečení určovat prioritu nápravy největších rizik pro jejich organizaci. Ti, kteří na základě tohoto seznamu opravují hrozby, pracují s nejvyšší efektivitou, protože upřednostňují ohrožení zabezpečení, která způsobila skutečné bezpečnostní incidenty.