Použití Git Credential Manageru k ověření ve službě Azure Repos

Azure DevOps Services | Azure DevOps Server 2022 – Azure DevOps Server 2019

Visual Studio 2019 | Visual Studio 2022

Git Credential Manager zjednodušuje ověřování pro Git úložiště Azure Repos. Správci přihlašovacích údajů umožňují používat stejné přihlašovací údaje, které používáte pro webový portál Azure DevOps Services. Správci přihlašovacích údajů podporují vícefaktorové ověřování prostřednictvím účtu Microsoft nebo ID Microsoft Entra. Kromě podpory vícefaktorového ověřování v Azure Repos podporují správci přihlašovacích údajů také dvoufaktorové ověřování s úložišti GitHub.

Azure Repos poskytuje podporu integrovaného vývojového prostředí (IDE) pro účet Microsoft a ověřování Microsoft Entra prostřednictvím následujících klientů:

- Team Explorer v sadě Visual Studio

- IntelliJ a Android Studio s modulem plug-in Azure Repos pro IntelliJ

Pokud vaše prostředí nemá k dispozici integraci, nakonfigurujte integrované vývojové prostředí s osobním přístupovým tokenem nebo SSH pro připojení k úložištím.

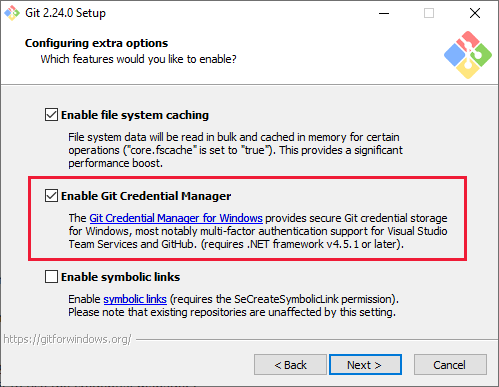

Instalace Správce přihlašovacích údajů Gitu

Windows

Stáhněte a spusťte nejnovější Git pro instalační službu systému Windows, která zahrnuje Správce přihlašovacích údajů Gitu. Nezapomeňte povolit možnost instalace Git Credential Manageru.

macOS a Linux

Můžete použít klíče SSH k ověření v Azure Repos nebo můžete použít Git Credential Manager.

Pokyny k instalaci jsou součástí úložiště GitHub pro GCM. Na Macu doporučujeme používat Homebrew. V Linuxu můžete nainstalovat z .deb nebo tarball.

Použití Správce přihlašovacích údajů Gitu

Když se poprvé připojíte k úložišti Git z klienta Git, správce přihlašovacích údajů vyzve k zadání přihlašovacích údajů. Zadejte svůj účet Microsoft nebo přihlašovací údaje Microsoft Entra. Pokud má váš účet povolené vícefaktorové ověřování, správce přihlašovacích údajů vás vyzve, abyste tento proces také prošli.

Po ověření správce přihlašování vytvoří a ukládá do mezipaměti token pro budoucí připojení k úložišti. Příkazy Gitu, které se připojují k tomuto účtu, nebudou vyzvány k zadání přihlašovacích údajů uživatele, dokud nevyprší platnost tokenu. Token je možné odvolat prostřednictvím Azure Repos.

Nastavení výchozího typu přihlašovacích údajů jako OAuth

Ve výchozím nastavení si GCM vyžádá osobní přístupový token z Azure Repos. Výchozí typ tokenu ale můžete změnit na token Microsoft Entra pro ověřování Gitu. Tento přístup doporučujeme, protože posledně zmíněný token má jednohodinovou platnost oproti 7denním osobním přístupovým tokenům vytvořeným GCM. Všechny PATy vytvořené GCM mohou být odvolány na stránce uživatelských nastavení.

Pokud chcete nastavit výchozí typ přihlašovacích údajů na tokeny Microsoft Entra, nastavte položku konfigurace credential.azreposCredentialType (nebo GCM_AZREPOS_CREDENTIALTYPE proměnnou prostředí) na oauth. Zjistěte více o a GCM s Azure Repos.

Použití služby principálu pro ověřování

Můžete také poskytnout služebního principála pro autentizaci pomocíGCM. Zadejte ID klienta a tenanta instančního objektu v tomto formátu: {tenantId}/{clientId}.

git config --global credential.azreposServicePrincipal "11111111-1111-1111-1111-111111111111/22222222-2222-2222-2222-222222222222"

Pokud nastavíte tuto hodnotu, musíte také nastavit alespoň jeden mechanismus ověřování:

- credential.azreposServicePrincipalSecret

- credential.azreposServicePrincipalCertificateThumbprint

- credential.azreposServicePrincipalCertificateSendX5C

Získání nápovědy

Problémy s Git Credential Managerem můžete otevřít a nahlásit v projektu GitHubu.