Vylepšené sledování odkazů AB# v žádostech o přijetí změn Na GitHubu

V této aktualizaci se odkazy AB# teď zobrazují přímo v části Vývoj žádostí o přijetí změn GitHubu, pokud jsou zahrnuté v popisu žádosti o přijetí změn. Toto vylepšení zjednodušuje přístup k propojeným pracovním položkám prostřednictvím integrace Azure Boards a GitHubu.

Jsme také rádi, že zavádíme vylepšené monitorovací nástroje, které nabízejí lepší přehled o stavu vašeho úložiště a pomáhají vám efektivněji udržovat jeho výkon.

Podrobnosti najdete v poznámkách k verzi.

Pokročilé zabezpečení GitHubu pro Azure DevOps

- Větve žádostí o přijetí změn se teď zobrazují ve výběru větve rozšířeného zabezpečení.

- Automatické aktualizace pro změny výchozí větve v rozšířeném zabezpečení

- Obecná podpora SARIF třetích stran pro pokročilé zabezpečení

- ID pravidel upozornění jsou teď integrovaná do otisků prstů výsledků.

- Rozšířená sada detekcí pro kontrolu tajných kódů

Azure Boards:

- Odkazy AB# na žádostech o přijetí změn na GitHubu

- Podpora rozhraní REST API pro připojení úložišť GitHub

- Trvalé odstranění příloh

Azure Repos

Azure Pipelines

Azure Test Plans:

- Bezproblémová integrace kanálu sestavení pro spuštění testovacího případu

- Rozšíření testování a zpětné vazby v manifestu V3 (verze Edge)

Pokročilé zabezpečení GitHubu pro Azure DevOps

Větve žádostí o přijetí změn se teď zobrazují ve výběru větve rozšířeného zabezpečení.

Větve žádostí o přijetí změn byly v nástroji pro výběr větví dříve skryté, i když bylo možné kontrolovat větve žádostí o přijetí změn. Tyto větve jsou teď viditelné ve výběru větve rozšířeného zabezpečení a dají se prohledávat.

Automatické aktualizace pro změny výchozí větve v rozšířeném zabezpečení

V minulosti se karta Úložiště Advanced Security při změně výchozí větve automaticky neaktualizuje, což vyžadovalo ruční výběr nové větve ve výběru větve. Při návštěvě stránky teď karta automaticky rozpozná a zobrazí výstrahy pro nově určenou výchozí větev.

Přehled zabezpečení navíc aktualizuje, aby odrážely výchozí změny větví, i když může dojít k mírnému zpoždění před zpracováním aktualizovaných výsledků výstrahy.

Obecná podpora SARIF třetích stran pro pokročilé zabezpečení

Teď můžete nahrát výsledky z nástroje pro skenování třetí strany, který se zobrazí na kartě Kontrola kódu rozšířeného zabezpečení.

Pomocí skenovacího nástroje, který publikuje soubor SARIF do $(Agent.TempDirectory)/.advsec adresáře, odpovídá standardu SARIF 2.1 a spustí AdvancedSecurity-Publish@1 po dokončení úlohy nahraje výsledky na kartu skenování kódu.

Poznámka:

Cesta k souboru přidruženému k výsledku v souboru SARIF musí být přístupná pro AdvancedSecurity-Publish@1 úlohu spuštěnou v agentu sestavení.

ID pravidel upozornění jsou teď integrovaná do otisků prstů výsledků.

Dříve se výsledky nástrojů třetích stran se stejným otiskem prstu, hodnotou hash, nástrojem a názvem pravidla byly seskupeny do jednoho upozornění, i když měly jiná ID pravidel.

V této aktualizaci jsou teď ID pravidel zahrnutá do otisku prstu a vytvářejí samostatná upozornění na výsledky s různými ID pravidel, i když jsou jiné datové body stejné. Existující výstrahy se aktualizují a rozdělí odpovídajícím způsobem.

Rozšířená sada detekcí pro kontrolu tajných kódů

Rozšiřujeme sadu vzorů partnerů, které se dají zjistit pomocí kontroly tajných kódů. Toto rozšíření přináší několik vzorů s vysokou spolehlivostí pro nové typy tokenů.

Azure Boards

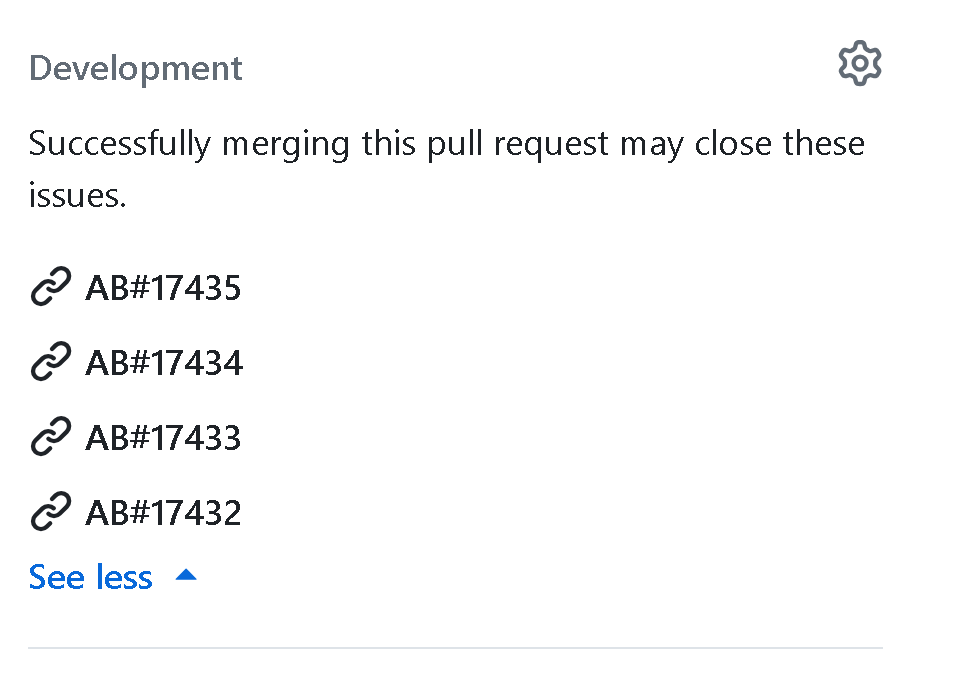

Odkazy AB# na žádostech o přijetí změn na GitHubu

V rámci našich průběžných vylepšení integrace Azure Boards + GitHubu s radostí představujeme novou funkci, která zjednodušuje zobrazování odkazů AB#. Díky této aktualizaci se odkazy AB# teď zobrazují přímo v části Vývoj žádostí o přijetí změn GitHubu, což usnadňuje přístup k propojeným pracovním položkám bez hledání popisů nebo komentářů.

Tyto odkazy se zobrazí jenom v případech, kdy je v popisu žádosti o přijetí změn zahrnutý ab#. Pokud propojíte přímo z pracovní položky, nezobrazí se v části Vývoj. Odebráním odkazu AB# z popisu ho navíc odeberete z ovládacího prvku Vývoj.

Podpora rozhraní REST API pro připojení úložišť GitHub

Zavádíme nové koncové body rozhraní REST API, které umožňují automatizovat přidávání a odebírání úložišť GitHubu ve vašich projektech Azure DevOps. Kromě toho jsme při používání těchto koncových bodů zvýšili limit úložiště na připojení z 500 na 2 000.

Mezi tyto koncové body patří:

Také jsme vám poskytli ukázkový kód , který vám pomůže začít.

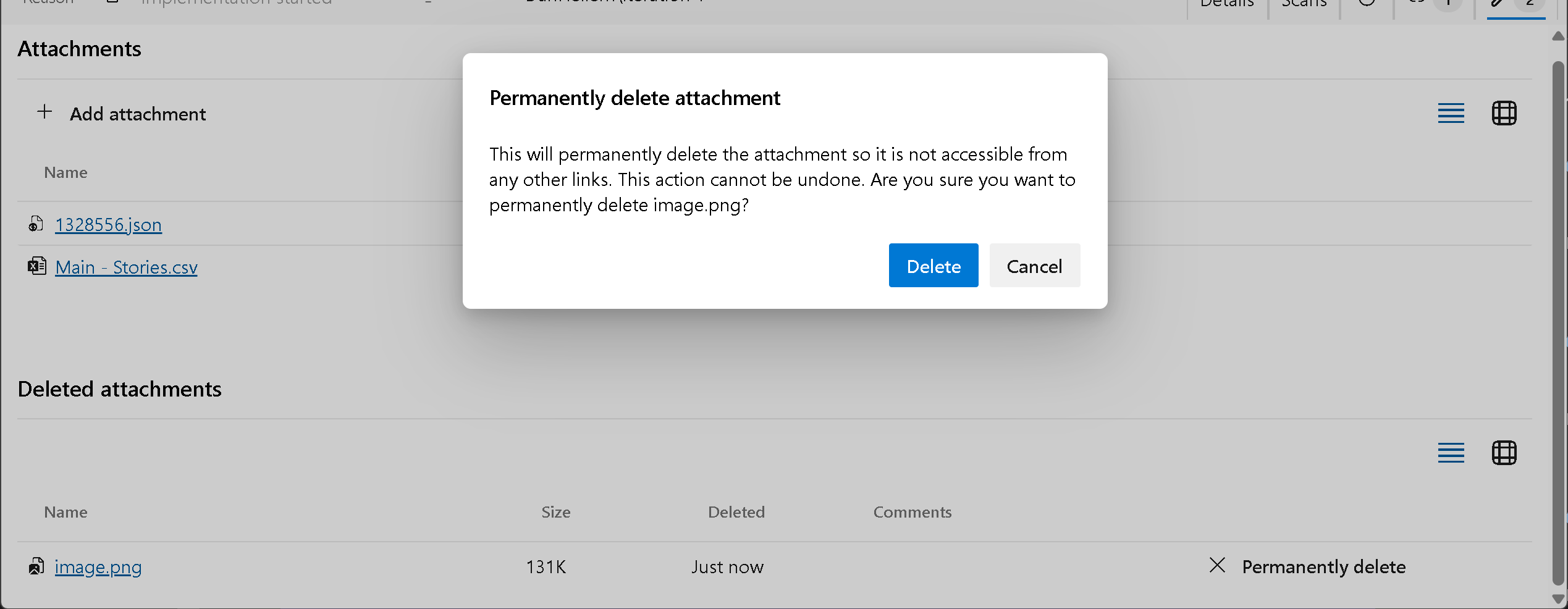

Trvalé odstranění příloh

V některých případech jednoduše odebrání přílohy z pracovní položky nemusí plně vyřešit bezpečnostní rizika, zejména pokud je soubor označen příznakem škodlivý. Sdílené odkazy na přílohu můžou být stále přístupné v jiných pracovních položkách, komentářích nebo externích kanálech. Abychom to vyřešili, přidali jsme funkci, která uživatelům s oprávněním k trvalému odstranění pracovních položek umožňuje trvale odstranit přílohy.

Tuto akci lze provést z karty Přílohy ve formuláři pracovní položky v novém oddílu s názvem Odstraněné přílohy. Tato část je viditelná jenom uživatelům s potřebnými oprávněními k trvalému odstranění pracovních položek.

Po trvalém odstranění přílohy vrátí všechny přidružené odkazy chybu „Příloha souboru neexistuje“.

Poznámka:

Tato funkce je dostupná jenom v centru New Boards Hub.

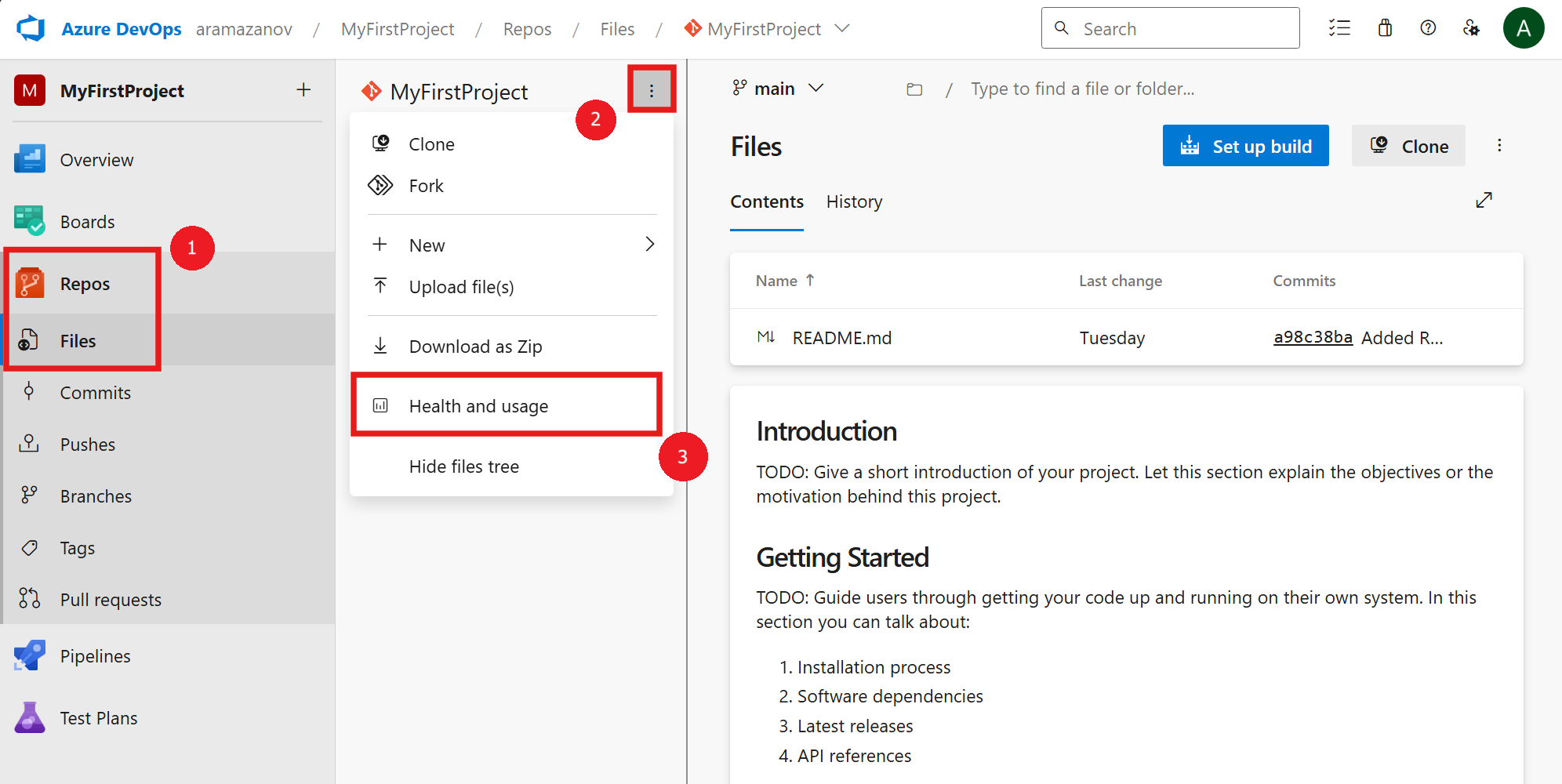

Azure Repos

Nový panel Stav a využití v centru souborů úložiště

S růstem úložišť Git se shromažďují potvrzení, objekty blob a další data, což může zvýšit zatížení infrastruktury Azure DevOps, což má vliv na výkon a uživatelské prostředí. Udržování úložiště, které je v pořádku, je klíčem k zajištění konzistentního výkonu a spolehlivosti.

Abychom to mohli podporovat, nyní monitorujeme několik faktorů, jako je velikost úložiště, frekvence potvrzení, obsah a struktura. Pokud vaše úložiště začne zatěžovat infrastrukturu, můžete obdržet oznámení s doporučeními pro nápravnou akci. Správou stavu úložiště můžete zabránit přerušení a zajistit hladké operace.

Pokud chcete zkontrolovat stav úložiště, přejděte do Azure Repos, > Files a v nabídce se třemi tečky zvolte Stav a využití, abyste se dostali k panelu Stav a využití úložiště.

Azure Pipelines

Agent Azure Pipeline v4 běží na .NET 8

Agent Azure Pipeline v3 aktuálně používá .NET 6, ale s blížícím se koncem životnosti této platformy upgradujeme agenta na .NET 8. Tuto aktualizaci budeme postupně zavádět v nadcházejících týdnech.

Pokud používáte agenty v místním prostředí v operačním systému, který nepodporuje .NET 8, váš agent se neupgraduje na verzi 4. Místo toho kanály spuštěné v nepodporovaných operačních systémech zobrazují v protokolech kanálu upozornění. Pomocí skriptu QueryAgentPoolsForCompatibleOS.ps1 můžete identifikovat agenty kanálu spuštěné v zastaralých operačních systémech proaktivně.

Aktualizovaný agent verze 4 nepodporuje následující verze operačního systému:

- Alpine Linux 3.13 – 3.16

- Debian 10

- Fedora 36 - 38

- macOS 10 & 11

- openSUSE 15.0 - 15.4

- Oracle Linux 7

- Red Hat Enterprise Linux 7

- SUSE Enterprise Linux 12

- Ubuntu, 16.04, 18.04

- Windows 7, 8 a 10 až 21H2

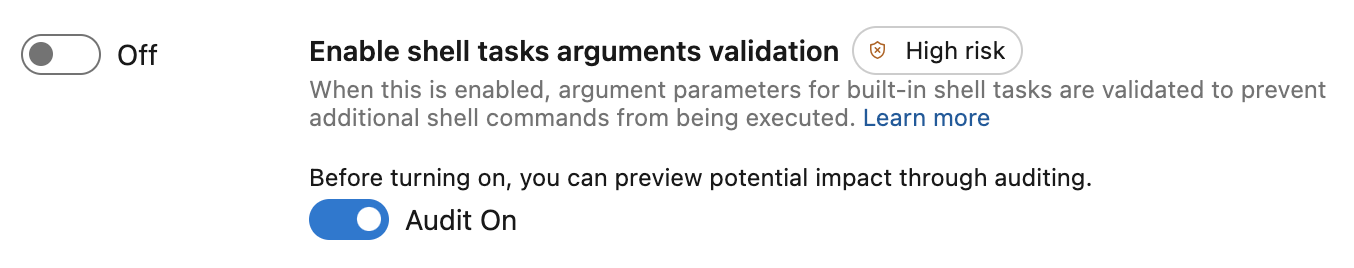

Režim náhledu pro ověření argumentů úloh prostředí

Úlohy prostředí, jako jsou Bash@3, BatchScript@1, CmdLine@2 a PowerShell@2, je možné chránit před injektáží příkazů povolením ověření argumentů úkolů prostředí v nastavení organizace nebo projektu.

Povolení ověření argumentů úloh prostředí může přerušit existující skripty, protože vstup je odmítnut ověřením vstupu. Některé znaky se například považují za oddělovač příkazů a při povolení tohoto nastavení se zamítnou.

Aby byl tento přechod plynulejší, přidali jsme režim náhledu. Když máte povolený režim náhledu, zobrazí se v kanálech a protokolech auditu upozornění, abyste měli přehled o potenciálních problémech bez přerušení úloh nebo pracovních postupů.

Přejděte do části Nastavení > kanálů > > organizace – Omezení > úloh Audit:

Azure Test Plans

Bezproblémová integrace kanálu sestavení pro spuštění testovacího případu

Zjednodušili jsme proces provádění testovacího případu bezproblémovou integrací konfigurací kanálu buildu. Definice a ID sestavení nastavené na úrovni testovacího plánu se teď automaticky rozšíří do Web Runneru a eliminuje nutnost ruční konfigurace pokaždé. Toto vylepšení šetří čas a zvyšuje efektivitu, takže se můžete soustředit na důležitější úlohy.

Rozšíření testování a zpětné vazby v manifestu V3 (verze Edge)

Tento upgrade jsme postupně vydali v Chromu a teď rozšiřujeme zavedení na Edge.

Tato aktualizace přepíná naši implementaci z manifestu V2 na verzi 3 v souladu s plánem vyřazení Od společnosti Google pro Manifest V2. I když základní funkce rozšíření zůstávají beze změny, aktualizace vylepšuje zabezpečení i výkon.

Další podrobnosti najdete v našem nedávném blogovém příspěvku o této aktualizaci. Rozšíření Testování a zpětná vazba v manifestu V3

Další kroky

Poznámka:

Tuto funkci zavádíme. Příjem ve vaší organizaci závisí na různých faktorech a může dorazit později, pokud ho ještě nemáte.

Přejděte na Azure DevOps a podívejte se na ně.

Jak poskytnout zpětnou vazbu

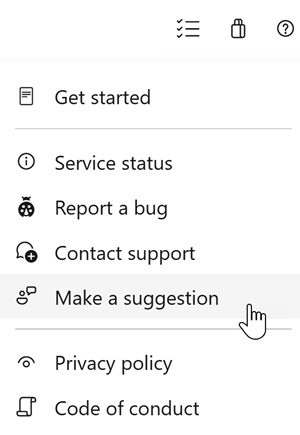

Rádi bychom slyšeli, co si o těchto funkcích myslíte. Pomocí nabídky nápovědy můžete nahlásit problém nebo poskytnout návrh.

Můžete také získat rady a své otázky zodpovězené komunitou ve službě Stack Overflow.

Díky,

Dan Hellem