Azure Pipelines – Aktualizace sprintu 246

Funkce

- Ubuntu 24.04 v agentech hostovaných v Azure Pipelines

- Použití federace identit úloh v testech integrace Azure

- Nové prostředí pro vytváření připojení ke službě Azure s vylepšenou podporou spravované identity

- Spuštění podřízených fází v případě selhání nadřazené fáze

Ubuntu 24.04 v agentech hostovaných v Azure Pipelines

Image Ubuntu 24.04 je teď dostupná pro agenty hostované v Azure Pipelines. Chcete-li použít tento obrázek, aktualizujte soubor YAML tak, aby zahrnoval vmImage:'ubuntu-24.04':

- job: ubuntu2404

pool:

vmImage: 'ubuntu-24.04'

steps:

- bash: |

echo Hello from Ubuntu 24.04

lsb_release -d

Poznámka:

Popisek ubuntu-latest obrázku bude dál odkazovat na ubuntu-22.04 až do konce tohoto roku.

Viz soubor Readme image Ubuntu 24.04 pro nainstalovaný software.

Použití federace identit úloh v testech integrace Azure

V červnu přidaly knihovny identit Azure for.NET, C++, Go, Java, JavaScript a Python podporu pro federaci identit úloh. Tím se přidala možnost provádění kódu z AzureCLI@2 a AzurePowerShell@5 úloh pro ověření pomocí Microsoft Entra (například pro přístup k Azure) pomocí AzurePipelinesCredential třídy.

Mnoho zákazníků používá knihovny identit Azure v integračních testech vyvolané z jiných úloh. Přidali jsme podporu pro AzurePipelinesCredential úkoly DotNetCoreCLI@2, Maven@4 a VSTest@3 .

Vlastnost můžete nastavit connectedService na připojení služby Azure nakonfigurované s federací identit úloh. SYSTEM_ACCESSTOKEN Vyžaduje AzurePipelinesCredential se nastavení.

- task: DotNetCoreCLI@2

inputs:

command: 'run'

connectedService: <Azure service connection configured with workload identity federation>

env:

SYSTEM_ACCESSTOKEN: $(System.AccessToken)

Další informace najdete v AzurePipelinesCredentialtomto blogovém příspěvku.

Nové prostředí pro vytváření připojení ke službě Azure s vylepšenou podporou spravované identity

Nové prostředí pro vytváření připojení ke službě Azure poskytuje větší flexibilitu a zabezpečené výchozí hodnoty. Sjednocuje také terminologii s Microsoft Entra ID, takže uživatelé, kteří vytvářejí objekty Microsoft Entra ID ručně, se při navigaci na různých portálech lépe orientují.

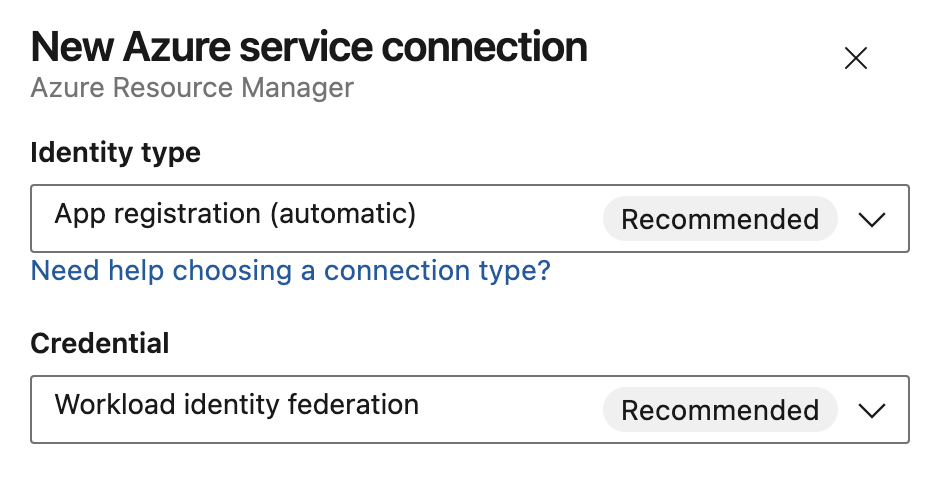

Při vytváření nového připojení služby Azure Resource Manager jsou teď různé možnosti konfigurace identity dostupné v jednom sjednoceném dialogovém okně, které nahrazuje jedinečné položky nejvyšší úrovně použité dříve:

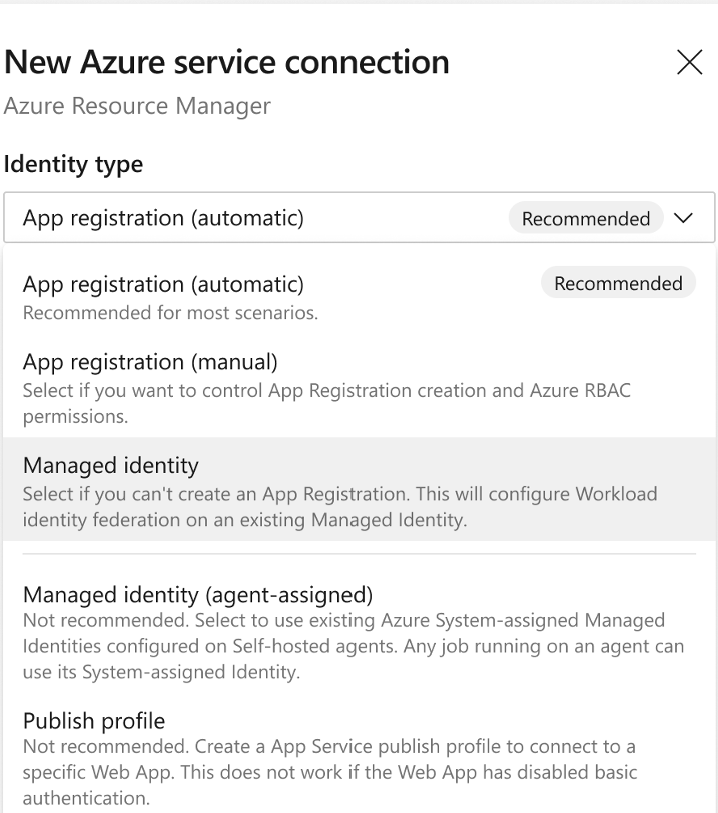

Typ identity obsahuje seznam všech schémat ověřování, která připojení služby Azure podporuje:

U registrací aplikací můžete nezávisle vybrat přihlašovací údaje , které mají být federace identit úloh nebo tajný klíč.

Podpora spravované identity připojení ke službě Azure

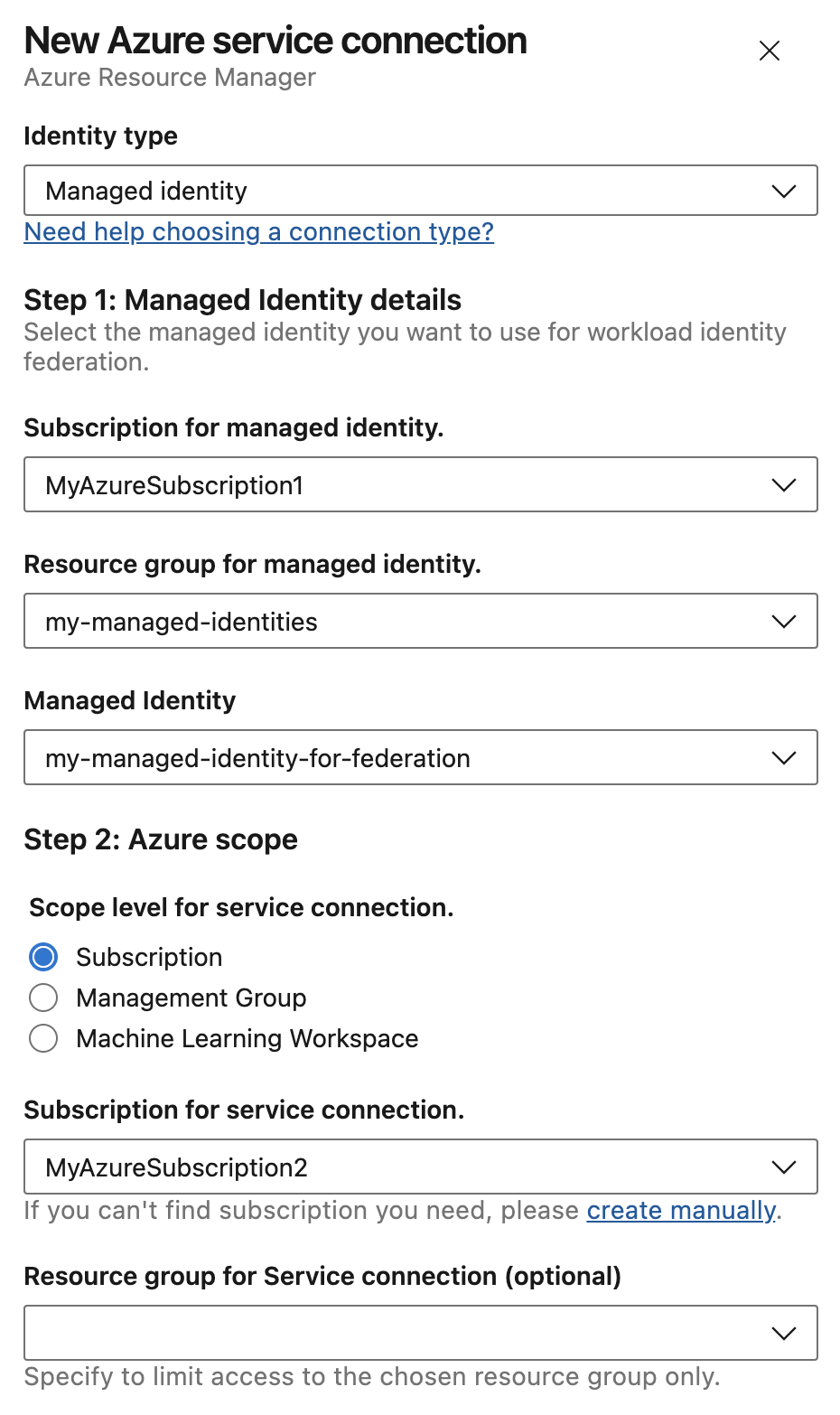

Teď můžete vybrat existující spravovanou identitu a použít ji ke konfiguraci připojení služby, které používá federaci identit úloh. Nejprve vytvořte spravovanou identitu přiřazenou uživatelem.

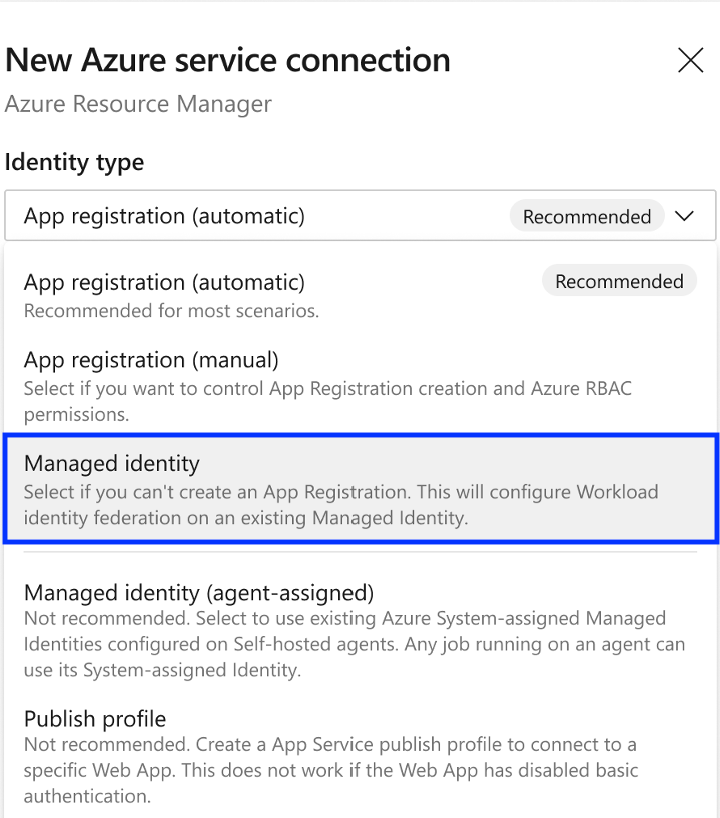

Pak vytvořte připojení ke službě Azure a vyberte typ identity spravované identity . Tím se pro spravovanou identitu konfigurují přihlašovací údaje federované identity.

Možnost použít spravovanou identitu přiřazenou k agentovi (fondu) byla přejmenována spravovaná identita (přiřazená agentem). Pokud chcete zabránit sdílení nadprivilegovaných spravovaných identit, doporučujeme místo spravovaných identit přiřazených k fondům agentů použít spravovanou identitu s federací identit úloh.

Spravovaná identita je také doporučenou možností pro uživatele, kteří nemůžou vytvořit registraci aplikace, pokud je tato možnost zakázaná v Microsoft Entra ID.

Pokud chcete použít spravovanou identitu s federací identit úloh, nejprve vyberte předplatné a skupinu prostředků, ve které je vaše spravovaná identita. To se může lišit od předplatného, ke které má připojení ke službě přístup v úlohách kanálu. Vyberte spravovanou identitu nakonfigurovanou pro federaci identit úloh. Aby uživatel vytvořil přihlašovací údaje federované identity, potřebuje pro spravovanou identitu roli Přispěvatel spravované identity nebo ekvivalentní oprávnění.

Pokračujte výběrem předplatného, které se použije jako rozsah nasazení pro připojení služby.

Pole Referenční dokumentace ke správě služeb

Některé organizace vyžadují , aby se referenční informace o správě služeb registrace aplikace naplnily relevantními kontextovými informacemi z databáze ITSM. V případě potřeby můžou uživatelé zadat tento odkaz při vytváření připojení služby.

Více informací

Nové prostředí pro vytváření připojení ke službě Azure se zavádí v příštím měsíci. Další informace naleznete v tématu:

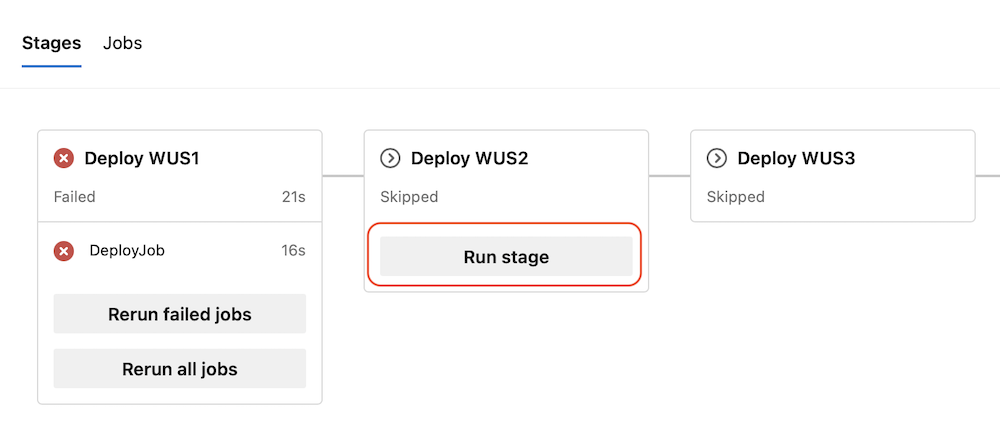

Spuštění podřízených fází v případě selhání nadřazené fáze

Usnadnili jsme nasazení pomocí Azure Pipelines. To je užitečné, například když pomocí Pipelines nasadíte nové verze aplikace napříč několika oblastmi Azure.

Řekněme, že je potřeba nasadit do pěti po sobě jdoucích oblastí Azure. Předpokládejme, že váš kanál má fázi pro každou oblast a každá fáze má úlohu, která spouští AzureResourceManagerTemplateDeployment úlohu, a pak protokoluje určitou telemetrii. Ten druhý je milý mít, ale není kritický. Představte si, že dochází k problému s protokolováním telemetrie. Teď fáze selže a nasazení se zastaví.

Počínaje tímto sprintem můžete v případě selhání fáze pokračovat ve spouštění podřízených fází.

Další kroky

Poznámka:

Tyto funkce se budou zavádět během následujících dvou až tří týdnů.

Přejděte na Azure DevOps a podívejte se na ně.

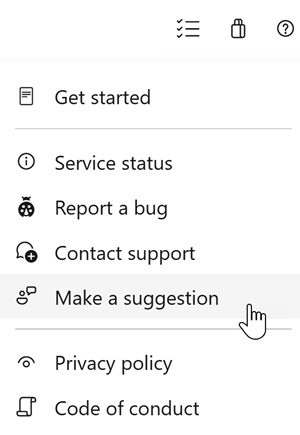

Jak poskytnout zpětnou vazbu

Rádi bychom slyšeli, co si o těchto funkcích myslíte. Pomocí nabídky nápovědy můžete nahlásit problém nebo poskytnout návrh.

Můžete také získat rady a své otázky zodpovězené komunitou ve službě Stack Overflow.