Vylepšení zabezpečení kanálů

V této aktualizaci zahrnujeme vylepšení pro posílení zabezpečení v Azure DevOps. Teď můžete použít spravovanou identitu přiřazenou systémem při vytváření připojení služby Docker Registry pro Azure Container Registry. Kromě toho jsme vylepšili správu přístupu pro fondy agentů, což umožňuje určit použití prostředků v rámci pipeline YAML. Nakonec omezujeme přístupový token GitHubu pro forkovaná veřejná úložiště GitHub, aby měla obor jen pro čtení.

Podrobnosti najdete v poznámkách k verzi.

Azure Boards

Azure Pipelines

- připojení služby Container Registry teď můžou používat spravované identity Azure

- Události protokolu auditu související s oprávněním kanálu

- Zajistit, aby vaše organizace používala jenom kanály YAML

- Nový obor PAT vyžadovaný k aktualizaci obecného nastavení kanálu

- Detailní správa přístupu pro fondy agentů

- Zabránit tomu, aby všechny kanály měly přístup k chráněným prostředkům

- vylepšené zabezpečení při sestavování žádostí o přijetí změn z forkovaných úložišť GitHubu

- štítek MacOS-latest bude odkazovat na obrázek MacOS-12

- Značka Ubuntu-latest bude odkazovat na obraz ubuntu-22.04

Azure Boards

Kopírování odkazů na komentáře

Teď můžete pomocí akce Kopírovat odkaz zkopírovat odkaz na konkrétní komentář pracovní položky. Tento odkaz pak můžete vložit do jiného komentáře nebo popisu pracovní položky. Po kliknutí se pracovní položka otevře a komentář se zvýrazní.

Tato funkce byla upřednostněna na základě návrhového tiketu této komunity.

Azure Pipelines

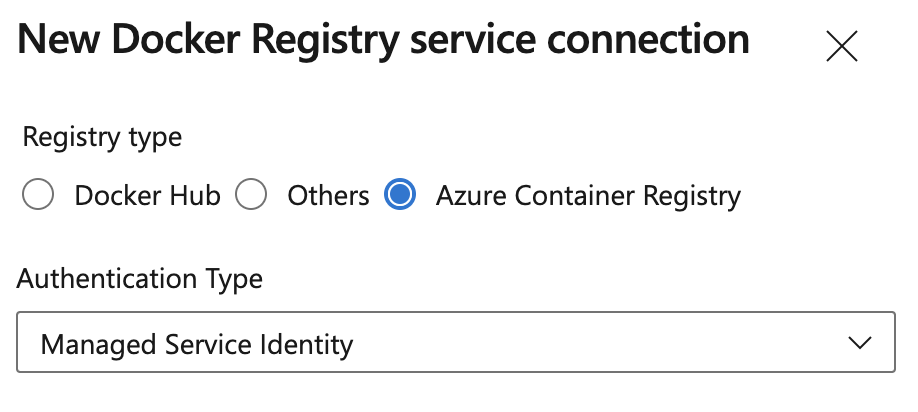

Připojení služby Container Registry teď můžou používat spravované identity Azure.

Spravovanou identitu přiřazenou systémem můžete použít při vytváření připojení služby Docker Registry pro Azure Container Registry. Díky tomu budete mít přístup ke službě Azure Container Registry pomocí spravované identity přidružené k agentovi Azure Pipelines v místním prostředí, což eliminuje nutnost spravovat přihlašovací údaje.

Poznámka

Spravovaná identita použitá pro přístup ke službě Azure Container Registry bude potřebovat odpovídající přiřazení řízení přístupu na základě role (RBAC), např. role AcrPull nebo AcrPush.

Události protokolu auditu související s oprávněními kanálu

Když omezíte oprávnění kanálu chráněného prostředku, jako je například připojení služby, přidružený protokol událostí auditu teď správně uvádí, že prostředek byl úspěšně úspěšně neautorizovaný pro svůj projekt.

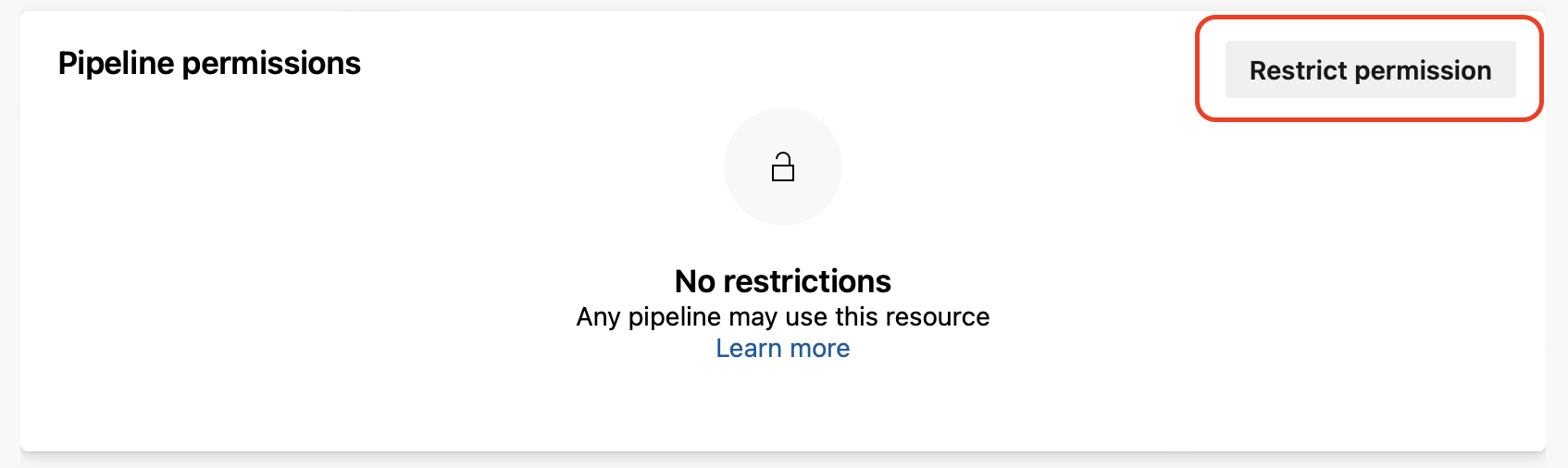

oprávnění kanálu

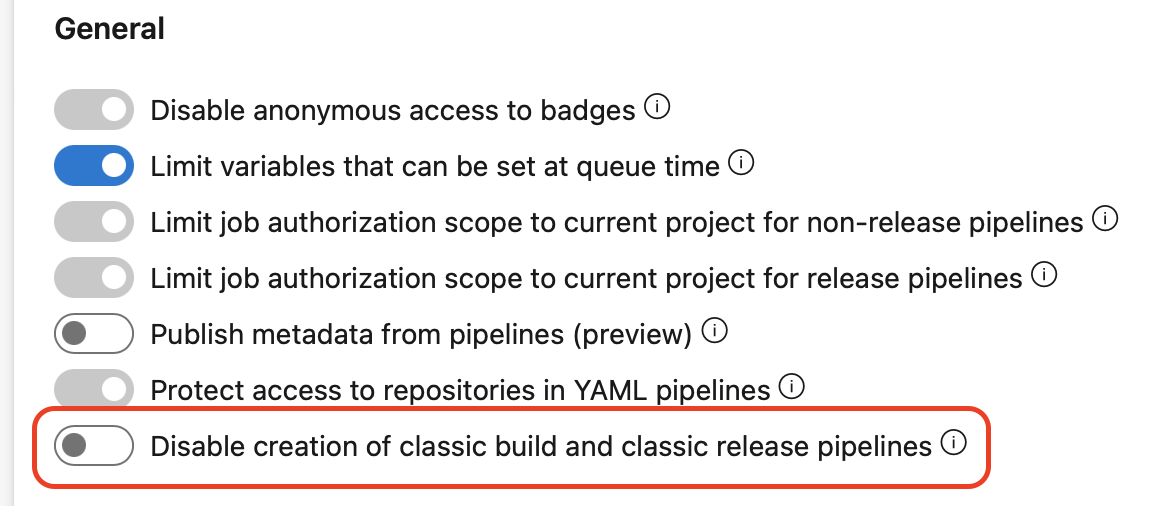

Ujistěte se, že vaše organizace používá jenom kanály YAML.

Azure DevOps teď umožňuje zajistit, aby vaše organizace používala pouze kanály YAML tím, že zakáže vytváření klasických kanálů sestavení, klasických kanálů verzí, skupin úloh a skupin nasazení. Vaše stávající klasické pipeliny budou nadále běžet a budete je moct upravovat, ale nebudete moct vytvářet nové.

Vytváření klasických kanálů můžete zakázat na úrovni organizace nebo na úrovni projektu zapnutím odpovídajících přepínačů. Přepínače najdete v Nastavení projektu / organizace -> Potrubí -> Nastavení.

Stav přepínačů je ve výchozím nastavení vypnutý a ke změně stavu budete potřebovat práva správce. Pokud je přepínač zapnutý na úrovni organizace, zakázání bude vynuceno pro všechny projekty. V opačném případě má každý projekt volnost v rozhodnutí, zda vynutí deaktivaci či nikoli.

Pokud je vynuceno zakázání vytváření klasických kanálů, selžou rozhraní REST API související s vytvářením klasických kanálů, skupin úloh a skupin nasazení. Rozhraní REST API, která vytvářejí kanály YAML, budou fungovat.

Zakázání vytváření klasických kanálů je výslovný souhlas pro stávající organizace. V případě nových organizací je to pro tuto chvíli výslovný souhlas.

Nový rozsah PAT potřebný k aktualizaci obecných nastavení potrubí

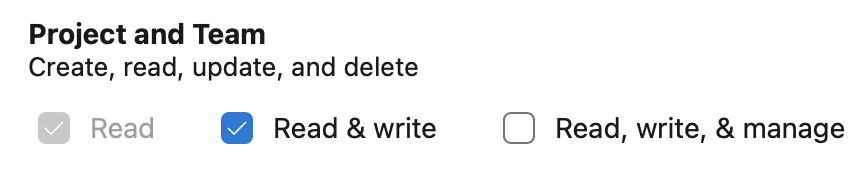

Vyvolání Obecného nastavení – Aktualizace rozhraní REST API nyní vyžaduje PAT s oborem Projekt a Tým –> Čtení & Zápis.

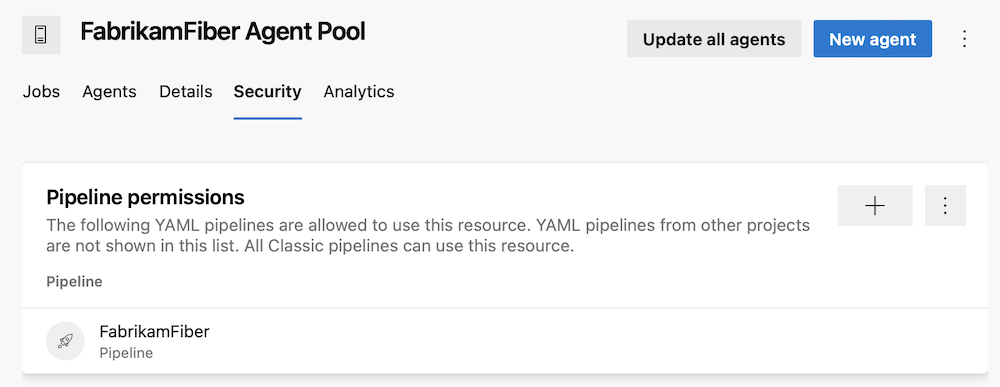

Jemně odstupňovaná správa přístupu pro fondy agentů

Skupiny agentů umožňují určit a spravovat počítače, na kterých se pipeliny spouští.

Dříve, pokud jste použili vlastní fond agentů, bylo spravování toho, které kanály k němu mají přístup, hrubě nastavené. Můžete povolit, aby je používaly všechny kanály, nebo můžete vyžadovat, aby každý kanál požádal o oprávnění. Bohužel, když jste udělili pipeline oprávnění k přístupu k fondu agentů, nemohli jste ho odvolat pomocí uživatelského rozhraní pipeline.

Azure Pipelines teď poskytuje podrobnou správu přístupu pro fondy agentů. Zkušenost se podobá té při správě oprávnění pro kanály v rámci připojení služeb.

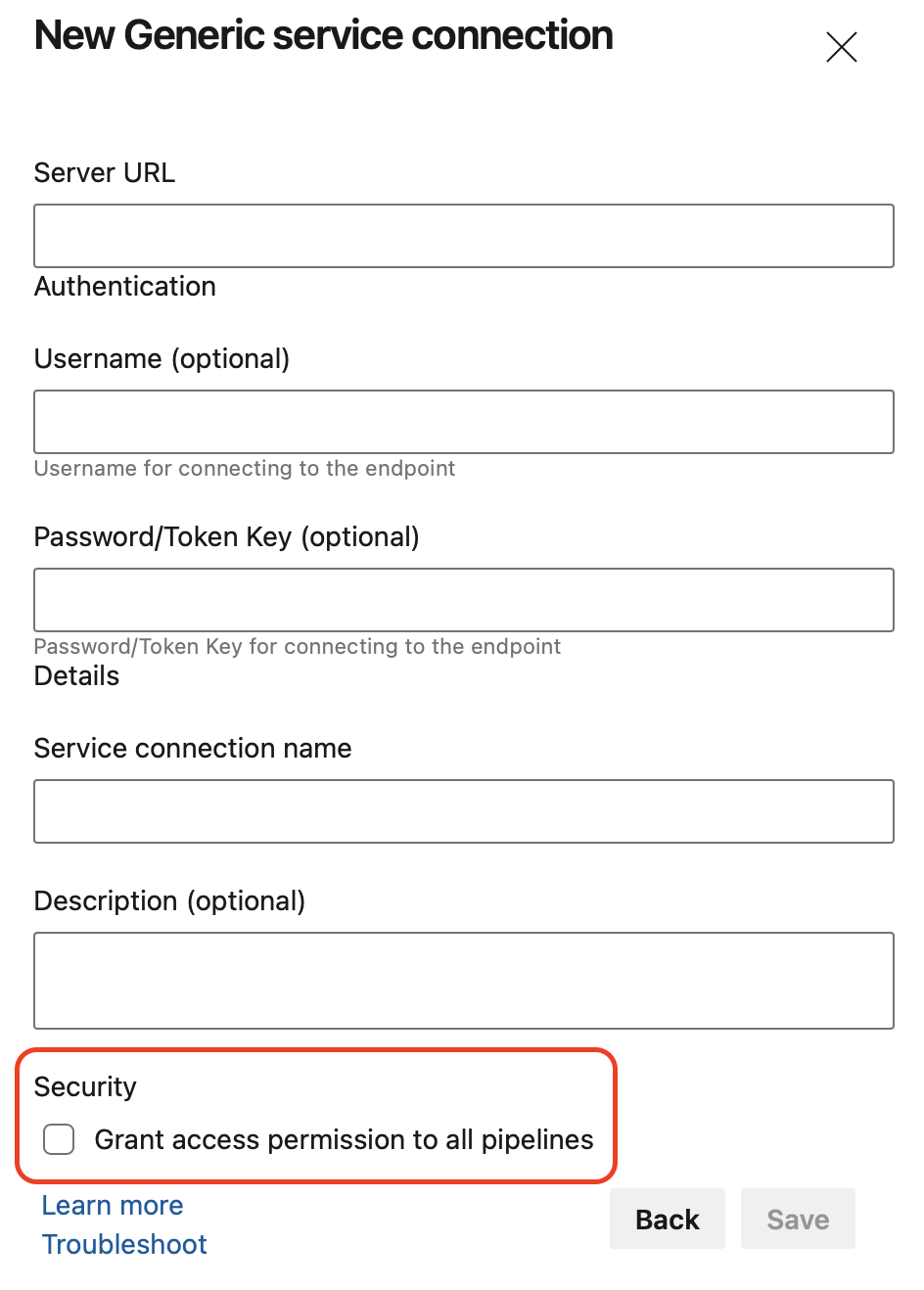

Zamezení tomu, aby všechny pipelines měly přístup k chráněným prostředkům

Když vytvoříte chráněný prostředek, jako je připojení služby nebo prostředí, máte možnost zaškrtnout políčko Udělit povolení přístupu všem kanálům. Doteď byla tato možnost ve výchozím nastavení zaškrtnutá.

Ačkoli to usnadňuje potrubím používání nových chráněných prostředků, riziko spočívá v tom, že může dojít k neúmyslnému udělení práva na přístup k prostředku příliš mnoha potrubím.

Aby se podpořilo bezpečné nastavení jako výchozí, Azure DevOps nyní ponechává zaškrtávací políčko nezaškrtnuté.

Vylepšené zabezpečení při sestavování žádostí o přijetí změn z forkovaných úložišť GitHubu

Azure DevOps můžete použít k sestavení a otestování veřejného úložiště GitHub. Když máte veřejné úložiště GitHubu, můžete spolupracovat s vývojáři po celém světě, ale přináší aspekty zabezpečení související s vytvářením žádostí o přijetí změn z forkovaných úložišť.

Aby se zabránilo tomu, že žádosti o přijetí změn z forkovaných úložišť GitHubu provedou nežádoucí změny ve vašich úložištích, Azure DevOps teď omezuje přístupový token GitHubu na obor jen pro čtení.

macOS-latest label bude odkazovat na image macOS-12

Image Monterey pro macos-12 je připravená jako výchozí verze popisku "macos-latest" v agentech hostovaných Microsoftem v Azure Pipelines. Dosud tento štítek odkazoval na agenty macos-11 Big Sur.

Úplný seznam rozdílů mezi macos-12 a macos-11 najdete v problému na GitHubu . Úplný seznam softwaru nainstalovaného na image najdete zde.

Nejnovější popisek Ubuntu bude odkazovat na image ubuntu-22.04

Image ubuntu-22.04 je připravený jako výchozí verze pro označení ubuntu-latest v Microsoftem hostovaných agentech Azure Pipelines. Dosud tento popisek odkazoval na agenty ubuntu-20.04.

Úplný seznam rozdílů mezi ubuntu-22.04 a ubuntu-20.04 najdete v problému GitHubu. Úplný seznam softwaru nainstalovaného na image najdete zde.

Další kroky

Poznámka

Tyto funkce se budou zavádět během následujících dvou až tří týdnů.

Přejděte do Azure DevOps a podívejte se.

Jak poskytnout zpětnou vazbu

Rádi bychom slyšeli, co si o těchto funkcích myslíte. Pomocí nabídky nápovědy můžete nahlásit problém nebo poskytnout návrh.

Můžete také získat rady a své otázky zodpovězené komunitou na Stack Overflow.

Dík

Vijay Machiraju