Výslovný souhlas s přijímáním oznámení týkajících se tokenů PAT nalezených ve veřejném úložišti GitHubu

Když v současné době zjistíme token PAT se změnami ve veřejném úložišti GitHubu, pošleme podrobné e-mailové oznámení vlastníkovi tokenu a zapíšeme událost do protokolu auditu vaší organizace Azure DevOps. V této aktualizaci jsme přidali možnost, aby správci kolekcí projektů mohli vyjádřit výslovný souhlas a dostávat oznámení, když se ve veřejném úložišti GitHubu najde token PAT pro uživatele, který patří do jejich organizace. To pomůže správcům kolekce projektů zjistit, kdy dojde k úniku tokenů, které můžou ohrozit jejich účty a data Azure DevOps.

Podrobnosti najdete v poznámkách k verzi.

Obecné

- Správci kolekce projektů můžou vyjádřit výslovný souhlas s oznámeními týkajícími se tokenů PAT, které se nacházejí ve veřejném úložišti GitHubu.

- Vynucení ověřování zabezpečení pro všechny požadavky Azure DevOps

Azure Boards

Azure Pipelines

- Podpora skupinových účtů spravované služby jako účtu služby agenta

- Informační spuštění

- Zastaralá vlastnost rozhraní REST API

retentionRulesdefinice sestavení

Obecné

Správci kolekce projektů můžou vyjádřit výslovný souhlas s oznámeními týkajícími se tokenů PAT, které se nacházejí ve veřejném úložišti GitHubu.

Správci kolekcí projektů teď můžou vyjádřit výslovný souhlas s přijímáním oznámení, když se ve veřejném úložišti GitHubu najde token PAT patřící uživateli v jejich organizaci.

Připomínáme, že tým zabezpečení Azure DevOps ve spolupráci s našimi partnery na GitHubu vyhledává tokeny PAT Azure DevOps se změnami ve veřejných úložištích na GitHubu , a pokud je nalezený ve veřejném úložišti GitHubu, pošle e-mailové oznámení vlastníkovi tokenu. Protokoluje se také do protokolu auditu organizace Azure DevOps.

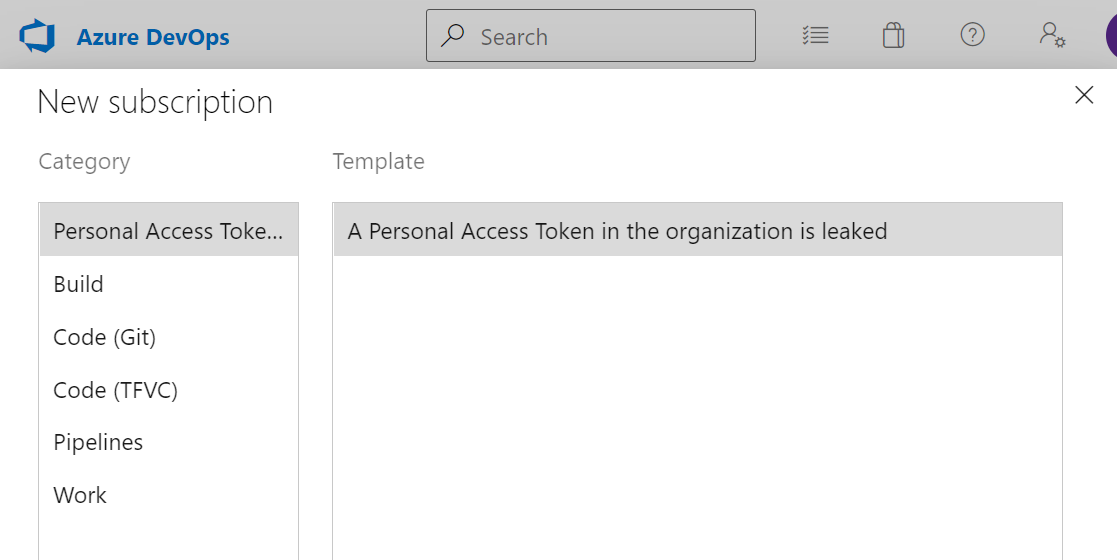

Správci kolekcí projektů se můžou přihlásit k odběru těchto oznámení tak, že přejdou na Uživatelská nastavení –> Oznámení –> Nový odběr.

Vynucení ověřování zabezpečení pro všechny požadavky Azure DevOps

Azure DevOps bude ukončovat předchozí chybu zabezpečení, která některým uživatelům umožní obejít některé ověřování zabezpečení při použití hlavičky X-TFS-FedAuthRedirect k volání prostředků Azure DevOps. Všichni uživatelé, kteří používají tuto hlavičku X-TFS-FedAuthRedirect , musí být vždy v souladu se zásadami Azure Active Directory nastavenými jejich tenantem a pravidelně se přihlašovat ke svým účtům Azure DevOps, aby měli jistotu, že budou mít vždy aktivní uživatelskou relaci.

Pokud používáte tuto hlavičku a považujete se za nedodržování předpisů, při volání pomocí X-TFS-FedAuthRedirect může docházet k chybám 401. Pro uživatele, kteří používají tuto hlavičku, se doporučuje zajistit, aby váš účet splňoval všechny požadované zásady správce, znovu se přihlásit k Azure DevOps, abyste získali novou uživatelskou relaci, a pokračovat v přihlašování k Azure DevOps alespoň jednou za 90 dní nebo doba trvání kontrol frekvence přihlašování nastavených správci tenanta.

To může platit také pro uživatele sady Visual Studio, protože produkt může také provádět volání pomocí hlavičky X-TFS-FedAuthRedirect na pozadí. Pokud v produktu Visual Studio narazíte na chyby 401 (tj. bannery nebo chybové zprávy blokující přístup k prostředkům Azure DevOps), platí výše uvedené pokyny. Ujistěte se, že váš účet splňuje zásady správce, znovu se přihlaste k Azure DevOps a pokračujte v pravidelném tempu, abyste se vyhnuli přerušení.

Azure Boards

Přiřazeno dětem na kanbanových kartách

Ke všem podřízeným položkám na kartách Kanban jsme přidali avatar Přiřazeno . Díky tomu teď snadněji porozumíte tomu, které položky byly přiřazeny a komu přiřazeny. Pracovní položku můžete rychle přiřadit také pomocí místní nabídky.

Poznámka

Tato funkce je dostupná ve verzi Preview new Boards Hubs.

Obecná dostupnost dotazu podle ID nadřazeného objektu

V této aktualizaci obecně vydáváme možnost dotazovat se na pracovní položky podle ID nadřazeného objektu. To je skvělá funkce, pokud hledáte způsoby, jak získat plochý seznam podřízených položek podle rodiče.

objektu objektu

objektu objektu

Azure Pipelines

Podpora skupinových účtů spravované služby jako účtu služby agenta

Agent Azure Pipelines teď podporuje skupinové účty spravované služby na agentech v místním prostředí ve Windows.

Skupinové účty spravované služby (gSMA) poskytují centralizovanou správu hesel pro doménové účty, které fungují jako účty služby. Agent Azure Pipelines dokáže rozpoznat tento typ účtu, takže se během konfigurace nevyžaduje heslo:

.\config.cmd --url https://dev.azure.com/<Organization> `

--auth pat --token <PAT> `

--pool <AgentPool> `

--agent <AgentName> --replace `

--runAsService `

--windowsLogonAccount <DOMAIN>\<gMSA>

Informační spuštění

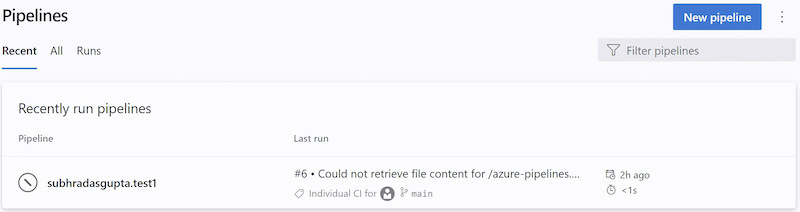

Při informačním spuštění se dozvíte, že se službě Azure DevOps nepodařilo načíst zdrojový kód kanálu YAML. Takové spuštění vypadá takto.

Azure DevOps načte zdrojový kód kanálu YAML v reakci na externí události, například na vložené potvrzení, nebo v reakci na interní triggery, například za účelem kontroly, jestli došlo ke změnám kódu, a spuštění naplánovaného spuštění. Pokud tento krok selže, systém vytvoří informační spuštění. Tato spuštění se vytvoří jenom v případě, že se kód kanálu nachází v úložišti GitHub nebo BitBucket.

Načtení kódu YAML kanálu může selhat z následujících důvodů:

- U poskytovatele úložiště dochází k výpadku

- Omezování požadavků

- Authentication issues

- Nejde načíst obsah souboru .yml kanálu

Přečtěte si další informace o informačních spuštěních.

Zastaralá vlastnost rozhraní REST API retentionRules definice sestavení

V typu retentionRules odpovědi rozhraní REST APIBuildDefinition definice sestavení je vlastnost označená jako zastaralá, protože tato vlastnost vždy vrací prázdnou sadu.

Další kroky

Poznámka

Tyto funkce se budou zavádět během následujících dvou až tří týdnů.

Přejděte na Azure DevOps a podívejte se.

Jak poskytnout zpětnou vazbu

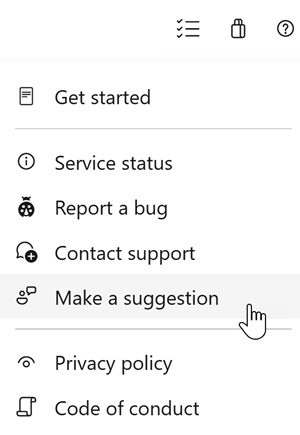

Rádi bychom se dozvěděli, co si o těchto funkcích myslíte. Pomocí nabídky nápovědy můžete nahlásit problém nebo poskytnout návrh.

Můžete také získat rady a odpovědi na vaše otázky od komunity na Stack Overflow.

Díky,

Aaron Hallberg