Správa životního cyklu tokenů je teď ve verzi Private Preview.

Dříve jsme použili uživatelské rozhraní Azure DevOps k vytvoření, prodloužení platnosti a vypršení platnosti tokenů pat. V této verzi s radostí oznamujeme podporu rozhraní REST API Azure DevOps pro tokeny pat a je teď k dispozici v privátní verzi Preview.

Podrobnosti najdete v seznamu funkcí níže.

OBECNÉ

- Rozhraní API pro správu životního cyklu PAT (privátní verze Preview)

- Události správy tokenů teď v protokolech auditu

- Omezení viditelnosti a spolupráce uživatelů na konkrétní projekty

- Skrýt nastavení organizace

Azure Pipelines

- Podrobnosti schvalovatele dostupné v protokolech auditu

- Změna procesu získání bezplatného grantu kanálů ve veřejných projektech

Azure Artifacts

OBECNÉ

Rozhraní API pro správu životního cyklu PAT (privátní verze Preview)

S radostí oznamujeme vydání nových rozhraní API pro správu životního cyklu tokenů PAT (Personal Access Tokens) v Azure DevOps. Tato bohatá sada rozhraní API umožňuje vašemu týmu zjednodušit správu patů, které vlastní, a nabídnout jim nové funkce, jako je například vytváření nových tokenů pat s požadovaným rozsahem a dobou trvání a prodloužení platnosti nebo vypršení platnosti stávajících.

V současné chvíli je primární způsob, jak spravovat pats (osobní přístupové tokeny) prostřednictvím uživatelského rozhraní nebo pomocí omezené sady rozhraní API určených pouze pro správce kolekcí projektů. Toto nové rozhraní API umožňuje organizacím nastavit automatizaci zahrnující PAT, včetně nastavení kanálů sestavení nebo interakce s pracovními položkami.

Rozhraní API pro správu životního cyklu PAT je nyní k dispozici pro organizace, které mohou používat v privátní verzi Preview.

Spojte se s námi s vaším případem použití a vaší organizací Azure DevOps a získejte přístup k rozhraní API a dokumentaci. Vážíme si jakékoli zpětné vazby, které můžete nabídnout, jak toto rozhraní API pomohlo vaší organizaci, nebo je možné ho dále vylepšit, aby vyhovovalo vašim potřebám.

Události správy tokenů teď v protokolech auditu

Osobní přístupové tokeny (PAT) a klíče SSH umožňují vám a vašim členům týmu ověřovat se v Azure DevOps neinteraktivně. Mnozí z vás vyjádřili potřebu pochopit, kým a jak se tyto tokeny používají, aby se zabránilo škodlivé aktivitě neoprávněnými uživateli. V této verzi se nové události přidají do protokolů auditu pokaždé, když se tyto tokeny úspěšně vytvoří, aktualizují, odvolají nebo odeberou.

Pokud chcete tyto nové události zobrazit, přejděte na stránku Auditování prostřednictvím stránky nastavení organizace. Další informace o těchto nových událostech a všech dostupných událostech v protokolech auditu najdete v naší dokumentaci.

Omezení viditelnosti a spolupráce uživatelů na konkrétní projekty

V tomto sprintu vydáváme funkci Public Preview, která správcům organizace v Azure DevOps umožňuje uživatelům zobrazovat a spolupracovat s uživateli v různých projektech. Tato funkce přinese další úroveň izolace a řízení přístupu k projektům. Vaše časná zpětná vazba nám pomůže vylepšit prostředí.

Ve výchozím nastavení můžou uživatelé přidaní do organizace zobrazit všechna metadata a nastavení organizace. To zahrnuje zobrazení seznamu uživatelů v organizaci, seznam projektů, podrobnosti fakturace, údaje o využití a cokoli, co je přístupné prostřednictvím nastavení organizace. Uživatelé navíc můžou pomocí různých výběrů osob hledat, zobrazovat, vybírat a označit všechny ostatní členy organizace, i když tito uživatelé nejsou ve stejném projektu.

Pokud chcete uživatelům omezit tyto informace, můžete povolit funkci Omezit viditelnost a spolupráci uživatelů na konkrétní projekty ve verzi Preview pro vaši organizaci. Po povolení se do vaší organizace Azure DevOps přidá skupina Uživatelé s oborem projektu, skupina zabezpečení na úrovni organizace. Uživatelé a skupiny přidané do této nové skupiny (které lze najít tak, že přejdete na nastavení organizace –> Oprávnění) budou mít dvě omezení: Nastavení skryté organizace a omezené vyhledávání a označování osob.

Skrytá nastavení organizace

Uživatelé přidaní do skupiny "Uživatelé s oborem projektu" mají omezený přístup na stránky Nastavení organizace s výjimkou přehledu a projektů a jsou omezeni pouze na zobrazení dat z projektů, ve kterých patří.

Omezené vyhledávání a označování osob

Uživatelé a skupiny přidané do skupiny "Uživatelé s vymezeným projektem" budou moct vyhledávat, zobrazovat, vybírat a označit členy, kteří jsou zároveň členy projektu, ve kterých se právě nacházejí.

Azure Pipelines

Podrobnosti schvalovatele dostupné v protokolech auditu

V protokolech auditu teď můžete zobrazit podrobnosti o tom, kdo vaše kanály schválil. Aktualizovali jsme událost Check Suite Completed tak, aby zahrnovala tyto informace. K protokolům auditu se dostanete z nastavení organizace –> Auditování.

Změna procesu získání bezplatného grantu kanálů ve veřejných projektech

Azure Pipelines nabízí od září 2018 bezplatné CI/CD opensourcovým projektům. Vzhledem k tomu, že se jedná o poskytnutí bezplatného výpočetního výkonu, byl vždy cílem zneužití – zejména kryptografické těžby. Minimalizace tohoto zneužití vždy převzala energii od týmu. Během posledních několika měsíců se situace podstatně zhoršila, přičemž vysoké procento nových veřejných projektů v Azure DevOps se používá pro kryptografické dolování a další aktivity, které klasifikujeme jako zneužívající. Kromě zvýšení množství energie od týmu to znamená, že naše hostované fondy agentů jsou pod stresem a snižují zkušenosti všech našich uživatelů – jak opensourcové, tak placené.

Aby bylo možné tuto situaci vyřešit, nové veřejné projekty vytvořené v Azure DevOps už nebudou mít bezplatné granty paralelních úloh. V důsledku toho nebudete moct při vytváření nového veřejného projektu spouštět kanály. Bezplatné udělení ale můžete požádat odesláním e-mailu azpipelines-ossgrant@microsoft.com a zadáním následujících podrobností:

- Vaše jméno

- Organizace Azure DevOps, pro kterou žádáte o bezplatné udělení

- Odkazy na úložiště, která plánujete sestavit

- Stručný popis projektu

Další informace o paralelních úlohách a bezplatných grantech najdete v naší dokumentaci.

Azure Artifacts

Změny v upstreamové chování Azure Artifacts

Dříve informační kanály Azure Artifacts zobrazovaly verze balíčků ze všech svých upstreamových zdrojů. Tento upstream zahrnuje verze balíčků původně nabízené do informačního kanálu Azure Artifacts (interně zdrojové) a verze balíčků z běžných veřejných úložišť, jako jsou npmjs.com, NuGet.org, Maven Central a PyPI (externě zdrojové).

Tento sprint představuje nové chování, které poskytuje další zabezpečení privátních informačních kanálů omezením přístupu k externě zdrojovým balíčkům v případě, že jsou balíčky interních zdrojů již k dispozici. Tato funkce nabízí novou vrstvu zabezpečení, která brání neúmyslným využíváním škodlivých balíčků z veřejného registru. Tyto změny nebudou mít vliv na žádné verze balíčků, které se už v informačním kanálu používají nebo ukládají do mezipaměti.

Další informace o běžných scénářích balíčků, ve kterých potřebujete povolit externě zdrojové verze balíčků spolu s několika dalšími scénáři, kdy není potřeba blokovat veřejné balíčky a jak nakonfigurovat nadřazené chování, najdete v dokumentaci Ke konfiguraci nadřazeného chování – Azure Artifacts | Microsoft Docs

Další kroky

Poznámka:

Tyto funkce se budou zavádět během následujících dvou až tří týdnů.

Přejděte na Azure DevOps a podívejte se na ně.

Jak poskytnout zpětnou vazbu

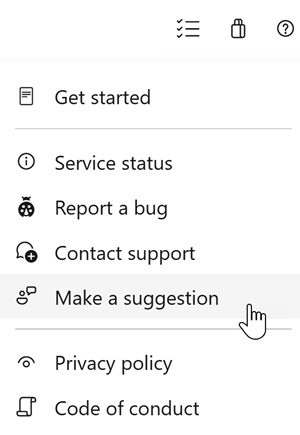

Rádi bychom slyšeli, co si o těchto funkcích myslíte. Pomocí nabídky nápovědy můžete nahlásit problém nebo poskytnout návrh.

Můžete také získat rady a své otázky zodpovězené komunitou ve službě Stack Overflow.

Díky,

Aaron Halberg