Použití tajných kódů služby Azure Key Vault v kanálu

Azure DevOps Services | Azure DevOps Server 2022 – Azure DevOps Server 2019

Pomocí služby Azure Key Vault můžete bezpečně ukládat a spravovat citlivé informace, jako jsou hesla, klíče rozhraní API, certifikáty atd. Pomocí služby Azure Key Vault můžete snadno vytvářet a spravovat šifrovací klíče pro šifrování dat. Azure Key Vault se dá použít také ke správě certifikátů pro všechny vaše prostředky. V tomto článku se naučíte:

- Vytvoření služby Azure Key Vault

- Nakonfigurujte oprávnění služby Key Vault.

- Vytvořte nové připojení služby.

- Zadejte dotaz na tajné kódy z kanálu Azure.

Požadavky

- Organizace Azure DevOps. Pokud ho ještě nemáte, vytvořte si ho zdarma .

- Vlastní projekt. Pokud ho ještě nemáte, vytvořte projekt .

- Vlastní úložiště. Pokud ho ještě nemáte, vytvořte nové úložiště Git.

- Předplatné Azure. Pokud ho ještě nemáte, vytvořte si bezplatný účet Azure.

Vytvoření trezoru klíčů

Přihlaste se k webu Azure Portal a pak vyberte Vytvořit prostředek.

V části Key Vault vyberte Vytvořit a vytvořte novou službu Azure Key Vault.

V rozevírací nabídce vyberte své předplatné a pak vyberte existující skupinu prostředků nebo vytvořte novou. Zadejte název trezoru klíčů, vyberte oblast, zvolte cenovou úroveň a pokud chcete nakonfigurovat další vlastnosti, vyberte Další. Pokud chcete zachovat výchozí nastavení, vyberte Zkontrolovat a vytvořit .

Po dokončení nasazení vyberte Přejít k prostředku.

Nastavení ověřování

Vytvoření spravované identity přiřazené uživatelem

Přihlaste se k webu Azure Portal a pak na panelu hledání vyhledejte službu Spravované identity .

Vyberte Vytvořit a vyplňte požadovaná pole následujícím způsobem:

- Předplatné: V rozevírací nabídce vyberte své předplatné.

- Skupina prostředků: Vyberte existující skupinu prostředků nebo vytvořte novou.

- Oblast: V rozevírací nabídce vyberte oblast.

- Název: Zadejte název spravované identity přiřazené uživatelem.

Až budete hotovi, vyberte Zkontrolovat a vytvořit .

Po dokončení nasazení vyberte Přejít k prostředku a zkopírujte hodnoty ID předplatného a klienta , které se mají použít v nadcházejících krocích.

Přejděte na Vlastnosti nastavení>a zkopírujte hodnotu ID tenanta spravované identity pro pozdější použití.

Nastavení zásad přístupu trezoru klíčů

Přejděte na web Azure Portal a pomocí panelu hledání vyhledejte trezor klíčů, který jste vytvořili dříve.

Vyberte Zásady přístupu a pak vyberte Vytvořit a přidejte novou zásadu.

V části Oprávnění k tajným kódům zaškrtněte políčka Získat a Seznam .

Vyberte Další a pak vložte ID klienta spravované identity, kterou jste vytvořili dříve, do panelu hledání. Vyberte spravovanou identitu.

Vyberte Další a pak ještě jednou další .

Zkontrolujte nové zásady a po dokončení vyberte Vytvořit .

Vytvoření připojení služby

Přihlaste se ke své organizaci Azure DevOps a přejděte k projektu.

Vyberte připojení Služby nastavení projektu>a pak výběrem možnosti Nové připojení služby vytvořte nové připojení služby.

Vyberte Azure Resource Manager a pak vyberte Další.

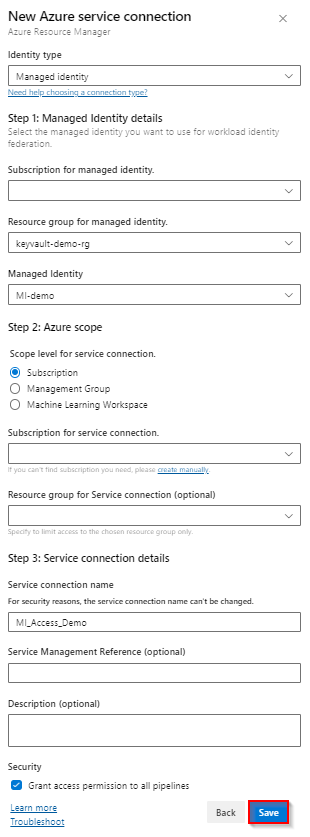

Jako typ identity vyberte spravovanou identitu z rozevírací nabídky.

Krok 1: Podrobnosti o spravované identitě vyplňte následující pole:

Předplatné pro spravovanou identitu: Vyberte předplatné obsahující vaši spravovanou identitu.

Skupina prostředků pro spravovanou identitu: Vyberte skupinu prostředků hostující spravovanou identitu.

Spravovaná identita: V rozevírací nabídce vyberte spravovanou identitu.

Pro krok 2: Obor Azure vyplňte pole následujícím způsobem:

Úroveň rozsahu připojení služby: Vyberte předplatné.

Předplatné pro připojení ke službě: Vyberte předplatné, ke které bude vaše spravovaná identita přistupovat.

Skupina prostředků pro připojení ke službě: (Volitelné) Zadejte omezení přístupu ke spravované identitě na jednu skupinu prostředků.

Krok 3: Podrobnosti o připojení služby:

Název připojení služby: Zadejte název připojení služby.

Referenční informace ke správě služeb: (volitelné) informace o kontextu z databáze ITSM.

Popis: (Volitelné) Přidejte popis.

V části Zabezpečení zaškrtněte políčko Udělit oprávnění pro přístup ke všem kanálům a povolte tak, aby všechna kanály používala toto připojení služby. Pokud tuto možnost nevyberete, musíte ručně udělit přístup ke každému kanálu, který používá toto připojení služby.

Výběrem možnosti Uložit ověřte a vytvořte připojení služby.

Dotazování a používání tajných kódů v kanálu

Pomocí úlohy Služby Azure Key Vault můžeme načíst hodnotu tajného kódu a použít ji v dalších úlohách v kanálu. Je potřeba mít na paměti, že tajné kódy musí být explicitně namapované na proměnnou env, jak je znázorněno v následujícím příkladu.

pool:

vmImage: 'ubuntu-latest'

steps:

- task: AzureKeyVault@1

inputs:

azureSubscription: 'SERVICE_CONNECTION_NAME'

KeyVaultName: 'KEY_VAULT_NAME'

SecretsFilter: '*'

- bash: |

echo "Secret Found! $MY_MAPPED_ENV_VAR"

env:

MY_MAPPED_ENV_VAR: $(SECRET_NAME)

Výstup z posledního příkazu Bash by měl vypadat takto:

Secret Found! ***

Poznámka:

Pokud chcete ze služby Azure Key Vault zadat dotaz na více tajných kódů, použijte SecretsFilter tento argument k předání seznamu názvů tajných kódů oddělených čárkami: secret1, secret2.