Povolení autorizace a ověřování koncových uživatelů při migraci aplikací v Javě na serveru WebLogic do Azure

Tato příručka vám pomůže povolit ověřování a autorizaci koncových uživatelů na podnikové úrovni pro aplikace Java na serveru WebLogic pomocí Microsoft Entra ID.

Vývojáři Java EE očekávají , že standardní mechanismy zabezpečení platformy budou fungovat podle očekávání i při přesunu úloh do Azure. Aplikace Oracle WebLogic Server (WLS) Azure umožňují naplnit předdefinované sféry zabezpečení uživateli ze služby Microsoft Entra Domain Services. Pokud v aplikacích Azure používáte standardní <security-role> prvek Java EE, informace o uživatelích proudí ze služby Microsoft Entra Domain Services prostřednictvím protokolu LDAP (Lightweight Directory Access Protocol).

Tato příručka je rozdělená na dvě části. Pokud již máte službu Microsoft Entra Domain Services se zabezpečeným protokolem LDAP vystavenou, můžete přeskočit do části Konfigurace služby WLS .

V této příručce se naučíte:

- Vytvořte a nakonfigurujte spravovanou doménu služby Microsoft Entra Domain Services.

- Nakonfigurujte protokol LDAP (Secure Lightweight Directory Access Protocol) pro spravovanou doménu služby Microsoft Entra Domain Services.

- Povolte server WebLogic pro přístup k protokolu LDAP jako výchozí sféru zabezpečení.

Tato příručka vám nepomůže překonfigurovat stávající nasazení služby Microsoft Entra ID Domain Services. Měli byste ale postupovat podle tohoto průvodce a zjistit, které kroky můžete přeskočit.

Požadavky

- Předplatné Azure. Pokud ještě nemáte předplatné Azure, vytvořte si bezplatný účet.

- Možnost nasadit službu Microsoft Entra Domain Services. Další informace naleznete v tématu Vytvoření a konfigurace spravované domény služby Microsoft Entra Domain Services.

- Možnost nasadit jednu z aplikací WLS Azure uvedených v tématu Co jsou řešení pro spouštění Oracle WebLogic Serveru na virtuálních počítačích Azure?

- Místní počítač s Windows s nainstalovaným systémem Subsystém Windows pro Linux (WSL), GNU/Linux nebo macOS.

- Azure CLI verze 2.54.0 nebo vyšší.

Zvažte kontext migrace.

Následující seznam popisuje některé věci, které je potřeba zvážit při migraci místních instalací služby WLS a ID Microsoft Entra:

- Pokud už máte tenanta Microsoft Entra ID bez služby Domain Services vystaveného prostřednictvím protokolu LDAP, v této příručce se dozvíte, jak zpřístupnit funkci LDAP a integrovat ho se službou WLS.

- Pokud váš scénář zahrnuje místní Active Directory doménovou strukturu, zvažte implementaci řešení hybridní identity s ID Microsoft Entra. Další informace najdete v dokumentaci k hybridní identitě.

- Pokud už máte nasazení místní Active Directory Domain Services (AD DS), prozkoumejte cesty migrace v tématu Porovnání samoobslužných služeb Doména služby Active Directory Services, Microsoft Entra ID a spravovaných služeb Microsoft Entra Domain Services.

- Pokud optimalizujete cloud, v tomto průvodci se dozvíte, jak začít úplně od začátku s protokolem LDAP a WLS služby Microsoft Entra ID Domain Services.

- Komplexní průzkum migrace Serveru WebLogic do služby Azure Virtual Machines najdete v tématu Migrace aplikací serveru WebLogic do služby Azure Virtual Machines.

- Další informace o Active Directory a Microsoft Entra ID naleznete v tématu Porovnání služby Active Directory s Microsoft Entra ID.

Konfigurace spravované domény služby Microsoft Entra Domain Services

Tato část vás provede všemi kroky pro vytvoření spravované domény služby Microsoft Entra Domain Services integrované se službou WLS. Microsoft Entra ID nepodporuje protokol LDAP (Lightweight Directory Access Protocol) ani protokol Secure LDAP přímo. Místo toho je podpora povolená prostřednictvím instance spravované domény služby Microsoft Entra Domain Services v rámci vašeho tenanta Microsoft Entra ID.

Poznámka:

Tato příručka používá funkci uživatelského účtu jen pro cloud ve službě Microsoft Entra Domain Services. Podporují se jiné typy uživatelských účtů, ale nejsou popsány v této příručce.

Vytvoření a konfigurace spravované domény služby Microsoft Entra Domain Services

Tento článek používá samostatný kurz k vytvoření spravované domény služby Microsoft Entra Domain Services.

Dokončete kurz Vytvoření a konfigurace spravované domény služby Microsoft Entra Domain Services až do části Povolit uživatelské účty pro Domain Services. Tato část vyžaduje zvláštní zacházení v kontextu tohoto kurzu, jak je popsáno v další části. Nezapomeňte úplně a správně dokončit akce DNS.

Poznamenejte si hodnotu, kterou zadáte při dokončení kroku "Zadejte název domény DNS pro vaši spravovanou doménu". Použijete ho dále v tomto článku.

Vytváření uživatelů a resetování hesel

Následující kroky ukazují, jak vytvořit uživatele a změnit jejich hesla, což je nutné k tomu, aby se uživatelé úspěšně rozšířili prostřednictvím protokolu LDAP. Pokud máte existující spravovanou doménu služby Microsoft Entra Domain Services, nemusí být tento postup nutný.

- Na webu Azure Portal se ujistěte, že předplatné odpovídající tenantovi Microsoft Entra ID je aktuálně active directory. Informace o výběru správného adresáře najdete v tématu Přidružení nebo přidání předplatného Azure do tenanta Microsoft Entra. Pokud je vybraný nesprávný adresář, nemůžete vytvářet uživatele nebo vytvářet uživatele v nesprávném adresáři.

- Do vyhledávacího pole v horní části webu Azure Portal zadejte Uživatelé.

- Vyberte Nový uživatel.

- Ujistěte se, že je vybrána možnost Vytvořit uživatele .

- Vyplňte hodnoty pro uživatelské jméno, jméno, jméno a příjmení. Zbývající pole ponechte na výchozích hodnotách.

- Vyberte Vytvořit.

- Vyberte nově vytvořeného uživatele v tabulce.

- Zvolte Resetovat heslo.

- Na zobrazeném panelu vyberte Resetovat heslo.

- Poznamenejte si dočasné heslo.

- V anonymním nebo privátním okně prohlížeče přejděte na web Azure Portal a přihlaste se pomocí přihlašovacích údajů a hesla uživatele.

- Po zobrazení výzvy změňte heslo. Poznamenejte si nové heslo. Použijete ho později.

- Odhlaste se a zavřete okno incognito.

Opakujte kroky v části Vybrat nového uživatele prostřednictvím možnosti Odhlásit se a zavřít pro každého uživatele, kterého chcete povolit.

Konfigurace protokolu SECURE LDAP pro spravovanou doménu služby Microsoft Entra Domain Services

Tato část vás provede samostatným kurzem extrakce hodnot pro použití při konfiguraci služby WLS.

Nejprve otevřete kurz Konfigurace protokolu LDAP zabezpečení pro spravovanou doménu služby Microsoft Entra Domain Services v samostatném okně prohlížeče, abyste se mohli podívat na níže uvedené varianty během kurzu.

Když se dostanete do části Export certifikátu pro klientské počítače, poznamenejte si, kam uložíte soubor certifikátu končící na .cer. Certifikát použijete jako vstup do konfigurace služby WLS.

Když se dostanete do části Uzamknout zabezpečený přístup LDAP přes internet, zadejte jako zdroj libovolný . Pravidlo zabezpečení zpřísníte s konkrétní IP adresou dále v této příručce.

Před provedením kroků v testovacích dotazech do spravované domény pomocí následujících kroků povolte úspěšné testování:

Na webu Azure Portal přejděte na stránku s přehledem instance služby Microsoft Entra Domain Services.

V oblasti Nastavení vyberte Vlastnosti.

V pravém podokně stránky se posuňte dolů, dokud neuvidíte skupinu správce. Pod tímto nadpisem by měl být odkaz pro správce řadiče domény AAD. Vyberte tento odkaz.

V části Spravovat vyberte Členy.

Vyberte Přidat členy.

Do textového pole Prohledat zadejte několik znaků, abyste našli jednoho z uživatelů, které jste vytvořili v předchozím kroku.

Vyberte uživatele a pak aktivujte tlačítko Vybrat .

Tento uživatel je ten, který musíte použít při provádění kroků v testovacích dotazech do oddílu spravované domény .

Poznámka:

Následující seznam obsahuje několik tipů k dotazování dat LDAP, které je potřeba udělat, abyste shromáždili některé hodnoty potřebné pro konfiguraci služby WLS:

- V tomto kurzu se dozvíte, jak používat program Windows LDP.exe. Tento program je k dispozici pouze ve Windows. Pro uživatele jiného systému než Windows je také možné použít Apache Directory Studio pro stejný účel.

- Při přihlašování k protokolu LDAP pomocí LDP.exe je uživatelské jméno pouze součástí před znakem @. Například pokud je

alice@contoso.onmicrosoft.comuživatel , uživatelské jméno pro LDP.exe akci vazby jealice. Ponechejte také LDP.exe spuštěné a přihlášené pro použití v dalších krocích.

V části Konfigurace zóny DNS pro externí přístup si poznamenejte hodnotu externí IP adresy protokolu Secure LDAP. Použijete ho později.

Pokud hodnota externí IP adresy protokolu Secure LDAP není snadno viditelná, pomocí následujícího postupu získejte IP adresu:

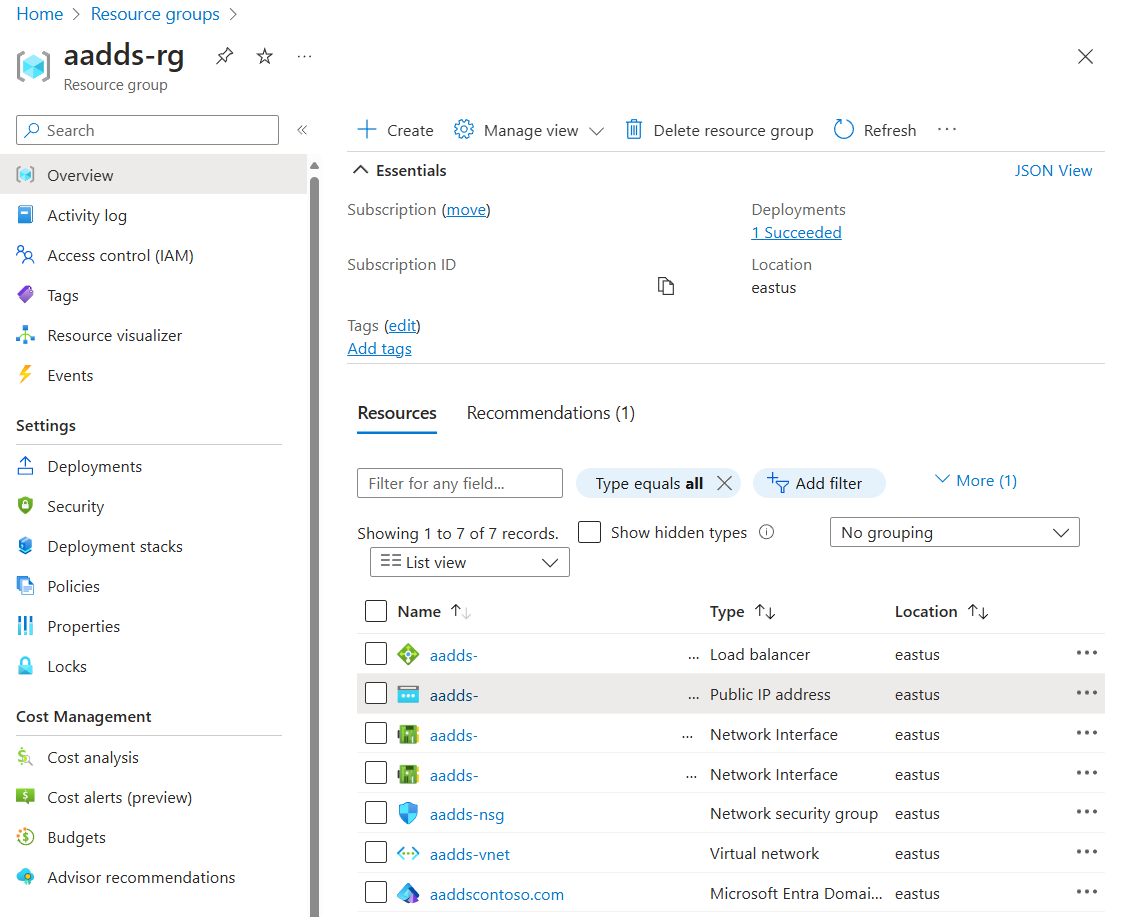

Na webu Azure Portal vyhledejte skupinu prostředků, která obsahuje prostředek Microsoft Entra Domain Services.

V seznamu prostředků vyberte prostředek veřejné IP adresy pro prostředek služby Microsoft Entra Domain Services, jak je znázorněno na následujícím snímku obrazovky. Veřejná IP adresa pravděpodobně začíná

aaddsna .

Nespouštět kroky v vyčištění prostředků , dokud to neuděláte v této příručce.

S ohledem na tyto varianty dokončete konfiguraci protokolu LDAP zabezpečení protokolu LDAP pro spravovanou doménu služby Microsoft Entra Domain Services. Teď můžete shromáždit hodnoty, které potřebujete poskytnout konfiguraci služby WLS.

Poznámka:

Než přejdete k další části, počkejte na dokončení zpracování konfigurace zabezpečeného protokolu LDAP.

Zakázání slabého protokolu TLS v1

Služba Microsoft Entra Domain Services ve výchozím nastavení povoluje použití protokolu TLS verze 1, který je považován za slabý a není podporován na serveru WebLogic Server 14 a novějším.

V této části se dozvíte, jak zakázat šifrování TLS v1.

Nejprve získejte ID prostředku spravované domény služby Microsoft Entra Domain Service, která povoluje protokol LDAP. Následující příkaz získá ID instance služby Azure Domain Service pojmenované aaddscontoso.com ve skupině prostředků s názvem aadds-rg:

AADDS_ID=$(az resource show \

--resource-group aadds-rg \

--resource-type "Microsoft.AAD/DomainServices" \

--name aaddscontoso.com \

--query "id" \

--output tsv)

Pokud chcete protokol TLS v1 zakázat, použijte následující příkaz:

az resource update \

--ids $AADDS_ID \

--set properties.domainSecuritySettings.tlsV1=Disabled

Výstup se zobrazí "tlsV1": "Disabled" pro domainSecuritySettings, jak je znázorněno v následujícím příkladu:

"domainSecuritySettings": {

"ntlmV1": "Enabled",

"syncKerberosPasswords": "Enabled",

"syncNtlmPasswords": "Enabled",

"syncOnPremPasswords": "Enabled",

"tlsV1": "Disabled"

}

Další informace naleznete v tématu Posílení zabezpečení spravované domény služby Microsoft Entra Domain Services.

Poznámka:

Pokud do prostředku nebo skupiny prostředků přidáte zámek, při pokusu o aktualizaci spravované domény se zobrazí chybová zpráva, například: Message: The scope '/subscriptions/xxxxx/resourceGroups/aadds-rg/providers/Microsoft.AAD/domainServices/aaddscontoso.com' cannot perform write operation because the following scope(s) are locked: '/subscriptions/xxxxx/resourceGroups/aadds-rg'. Please remove the lock and try again.

Poznamenejte si následující informace pro spravovanou doménu služby Microsoft Entra Domain Service. Tyto informace použijete v pozdější části.

| Vlastnost | Popis |

|---|---|

| Hostitel serveru | Tato hodnota je veřejný název DNS, který jste uložili při dokončení vytvoření a konfigurace spravované domény služby Microsoft Entra ID Domain Services. |

| Zabezpečená externí IP adresa PROTOKOLU LDAP | Tato hodnota je hodnota externí IP adresy protokolu Secure LDAP, kterou jste uložili v zóně Konfigurovat DNS pro externí přístup . |

| Objekt zabezpečení | Pokud chcete tuto hodnotu získat, vraťte se do LDP.exe a následujícím postupem získejte hodnotu objektu zabezpečení, který se použije jenom v cloudu:

|

| Dn a základní název skupiny uživatelského základu | Pro účely tohoto kurzu jsou hodnoty obou těchto vlastností stejné: instanční objekt OU=AADDC Users. |

| Heslo pro objekt zabezpečení | Tato hodnota je heslo pro uživatele přidaného AAD DC Administrators do skupiny. |

| Veřejný klíč pro připojení LDAPS služby Microsoft Entra Domain Service | Tato hodnota je soubor .cer , který jste byli požádáni o uložení stranou po dokončení oddílu Export certifikátu pro klientské počítače. |

Konfigurace služby WLS

Tato část vám pomůže shromáždit hodnoty parametrů ze spravované domény služby Microsoft Entra Domain Service nasazené dříve.

Když nasadíte některou z Aplikace Azure lications uvedených v části Co jsou řešení pro spouštění Serveru Oracle WebLogic na virtuálních počítačích Azure?, můžete podle pokynů integrovat spravovanou doménu služby Microsoft Entra Domain Service se službou WLS.

Po dokončení nasazení aplikace Azure pomocí následujícího postupu vyhledejte adresu URL pro přístup ke konzole pro správu WebLogic:

- Otevřete Azure Portal a přejděte do skupiny prostředků, kterou jste zřídili.

- V navigačním podokně v části Nastavení vyberte Nasazení. Zobrazí se uspořádaný seznam nasazení do této skupiny prostředků s nejnovějším.

- Posuňte se k nejstarší položce v tomto seznamu. Tato položka odpovídá nasazení, které jste začali v předchozí části. Vyberte nejstarší nasazení, jehož název začíná něčím podobným

oracle.. - Vyberte Výstupy. Tato možnost zobrazuje seznam výstupů z nasazení.

- Hodnota adminConsole je plně kvalifikovaný, veřejný, internetový viditelný odkaz na konzolu pro správu WLS. Výběrem ikony kopírování vedle hodnoty pole zkopírujte odkaz do schránky a uložte ho do souboru.

Poznámka:

Tento kurz ukazuje, jak se pomocí protokolu TLS v1.2 připojit k serveru LDAP spravované domény služby Microsoft Entra Domain Service. Pokud chcete zajistit kompatibilitu, musíte pro nasazení na JDK 8 povolit protokol TLS verze 1.2.

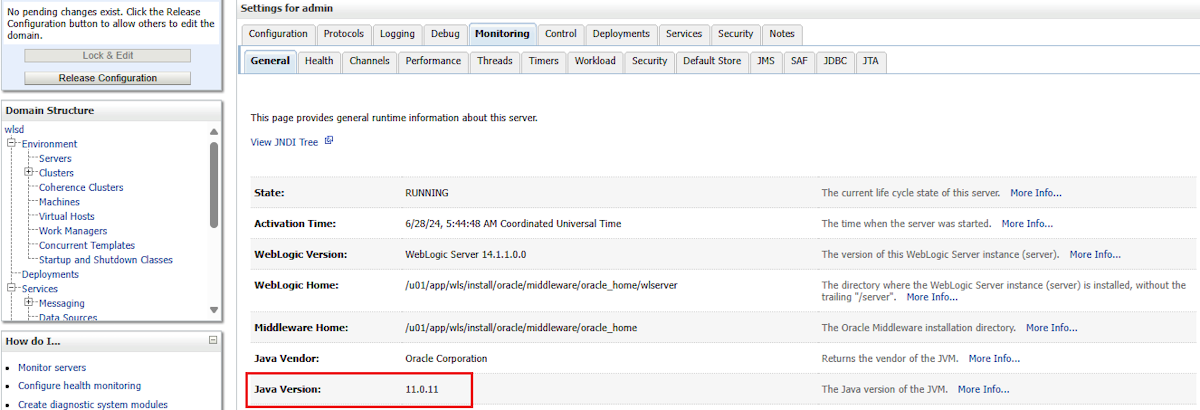

Pokud chcete ověřit verzi sady JDK, postupujte následovně:

Vložte hodnotu adminConsole do adresního řádku prohlížeče a pak se přihlaste ke konzole pro správu WLS.

V části Domain Structure (Struktura domény) vyberte Environment Servers admin>Monitoring General (Obecné monitorování>serverů>prostředí>) a vyhledejte verzi Javy.

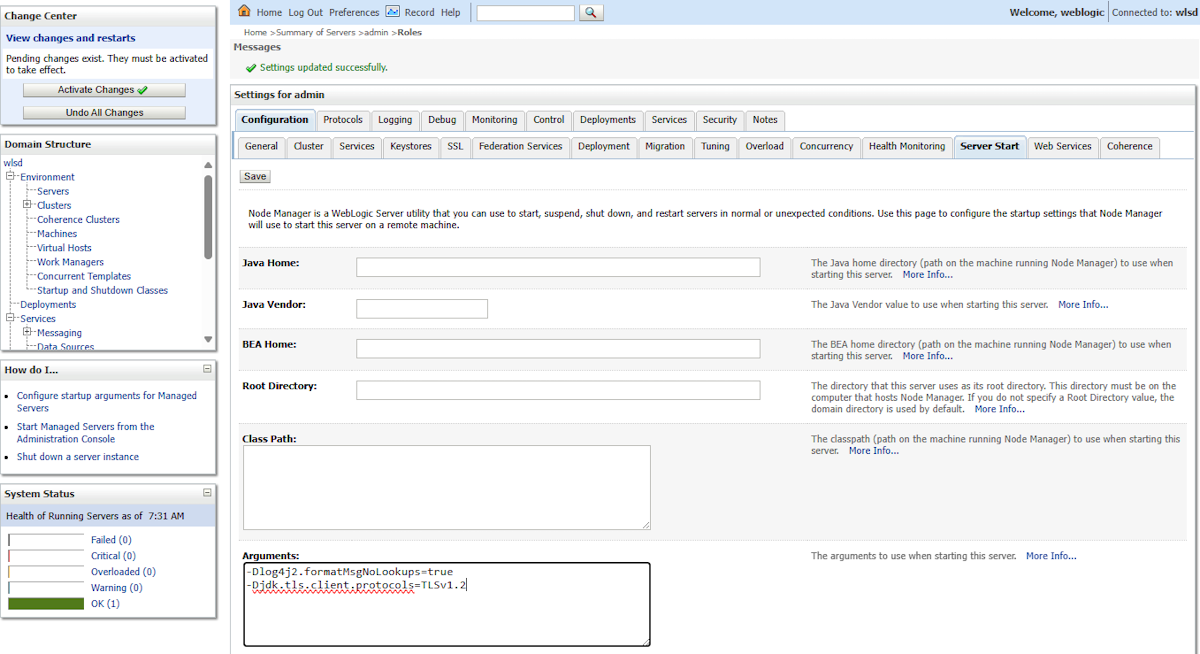

Pokud je vaše verze Java 8, povolte tls v1.2 pomocí následujícího postupu:

V části Domain Structure (Struktura domény) vyberte Environment Servers admin Configuration Server Start (Spustit konfigurační>server správce>serverů>prostředí).>

V části Argumenty zadejte hodnotu

-Djdk.tls.client.protocols=TLSv1.2.Kliknutím na Uložit uložte změny.

V části Změnit centrum vyberte Aktivovat změny a povolte tuto možnost.

Integrace spravované domény služby Microsoft Entra Domain Service se službou WLS

Se spuštěným serverem pro správu WebLogic a spravovanou doménou služby Microsoft Entra Domain Service nasazenou a zabezpečenou pomocí protokolu LDAPs je teď možné spustit konfiguraci.

Nahrání a import veřejné certifikační autority

Služba WLS komunikuje se spravovanou doménou pomocí protokolu SECURE LDAP (LDAPS), což je PROTOKOL LDAP přes protokol SSL (Secure Sockets Layer) nebo TLS (Transport Layer Security). Pokud chcete navázat toto připojení, musíte nahrát a importovat certifikát veřejné certifikační autority (CA) ( soubor .cer ) do úložiště klíčů důvěryhodnosti WLS.

Pomocí následujícího postupu nahrajte a naimportujte certifikát do virtuálního počítače, na kterém běží server pro správu:

Povolte přístup

adminVMpodle pokynů v části Připojení k virtuálnímu počítači v části Rychlý start: Nasazení Serveru WebLogic na virtuálních počítačích Azure.Otevřete terminál Bash a pak certifikát nahrajte pomocí následujících příkazů.

ADMIN_PUBLIC_IPHodnotu nahraďte skutečnou hodnotou, kterou najdete na webu Azure Portal. Musíte zadat heslo, které jste použili k připojení počítače.export CER_FILE_NAME=azure-ad-ds-client.cer export ADMIN_PUBLIC_IP="<admin-public-ip>" export ADMIN_VM_USER="weblogic" cd <path-to-cert> scp ${CER_FILE_NAME} "$ADMIN_VM_USER@$ADMIN_PUBLIC_IP":/home/${ADMIN_VM_USER}/${CER_FILE_NAME}Po nahrání certifikátu ho musíte přesunout do složky domény WLS /u01/domains a změnit jeho vlastnictví

oracle:oraclepomocí následujících příkazů:export RESOURCE_GROUP_NAME=contoso-rg export ADMIN_VM_NAME=adminVM export CA_PATH=/u01/domains/${CER_FILE_NAME} az vm run-command invoke \ --resource-group $RESOURCE_GROUP_NAME \ --name ${ADMIN_VM_NAME} \ --command-id RunShellScript \ --scripts "mv /home/${ADMIN_VM_USER}/${CER_FILE_NAME} /u01/domains; chown oracle:oracle ${CA_PATH}"Importujte certifikát do úložiště klíčů. Aplikace Azure zřizuje WLS s výchozím úložištěm důvěryhodnosti v

<jvm-path-to-security>/cacerts. Konkrétní cesta se může lišit v závislosti na verzi sady JDK. Veřejnou certifikační autoritu spravované domény služby Microsoft Entra Domain Service můžete importovat pomocí následujícího postupu:Zadejte dotaz na skript, který jste použili k nastavení proměnných prostředí domény.

export DOMIAN_FILE_PATH=$(az vm run-command invoke \ --resource-group $RESOURCE_GROUP_NAME \ --name ${ADMIN_VM_NAME} \ --command-id RunShellScript \ --scripts "find /u01/domains -name setDomainEnv.sh" \ --query value[*].message \ --output tsv \ | sed -n '/\[stdout\]/!b; n; p') echo $DOMIAN_FILE_PATHImportujte certifikační autoritu pomocí následujícího příkazu. Věnujte pozornost verzi Javy, kterou jste zkontrolovali v předchozí části.

az vm run-command invoke \ --resource-group $RESOURCE_GROUP_NAME \ --name ${ADMIN_VM_NAME} \ --command-id RunShellScript \ --scripts ". ${DOMIAN_FILE_PATH};export JVM_CER_PATH=\${JAVA_HOME}/lib/security/cacerts;\${JAVA_HOME}/bin/keytool -noprompt -import -alias aadtrust -file ${CA_PATH} -keystore \${JVM_CER_PATH} -storepass changeit"

Měl by se zobrazit výstup podobný následujícímu příkladu:

{ "value": [ { "code": "ProvisioningState/succeeded", "displayStatus": "Provisioning succeeded", "level": "Info", "message": "Enable succeeded: \n[stdout]\n\n[stderr]\nCertificate was added to keystore\n", "time": null } ] }

Poznámka:

Pokud přizpůsobíte úložiště důvěryhodnosti, musíte do úložiště klíčů důvěryhodnosti importovat veřejnou certifikační autoritu spravované doménou služby Entra Domain Service. Certifikát není potřeba importovat na spravované servery služby WLS. Další informace naleznete v tématu Konfigurace WebLogic pro použití PROTOKOLU LDAP.

Konfigurace ověřování názvu hostitele služby WLS

Vzhledem k tomu, že konfigurace protokolu SECURE LDAP pro spravovanou doménu služby Microsoft Entra Domain Services používá zástupný znak *.aaddscontoso.com pro název hostitele v certifikátu, je nutné nakonfigurovat server pro správu služby WLS s odpovídajícím ověřením názvu hostitele. K zakázání ověření použijte následující postup. Pro WLS 14 a vyšší můžete místo toho vybrat ověření názvu hostitele se zástupnými výjimkou.

- Vložte hodnotu adminConsole do prohlížeče a přihlaste se do konzoly pro správu WLS.

- V Centru změn vyberte Zamknout a upravit.

- Vyberte Rozšířené šifrování SSL>pro správce>serverů>prostředí.>

- Vedle položky Ověření názvu hostitele vyberte Žádné.

- Výběrem možnosti Uložit a aktivovat změny uložte konfiguraci.

Řešení provozu pro zabezpečený přístup LDAP

S povoleným zabezpečeným přístupem LDAP přes internet můžete aktualizovat zónu DNS tak, aby klientské počítače mohly tuto spravovanou doménu najít. Hodnota externí IP adresy protokolu Secure LDAP je uvedená na kartě Vlastnosti pro vaši spravovanou doménu. Další informace najdete v tématu Konfigurace zóny DNS pro externí přístup.

Pokud nemáte zaregistrovanou zónu DNS, můžete do souboru hostitelů přidat položku adminVM , která přeloží provoz na ldaps.<managed-domain-dns-name> externí IP adresu (tady ldaps.aaddscontoso.com). Před spuštěním následujícíchpříkazůch

export LDAPS_DNS=ldaps.aaddscontoso.com

export LDAPS_EXTERNAL_IP=<entra-domain-services-manged-domain-external-ip>

az vm run-command invoke \

--resource-group $RESOURCE_GROUP_NAME \

--name ${ADMIN_VM_NAME} \

--command-id RunShellScript \

--scripts "echo \"${LDAPS_EXTERNAL_IP} ${LDAPS_DNS}\" >> /etc/hosts"

Spuštěním následujícího příkazu restartujte server pro správu, aby se načetly konfigurace:

az vm run-command invoke \

--resource-group $RESOURCE_GROUP_NAME \

--name ${ADMIN_VM_NAME} \

--command-id RunShellScript \

--scripts "systemctl stop wls_admin"

az vm run-command invoke \

--resource-group $RESOURCE_GROUP_NAME \

--name ${ADMIN_VM_NAME} \

--command-id RunShellScript \

--scripts "systemctl start wls_admin"

Vytvoření a konfigurace zprostředkovatele ověřování LDAP

S přeloženým certifikátem importovaným a zabezpečeným přenosem přístupu LDAP můžete z konzoly WLS nakonfigurovat zprostředkovatele LDAP pomocí následujícího postupu:

Vložte hodnotu adminConsole do adresního řádku prohlížeče a přihlaste se v konzole pro správu WLS.

V části Změnit střed vyberte Zamknout a upravit.

V části Domain Structure vyberte Security Realms>myrealm>Providers>New a pomocí následujících hodnot vytvořte nového zprostředkovatele ověřování.

- Jako název zadejte .

AzureEntraIDLDAPProvider - Jako typ vyberte

ActiveDirectoryAuthenticator.

- Jako název zadejte .

Výběrem možnosti OK změnu uložte.

V seznamu zprostředkovatelů vyberte AzureEntraIDLDAPProvider.

V části Příznak společného>ovládacího prvku konfigurace>vyberte DOSTATEK.

Kliknutím na Uložit uložte změny.

Pro konkrétního zprostředkovatele konfigurace>zadejte informace o připojení spravované doménou služby Microsoft Entra Domain Services, které jste získali dříve. Kroky k získání hodnoty jsou uvedeny v tabulce v části Konfigurace protokolu SECURE LDAP pro spravovanou doménu služby Microsoft Entra Domain Services.

Vyplňte následující povinná pole a u ostatních polí ponechte výchozí hodnoty:

Zboží Hodnota Ukázková hodnota Hostitel Dns serveru LDAP spravované domény, ldaps.<managed-domain-dns-name>ldaps.aaddscontoso.comPort 636636Hlavní Objekt zabezpečení vašeho cloudového uživatele CN=WLSTest,OU=AADDC Users,DC=aaddscontoso,DC=comPověření Přihlašovací údaje pouze pro uživatele cloudu - SSLEnabled Selected - Název základního názvu uživatele Rozlišující název vaší uživatelské základny (DN) OU=AADDC Users,DC=aaddscontoso,DC=comFiltr uživatelských jmen (&(sAMAccountName=%u)(objectclass=user))(&(sAMAccountName=%u)(objectclass=user))Atribut uživatelského jména sAMAccountNamesAMAccountNameTřída objektu uživatele useruserZákladní název skupiny Základní název vaší skupiny. OU=AADDC Users,DC=aaddscontoso,DC=comVyhledávání členství ve skupinách limitlimitMaximální úroveň hledání členství ve skupinách 11Použití skupin tokenů pro vyhledávání členství ve skupinách Selected - Velikost fondu připojení 55Časový limit připojení 120120Limit opakování připojení 55Časový limit výsledků 300300Zachovat aktivní Selected - Povolená mezipaměť Selected - Velikost mezipaměti 40004000Hodnota TTL mezipaměti 300300Výběrem možnosti Uložit uložte poskytovatele.

Vyberte Výkon vedle konfigurace.

Vyberte Povolit ukládání do mezipaměti vyhledávací hierarchie členství ve skupinách.

Vyberte Povolit identifikátor SID pro seskupení ukládání do mezipaměti vyhledávání.

Výběrem tlačítka Uložit konfiguraci uložte.

Výběrem možnosti Aktivovat změny vyvoláte změny.

Poznámka:

Věnujte pozornost názvu hostitele serveru LDAP. Měla by mít formát ldaps.<managed-domain-dns-name>. V tomto příkladu je ldaps.aaddscontoso.comhodnota .

Pokud dojde k chybě, například [Security:090834]No LDAP connection could be established. ldap://dscontoso.com:636 Cannot contact LDAP serverzkuste problém vyřešit restartováním adminVM .

Aby se změny projevily, musíte restartovat server pro správu služby WLS. Spuštěním následujícího příkazu restartujte server pro správu:

az vm run-command invoke \

--resource-group $RESOURCE_GROUP_NAME \

--name ${ADMIN_VM_NAME} \

--command-id RunShellScript \

--scripts "systemctl stop wls_admin"

az vm run-command invoke \

--resource-group $RESOURCE_GROUP_NAME \

--name ${ADMIN_VM_NAME} \

--command-id RunShellScript \

--scripts "systemctl start wls_admin"

Poznámka:

Pokud ověřujete aplikaci v clusteru s uživateli z Microsoft Entra ID, musíte restartovat spravovaný server a aktivovat poskytovatele. Můžete to provést restartováním virtuálního počítače, který je hostitelem serveru.

Ověřování

Po restartování serveru pro správu pomocí následujících kroků ověřte, že integrace proběhla úspěšně:

- Navštivte konzolu pro správu služby WLS.

- V navigačním podokně rozbalte strom a vyberte Security Realms>myrealm>Providers.

- Pokud byla integrace úspěšná, můžete najít zprostředkovatele ID Microsoft Entra , například

AzureEntraIDLDAPProvider. - V navigačním podokně rozbalte strom a vyberte Sféra>zabezpečení myrealm>Uživatelé a skupiny.

- Pokud byla integrace úspěšná, můžete najít uživatele od zprostředkovatele Microsoft Entra ID.

Poznámka:

Načtení uživatelů při prvním přístupu k uživatelům a skupinám trvá několik minut. Služba WLS ukládá uživatele do mezipaměti a je rychlejší při dalším přístupu.

Uzamčení a zabezpečení přístupu pomocí protokolu LDAP přes internet

Při umístění protokolu SECURE LDAP v předchozích krocích nastavte zdroj jako Libovolný pro AllowLDAPS pravidlo ve skupině zabezpečení sítě. Teď, když je server pro správu služby WLS nasazený a připojený k protokolu LDAP, získejte svou veřejnou IP adresu pomocí webu Azure Portal. Znovu se můžete vrátit k uzamčení zabezpečeného přístupu LDAP přes internet a změnit libovolný na konkrétní IP adresu serveru pro správu služby WLS.

Vyčištění prostředků

Teď je čas postupovat podle kroků v části Vyčištění prostředků konfigurace protokolu LDAP zabezpečení pro spravovanou doménu služby Microsoft Entra Domain Services.

Další kroky

Prozkoumejte další aspekty migrace aplikací Serveru WebLogic do Azure.