Kurz: Migrace clusteru Serveru WebLogic do Azure pomocí služby Azure Application Gateway jako nástroje pro vyrovnávání zatížení

Tento kurz vás provede procesem nasazení serveru WebLogic (WLS) se službou Azure Application Gateway. Popisuje konkrétní kroky pro vytvoření služby Key Vault, uložení certifikátu TLS/SSL ve službě Key Vault a použití daného certifikátu pro ukončení protokolu TLS/SSL. I když jsou všechny tyto prvky dobře zdokumentované svým vlastním právem, tento kurz ukazuje konkrétní způsob, jak všechny tyto prvky dohromady vytvářejí jednoduché, ale výkonné řešení vyrovnávání zatížení pro WLS v Azure.

Vyrovnávání zatížení je základní součástí migrace clusteru Oracle WebLogic Serveru do Azure. Nejjednodušším řešením je použít integrovanou podporu pro azure Application Gateway. Služba App Gateway je součástí podpory clusteru WebLogic v Azure. Přehled podpory clusteru WebLogic v Azure najdete v tématu Co je Oracle WebLogic Server v Azure?.

V tomto kurzu se naučíte:

- Volba způsobu poskytnutí certifikátu TLS/SSL službě App Gateway

- Nasazení serveru WebLogic se službou Azure Application Gateway do Azure

- Ověření úspěšného nasazení služby WLS a služby App Gateway

Požadavky

OpenSSL v počítači s prostředím příkazového řádku podobného systému UNIX.

I když pro správu certifikátů můžou být k dispozici další nástroje, v tomto kurzu se používá OpenSSL. Najdete OpenSSL, který je součástí mnoha distribucí GNU/Linuxu, jako je Ubuntu.

Aktivní předplatné Azure.

- Pokud nemáte předplatné Azure, vytvořte bezplatný účet.

Možnost nasadit jednu z aplikací Azure WLS uvedených na webu Oracle WebLogic Server Azure Applications.

Kontext migrace

Tady je několik věcí, které byste měli zvážit při migraci místních instalací služby WLS a služby Azure Application Gateway. I když kroky tohoto kurzu představují nejjednodušší způsob, jak před clusterem Serveru WebLogic v Azure vystát nástroj pro vyrovnávání zatížení, existuje mnoho dalších způsobů, jak to udělat. V tomto seznamu jsou uvedeny některé další věci, které je potřeba vzít v úvahu.

- Pokud máte existující řešení vyrovnávání zatížení, ujistěte se, že služba Azure Application Gateway splňuje nebo překračuje její možnosti. Souhrn možností služby Azure Application Gateway v porovnání s jinými řešeními pro vyrovnávání zatížení Azure najdete v tématu Přehled možností vyrovnávání zatížení v Azure.

- Pokud vaše stávající řešení vyrovnávání zatížení poskytuje zabezpečení před běžnými útoky a zranitelnostmi, služba Application Gateway se o vás postará. Integrovaný firewall webových aplikací (WAF) služby Application Gateway implementuje základní sady pravidel OWASP (Open Web Application Security Project) . Další informace o podpoře WAF ve službě Application Gateway najdete v části Firewall webových aplikací části funkcí služby Azure Application Gateway.

- Pokud vaše stávající řešení vyrovnávání zatížení vyžaduje kompletní šifrování TLS/SSL, budete muset po provedení kroků v této příručce provést další konfiguraci. Viz kompletní šifrování TLS části Přehled ukončení protokolu TLS a koncového šifrování TLS se službou Application Gateway a dokumentaci Oracle týkající se konfigurace SSL vOracle Fusion Middleware .

- Pokud optimalizujete cloud, v této příručce se dozvíte, jak začít od začátku se službou Azure App Gateway a službou WLS.

- Komplexní průzkum migrace Serveru WebLogic do služby Azure Virtual Machines najdete v tématu Migrace aplikací serveru WebLogic do služby Azure Virtual Machines.

Nasazení serveru WebLogic se službou Application Gateway do Azure

V této části se dozvíte, jak zřídit cluster WLS se službou Azure Application Gateway automaticky vytvořený jako nástroj pro vyrovnávání zatížení pro uzly clusteru. Služba Application Gateway použije zadaný certifikát TLS/SSL pro ukončení protokolu TLS/SSL. Podrobné informace o ukončení protokolu TLS/SSL se službou Application Gateway najdete v tématu Přehled ukončení protokolu TLS a koncového šifrování TLS se službou Application Gateway.

K vytvoření clusteru WLS a služby Application Gateway použijte následující postup.

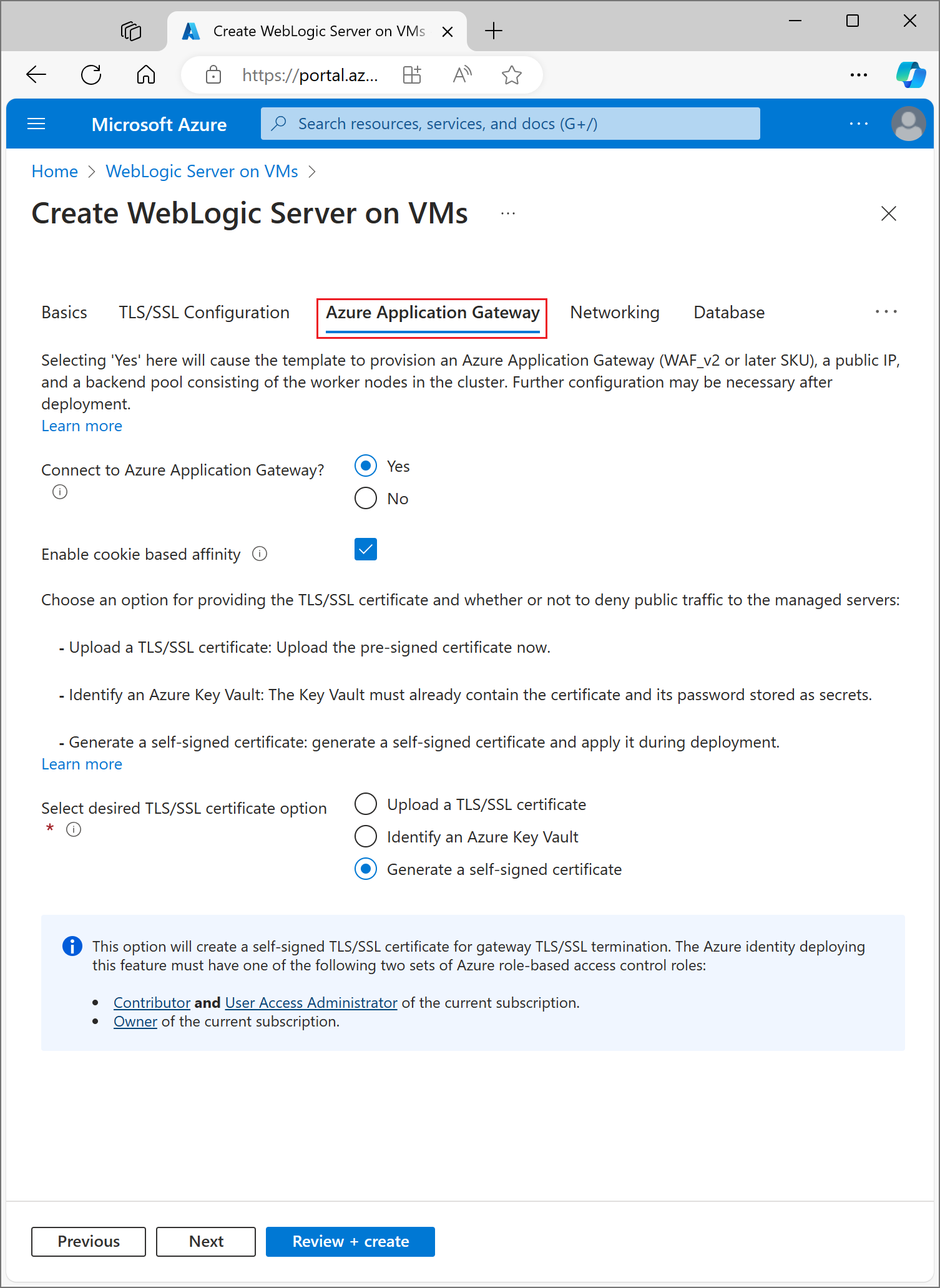

Nejprve začněte proces nasazení serveru WebLogic nakonfigurovaného nebo dynamického clusteru, jak je popsáno v dokumentaci Oracle, ale vraťte se na tuto stránku, když se dostanete Azure Application Gateway, jak je zde znázorněno.

Volba způsobu poskytnutí certifikátu TLS/SSL službě App Gateway

Pro aplikační bránu máte několik možností, jak poskytnout certifikát TLS/SSL, ale můžete zvolit jenom jeden. Tato část vysvětluje jednotlivé možnosti, abyste si mohli vybrat tu nejlepší pro vaše nasazení.

Možnost jedna: Nahrání certifikátu TLS/SSL

Tato možnost je vhodná pro produkční úlohy, kde app Gateway čelí veřejnému internetu nebo pro intranetové úlohy, které vyžadují protokol TLS/SSL. Výběrem této možnosti se služba Azure Key Vault automaticky zřídí tak, aby obsahovala certifikát TLS/SSL používaný službou App Gateway.

Pokud chcete nahrát existující podepsaný certifikát TLS/SSL, postupujte následovně:

- Postupujte podle kroků od vystavitele certifikátu a vytvořte certifikát TLS/SSL chráněný heslem a zadejte název DNS certifikátu. Jak zvolit zástupný znak vs. certifikát s jedním názvem je nad rámec tohoto dokumentu. Obě možnosti tady budou fungovat.

- Exportujte certifikát od vašeho poskytovatele pomocí formátu souboru PFX a stáhněte ho do místního počítače. Pokud váš vystavitel nepodporuje export jako PFX, existují nástroje pro převod mnoha formátů certifikátů do formátu PFX.

- Vyberte oddíl služby Azure Application Gateway.

- Vedle Připojit ke službě Azure Application Gatewayvyberte Ano.

- Vyberte Nahrát certifikát SSL.

- Vyberte ikonu prohlížeče souborů pro pole certifikátu SSL. Přejděte na stažený certifikát formátu PFX a vyberte Otevřít.

- Do polí Heslo a Potvrďte heslo zadejte heslo pro certifikát.

- Zvolte, jestli chcete zakázat veřejný provoz přímo na uzly spravovaných serverů. Když vyberete Ano, to zajistí, aby spravované servery byly přístupné jenom přes App Gateway.

Výběr konfigurace DNS

Certifikáty TLS/SSL jsou přidružené k názvu domény DNS v době, kdy je vystavitel certifikátu vydává. Chcete-li nakonfigurovat nasazení s názvem DNS pro certifikát, postupujte podle pokynů v této části. Můžete použít zónu DNS, kterou jste už vytvořili, nebo povolit nasazení, aby ji vytvořilo za vás. Pokračujte výběrem sekce Konfigurace DNS.

Použití existující zóny Azure DNS

Pokud chcete použít existující zónu Azure DNS se službou App Gateway, postupujte následovně:

- Vedle Konfigurovat alias DNS na míruvyberte Ano.

- Vedle Použít existující zónu Azure DNS vyberte Ano.

- Zadejte název Azure DNS zóny vedle DNS Zone Name.

- Zadejte skupinu prostředků, která obsahuje zónu Azure DNS z předchozího kroku.

Povolit nasazení vytvořit novou Azure DNS zónu

Pokud chcete vytvořit zónu Azure DNS pro použití se službou App Gateway, postupujte následovně:

- Vedle Konfigurovat alias vlastního DNSvyberte Ano.

- Vedle Použít existující zónu Azure DNS vyberte Ne.

- Zadejte název zóny Azure DNS vedle DNS Zone Name. Ve stejné skupině prostředků jako WLS se vytvoří nová zóna DNS.

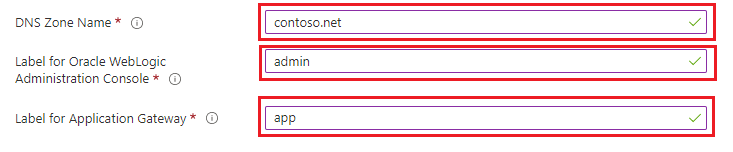

Nakonec zadejte názvy podřízených zón DNS. Nasazení vytvoří dvě podřízené zóny DNS pro použití se službou WLS: jednu pro konzolu pro správu a jednu pro službu App Gateway. Pokud je například název zóny DNScontoso.net, mohli byste zadat jako hodnoty admin a app. Konzola pro správu by byla dostupná na admin.contoso.net a služba App Gateway by byla dostupná na app.contoso.net. Nezapomeňte nastavit delegování DNS, jak je popsáno v tématu Delegování zón DNS s azure DNS.

Další možnosti poskytnutí certifikátu TLS/SSL službě App Gateway najdete v následujících částech. Pokud jste s vybranou možností spokojeni, můžete přeskočit do části Pokračovat s nasazením.

Možnost 2: Identifikace služby Azure Key Vault

Tato možnost je vhodná pro produkční nebo neprodukční úlohy v závislosti na poskytnutém certifikátu TLS/SSL. Pokud nechcete, aby nasazení vytvořilo Azure Key Vault, můžete určit nějaký existující nebo si vytvořit vlastní. Tato možnost vyžaduje, abyste před pokračováním uložili certifikát a jeho heslo do služby Azure Key Vault. Pokud máte existující službu Key Vault, kterou chcete použít, přejděte do části Vytvoření certifikátu TLS/SSL. V opačném případě pokračujte k další části.

Vytvoření služby Azure Key Vault

V této části se dozvíte, jak pomocí webu Azure Portal vytvořit azure Key Vault.

- V nabídce webu Azure Portal nebo na domovské stránce vyberte Vytvořit prostředek.

- Do vyhledávacího pole zadejte Úložiště klíčů.

- V seznamu výsledků zvolte Key Vault.

- V části Key Vault zvolte Vytvořit.

- V části Vytvoření trezoru klíčů zadejte následující informace:

- předplatné: Zvolte předplatné.

- V části Skupina prostředkůzvolte Vytvořit nový a zadejte název skupiny prostředků. Poznamenejte si název trezoru klíčů. Budete ho potřebovat později při nasazování služby WLS.

- název služby Key Vault: Vyžaduje se jedinečný název. Poznamenejte si název trezoru klíčů. Budete ho potřebovat později při nasazování služby WLS.

Poznámka

Stejný název můžete použít pro skupinu prostředků i název trezoru klíčů.

- V rozevírací nabídce Umístění zvolte umístění.

- U ostatních možností ponechte výchozí hodnoty.

- Vyberte Další: Zásady přístupu.

- V části povolit přístup kvyberte Azure Resource Manager pro nasazení šablony.

- Vyberte položku Zkontrolovat a vytvořit.

- Vyberte Vytvořit.

Vytvoření trezoru klíčů je poměrně jednoduché, obvykle se provádí za méně než dvě minuty. Po dokončení nasazení vyberte Přejít k prostředku a pokračujte k další části.

Vytvoření certifikátu TLS/SSL

Tato část ukazuje, jak vytvořit certifikát TLS/SSL podepsaný svým držitelem ve formátu vhodném pro použití službou Application Gateway nasazeným se serverem WebLogic v Azure. Certifikát musí mít neprázdné heslo. Pokud už máte platný neprázdný certifikát TLS/SSL s heslem ve formátu .pfx, můžete tuto část přeskočit a přejít na další. Pokud váš stávající, platný, neprázdný certifikát TLS/SSL není ve formátu .pfx, před přeskočením do další části ho nejprve převeďte na soubor .pfx. V opačném případě otevřete příkazové prostředí a zadejte následující příkazy.

Poznámka

V této části se dozvíte, jak zakódovat certifikát na formát base64 před uložením jako tajný klíč do Key Vault. To vyžaduje základní nasazení Azure, které vytvoří server WebLogic a službu Application Gateway.

Certifikát vytvoříte a zakódujete do formátu Base64 podle těchto kroků:

Vytvořte

RSA PRIVATE KEYopenssl genrsa 2048 > private.pemVytvořte odpovídající veřejný klíč.

openssl req -x509 -new -key private.pem -out public.pemPo zobrazení výzvy nástrojem OpenSSL budete muset odpovědět na několik otázek. Tyto hodnoty budou zahrnuty v certifikátu. Tento kurz používá certifikát podepsaný svým držitelem, proto jsou hodnoty irelevantní. Následující hodnoty literálů jsou v pořádku.

- Do pole Název zemězadejte dvoumísmenný kód.

- Jako název státu nebo provinciezadejte WA.

- Jako název organizacezadejte Contoso. Jako název organizační jednotky zadejte fakturaci.

- Jako obecný názevzadejte Contoso.

- Do e-mailové adresyzadejte billing@contoso.com.

Export certifikátu jako souboru .pfx

openssl pkcs12 -export -in public.pem -inkey private.pem -out mycert.pfxDvakrát zadejte heslo. Poznamenejte si heslo. Budete ho potřebovat později při nasazování služby WLS.

Zakódujte soubor mycert.pfx v Base 64.

base64 mycert.pfx > mycert.txt

Teď, když máte Key Vault a platný certifikát TLS/SSL s neprázdným heslem, můžete certifikát uložit do služby Key Vault.

Uložení certifikátu TLS/SSL ve službě Key Vault

Tato část ukazuje, jak uložit certifikát a jeho heslo ve službě Key Vault vytvořené v předchozích částech.

Certifikát uložíte takto:

- Na webu Azure Portal umístěte kurzor do panelu hledání v horní části stránky a zadejte název služby Key Vault, který jste vytvořili dříve v kurzu.

- Vaše služba Key Vault by se měla zobrazit pod nadpisem Prostředky. Vyberte ho.

- V části Nastavení vyberte Tajné kódy.

- Vyberte Generovat/Importovat.

- V části Možnosti nahráváníponechte výchozí hodnotu.

- V části Názevzadejte

myCertSecretDatanebo libovolný jiný název. - V části Hodnotazadejte obsah souboru mycert.txt. Délka hodnoty, a přítomnost nových řádků, nejsou u textového pole problém.

- Ponechte zbývající hodnoty ve výchozím nastavení a vyberte Vytvořit.

Heslo pro certifikát uložíte takto:

- Vrátíte se na stránku tajemství. Vyberte Generovat/Importovat.

- V části Možnosti nahráváníponechte výchozí hodnotu.

- Do pole Názevzadejte

myCertSecretPasswordnebo libovolný název. - V části Hodnotazadejte heslo certifikátu.

- Ponechte zbývající hodnoty ve výchozím nastavení a vyberte Vytvořit.

- Vrátíte se na stránku tajemství.

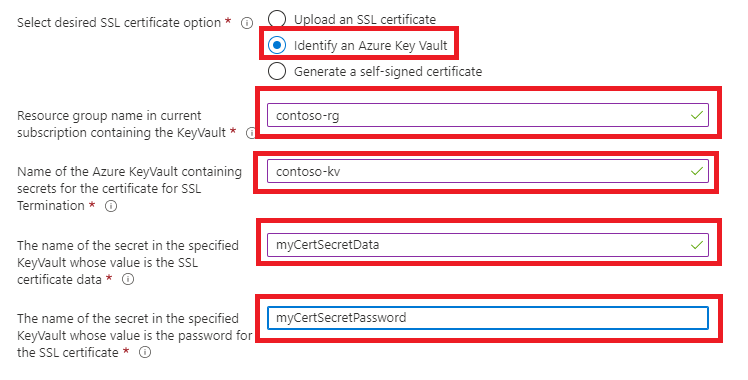

Identifikujte Key Vault

Teď, když máte službu Key Vault s podepsaným certifikátem TLS/SSL a jeho heslem uloženým jako tajné kódy, vraťte se do části azure Application Gateway a identifikujte službu Key Vault pro nasazení.

- V části Název skupiny prostředků v aktuálním předplatném obsahujícímKey Vault zadejte název skupiny prostředků obsahující Key Vault, který jste vytvořili dříve.

- V části Název služby Azure KeyVault obsahující tajné kódy pro certifikát pro ukončení protokolu SSLzadejte název služby Key Vault.

- V části Název tajného klíče v zadané službě KeyVault, jehož hodnotou jedat certifikátu SSL , zadejte

myCertSecretDatanebo jiný název, který jste zadali dříve. - V části Název tajného klíče v zadané službě KeyVault, jehož hodnotou je heslo procertifikátu SSL, zadejte

myCertSecretDatanebo jiný název, který jste zadali dříve. - Vyberte Zkontrolovat + Vytvořit.

- Vyberte Vytvořit. Tím se ověří, že certifikát lze získat ze služby Key Vault a že jeho heslo odpovídá hodnotě, kterou jste uložili pro heslo ve službě Key Vault. Pokud tento krok ověření selže, zkontrolujte vlastnosti služby Key Vault, ujistěte se, že byl certifikát zadán správně, a ujistěte se, že heslo bylo zadáno správně.

- Jakmile se zobrazí Ověření prošlo, vyberte Vytvořit.

Tím se spustí proces vytvoření clusteru WLS a front-endové služby Application Gateway, což může trvat přibližně 15 minut. Po dokončení nasazení vyberte Přejít do skupiny prostředků. V seznamu prostředků ve skupině prostředků vyberte myAppGateway.

Poslední možnost poskytnutí certifikátu TLS/SSL službě App Gateway je podrobně popsána v další části. Pokud jste s vybranou možností spokojeni, můžete přeskočit do části Pokračovat s nasazením.

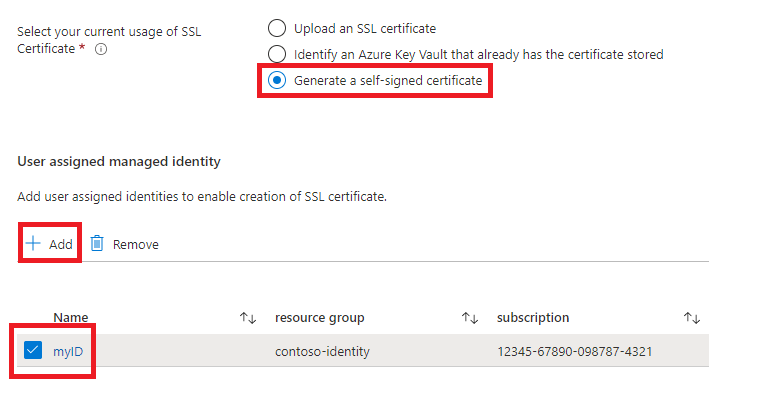

Možnost 3: Vygenerování certifikátu podepsaného svým držitelem

Tato možnost je vhodná pouze pro nasazení v testovacím a vývojovém prostředí. Díky této možnosti se automaticky vytvoří služba Azure Key Vault i certifikát podepsaný svým držitelem a certifikát se poskytne službě App Gateway.

Pokud chcete požádat o nasazení, aby provedlo tyto akce, postupujte následovně:

- V části služby Azure Application Gateway vyberte Vygenerovat samosignovaný certifikát.

- Vyberte spravovanou identitu přiřazenou uživatelem. To je nezbytné k tomu, aby nasazení umožnilo vytvoření služby Azure Key Vault a certifikátu.

- Pokud ještě nemáte spravovanou identitu přiřazenou uživatelem, vyberte Přidat a zahajte proces jeho vytvoření.

- Pokud chcete vytvořit spravovanou identitu přiřazenou uživatelem, postupujte podle kroků v části Vytvoření spravované identity přiřazené uživatelem části Vytvoření, výpis, odstranění nebo přiřazení role spravované identitě přiřazené uživatelem pomocí webu Azure Portal. Jakmile vyberete spravovanou identitu přiřazenou uživatelem, ujistěte se, že je zaškrtnuto políčko vedle této identity.

Pokračovat v nasazení

Nyní můžete pokračovat v dalších aspektech nasazení WLS, jak je popsáno v dokumentaci Oracle.

Ověření úspěšného nasazení služby WLS a služby App Gateway

Tato část ukazuje techniku rychlého ověření úspěšného nasazení clusteru WLS a služby Application Gateway.

Pokud jste vybrali Přejít na skupinu prostředků a pak myAppGateway na konci předchozí části, podíváte se na stránku s přehledem služby Application Gateway. Pokud ne, můžete tuto stránku najít tak, že do textového pole v horní části webu Azure Portal zadáte myAppGateway a vyberete ten správný, který se zobrazí. Ujistěte se, že vyberete tu v rámci skupiny prostředků, kterou jste vytvořili pro cluster WLS. Pak proveďte následující kroky.

- V levém podokně stránky přehledu pro myAppGatewaysjeďte dolů do sekce Monitorování a vyberte Zdraví back-endu.

- Po zmizení načítací zprávy by se uprostřed obrazovky měla zobrazit tabulka, která zobrazuje uzly vašeho clusteru nakonfigurované jako uzly v bazénu backendu.

- Ověřte, že se u každého uzlu zobrazuje zdravý.

Uvolnění prostředků

Pokud nebudete dál používat cluster WLS, odstraňte službu Key Vault a cluster služby WLS pomocí následujících kroků:

- Navštivte stránku s přehledem myAppGateway, jak je uvedeno v předchozí části.

- V horní části stránky v textu skupina prostředkůvyberte skupinu prostředků.

- Vyberte Odstranit skupinu prostředků.

- Vstupní fokus bude nastaven na pole označené ZADEJTE NÁZEV SKUPINY PROSTŘEDKŮ. Zadejte název skupiny prostředků, jak je požadováno.

- To způsobí, že se povolí tlačítko Odstranit. Vyberte tlačítko Odstranit. Tato operace bude nějakou dobu trvat, ale během zpracování odstranění můžete pokračovat k dalšímu kroku.

- Vyhledejte službu Key Vault podle prvního kroku oddílu uložení certifikátu TLS/SSL ve službě Key Vault.

- Vyberte Odstranit.

- V podokně, které se zobrazí, vyberte Odstranit.

Další kroky

Pokračujte v prozkoumání možností spouštění služby WLS v Azure.