Zabezpečení aplikací Spring Boot v Javě pomocí rolí a deklarací rolí

Tento článek ukazuje webovou aplikaci Java Spring Boot, která používá klientskou knihovnu Microsoft Entra ID Spring Boot Starter pro Javu pro ověřování, autorizaci a získání tokenu. Aplikace k přihlašování uživatelů používá protokol OpenID Connect a omezuje přístup k některým trasám pomocí rolí aplikací Microsoft Entra ID (aplikačních rolí) pro autorizaci.

Role aplikací spolu se skupinami zabezpečení jsou oblíbené k implementaci autorizace. Pomocí řízení přístupu na základě role (RBAC) s aplikačními rolemi a deklaracemi rolí můžete bezpečně vynutit zásady autorizace s minimálním úsilím. Dalším přístupem je použití skupin a deklarací identity skupin Microsoft Entra ID. Skupiny a role aplikací Microsoft Entra ID se vzájemně nevylučují. Můžete je použít k zajištění jemně odstupňovaného řízení přístupu.

Video, které se zabývá podobným scénářem, najdete v tématu Implementace autorizace v aplikacích pomocí rolí aplikací, skupin zabezpečení, oborů a rolí adresáře.

Další informace o tom, jak protokoly fungují v tomto scénáři a dalších scénářích, najdete v tématu Ověřování a autorizace.

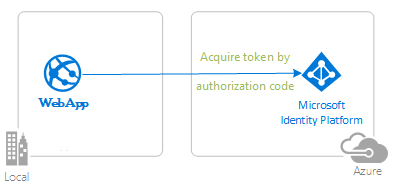

Následující diagram znázorňuje topologii aplikace:

Diagram znázorňující topologii aplikace

Diagram znázorňující topologii aplikace

Aplikace používá klientskou knihovnu Microsoft Entra ID Spring Boot Starter pro Javu k přihlášení uživatele a získání tokenu ID z Microsoft Entra ID. Token ID obsahuje deklaraci identity rolí. Aplikace zkontroluje hodnotu této deklarace identity a určí, ke kterým stránkám má uživatel oprávnění přistupovat.

Tento druh autorizace se implementuje pomocí RBAC. V případě RBAC uděluje správce oprávnění rolím, nikoli jednotlivým uživatelům nebo skupinám. Správce pak může přiřadit role různým uživatelům a skupinám a řídit, kdo má přístup k určitému obsahu a funkcím.

Tato ukázková aplikace definuje následující dvě role aplikace:

PrivilegedAdmin: Oprávnění pro přístup pouze správců a stránek Běžných uživatelů.RegularUser: Oprávnění pro přístup na stránku Běžní uživatelé .

Tyto role aplikace jsou definovány na webu Azure Portal v manifestu registrace aplikace. Když se uživatel přihlásí k aplikaci, id Microsoft Entra vygeneruje deklaraci rolí pro každou roli udělenou jednotlivě uživateli ve formě členství v rolích.

Uživatele a skupiny můžete přiřadit k rolím prostřednictvím webu Azure Portal.

Poznámka:

Deklarace identity rolí nejsou k dispozici pro uživatele typu host v tenantovi, pokud https://login.microsoftonline.com/common/ se koncový bod používá jako autorita pro přihlášení uživatelů. Musíte se přihlásit k tenantovi koncového bodu, jako https://login.microsoftonline.com/tenantidje .

Požadavky

- JDK verze 15. Tato ukázka byla vyvinuta v systému s Javou 15, ale může být kompatibilní s jinými verzemi.

- Maven 3

- Pro spuštění této ukázky v editoru Visual Studio Code se doporučuje sada Java Extension Pack pro Visual Studio Code .

- Tenant Microsoft Entra ID. Další informace naleznete v tématu Získání tenanta Microsoft Entra ID.

- Uživatelský účet v tenantovi Microsoft Entra ID. Tato ukázka nefunguje s osobním účtem Microsoft. Pokud jste se tedy přihlásili k webu Azure Portal pomocí osobního účtu a nemáte ve svém adresáři uživatelský účet, musíte si ho teď vytvořit.

- Visual Studio Code

- Azure Tools for Visual Studio Code

Doporučení

- Znalost spring frameworku

- Znalost terminálu Linux/OSX

- jwt.ms pro kontrolu tokenů.

- Fiddler pro monitorování síťové aktivity a řešení potíží.

- Sledujte blog Microsoft Entra ID a sledujte aktuální informace o nejnovějším vývoji.

Nastavení ukázky

Následující části ukazují, jak nastavit ukázkovou aplikaci.

Klonování nebo stažení ukázkového úložiště

Pokud chcete ukázku naklonovat, otevřete okno Bash a použijte následující příkaz:

git clone https://github.com/Azure-Samples/ms-identity-msal-java-samples.git

cd 4-spring-web-app/3-Authorization-II/roles

Případně přejděte do úložiště ms-identity-msal-java-samples , stáhněte si ho jako .zip soubor a extrahujte ho na pevný disk.

Důležité

Abyste se vyhnuli omezením délky cesty k souboru ve Windows, naklonujte nebo extrahujte úložiště do adresáře poblíž kořenového adresáře pevného disku.

Registrace ukázkové aplikace v tenantovi Microsoft Entra ID

V této ukázce je jeden projekt. V následujících částech se dozvíte, jak aplikaci zaregistrovat pomocí webu Azure Portal.

Zvolte tenanta Microsoft Entra ID, ve kterém chcete vytvářet aplikace.

Pokud chcete zvolit tenanta, postupujte následovně:

Přihlaste se k portálu Azure.

Pokud je váš účet ve více než jednom tenantovi Microsoft Entra ID, vyberte svůj profil v rohu webu Azure Portal a pak vyberte Přepnout adresář a změňte relaci na požadovaného tenanta Microsoft Entra ID.

Registrace aplikace (java-spring-webapp-roles)

Aplikaci zaregistrujete pomocí následujících kroků:

Přejděte na web Azure Portal a vyberte ID Microsoft Entra.

V navigačním podokně vyberte Registrace aplikací a pak vyberte Nová registrace.

Na stránce Zaregistrovat aplikaci, která se zobrazí, zadejte následující informace o registraci aplikace:

- V části Název zadejte smysluplný název aplikace pro zobrazení uživatelům aplikace ,

java-spring-webapp-rolesnapříklad . - V části Podporované typy účtů vyberte Pouze účty v tomto organizačním adresáři.

- V části Identifikátor URI přesměrování (volitelné) vyberte v poli se seznamem web a zadejte následující identifikátor URI přesměrování:

http://localhost:8080/login/oauth2/code/.

- V části Název zadejte smysluplný název aplikace pro zobrazení uživatelům aplikace ,

Výběrem možnosti Registrovat aplikaci vytvořte.

Na stránce registrace aplikace vyhledejte a zkopírujte hodnotu ID aplikace (klienta), kterou chcete použít později. Tuto hodnotu použijete v konfiguračním souboru nebo souborech vaší aplikace.

Na registrační stránce aplikace vyberte v navigačním podokně certifikáty a tajné kódy a otevřete stránku, kde můžete vygenerovat tajné kódy a nahrát certifikáty.

V části Tajné klíče klienta vyberte Nový tajný klíč klienta.

Zadejte popis – například tajný kód aplikace.

Vyberte jednu z dostupných dob trvání: Za 1 rok, Za 2 roky nebo Nikdy nevyprší platnost.

Vyberte Přidat. Zobrazí se vygenerovaná hodnota.

Zkopírujte a uložte vygenerovanou hodnotu pro použití v dalších krocích. Tuto hodnotu potřebujete pro konfigurační soubory kódu. Tato hodnota se znovu nezobrazí a nemůžete ji načíst žádným jiným způsobem. Před přechodem na jinou obrazovku nebo podokno si ho proto nezapomeňte uložit z webu Azure Portal.

Definování rolí aplikací

K definování rolí aplikace použijte následující kroky:

Stále ve stejné registraci aplikace vyberte v navigačním podokně role aplikace.

Vyberte Vytvořit roli aplikace a zadejte následující hodnoty:

- Jako zobrazovaný název zadejte vhodný název, například PrivilegedAdmin.

- Pro povolené typy členů zvolte Možnost Uživatel.

- Jako hodnotu zadejte PrivilegedAdmin.

- Jako popis zadejte PrivilegedAdmins, kteří můžou zobrazit stránku správce.

Vyberte Vytvořit roli aplikace a zadejte následující hodnoty:

- Jako zobrazovaný název zadejte vhodný název, například RegularUser.

- Pro povolené typy členů zvolte Možnost Uživatel.

- Jako hodnotu zadejte RegularUser.

- Jako popis zadejte RegularUsers, kteří mohou zobrazit stránku uživatele.

Výběrem možnosti Použít změny uložte.

Přiřazení uživatelů k rolím aplikací

Pokud chcete přidat uživatele do dříve definované role aplikace, postupujte podle těchto pokynů: Přiřaďte uživatele a skupiny k rolím.

Konfigurace aplikace (java-spring-webapp-roles) pro použití registrace aplikace

Ke konfiguraci aplikace použijte následující postup:

Poznámka:

V následujících krocích ClientID je stejný jako Application ID nebo AppId.

Otevřete projekt v integrovaném vývojovém prostředí (IDE).

Otevřete soubor src\main\resources\application.yml.

Vyhledejte zástupný symbol

Enter_Your_Tenant_ID_Herea nahraďte existující hodnotu id vašeho tenanta Microsoft Entra.Vyhledejte zástupný symbol

Enter_Your_Client_ID_Herea nahraďte existující hodnotu ID aplikace neboclientIdjava-spring-webapp-rolesaplikace zkopírovanou z webu Azure Portal.Vyhledejte zástupný symbol

Enter_Your_Client_Secret_Herea nahraďte existující hodnotu hodnotou, kterou jste uložili při vytvářeníjava-spring-webapp-roleszkopírovaného z webu Azure Portal.Otevřete soubor src/main/java/com/microsoft/azuresamples/msal4j/msidentityspringbootapplication/Sample.Controller.java.

Najděte odkazy na

PrivilegedAdminrole aplikace aRegularUserrole v tomto souboru. V případě potřeby je změňte tak, aby odrážely názvy rolí aplikací, které jste zvolili v předchozích krocích.

Spuštění ukázky

Následující části ukazují, jak nasadit ukázku do Azure Container Apps.

Požadavky

- Účet Azure. Pokud žádné nemáte, vytvořte si bezplatný účet. Abyste mohli pokračovat, potřebujete oprávnění

ContributorneboOwnerk předplatnému Azure. Další informace viz Přiřazení rolí Azure pomocí webu Azure Portal. - Rozhraní příkazového řádku Azure.

- Rozšíření Azure Container Apps CLI, verze

0.3.47nebo vyšší Pokud chcete nainstalovat nejnovější verzi, použijteaz extension add --name containerapp --upgrade --allow-previewpříkaz. - Sada Java Development Kit verze 17 nebo vyšší.

- Maven.

Příprava projektu Spring

Pomocí následujících kroků připravte projekt:

K sestavení projektu použijte následující příkaz Mavenu :

mvn clean verifySpusťte ukázkový projekt místně pomocí následujícího příkazu:

mvn spring-boot:run

Nastavení

Pokud se chcete přihlásit k Azure z rozhraní příkazového řádku, spusťte následující příkaz a podle pokynů dokončete proces ověřování.

az login

Pokud chcete zajistit, že používáte nejnovější verzi rozhraní příkazového řádku, spusťte příkaz upgrade.

az upgrade

Dále nainstalujte nebo aktualizujte rozšíření Azure Container Apps pro rozhraní příkazového řádku.

Pokud se při spouštění az containerapp příkazů v Azure CLI zobrazí chyby týkající se chybějících parametrů, ujistěte se, že máte nainstalovanou nejnovější verzi rozšíření Azure Container Apps.

az extension add --name containerapp --upgrade

Poznámka:

Od května 2024 už rozšíření Azure CLI ve výchozím nastavení nepovolují funkce ve verzi Preview. Pokud chcete získat přístup k funkcím Container Apps ve verzi Preview, nainstalujte rozšíření Container Apps pomocí --allow-preview truenástroje .

az extension add --name containerapp --upgrade --allow-preview true

Teď, když je nainstalované aktuální rozšíření nebo modul, zaregistrujte obory Microsoft.App názvů a Microsoft.OperationalInsights obory názvů.

Poznámka:

Prostředky Azure Container Apps se migrovaly z Microsoft.Web oboru názvů do Microsoft.App oboru názvů. Další podrobnosti najdete v tématu Migrace oboru názvů z webu Microsoft.Web na Microsoft.App v březnu 2022 .

az provider register --namespace Microsoft.App

az provider register --namespace Microsoft.OperationalInsights

Vytvoření prostředí Azure Container Apps

Po dokončení nastavení Azure CLI můžete definovat proměnné prostředí, které se používají v tomto článku.

Definujte následující proměnné v prostředí Bash.

export RESOURCE_GROUP="ms-identity-containerapps"

export LOCATION="canadacentral"

export ENVIRONMENT="env-ms-identity-containerapps"

export API_NAME="ms-identity-api"

export JAR_FILE_PATH_AND_NAME="./target/ms-identity-spring-boot-webapp-0.0.1-SNAPSHOT.jar"

Vytvořte skupinu prostředků.

az group create \

--name $RESOURCE_GROUP \

--location $LOCATION \

Vytvořte prostředí s automaticky vygenerovaným pracovním prostorem služby Log Analytics.

az containerapp env create \

--name $ENVIRONMENT \

--resource-group $RESOURCE_GROUP \

--location $LOCATION

Zobrazí výchozí doménu prostředí kontejnerové aplikace. Poznamenejte si tuto doménu, abyste ji mohli použít v dalších částech.

az containerapp env show \

--name $ENVIRONMENT \

--resource-group $RESOURCE_GROUP \

--query properties.defaultDomain

Příprava aplikace na nasazení

Když nasadíte aplikaci do Azure Container Apps, adresa URL pro přesměrování se změní na adresu URL pro přesměrování nasazené instance aplikace v Azure Container Apps. Pomocí následujícího postupu změňte tato nastavení v souboru application.yml :

Přejděte do souboru src\main\resources\application.yml vaší aplikace a změňte hodnotu

post-logout-redirect-urina název domény nasazené aplikace, jak je znázorněno v následujícím příkladu. Nezapomeňte nahradit<API_NAME>a<default-domain-of-container-app-environment>nahradit skutečnými hodnotami. Například s výchozí doménou pro prostředí Azure Container App z předchozího kroku ams-identity-apis názvem vaší aplikace byste tuto hodnotu použilihttps://ms-identity-api.<default-domain>post-logout-redirect-uri.post-logout-redirect-uri: https://<API_NAME>.<default-domain-of-container-app-environment>Po uložení tohoto souboru pomocí následujícího příkazu znovu sestavte aplikaci:

mvn clean package

Důležité

Soubor application.yml aplikace aktuálně obsahuje hodnotu tajného klíče klienta v parametru client-secret . Tuto hodnotu v tomto souboru není vhodné zachovat. Pokud soubor potvrdíte do úložiště Git, může se stát, že riskujete. Doporučený přístup najdete v tématu Správa tajných kódů v Azure Container Apps.

Aktualizace registrace aplikace Microsoft Entra ID

Vzhledem k tomu, že se identifikátor URI přesměrování změní v nasazené aplikaci v Azure Container Apps, musíte také změnit identifikátor URI přesměrování v registraci aplikace Microsoft Entra ID. K provedení této změny použijte následující postup:

Přejděte na stránku Microsoft identity platform pro vývojáře Registrace aplikací.

Pomocívyhledávacího

java-servlet-webapp-authenticationVýběrem jejího názvu otevřete registraci aplikace.

Zvolte Ověřování z nabídky příkazů.

V části Identifikátory URI pro přesměrování webu - vyberte Přidat identifikátor URI.

Vyplňte identifikátor URI aplikace a připojte

/login/oauth2/code/ho ,https://<containerapp-name>.<default domain of container app environment>/login/oauth2/code/například .Zvolte Uložit.

Nasazení aplikace

Nasaďte balíček JAR do Azure Container Apps.

Poznámka:

V případě potřeby můžete v proměnných prostředí sestavení Java zadat verzi sady JDK. Další informace najdete v tématu Vytváření proměnných prostředí pro Javu v Azure Container Apps.

Teď můžete soubor WAR nasadit pomocí příkazu ROZHRANÍ příkazového az containerapp up řádku.

az containerapp up \

--name $API_NAME \

--resource-group $RESOURCE_GROUP \

--location $LOCATION \

--environment $ENVIRONMENT \

--artifact <JAR_FILE_PATH_AND_NAME> \

--ingress external \

--target-port 8080 \

--query properties.configuration.ingress.fqdn

Poznámka:

Výchozí verze sady JDK je 17. Pokud potřebujete změnit verzi sady JDK kvůli kompatibilitě s aplikací, můžete pomocí argumentu --build-env-vars BP_JVM_VERSION=<YOUR_JDK_VERSION> upravit číslo verze.

Další proměnné prostředí sestavení najdete v tématu Vytváření proměnných prostředí pro Javu v Azure Container Apps.

Ověření aplikace

V tomto příkladu containerapp up--query properties.configuration.ingress.fqdn příkaz obsahuje argument, který vrátí plně kvalifikovaný název domény (FQDN), označovaný také jako adresa URL aplikace. Pomocí následujících kroků zkontrolujte protokoly aplikace a prozkoumejte případné problémy s nasazením:

Přejděte na adresu URL výstupní aplikace ze stránky Výstupy v části Nasazení.

V navigačním podokně na stránce Přehled instance služby Azure Container Apps vyberte Protokoly a zkontrolujte protokoly aplikace.

Zkoumání ukázky

Ukázku můžete prozkoumat pomocí následujících kroků:

- Všimněte si stavu přihlášení nebo odhlášení, který se zobrazuje uprostřed obrazovky.

- Vyberte tlačítko citlivé na kontext v rohu. Toto tlačítko přečte přihlášení při prvním spuštění aplikace. Případně můžete vybrat podrobnosti o tokenu, jenom správci nebo běžní uživatelé. Protože jsou tyto stránky chráněné a vyžadují ověření, budete automaticky přesměrováni na přihlašovací stránku.

- Na další stránce postupujte podle pokynů a přihlaste se pomocí účtu v tenantovi Microsoft Entra ID.

- Na obrazovce souhlasu si všimněte požadovaných oborů.

- Po úspěšném dokončení toku přihlášení byste měli být přesměrováni na domovskou stránku , která zobrazuje stav přihlášení , nebo na jednu z dalších stránek v závislosti na tom, které tlačítko aktivovalo tok přihlášení.

- Všimněte si, že kontextové tlačítko se teď zobrazuje odhlásit a zobrazit vaše uživatelské jméno.

- Pokud jste na domovské stránce, vyberte podrobnosti tokenu ID a zobrazte některé dekódované deklarace identity tokenu ID, včetně rolí.

- Chcete-li zobrazit pouze

/admin_onlysprávce, vyberte možnost . Tuto stránku můžou zobrazit jenom uživatelé s rolíPrivilegedAdminaplikace. V opačném případě se zobrazí zpráva o chybě autorizace. - Výběrem možnosti Běžní uživatelé zobrazte

/regular_userstránku. Tuto stránku můžou zobrazit jenom uživatelé s rolíRegularUserPrivilegedAdminaplikace. V opačném případě se zobrazí zpráva o chybě autorizace. - Pomocí tlačítka v rohu se odhlaste. Stavová stránka odráží nový stav.

O kódu

Tato ukázka ukazuje, jak používat klientskou knihovnu Microsoft Entra ID Spring Boot Starter pro Javu k přihlášení uživatelů do tenanta Microsoft Entra ID. Ukázka také využívá úvodní sady Spring Oauth2 Client a Spring Web Boot. Ukázka používá deklarace identity z tokenu ID získaného z Id Microsoft Entra k zobrazení podrobností přihlášeného uživatele a k omezení přístupu k některým stránkám pomocí deklarace identity rolí pro autorizaci.

Obsah

Následující tabulka ukazuje obsah složky ukázkového projektu:

| Soubor nebo složka | Popis |

|---|---|

| pom.xml | Závislosti aplikací |

| src/main/resources/templates/ | Šablony thymeleaf pro uživatelské rozhraní. |

| src/main/resources/application.yml | Konfigurace úvodní knihovny spouštění aplikace a Microsoft Entra ID. |

| src/main/java/com/microsoft/azuresamples/msal4j/msidentityspringbootwebapp/ | Tento adresář obsahuje hlavní vstupní bod aplikace, kontroler a třídy konfigurace. |

| .../MsIdentitySpringBootWebappApplication.java | Hlavní třída. |

| .../SampleController.java | Kontroler s mapováním koncových bodů. |

| .../SecurityConfig.java | Konfigurace zabezpečení – například trasy vyžadují ověření. |

| .../Utilities.java | Třída utility – například deklarace identity tokenu ID filtru. |

| CHANGELOG.md | Seznam změn v ukázce |

| CONTRIBUTING.md | Pokyny pro přispívání do ukázky |

| LICENCE' | Licence pro ukázku. |

Deklarace identity tokenů ID

K extrahování podrobností o tokenech aplikace používá spring security AuthenticationPrincipal a OidcUser objekt v mapování požadavků, jak je znázorněno v následujícím příkladu. Úplné podrobnosti o tom, jak tato aplikace využívá deklarace identity tokenů ID, najdete v ukázkovém kontroleru .

import org.springframework.security.oauth2.core.oidc.user.OidcUser;

import org.springframework.security.core.annotation.AuthenticationPrincipal;

//...

@GetMapping(path = "/some_path")

public String tokenDetails(@AuthenticationPrincipal OidcUser principal) {

Map<String, Object> claims = principal.getIdToken().getClaims();

}

Zpracování deklarace identity rolí v tokenu ID

Deklarace identity rolí tokenu obsahuje názvy rolí, ke kterým je přihlášený uživatel přiřazený, jak je znázorněno v následujícím příkladu:

{

...

"roles": [

"PrivilegedAdmin",

"RegularUser",]

...

}

Běžný způsob přístupu k názvům rolí je zdokumentovaný v části deklarací identity tokenu ID.

Microsoft Entra ID Boot Starter v3.3 a vyšší také parsuje deklarace rolí automaticky a přidá každou roli do přihlášeného uživatele Authorities, předponu každého řetězce APPROLE_. Tato konfigurace umožňuje vývojářům používat role aplikací s poznámkami podmínky Spring PrePost pomocí hasAuthority této metody. Například v SampleController.java najdete následující @PreAuthorize podmínky:

@GetMapping(path = "/admin_only")

@PreAuthorize("hasAuthority('APPROLE_PrivilegedAdmin')")

public String adminOnly(Model model) {

// restrict to users who have PrivilegedAdmin app role only

}

@GetMapping(path = "/regular_user")

@PreAuthorize("hasAnyAuthority('APPROLE_PrivilegedAdmin','APPROLE_RegularUser')")

public String regularUser(Model model) {

// restrict to users who have any of RegularUser or PrivilegedAdmin app roles

}

Následující kód získá úplný seznam autorit pro daného uživatele:

@GetMapping(path = "/some_path")

public String tokenDetails(@AuthenticationPrincipal OidcUser principal) {

Collection<? extends GrantedAuthority> authorities = principal.getAuthorities();

}

Odkazy pro přihlášení a odhlášení

Pro přihlášení aplikace odešle žádost do koncového bodu přihlášení k Microsoft Entra ID automaticky nakonfigurované klientskou knihovnou Spring Boot Starter pro Microsoft Entra ID pro Javu, jak je znázorněno v následujícím příkladu:

<a class="btn btn-success" href="/oauth2/authorization/azure">Sign In</a>

Pro odhlášení aplikace odešle do koncového logout bodu požadavek POST, jak je znázorněno v následujícím příkladu:

<form action="#" th:action="@{/logout}" method="post">

<input class="btn btn-warning" type="submit" value="Sign Out" />

</form>

Prvky uživatelského rozhraní závislé na ověřování

Aplikace má na stránkách šablony uživatelského rozhraní nějakou jednoduchou logiku pro určení obsahu, který se má zobrazit na základě toho, jestli je uživatel ověřený, jak je znázorněno v následujícím příkladu pomocí značek Spring Security Thymeleaf:

<div sec:authorize="isAuthenticated()">

this content only shows to authenticated users

</div>

<div sec:authorize="isAnonymous()">

this content only shows to not-authenticated users

</div>

Ochrana tras pomocí AADWebSecurityConfigurerAdapter

Aplikace ve výchozím nastavení chrání podrobnosti tokenu ID, pouze správce a stránky Běžní uživatelé, aby k nim mohli přistupovat jenom přihlášení uživatelé. Aplikace nakonfiguruje tyto trasy z app.protect.authenticated vlastnosti ze souboru application.yml . Pokud chcete nakonfigurovat specifické požadavky vaší aplikace, můžete rozšířit AADWebSecurityConfigurationAdapter jednu z vašich tříd. Příklad najdete v této třídě SecurityConfig této aplikace, jak je znázorněno v následujícím kódu:

@EnableWebSecurity

@EnableGlobalMethodSecurity(prePostEnabled = true)

public class SecurityConfig extends AADWebSecurityConfigurerAdapter{

@Value( "${app.protect.authenticated}" )

private String[] protectedRoutes;

@Override

public void configure(HttpSecurity http) throws Exception {

// use required configuration form AADWebSecurityAdapter.configure:

super.configure(http);

// add custom configuration:

http.authorizeRequests()

.antMatchers(protectedRoutes).authenticated() // limit these pages to authenticated users (default: /token_details, /admin_only, /regular_user)

.antMatchers("/**").permitAll(); // allow all other routes.

}

}

Více informací

- Dokumentace k platformě Microsoft Identity Platform

- Přehled knihovny Microsoft Authentication Library (MSAL)

- Rychlý start: registrace aplikace pomocí platformy identity Microsoft

- Rychlý start: Konfigurace klientské aplikace pro přístup k webovým rozhraním API

- Principy prostředí souhlasu aplikace Microsoft Entra ID

- Vysvětlení souhlasu uživatele a správce

- Aplikační a instanční objekty v Azure Active Directory

- Národní cloudy

- Ukázky kódu MSAL

- Klientská knihovna Azure Active Directory Spring Boot Starter pro Javu

- Microsoft Authentication Library pro Javu (MSAL4J)

- Wikiweb MSAL4J

- Tokeny ID

- Přístupové tokeny na platformě Microsoft Identity Platform

Další informace o fungování protokolů OAuth 2.0 v tomto scénáři a dalších scénářích najdete v tématu Scénáře ověřování pro Microsoft Entra ID.

Snímek obrazovky s ukázkovou aplikací

Snímek obrazovky s ukázkovou aplikací