Integrace CyberArku s Microsoft Defenderem pro IoT

Tento článek vám pomůže naučit se integrovat a používat CyberArk s Microsoft Defenderem pro IoT.

Defender for IoT poskytuje platformy ICS a IIoT pro kybernetickou bezpečnost s využitím analýzy hrozeb s podporou ICS a strojového učení.

Aktéři hrozeb používají pro přístup k kritickým sítím infrastruktury prostřednictvím vzdálených klientských počítačů a připojení VPN přihlašovací údaje ke vzdálenému přístupu. Díky použití důvěryhodných připojení tento přístup snadno obchází veškeré zabezpečení hraniční sítě OT. Přihlašovací údaje jsou obvykle odcizeny od privilegovaných uživatelů, jako jsou řídicí technici a pracovníci údržby partnerů, kteří k provádění každodenních úloh vyžadují vzdálený přístup.

Integrace Defenderu pro IoT spolu s CyberARK umožňuje:

Omezení rizik OT z neoprávněného vzdáleného přístupu

Zajištění nepřetržitého monitorování a zabezpečení privilegovaného přístupu pro OT

Vylepšení reakce na incidenty, proaktivního vyhledávání hrozeb a modelování hrozeb

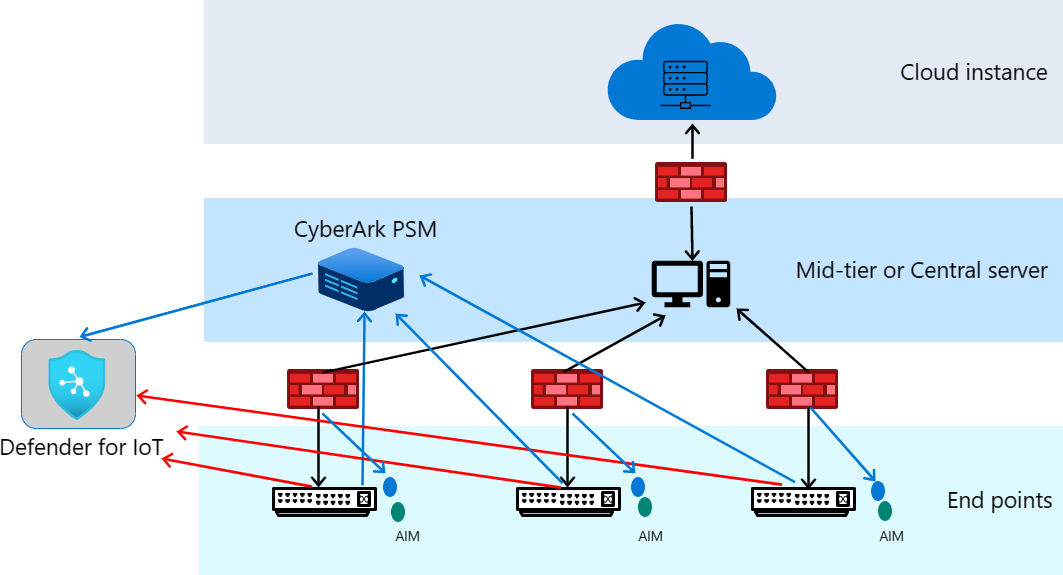

Zařízení Defender for IoT je připojené k síti OT přes port SPAN (zrcadlový port) na síťových zařízeních, jako jsou přepínače a směrovače, prostřednictvím jednosměrného (příchozího) připojení k vyhrazeným síťovým rozhraním v zařízení Defender for IoT.

Vyhrazené síťové rozhraní je také k dispozici v zařízení Defender for IoT pro centralizovanou správu a přístup k rozhraní API. Toto rozhraní se také používá pro komunikaci s řešením CyberArk PSM nasazeným v datovém centru organizace ke správě privilegovaných uživatelů a zabezpečení připojení vzdáleného přístupu.

V tomto článku získáte informace o těchto tématech:

- Konfigurace PSM v CyberArku

- Povolení integrace v Defenderu pro IoT

- Zobrazení a správa detekcí

- Zastavení integrace

Požadavky

Než začnete, ujistěte se, že máte následující požadavky:

CyberARK verze 2.0.

Ověřte, že máte přístup rozhraní příkazového řádku ke všem zařízením Defender for IoT ve vašem podniku.

Účet Azure. Pokud ještě nemáte účet Azure, můžete si ještě dnes vytvořit bezplatný účet Azure.

Přístup k senzoru OT Defenderu for IoT jako uživatel s rolí správce Další informace najdete v tématu Místní uživatelé a role pro monitorování OT pomocí Defenderu pro IoT.

Konfigurace PSM CyberArk

CyberArk musí být nakonfigurovaný tak, aby umožňoval komunikaci s Defenderem pro IoT. Tato komunikace se provádí konfigurací PSM.

Konfigurace PSM:

Vyhledejte a otevřete

c:\Program Files\PrivateArk\Server\dbparam.xmlsoubor.Přidejte následující parametry:

[SYSLOG]UseLegacySyslogFormat=YesSyslogTranslatorFile=Syslog\CyberX.xslSyslogServerIP=<CyberX Server IP>SyslogServerProtocol=UDPSyslogMessageCodeFilter=319,320,295,378,380Uložte soubor a zavřete ho.

Umístěte konfigurační soubor

CyberX.xsldefenderu pro IoT syslog doc:\Program Files\PrivateArk\Server\Syslog\CyberX.xslsložky .Otevřete centrální správu serveru.

Výběrem možnosti Zastavit semafor zastavte server.

Výběrem možnosti Zastavit semafor zastavte server.Výběrem možnosti Spustit semafor spusťte server.

Povolení integrace v Defenderu pro IoT

Aby bylo možné povolit integraci, musí být v senzoru OT povolen Syslog Server. Ve výchozím nastavení server Syslog naslouchá IP adrese systému pomocí portu 514 UDP.

Konfigurace Defenderu pro IoT:

Přihlaste se ke snímači OT a pak přejděte do nastavení systému.

Přepněte server Syslog na Zapnuto.

(Volitelné) Port můžete změnit tak, že se přihlásíte k systému přes rozhraní příkazového řádku, přejdete na

/var/cyberx/properties/syslog.propertiesa pak přejdete nalistener: 514/udp.

Zobrazení a správa detekcí

Integrace mezi Microsoft Defenderem pro IoT a CyberArk PSM se provádí prostřednictvím zpráv syslogu. Tyto zprávy odesílá řešení PSM do programu Defender for IoT a upozorní Defender for IoT na případné vzdálené relace nebo selhání ověřování.

Jakmile platforma Defender for IoT přijme tyto zprávy z PSM, koreluje je s daty, která vidí v síti. Ověření, že všechna připojení vzdáleného přístupu k síti byla generována řešením PSM, a ne neoprávněným uživatelem.

Zobrazení upozornění

Pokaždé, když platforma Defender for IoT identifikuje vzdálené relace, které psM neautorizoval, vydá Unauthorized Remote Sessionchybu . Aby se usnadnilo okamžité šetření, zobrazí se v upozornění také IP adresy a názvy zdrojových a cílových zařízení.

Zobrazení výstrah:

Přihlaste se ke snímači OT a pak vyberte Výstrahy.

V seznamu výstrah vyberte výstrahu s názvem Neautorizovaná vzdálená relace.

Časová osa události

Kdykoli PSM autorizuje vzdálené připojení, zobrazí se na stránce Časová osa událostí Defenderu pro IoT. Na stránce Časová osa události se zobrazuje časová osa všech upozornění a oznámení.

Zobrazení časové osy události:

Přihlaste se k síťovému senzoru a vyberte časovou osu události.

Vyhledejte libovolnou událost s názvem PSM Remote Session.

Auditování a forenzní analýza

Správci můžou auditovat a zkoumat relace vzdáleného přístupu dotazováním platformy Defender for IoT prostřednictvím integrovaného rozhraní pro dolování dat. Tyto informace se dají použít k identifikaci všech připojení vzdáleného přístupu, ke kterým došlo, včetně forenzních podrobností, jako jsou z nebo do zařízení, protokolů (RDP nebo SSH), zdrojových a cílových uživatelů, časových razítek a toho, jestli byly relace autorizované pomocí PSM.

Auditování a prošetření:

Přihlaste se ke svému síťovému senzoru a pak vyberte Dolování dat.

Vyberte vzdálený přístup.

Zastavení integrace

V jakémkoli okamžiku můžete integraci zastavit v komunikaci.

Zastavení integrace:

V senzoru OT přejděte do nastavení systému.

Přepněte možnost Syslog Server na vypnuto .