Defender for IoT a vaše síťová architektura

Tento článek je jedním z řady článků popisujících cestu nasazení pro monitorování OT pomocí Microsoft Defenderu pro IoT.

V následujícím obsahu se dozvíte o vlastní provozní technologii (OT) / síťové architektuře IoT a o tom, kde každý z prvků systému spadá do vrstev segmentace sítě OT.

Vrstvy sítí OT/IoT

Síť vaší organizace se skládá z mnoha typů zařízení, které je možné rozdělit do následujících hlavních skupin:

- Zařízení koncových bodů Může obsahovat několik podskupin, jako jsou servery, počítače, zařízení IoT (internet věcí) atd.

- Síťová zařízení. Obsluha infrastruktury se síťovými službami a může zahrnovat síťové přepínače, brány firewall, směrovače a přístupové body.

Většina prostředí sítí je navržena s hierarchickým modelem tří vrstev. Příklad:

| Vrstva | Popis |

|---|---|

| Přístup | Vrstva přístupu je místo, kde se bude nacházet většina koncových bodů. Tyto koncové body obvykle obsluhují výchozí bránu a směrování z horních vrstev a často směrování z distribuční vrstvy. * Výchozí brána je síťová služba nebo entita v rámci místní podsítě, která zodpovídá za směrování provozu mimo síť LAN nebo segment IP. |

| Distribuce | Distribuční vrstva zodpovídá za agregaci více vrstev přístupu a doručování komunikace do základní vrstvy se službami, jako je směrování sítě VLAN, kvalita služeb, zásady sítě atd. |

| Jádro | Základní vrstva obsahuje hlavní serverovou farmu organizace a poskytuje služby s vysokou rychlostí a nízkou latencí prostřednictvím distribuční vrstvy. |

Model Purdue síťové architektury

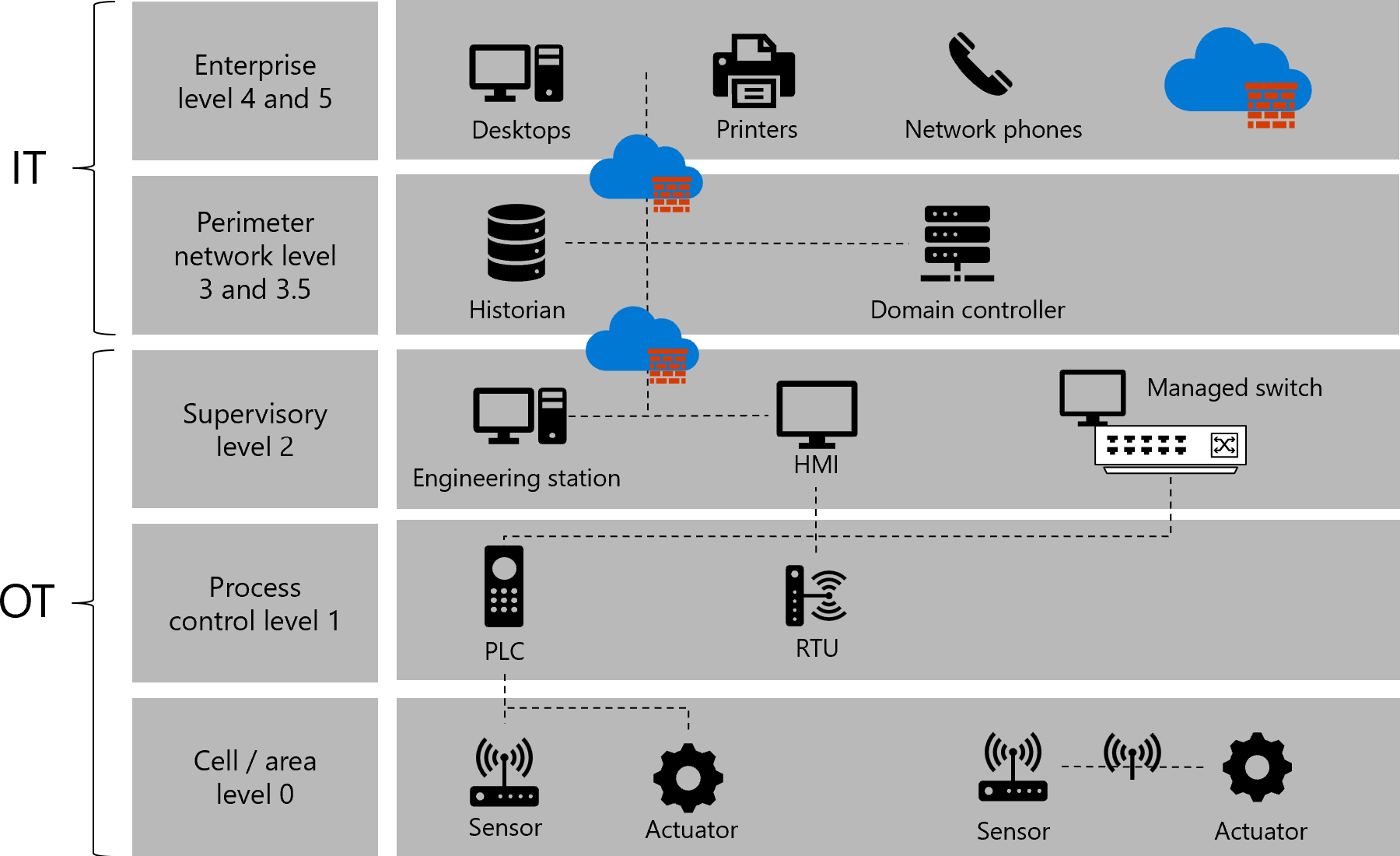

Referenční model Purdue pro systém průmyslového řízení (ICS) /segmentace sítě OT definuje dalších šest vrstev s konkrétními komponentami a příslušnými bezpečnostními prvky pro každou vrstvu.

Každý typ zařízení v síti OT spadá do konkrétní úrovně modelu Purdue, jak je znázorněno na následujícím obrázku:

Následující tabulka popisuje jednotlivé úrovně modelu Purdue při použití na zařízení, která máte v síti:

| Název | Popis |

|---|---|

| Úroveň 0: Buňka a oblast | Úroveň 0 se skládá z široké škály senzorů, poháněcích zařízení a zařízení zapojených do základního výrobního procesu. Tato zařízení provádějí základní funkce průmyslové automatizace a řídicího systému, například: - Řízení motoru - Měření proměnných - Nastavení výstupu - Provádění klíčových funkcí, jako je malování, svařování a ohýbání |

| Úroveň 1: Řízení procesů | Úroveň 1 se skládá z vložených kontrolerů, které řídí a manipulují s výrobním procesem, jehož klíčovou funkcí je komunikace se zařízeními úrovně 0. V diskrétní výrobě jsou tato zařízení programovatelnými řadiči logiky (PLC) nebo vzdálené jednotky telemetrie (RTU). V procesu výroby se základní kontroler nazývá distribuovaný řídicí systém (DCS). |

| Úroveň 2: Dohled | Úroveň 2 představuje systémy a funkce spojené s dohledem nad během a provozem oblasti výrobního zařízení. Obvykle se jedná o následující: - Operátorské rozhraní nebo rozhraní pro lidské stroje (HMI) - Alarmy nebo upozorňující systémy - Procesní historie a dávkové systémy řízení - Pracovní stanice řídící místnosti Tyto systémy komunikují s počítači a RTU v úrovni 1. V některých případech komunikují nebo sdílejí data s webem nebo podnikovými systémy a aplikacemi (úroveň 4 a úroveň 5). Tyto systémy jsou primárně založené na standardním výpočetním vybavení a operačních systémech (Unix nebo Microsoft Windows). |

| Úrovně 3 a 3.5: Site-level a průmyslová hraniční síť | Úroveň lokality představuje nejvyšší úroveň průmyslových automatizačních a řídicích systémů. Systémy a aplikace, které existují na této úrovni, spravují průmyslové automatizace a řídicí funkce pro celou lokalitu. Úrovně 0 až 3 jsou pro provoz lokality považovány za důležité. Systémy a funkce, které existují na této úrovni, můžou zahrnovat následující: – generování sestav (například časy cyklu, index kvality, prediktivní údržba) - Plant historic - Podrobné plánování výroby – Správa provozu na úrovni lokality - Správa zařízení a materiálu - Spouštěcí server oprav -Databázový server - Průmyslová doména, Active Directory, terminálový server Tyto systémy komunikují s produkční zónou a sdílejí data s podnikovými systémy a aplikacemi úrovně 4 a úrovně 5. |

| Úrovně 4 a 5: Obchodní a podnikové sítě | Úroveň 4 a úroveň 5 představují lokalitu nebo podnikovou síť, kde existují centralizované IT systémy a funkce. IT organizace přímo spravuje služby, systémy a aplikace na těchto úrovních. |

Umístění snímačů OT do sítě

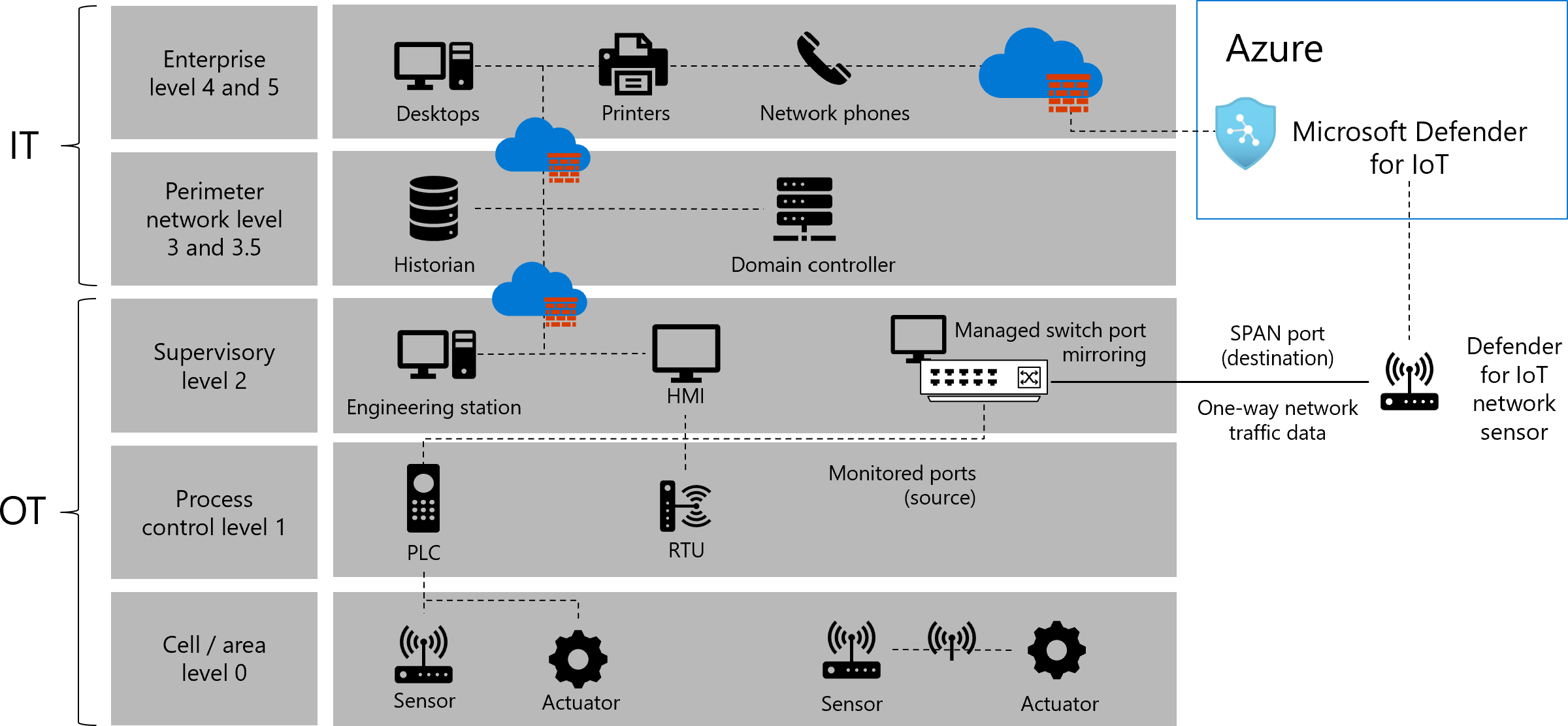

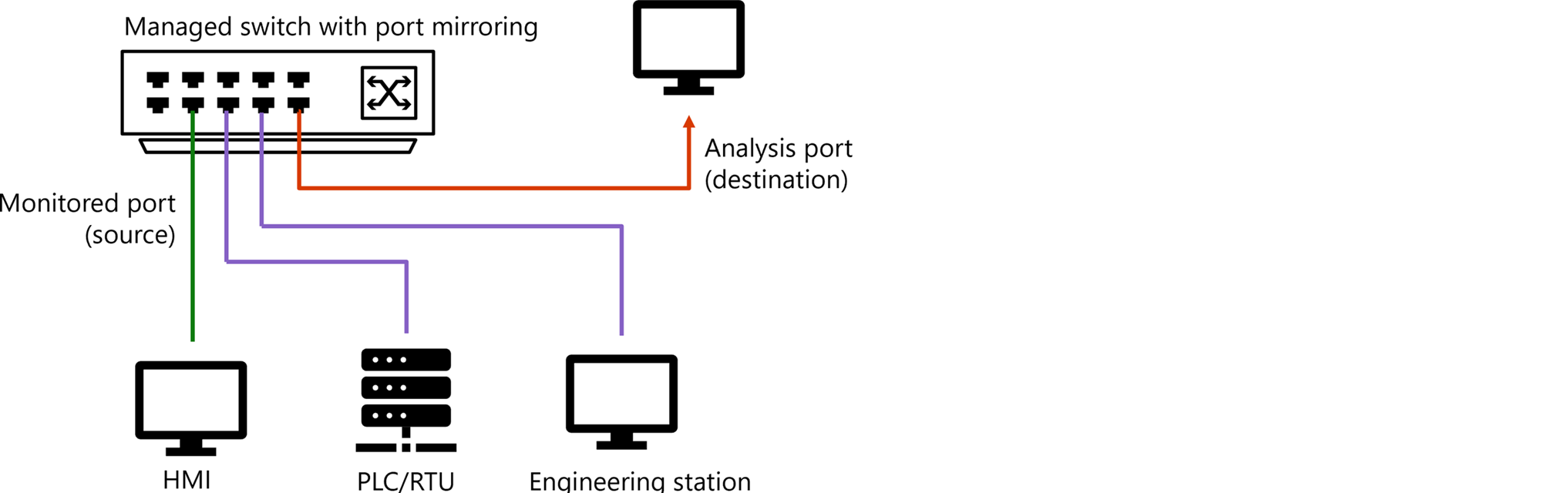

Když jsou síťové senzory Defenderu pro IoT připojené k vaší síťové infrastruktuře, přijímají zrcadlený provoz, například z portů SPAN (Switch Mirror) nebo síťových TAPs. Port pro správu senzoru se připojuje k podnikové, podnikové nebo senzorové síti pro správu, jako je například správa sítě z webu Azure Portal.

Příklad:

Následující obrázek přidá prostředky Defender for IoT do stejné sítě, jak je popsáno výše, včetně portu SPAN, síťového senzoru a defenderu pro IoT na webu Azure Portal.

Další informace najdete v ukázkových modelech připojení K síti OT.

Identifikace zajímavých dopravních bodů

Zajímavé body z hlediska zabezpečení jsou obvykle rozhraní, která se připojují mezi výchozí entitou brány k základnímu nebo distribučnímu přepínači.

Identifikace těchto rozhraní jako zajímavých bodů zajišťuje, že se monitoruje provoz přenášený ze segmentu PROTOKOLU IP mimo segment IP. Nezapomeňte také zvážit chybějící provoz, což je provoz, který byl původně určen k opuštění segmentu, ale končí zbývající uvnitř segmentu. Další informace najdete v tématu Toky provozu ve vaší síti.

Při plánování nasazení Defenderu pro IoT doporučujeme zvážit následující prvky ve vaší síti:

| Situace | Popis |

|---|---|

| Jedinečné typy provozu v segmentu | Zejména zvažte následující typy provozu v síťovém segmentu: Přenos všesměrového vysílání / vícesměrového vysílání: Provoz odeslaný do jakékoli entity v podsíti. Při použití protokolu IGMP (Internet Group Management Protocol) se v síti konfiguruje snooping, ale neexistuje žádná záruka, že se provoz vícesměrového vysílání přesměruje do jakékoli konkrétní entity. Provoz všesměrového vysílání a vícesměrového vysílání se obvykle odesílá do všech entit v místní podsíti IP, včetně výchozí entity brány, a proto se také pokrývá a monitoruje. Provoz jednosměrového vysílání: Provoz směrovaný přímo do cíle bez překročení celých koncových bodů podsítě, včetně výchozí brány. Monitorujte jednosměrové přenosy pomocí Defenderu pro IoT tak, že senzory umístíte přímo na přístupové přepínače. |

| Monitorování obou datových proudů provozu | Při streamování provozu do Defenderu pro IoT někteří dodavatelé a produkty umožňují směrový proud, což může způsobit mezeru ve vašich datech. Je velmi užitečné monitorovat oba směry provozu, abyste získali informace o síťových konverzacích o vašich podsítích a celkově lepší přesnost. |

| Vyhledání výchozí brány podsítě | Pro každou zajímavou podsíť bude zajímavým bodem jakékoli připojení k entitě, která funguje jako výchozí brána pro síťovou podsíť. V některých případech se ale provoz v podsíti nemonitoruje běžným zajímavým bodem. Monitorování tohoto typu provozu, který není jinak monitorován typickým nasazením, je užitečné zejména v citlivých podsítích. |

| Atypický provoz | Monitorování provozu, který není jinak monitorován typickým nasazením, může vyžadovat další body streamování a síťová řešení, jako je TŘEBA RSPAN, síťové tappery atd. Další informace naleznete v tématu Metody zrcadlení provozu pro monitorování OT. |

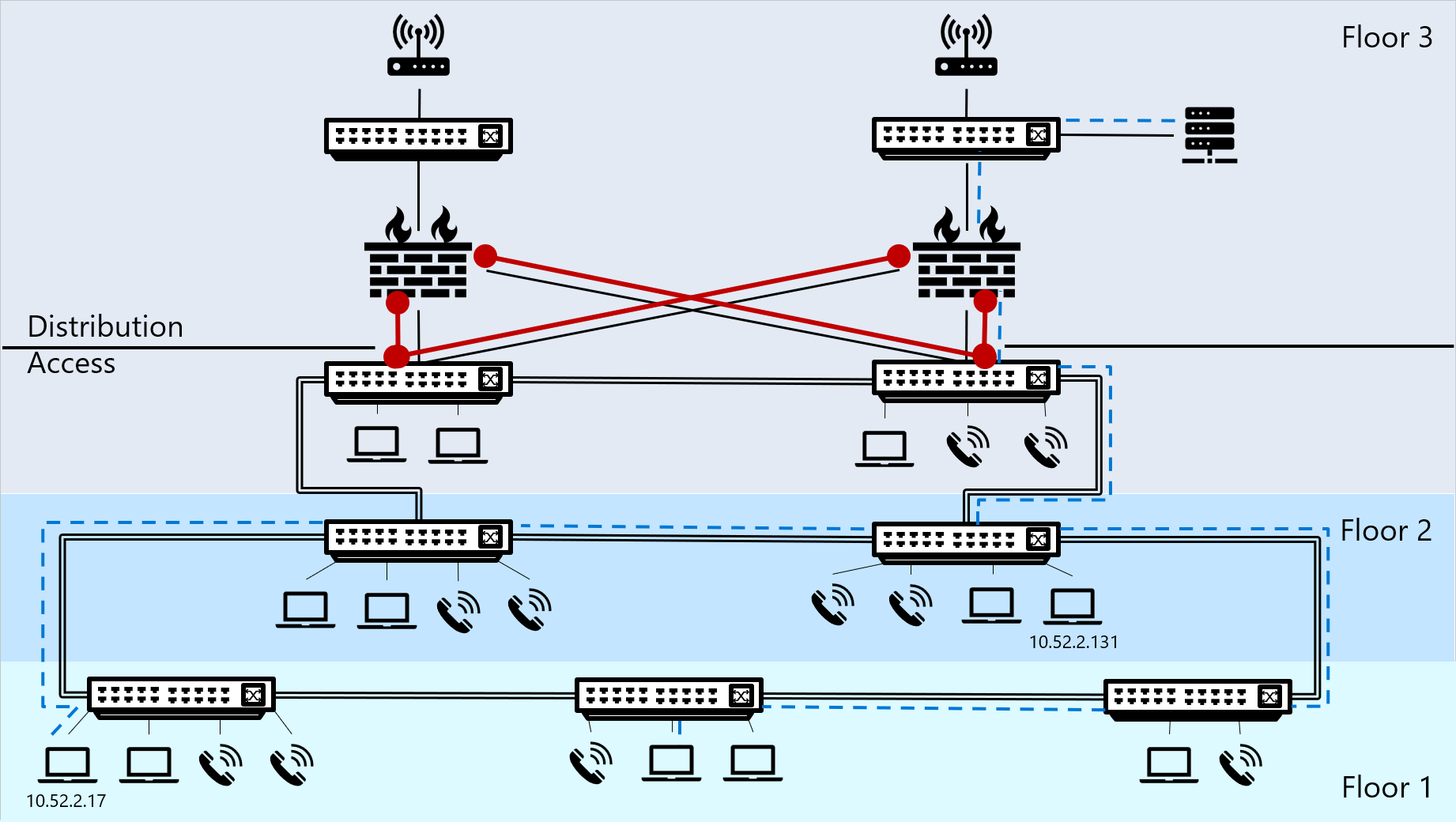

Ukázkový diagram provozu

Následující diagram znázorňuje ukázkovou síť v budově se třemi patry, kde první a druhá patra tvoří koncové body i přepínače a koncové body a přepínače domů třetího patra, ale také brány firewall, základní přepínače, server a směrovače.

Přenosy mimo segment IP se zobrazují modrou tečkovanou čárou.

Zajímavý provoz je označen červeně a označuje místa, kde bychom doporučili umístit síťové senzory do streamu tohoto zajímavého provozu do Defenderu pro IoT.

Toky provozu ve vaší síti

Zařízení, která aktivují síťový provoz, odpovídají nakonfigurované masce podsítě a IP adrese s cílovou IP adresou, aby porozuměla cíli provozu. Cílem provozu bude buď výchozí brána, nebo jinde v segmentu IP adres. Tento odpovídající proces může také aktivovat proces protokolu ARP a najít adresu MAC pro cílovou IP adresu.

Na základě výsledků odpovídajícího procesu zařízení sledují síťový provoz jako provoz v rámci segmentu IP nebo mimo tento segment IP.

| Provoz | Popis | Příklad |

|---|---|---|

| Provoz mimo segment IP | Pokud se cíl provozu v rozsahu masky podsítě nenajde, zařízení koncového bodu odešle provoz do konkrétní výchozí brány, která zodpovídá za směrování toku provozu do jiných relevantních segmentů. Veškerý provoz, který se pohybuje mimo segment IP, prochází výchozí bránou přes síťový segment, jako první segment směrování v cestě k cíli. Poznámka: Umístění síťového senzoru Defender for IoT OT v tomto okamžiku zajišťuje, že veškerý provoz, který cestuje mimo segment, se streamuje do Defenderu pro IoT, analyzuje a může se prošetřit. |

- Počítač je nakonfigurovaný s IP adresou 10.52.2.201 a maskou 255.255.255.0podsítě . - Počítač aktivuje síťový tok na webový server s cílovou IP adresou 10.17.0.88. – Operační systém počítače vypočítá cílovou IP adresu s rozsahem IP adres v segmentu a určí, jestli se má provoz odesílat místně, uvnitř segmentu nebo směrovat na výchozí entitu brány, která dokáže najít správnou trasu do cíle. - Na základě výsledků výpočtu operační systém zjistí, že pro partnerský vztah IP adresy a podsítě ( 10.52.2.17 a 255.255.255.0), rozsah segmentů je 10.52.2.0 – 10.52.2.255. Výsledky znamenají , že webový server není ve stejném segmentu IP adresy jako počítač a provoz by se měl odesílat do výchozí brány. |

| Provoz v rámci segmentu IP | Pokud zařízení najde cílovou IP adresu v rozsahu masky podsítě, provoz neprojde segmentem IP adresy a přesune se do segmentu a vyhledá cílovou adresu MAC. Tento provoz vyžaduje překlad protokolu ARP, který aktivuje paket všesměrového vysílání pro vyhledání adresy MAC cílové IP adresy. |

- Počítač je nakonfigurovaný s IP adresou 10.52.2.17 a maskou 255.255.255.0podsítě . - Tento počítač aktivuje síťový tok do jiného počítače s cílovou adresou 10.52.2.131. – Operační systém počítače vypočítá cílovou IP adresu s rozsahem IP adres v segmentu a určí, jestli se má provoz odesílat místně, uvnitř segmentu nebo směrovat na výchozí entitu brány, která dokáže najít správnou trasu do cíle. - Na základě výsledků výpočtu operační systém zjistí, že pro ip adresu a partnerský vztah podsítě ( 10.52.2.17 a 255.255.255.0), rozsah segmentů je 10.52.2.0 – 10.52.2.255. Výsledky znamenají, že cílová IP adresa počítače je ve stejném segmentu jako samotný počítač a provoz by se měl odesílat přímo do segmentu. |

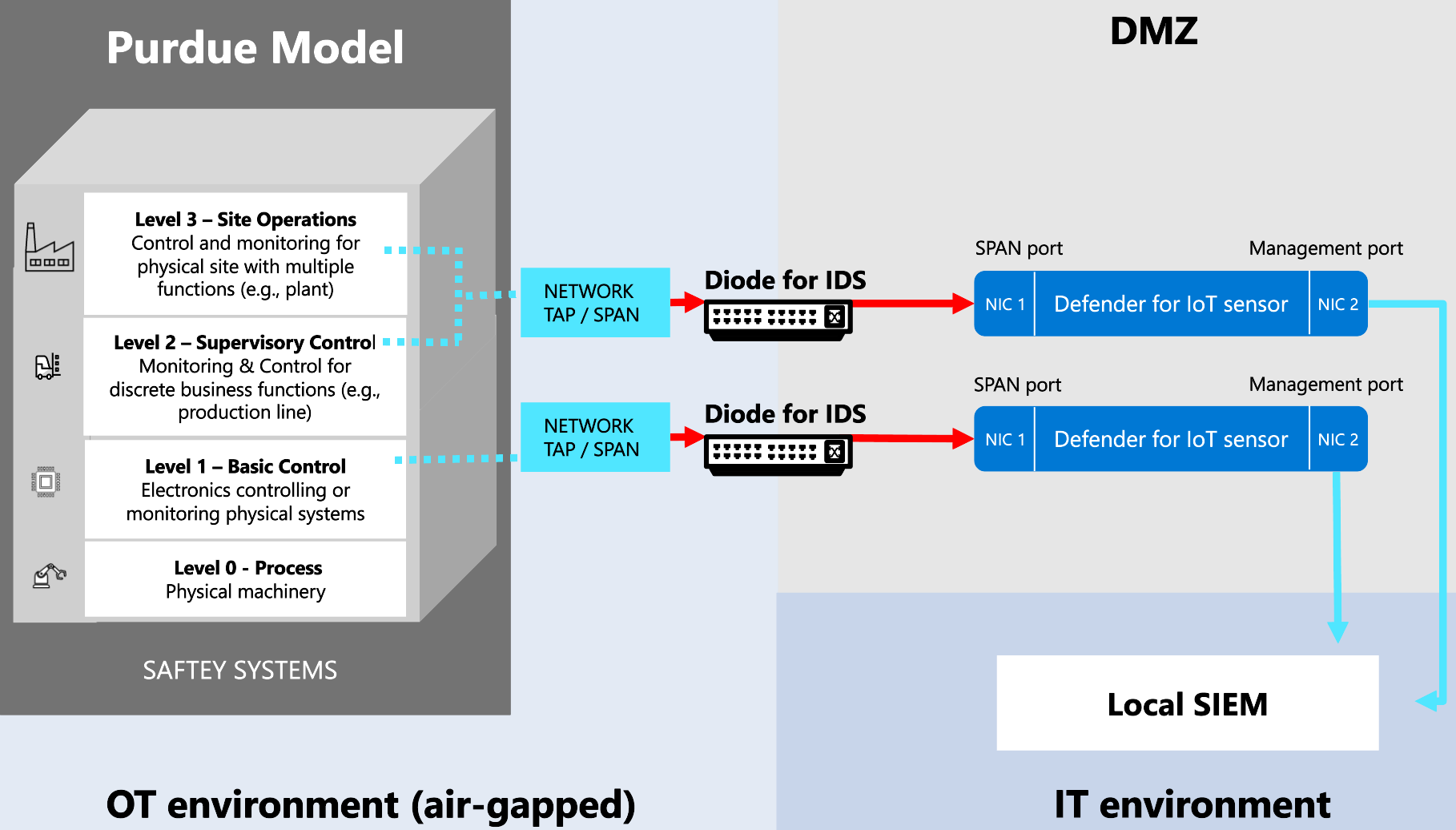

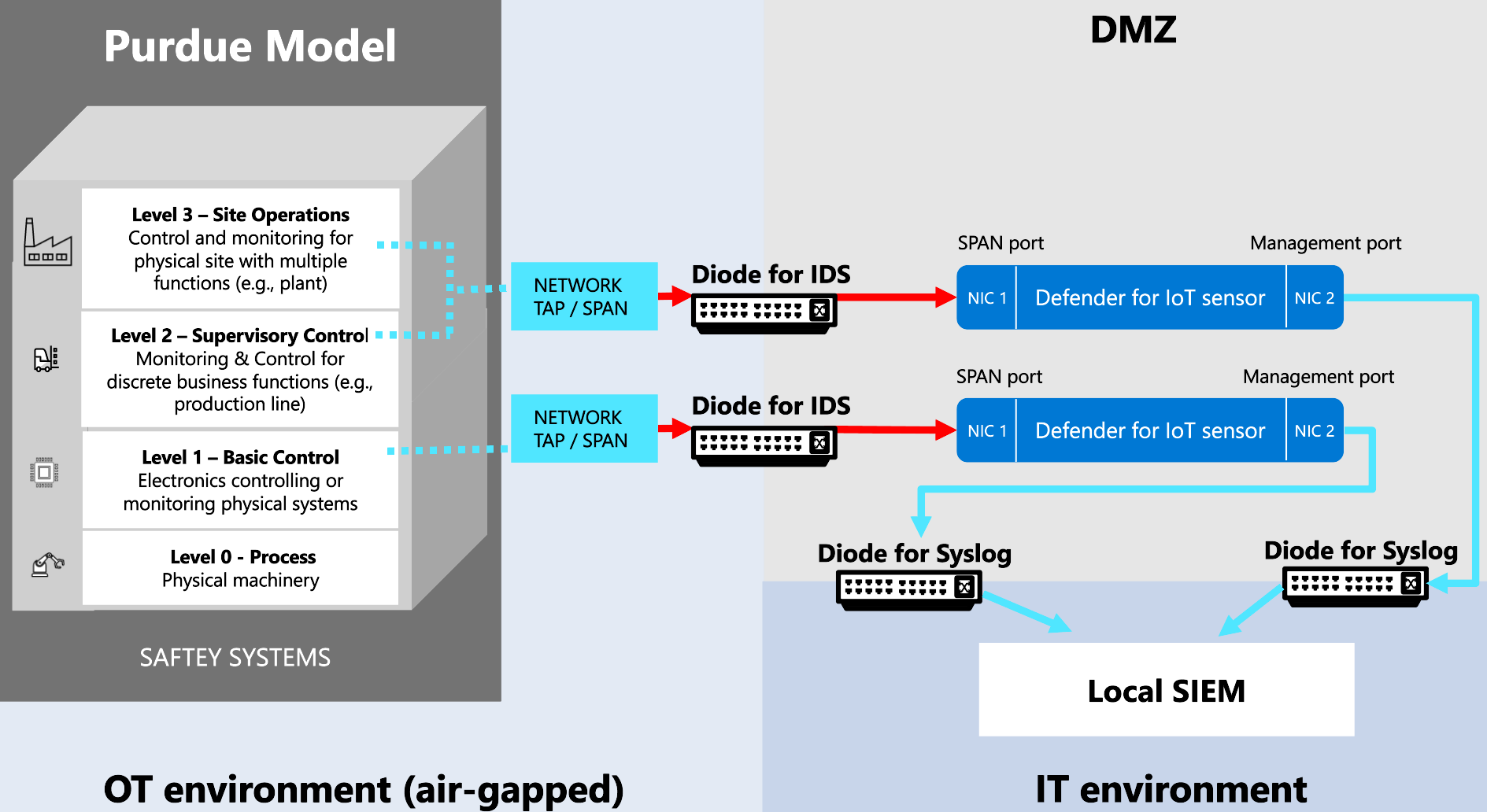

Implementace nasazení Defenderu pro IoT s jednosměrnou bránou

Pokud pracujete s jednosměrnou bránou, jako je vodopád, Owl Cyber Defense nebo Hirschmann, kde data procházejí jen jedním směrem, použijte jednu z následujících metod, abyste pochopili, kam umístit senzory OT:

Umístěte senzory OT mimo hraniční síť (doporučeno). V tomto scénáři přijímá senzor provoz SPAN přes diodu jednosměrně ze sítě do monitorovacího portu senzoru. Tuto metodu doporučujeme použít ve velkých nasazeních. Příklad:

Umístěte senzory OT do hraniční sítě. V tomto scénáři senzor odesílá výstrahy syslogu UDP pro cíle mimo obvod přes datovou diodu. Příklad:

Senzory OT umístěné uvnitř obvodu sítě jsou zastavěné vzduchem a musí být spravovány místně. Nemůžou se připojit ke cloudu ani je spravovat z webu Azure Portal. Například budete muset tyto senzory ručně aktualizovat novými balíčky analýzy hrozeb.

Pokud pracujete s jednosměrnou sítí a potřebujete senzory připojené ke cloudu spravované z webu Azure Portal, nezapomeňte umístit senzory mimo hraniční síť.