Kontrola ohrožení zabezpečení v programu Microsoft Defender for Cloud používá integrované Microsoft Defender Správa zranitelností, ke kontrole inventáře softwaru a ohrožení zabezpečení počítačů a k poskytování zjištění a přehledů v programu Defender for Cloud. Pokud aktuálně používáte jiné řešení posouzení ohrožení zabezpečení, můžete přejít do správy ohrožení zabezpečení v programu Defender pomocí pokynů v tomto článku.

Přechod na kontrolu pomocí správy ohrožení zabezpečení v programu Defender

Požadavky

- Kontrola podporovaných počítačů

- Ujistěte se, že máte povolený plán Defenderu pro servery.

- Plán musí mít povolenou integraci defenderu for Endpoint.

- K nasazení potřebujete oprávnění Vlastník (úroveň skupiny prostředků).

- K zobrazení zjištění ohrožení zabezpečení potřebujete oprávnění čtenáře zabezpečení.

Přechod se zásadami Azure pro virtuální počítače Azure

Postupujte následovně:

Přihlaste se k portálu Azure.

Přejděte na definice zásad>.

Vyhledejte

Setup subscriptions to transition to an alternative vulnerability assessment solution.Vyberte Přiřadit.

Vyberte obor a zadejte název přiřazení.

Vyberte Zkontrolovat a vytvořit.

Zkontrolujte zadané informace a vyberte Vytvořit.

Tato zásada zajišťuje, že všechny virtuální počítače v rámci vybraného předplatného budou chráněny integrovaným řešením Správy ohrožení zabezpečení v programu Defender.

Po dokončení přechodu na řešení Správy ohrožení zabezpečení v programu Defender je potřeba odebrat staré řešení posouzení ohrožení zabezpečení.

Přechod na webu Azure Portal

Na webu Azure Portal máte možnost změnit řešení posouzení ohrožení zabezpečení na integrované řešení správy ohrožení zabezpečení v programu Defender.

Přihlaste se k portálu Azure.

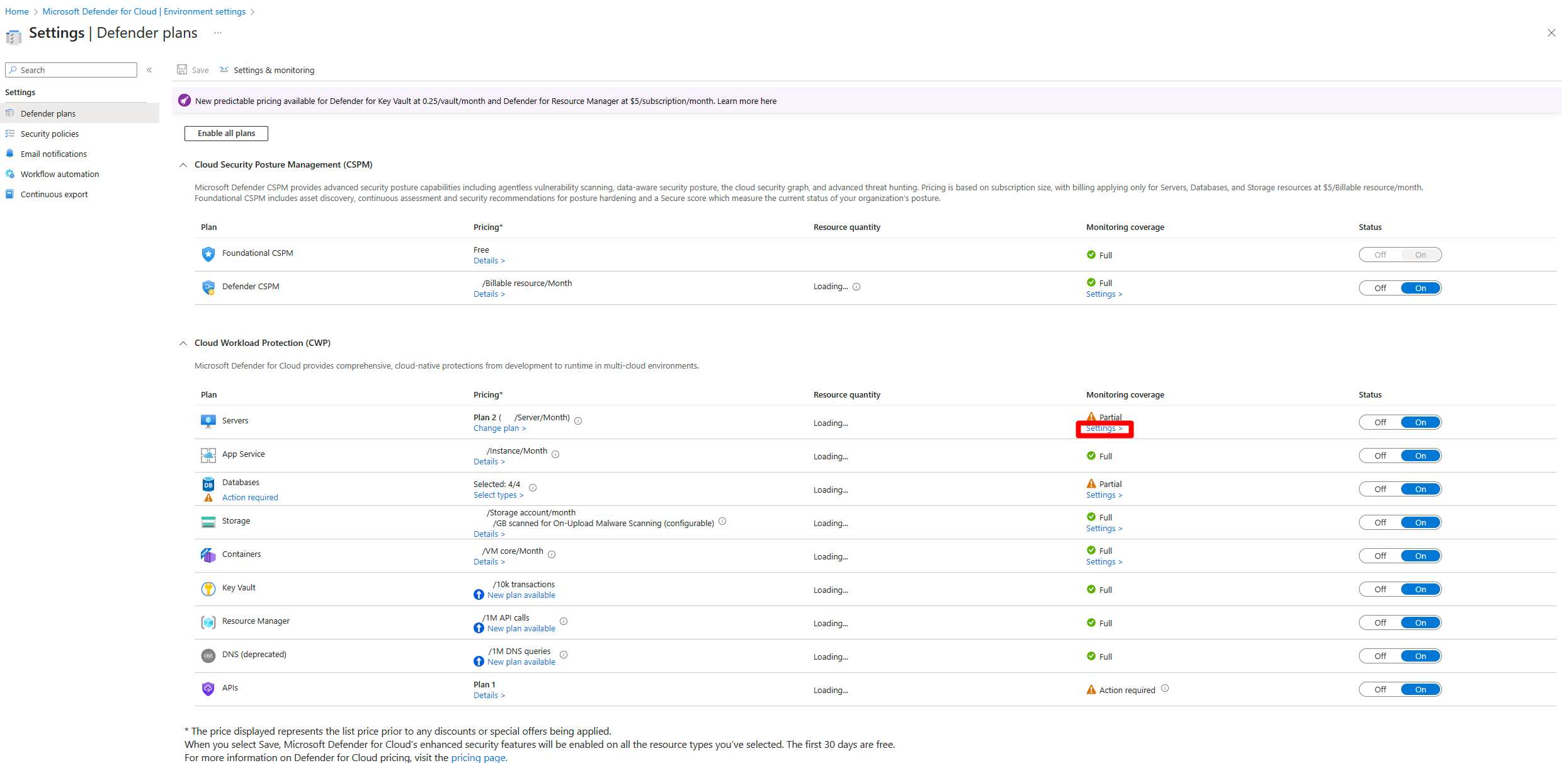

Přejděte do nastavení prostředí Microsoft Defender for Cloud>Environment.

Vyberte příslušné předplatné.

Vyhledejte plán Defender for Servers a vyberte Nastavení.

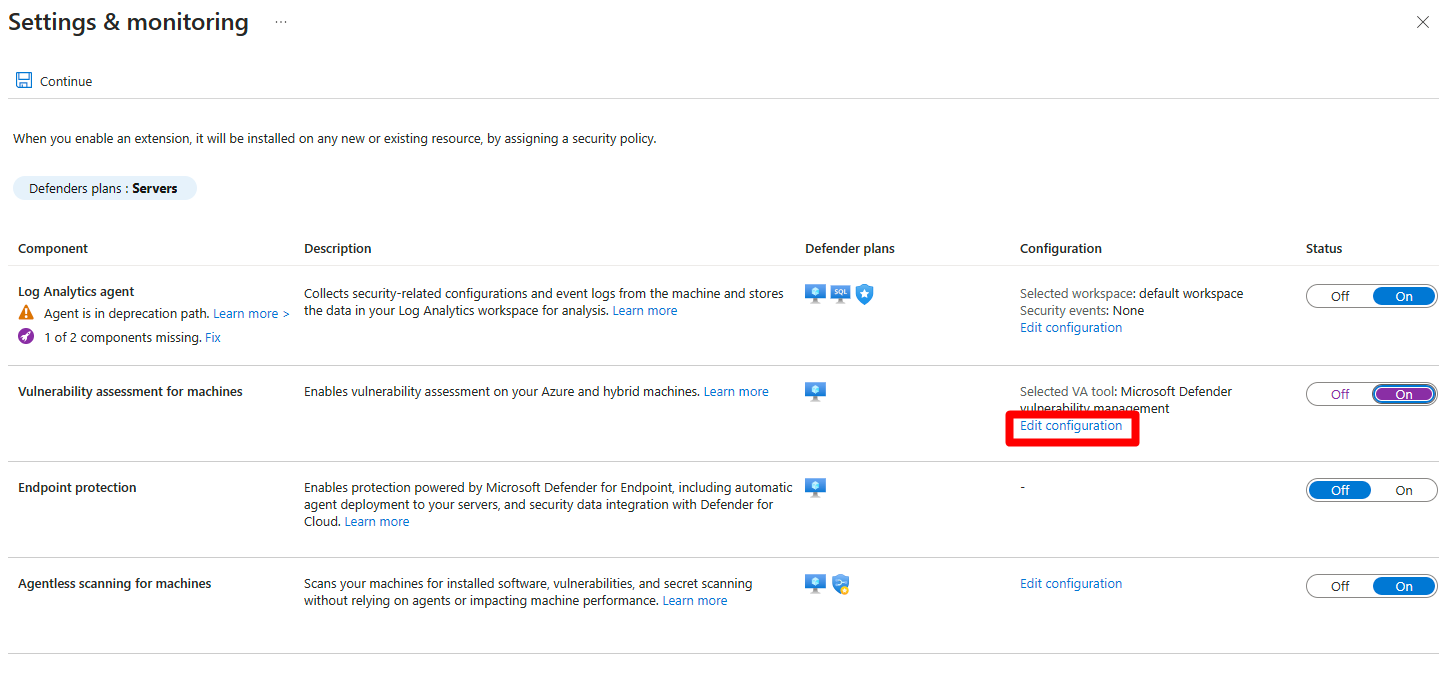

Přepněte

Vulnerability assessment for machinesna zapnuto.Pokud

Vulnerability assessment for machinesuž byla zapnutá, vyberte Upravit konfiguraci.Vyberte Microsoft Defender Správa zranitelností.

Vyberte Použít.

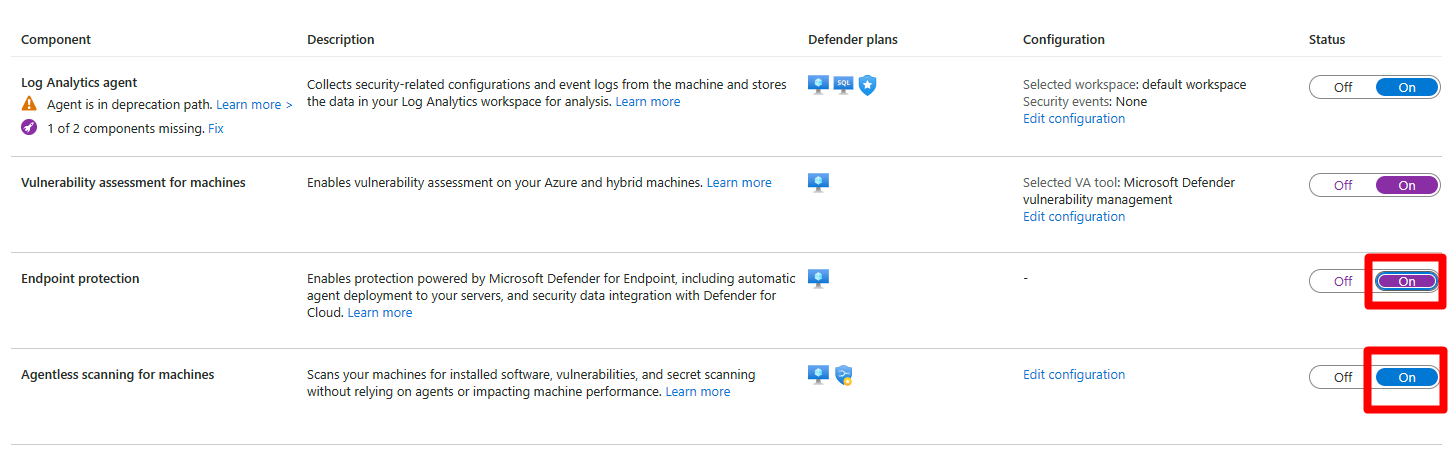

Ujistěte se, že

Endpoint protectionjsou zapnuté neboAgentless scanning for machineszapnuté.Zvolte Pokračovat.

Zvolte Uložit.

Po dokončení přechodu na řešení Správy ohrožení zabezpečení v programu Defender je potřeba odebrat staré řešení posouzení ohrožení zabezpečení.

Přechod s využitím rozhraní REST API

REST API pro virtuální počítače Azure

Pomocí tohoto rozhraní REST API můžete snadno migrovat své předplatné ve velkém měřítku z jakéhokoli řešení posouzení ohrožení zabezpečení do řešení Správy ohrožení zabezpečení v programu Defender.

PUT https://management.azure.com/subscriptions/{subscriptionId}/providers/Microsoft.Security/serverVulnerabilityAssessmentsSettings/AzureServersSetting?api-version=2022-01-01-preview

{

"kind": "AzureServersSetting",

"properties": {

"selectedProvider": "MdeTvm"

}

}

Once you complete the transition to the Defender Vulnerability Management solution, you need to remove the old vulnerability assessment solution.

REST API for multicloud VMs

Using this REST API, you can easily migrate your subscription, at scale, from any vulnerability assessment solution to the Defender Vulnerability Management solution.

PUT https://management.azure.com/subscriptions/{subscriptionId}/resourcegroups/{resourceGroupName}/providers/Microsoft.Security/securityconnectors/{connectorName}?api-version=2022-08-01-preview

{

"properties": {

"hierarchyIdentifier": "{GcpProjectNumber}",

"environmentName": "GCP",

"offerings": [

{

"offeringType": "CspmMonitorGcp",

"nativeCloudConnection": {

"workloadIdentityProviderId": "{cspm}",

"serviceAccountEmailAddress": "{emailAddressRemainsAsIs}"

}

},

{

"offeringType": "DefenderCspmGcp"

},

{

"offeringType": "DefenderForServersGcp",

"defenderForServers": {

"workloadIdentityProviderId": "{defender-for-servers}",

"serviceAccountEmailAddress": "{emailAddressRemainsAsIs}"

},

"arcAutoProvisioning": {

"enabled": true,

"configuration": {}

},

"mdeAutoProvisioning": {

"enabled": true,

"configuration": {}

},

"vaAutoProvisioning": {

"enabled": true,

"configuration": {

"type": "TVM"

}

},

"subPlan": "{P1/P2}"

}

],

"environmentData": {

"environmentType": "GcpProject",

"projectDetails": {

"projectId": "{GcpProjectId}",

"projectNumber": "{GcpProjectNumber}",

"workloadIdentityPoolId": "{identityPoolIdRemainsTheSame}"

}

}

},

"location": "{connectorRegion}"

}

Remove the old vulnerability assessment solution

After migrating to the built-in Defender Vulnerability Management solution in Defender for Cloud, offboard each VM from their old vulnerability assessment solution. To delete the VM extension, you can use the Remove-AzVMExtension PowerShell cmdlet or a REST API Delete request.