Vytváření vlastních standardů zabezpečení a doporučení v Microsoft Defenderu pro cloud

Doporučení zabezpečení v programu Microsoft Defender for Cloud vám pomůžou zlepšit a posílit stav zabezpečení. Doporučení jsou založená na posouzeních na základě standardů zabezpečení definovaných pro předplatná Azure, účty AWS a projekty GCP, které mají povolený Defender pro cloud.

Tento článek popisuje následující postupy:

- Vytvořte vlastní doporučení pro všechny cloudy (Azure, AWS a GCP) pomocí dotazu KQL.

- Přiřaďte vlastní doporučení vlastnímu standardu zabezpečení.

Než začnete

- K vytvoření nového standardu zabezpečení potřebujete oprávnění vlastníka předplatného.

- K vytváření vlastních doporučení potřebujete oprávnění správce zabezpečení.

- Pokud chcete vytvořit vlastní doporučení na základě KQL, musíte mít povolený plán CSPM v programu Defender. Všichni zákazníci můžou vytvářet vlastní doporučení založená na službě Azure Policy.

- Projděte si podporu v cloudech Azure a podívejte se na vlastní doporučení.

Doporučujeme sledovat tuto epizodu defenderu pro cloud v terénu , abyste se dozvěděli více o této funkci a seznámili se s vytvářením dotazů KQL.

Vytvoření vlastního doporučení

Vytvořte vlastní doporučení, včetně kroků pro nápravu, závažnost a standardy, kterým má být doporučení přiřazeno. KQL přidáte logiku doporučení. Můžete použít jednoduchý editor dotazů s předdefinovanou šablonou dotazu, kterou můžete podle potřeby upravit, nebo můžete napsat dotaz KQL úplně od začátku.

V nastavení prostředí portálu Defender for Cloud Portal >vyberte příslušný obor.

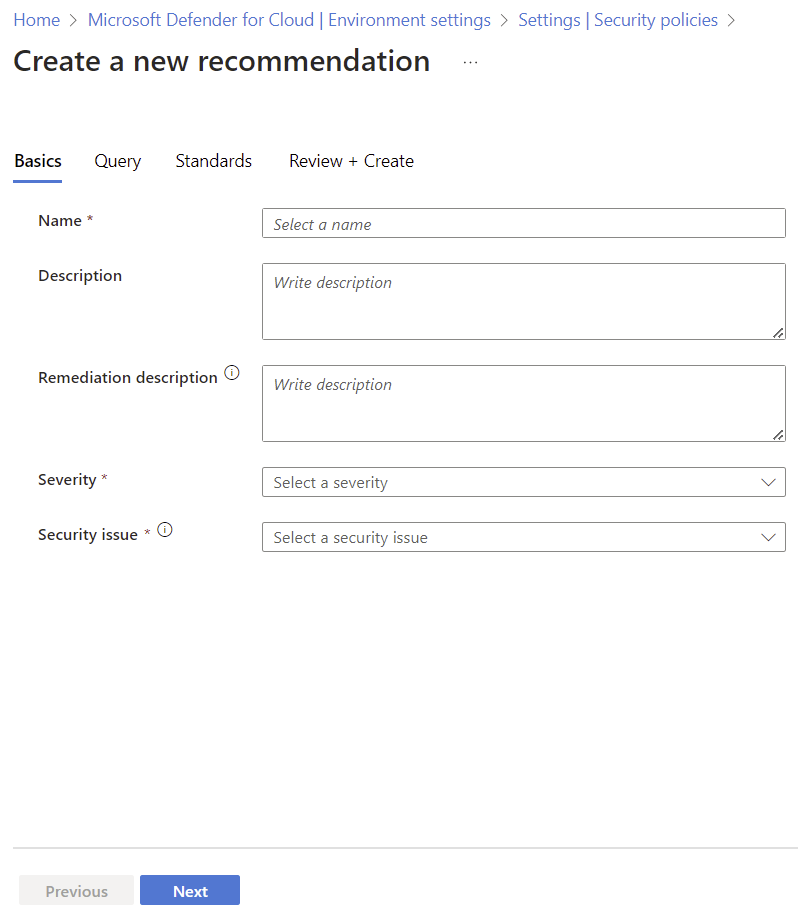

Vyberte Zásady> zabezpečení + Vytvořit>vlastní doporučení.

V podrobnostech doporučení vyplňte podrobnosti o doporučení (například název, závažnost) a vyberte standardy, na které chcete doporučení použít.

Vyberte Další.

V dotazu doporučení napište dotaz KQL nebo vyberte Otevřít editor dotazů a strukturujte dotaz. Pokud chcete použít editor dotazů, postupujte podle následujících pokynů.

Jakmile bude dotaz připravený, vyberte Další.

V části Standardy vyberte vlastní standardy, do kterých chcete přidat vlastní doporučení.

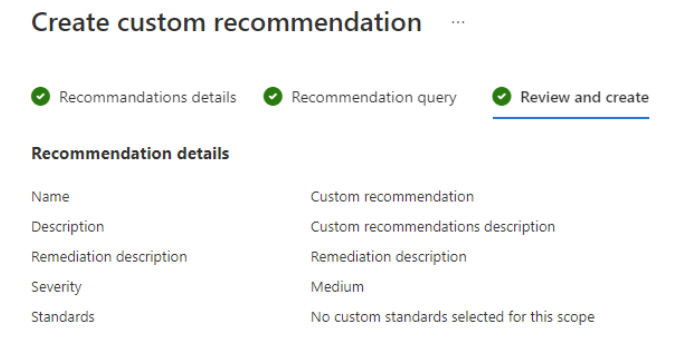

a v části Kontrola a vytvoření si projděte podrobnosti o doporučeních.

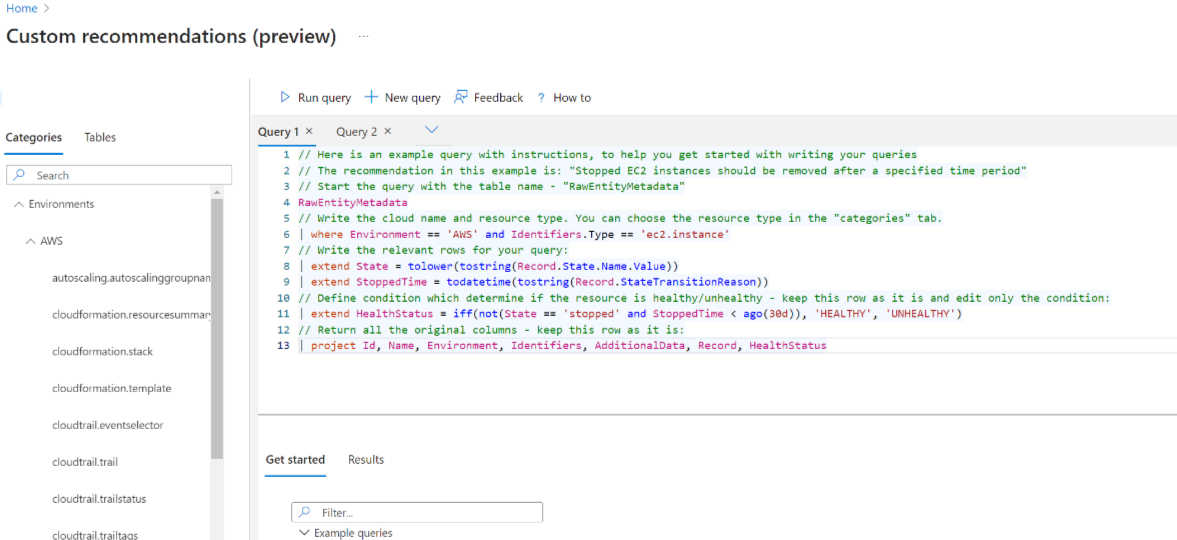

Použití editoru dotazů

K vytvoření doporučení doporučujeme použít editor dotazů.

- Použití editoru vám pomůže sestavit a otestovat dotaz předtím, než ho začnete používat.

- Vyberte Jak získat nápovědu k strukturování dotazu a další pokyny a odkazy.

- Editor obsahuje příklady předdefinovaných dotazů na doporučení, které můžete použít k vytvoření vlastního dotazu. Data se zobrazují ve stejné struktuře jako v rozhraní API.

v editoru dotazů vyberte Nový dotaz a vytvořte dotaz.

Použijte ukázkovou šablonu dotazu s pokyny nebo vyberte ukázkový předdefinovaný dotaz doporučení, který chcete začít.

Vyberte Spustit dotaz a otestujte dotaz, který jste vytvořili.

Až bude dotaz připravený, vyjměte ho a vložte ho z editoru do podokna dotazu Doporučení.

Použití vlastních doporučení ve velkém měřítku

Vytváření vlastních doporučení prostřednictvím uživatelského rozhraní webu Azure Portal je nejvhodnější pro většinu uživatelů. Rozhraní poskytuje pohodlný editor dotazovací jazyk Kusto (KQL) a integrované nástroje pro ověřování. Automatizace vytváření doporučení s programovým přístupem ale může být užitečná. Tato metoda je zvlášť užitečná, když potřebujete nasadit doporučení napříč mnoha prostředími nebo předplatnými.

Automatizace prostřednictvím rozhraní API

Pokud jste předvalidizovali dotazy KQL a chcete automatizovat vytváření vlastních doporučení, můžete použít rozhraní API (Azure Defender for Cloud Application Programming Interface). Tato metoda umožňuje rychle nasadit doporučení a zajistit jejich konzistentní a škálovatelnou dostupnost v cloudových prostředích.

- Výhody: Nasazení vlastních doporučení můžete automatizovat a škálovat.

- Kdy použít: Tato metoda je ideální pro rozsáhlé implementace, kde potřebujete konzistentně použít doporučení napříč více prostředími.

Další informace o používání rozhraní API ke správě vlastních doporučení najdete v dokumentaci k rozhraní API.

Vytvoření vlastního standardu

Vlastní doporučení je možné přiřadit k jednomu nebo více vlastním standardům.

Přihlaste se k portálu Azure.

Přejděte do nastavení cloudového>prostředí v programu Microsoft Defender.

Vyberte příslušný obor.

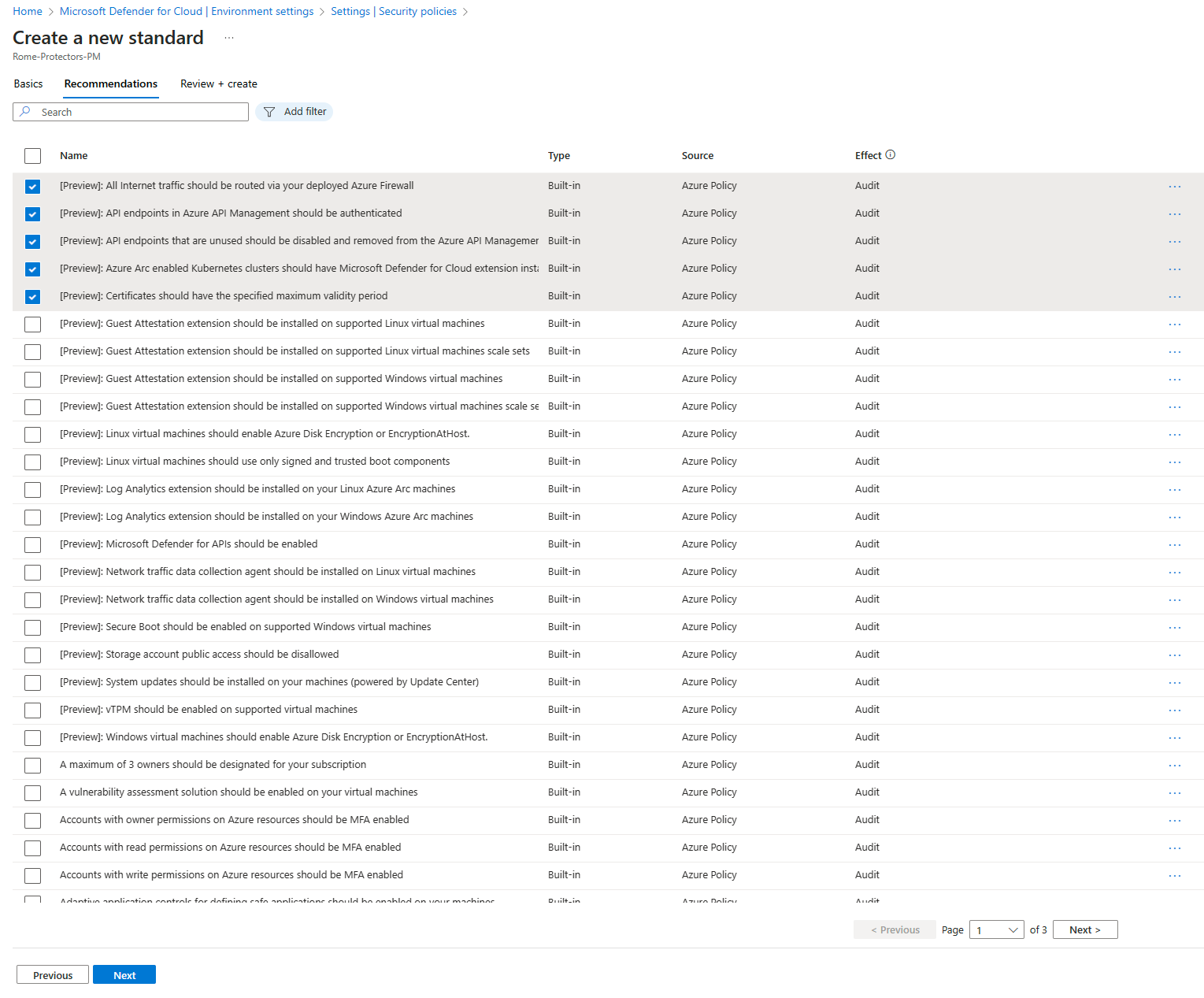

Vyberte Zásady> zabezpečení + Vytvořit>standard.

V části Doporučení vyberte doporučení, která chcete přidat do vlastního standardu. U předplatných Azure uvidíte také zdroj.

Vyberte Vytvořit.

Vytváření a vylepšení vlastních doporučení pomocí služby Azure Policy (starší verze)

Pro předplatná Azure můžete vytvářet vlastní doporučení a standardy a vylepšovat je pomocí Azure Policy. Jedná se o starší verzi funkce a doporučujeme použít novou funkci vlastních doporučení.

Vytvoření vlastního doporučení nebo standardu (starší verze)

V Defenderu pro cloud můžete vytvářet vlastní doporučení a standardy vytvořením definic zásad a iniciativ ve službě Azure Policy a jejich onboardingem v Defenderu pro cloud.

Uděláte to takto:

- Vytvořte jednu nebo více definic zásad na portálu Azure Policy nebo programově.

- Vytvořte iniciativu zásad, která obsahuje definice vlastních zásad.

Nasazení iniciativy jako vlastního standardu (starší verze)

Přiřazení zásad používá Azure Policy k přiřazování prostředků Azure k zásadám nebo iniciativě.

Pokud chcete v Defenderu nasadit iniciativu k vlastnímu standardu zabezpečení, musíte ji zahrnout "ASC":"true" do textu požadavku, jak je znázorněno tady. Pole ASC nasadí iniciativu do Programu Microsoft Defender for Cloud.

Tady je příklad toho, jak to udělat.

Příklad nasazení vlastní iniciativy

PUT

PUT https://management.azure.com/subscriptions/{subscriptionId}/providers/Microsoft.Authorization/policySetDefinitions/{policySetDefinitionName}?api-version=2021-06-01

Request Body (JSON)

{

"properties": {

"displayName": "Cost Management",

"description": "Policies to enforce low cost storage SKUs",

"metadata": {

"category": "Cost Management"

"ASC":"true"

},

"parameters": {

"namePrefix": {

"type": "String",

"defaultValue": "myPrefix",

"metadata": {

"displayName": "Prefix to enforce on resource names"

}

}

},

"policyDefinitions": [

{

"policyDefinitionId": "/subscriptions/<Subscription ID>/providers/Microsoft.Authorization/policyDefinitions/7433c107-6db4-4ad1-b57a-a76dce0154a1",

"policyDefinitionReferenceId": "Limit_Skus",

"parameters": {

"listOfAllowedSKUs": {

"value": [

"Standard_GRS",

"Standard_LRS"

]

}

}

},

{

"policyDefinitionId": "/subscriptions/<Subscription ID>/providers/Microsoft.Authorization/policyDefinitions/ResourceNaming",

"policyDefinitionReferenceId": "Resource_Naming",

"parameters": {

"prefix": {

"value": "[parameters('namePrefix')]"

},

"suffix": {

"value": "-LC"

}

}

}

]

}

}

Příklad odebrání přiřazení

V tomto příkladu se dozvíte, jak odebrat přiřazení:

DELETE

https://management.azure.com/{scope}/providers/Microsoft.Authorization/policyAssignments/{policyAssignmentName}?api-version=2018-05-01

Vylepšení vlastních doporučení (starší verze)

Integrovaná doporučení dodávaná v Programu Microsoft Defender pro cloud zahrnují podrobnosti, jako jsou úrovně závažnosti a pokyny k nápravě. Pokud chcete přidat tento typ informací do vlastních doporučení pro Azure, použijte rozhraní REST API.

Dva typy informací, které můžete přidat, jsou:

- RemediationDescription – řetězec

- Závažnost – výčet [Nízký, Střední, Vysoký]

Metadata by se měla přidat do definice zásady pro zásadu, která je součástí vlastní iniciativy. Měla by být ve vlastnosti securityCenter, jak je znázorněno na obrázku:

"metadata": {

"securityCenter": {

"RemediationDescription": "Custom description goes here",

"Severity": "High"

},

Tady je další příklad vlastní zásady, včetně metadat nebo vlastnosti securityCenter:

{

"properties": {

"displayName": "Security - ERvNet - AuditRGLock",

"policyType": "Custom",

"mode": "All",

"description": "Audit required resource groups lock",

"metadata": {

"securityCenter": {

"RemediationDescription": "Resource Group locks can be set via Azure Portal -> Resource Group -> Locks",

"Severity": "High"

}

},

"parameters": {

"expressRouteLockLevel": {

"type": "String",

"metadata": {

"displayName": "Lock level",

"description": "Required lock level for ExpressRoute resource groups."

},

"allowedValues": [

"CanNotDelete",

"ReadOnly"

]

}

},

"policyRule": {

"if": {

"field": "type",

"equals": "Microsoft.Resources/subscriptions/resourceGroups"

},

"then": {

"effect": "auditIfNotExists",

"details": {

"type": "Microsoft.Authorization/locks",

"existenceCondition": {

"field": "Microsoft.Authorization/locks/level",

"equals": "[parameters('expressRouteLockLevel')]"

}

}

}

}

}

}

Další příklad použití vlastnosti securityCenter najdete v této části dokumentace k rozhraní REST API.

Související obsah

Další informace o dotazech Kusto najdete na následujících odkazech: