Náprava chybných konfigurací operačního systému

Microsoft Defender for Cloud poskytuje doporučení zabezpečení ke zlepšení stavu zabezpečení organizace a snížení rizika. Důležitým prvkem snížení rizik je posílení zabezpečení stroje.

Defender for Cloud posuzuje nastavení operačního systému na základě standardních hodnot zabezpečení výpočetních prostředků poskytovaných srovnávacím testem Zabezpečení cloudu Microsoftu (MCSB). Informace o počítači se shromažďují k posouzení pomocí rozšíření konfigurace počítače Azure Policy (dříve označované jako konfigurace hosta) na počítači. Další informace

Tento článek popisuje, jak zkontrolovat doporučení provedená posouzením.

Požadavky

| Požadavky | Podrobnosti |

|---|---|

| Plán | Musí být povolený Defender for Servers Plan 2. |

| Rozšíření | Konfigurace počítače Azure Policy musí být nainstalovaná na počítačích. |

Tato funkce dříve používala agenta Log Analytics (označovaného také jako agent Microsoft Monitoring Agent (MMA) ke shromažďování informací. Pokud stále používáte MMA, může se zobrazit duplicitní doporučení pro stejný počítač. Abyste tomu předešli, můžete mma na počítači zakázat.

Kontrola a náprava doporučení standardních hodnot operačního systému

V Defenderu pro cloud otevřete stránku Doporučení .

Vyberte relevantní doporučení.

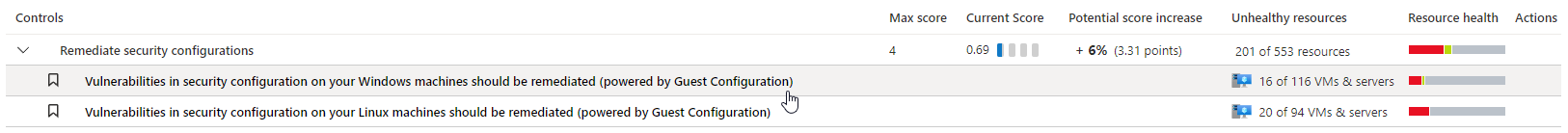

V případě počítačů s Windows by se měla napravit ohrožení zabezpečení v konfiguraci zabezpečení na počítačích s Windows (s využitím konfigurace hosta).

V případě počítačů s Linuxem by se měla napravit ohrožení zabezpečení v konfiguraci zabezpečení na počítačích s Linuxem (s využitím konfigurace hosta).

Na stránce s podrobnostmi doporučení uvidíte ovlivněné prostředky a konkrétní závěry zabezpečení. Opravte doporučení.

Doporučení pro dotazy

Defender for Cloud k dotazování na informace o doporučení používá Azure Resource Graph pro rozhraní API a dotazy na portál. Tyto prostředky můžete využít k vytvoření vlastních dotazů k načtení informací.

Dozvíte se, jak zkontrolovat doporučení v Azure Resource Graphu.

Tady jsou dva ukázkové dotazy, které můžete použít:

Dotazování na všechna pravidla špatného stavu pro konkrétní prostředek

Securityresources | where type == "microsoft.security/assessments/subassessments" | extend assessmentKey=extract(@"(?i)providers/Microsoft.Security/assessments/([^/]*)", 1, id) | where assessmentKey == '1f655fb7-63ca-4980-91a3-56dbc2b715c6' or assessmentKey == '8c3d9ad0-3639-4686-9cd2-2b2ab2609bda' | parse-where id with machineId:string '/providers/Microsoft.Security/' * | where machineId == '{machineId}'Všechna pravidla špatného stavu a množství v případě, že pro každý počítač není v pořádku

securityresources | where type == "microsoft.security/assessments/subassessments" | extend assessmentKey=extract(@"(?i)providers/Microsoft.Security/assessments/([^/]*)", 1, id) | where assessmentKey == '1f655fb7-63ca-4980-91a3-56dbc2b715c6' or assessmentKey == '8c3d9ad0-3639-4686-9cd2-2b2ab2609bda' | parse-where id with * '/subassessments/' subAssessmentId:string | parse-where id with machineId:string '/providers/Microsoft.Security/' * | extend status = tostring(properties.status.code) | summarize count() by subAssessmentId, status

Další kroky

Přečtěte si další informace o dotazovacím jazyku Azure Resource Graphu.