Ověřování upozornění v Programu Microsoft Defender for Cloud

Tento článek vysvětluje, jak ověřit, že je váš systém správně nakonfigurovaný pro výstrahy v programu Microsoft Defender for Cloud, abyste mohli efektivně monitorovat bezpečnostní hrozby a reagovat na ně.

Co jsou výstrahy zabezpečení?

Výstrahy jsou oznámení, která Defender for Cloud vygeneruje, když zjistí hrozby ve vašich prostředcích. Určuje prioritu a uvádí výstrahy spolu s informacemi potřebnými k rychlému prozkoumání problému. Defender for Cloud také poskytuje doporučení k nápravě útoku.

Další informace najdete v tématu Výstrahy zabezpečení v defenderu pro cloud a správu a reagování na výstrahy zabezpečení.

Požadavky

Pokud chcete dostávat všechna upozornění, musí být vaše počítače a připojené pracovní prostory služby Log Analytics ve stejném tenantovi.

Generování ukázkových výstrah zabezpečení

Pokud používáte nové prostředí upozornění ve verzi Preview, jak je popsáno v tématu Správa a reakce na výstrahy zabezpečení v Programu Microsoft Defender pro cloud, můžete na webu Azure Portal vytvořit ukázková upozornění.

Pomocí ukázkových upozornění můžete:

- Vyhodnoťte hodnotu a možnosti plánů Microsoft Defenderu.

- Ověřte všechny konfigurace, které jste provedli pro výstrahy zabezpečení (například integrace SIEM, automatizace pracovních postupů a e-mailová oznámení).

Vytvoření ukázkových upozornění:

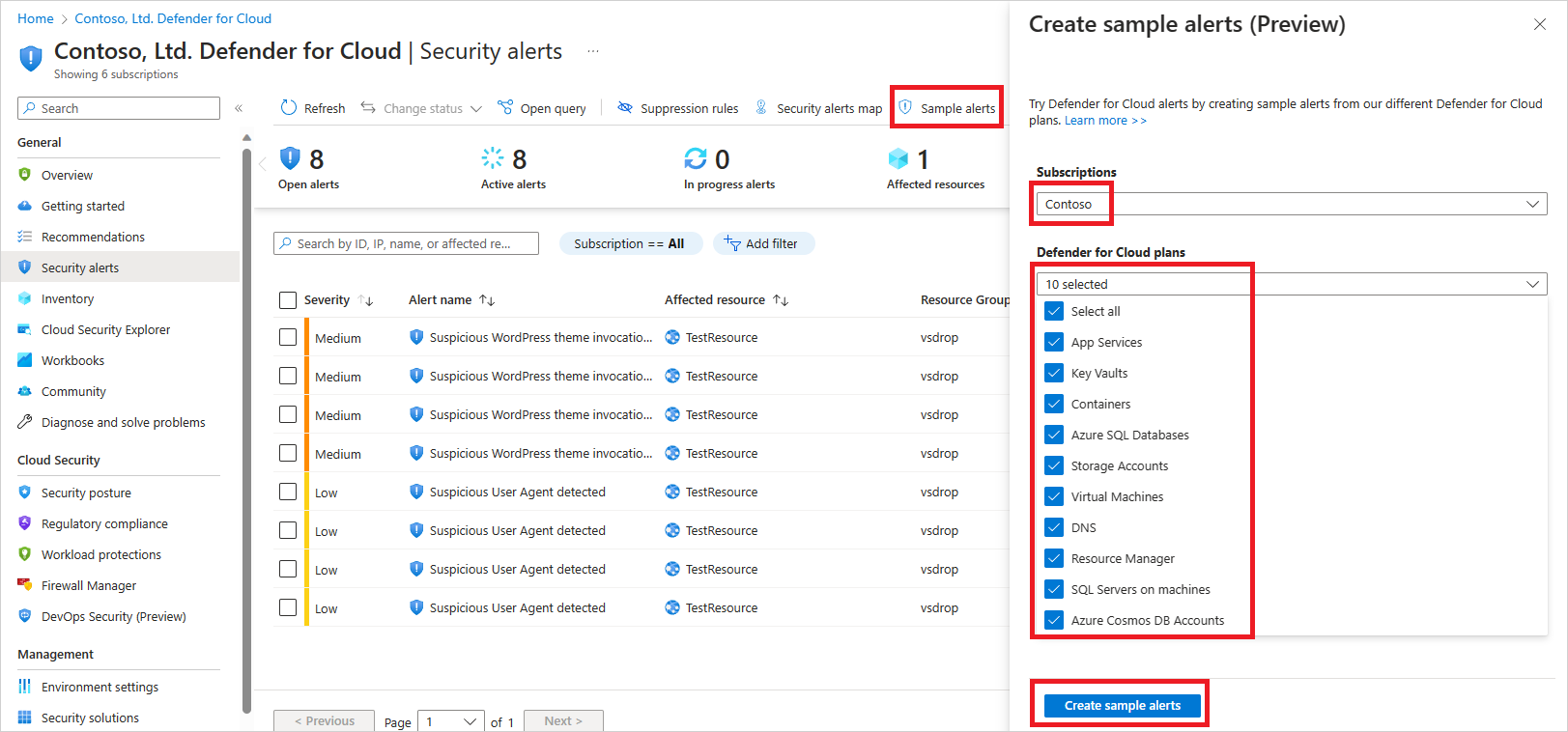

- Jako uživatel s rolí Přispěvatel předplatného vyberte na panelu nástrojů na stránce Výstrahy zabezpečení ukázková upozornění.

- Vyberte předplatné.

- Vyberte příslušné plány programu Microsoft Defender, pro které chcete zobrazit výstrahy.

- Vyberte Vytvořit ukázková upozornění.

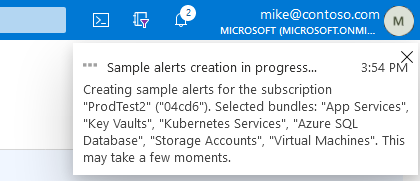

Zobrazí se oznámení s upozorněním, že se vytvoří ukázková upozornění:

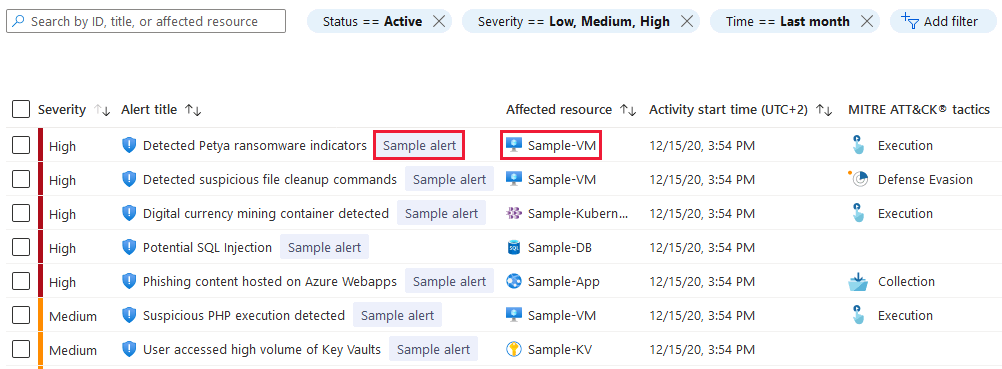

Po několika minutách se výstrahy zobrazí na stránce výstrah zabezpečení. Zobrazí se také kdekoli jinde, kde jste nakonfigurovali příjem výstrah zabezpečení v programu Microsoft Defender for Cloud (připojené SIEM, e-mailová oznámení atd.).

Tip

Výstrahy jsou určené pro simulované prostředky.

Simulace výstrah na virtuálních počítačích Azure (Windows)

Po instalaci agenta Microsoft Defenderu for Endpoint na vašem počítači jako součást integrace Defenderu pro servery postupujte podle těchto kroků z počítače, na kterém chcete být napadeným prostředkem výstrahy.

Na zařízení otevřete příkazový řádek se zvýšenými oprávněními a spusťte skript:

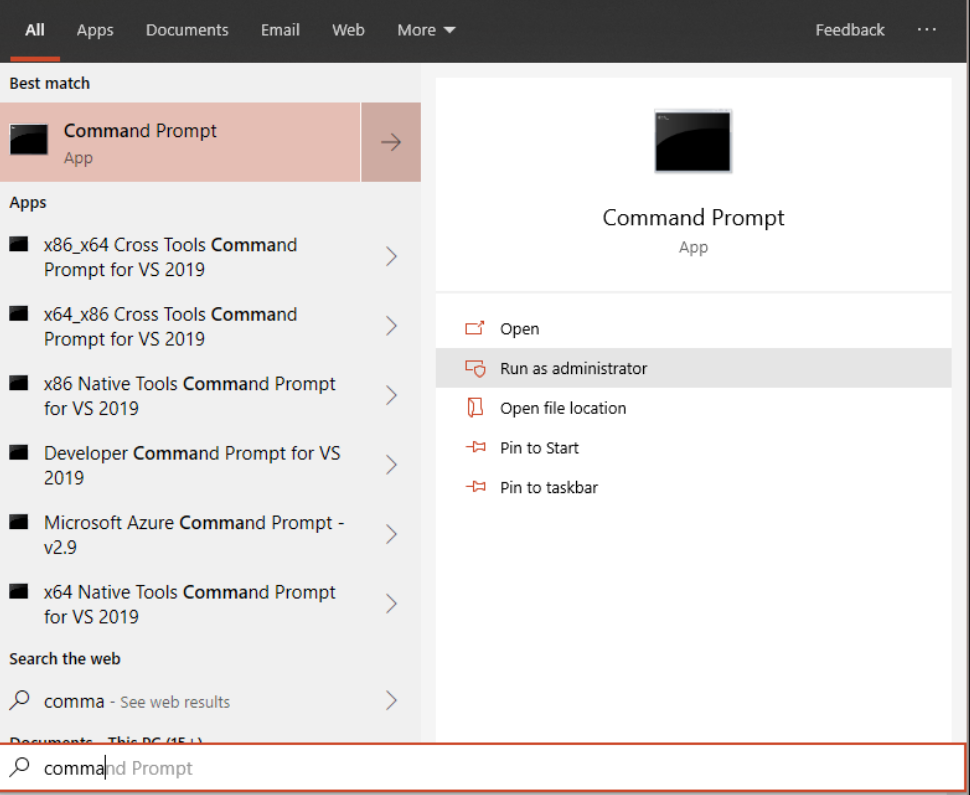

Přejděte na Start a zadejte

cmd.Pravým tlačítkem myši vyberte příkazový řádek a vyberte Spustit jako správce.

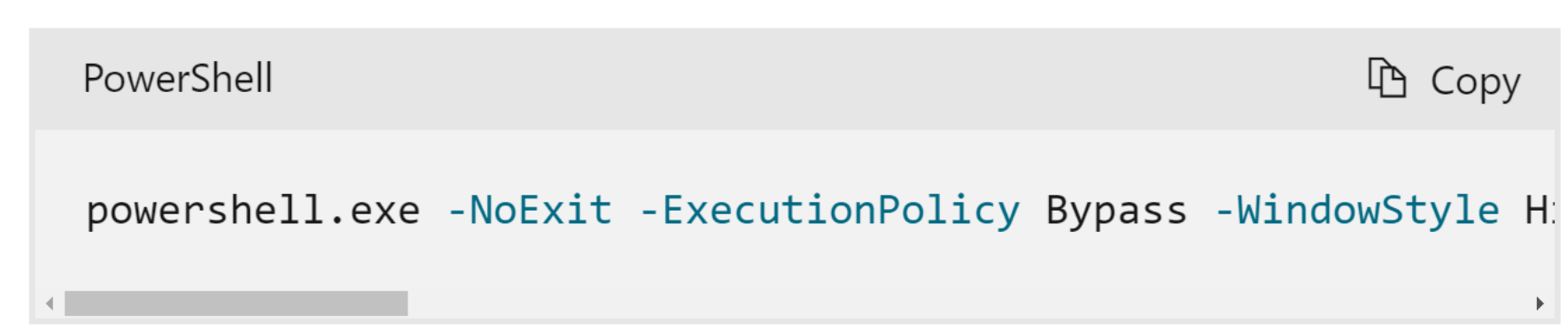

Na příkazovém řádku zkopírujte a spusťte následující příkaz:

powershell.exe -NoExit -ExecutionPolicy Bypass -WindowStyle Hidden $ErrorActionPreference = 'silentlycontinue';(New-Object System.Net.WebClient).DownloadFile('http://127.0.0.1/1.exe', 'C:\test-MDATP-test\invoice.exe');Start-Process 'C:\test-MDATP-test\invoice.exe'.Okno příkazového řádku se automaticky zavře. V případě úspěchu by se nové upozornění mělo zobrazit v okně Upozornění v programu Defender for Cloud za 10 minut.

Řádek zprávy v poli PowerShellu by se měl podobat tomu, jak se tady zobrazuje:

Případně můžete k provedení tohoto testu použít testovací řetězec EICAR : Vytvořte textový soubor, vložte řádek EICAR a uložte ho jako spustitelný soubor na místní jednotku vašeho počítače.

Poznámka:

Při kontrole testovacích upozornění pro Windows se ujistěte, že je povolený defender pro koncový bod s povolenou ochranou v reálném čase. Zjistěte, jak tuto konfiguraci ověřit.

Simulace upozornění na virtuálních počítačích Azure (Linux)

Po instalaci agenta Microsoft Defender for Endpoint na vašem počítači v rámci integrace Defenderu pro servery postupujte podle těchto kroků z počítače, na který chcete být napadeným prostředkem upozornění:

- Otevřete okno terminálu, zkopírujte a spusťte následující příkaz:

curl -O https://secure.eicar.org/eicar.com.txt - Okno příkazového řádku se automaticky zavře. V případě úspěchu by se nové upozornění mělo zobrazit v okně Upozornění v programu Defender for Cloud za 10 minut.

Poznámka:

Při kontrole testovacích výstrah pro Linux se ujistěte, že je povolený defender pro koncový bod s povolenou ochranou v reálném čase. Zjistěte, jak tuto konfiguraci ověřit.

Simulace upozornění v Kubernetes

Defender for Containers poskytuje výstrahy zabezpečení pro vaše clustery a základní uzly clusteru. Toho se dosahuje monitorováním řídicí roviny (serveru ROZHRANÍ API) a kontejnerizované úlohy.

Výstrahy pro řídicí rovinu a úlohu můžete simulovat pomocí nástroje pro simulaci upozornění Kubernetes.

Přečtěte si další informace o ochraně uzlů a clusterů Kubernetes pomocí Microsoft Defenderu pro kontejnery.

Simulace výstrah pro Službu App Service

Můžete simulovat výstrahy pro prostředky spuštěné ve službě App Service.

- Vytvořte nový web a počkejte 24 hodin, než se zaregistruje v programu Defender for Cloud nebo použijete existující web.

- Po vytvoření webu k němu použijte následující adresu URL:

- Výstraha se vygeneruje do 1 až 2 hodin.

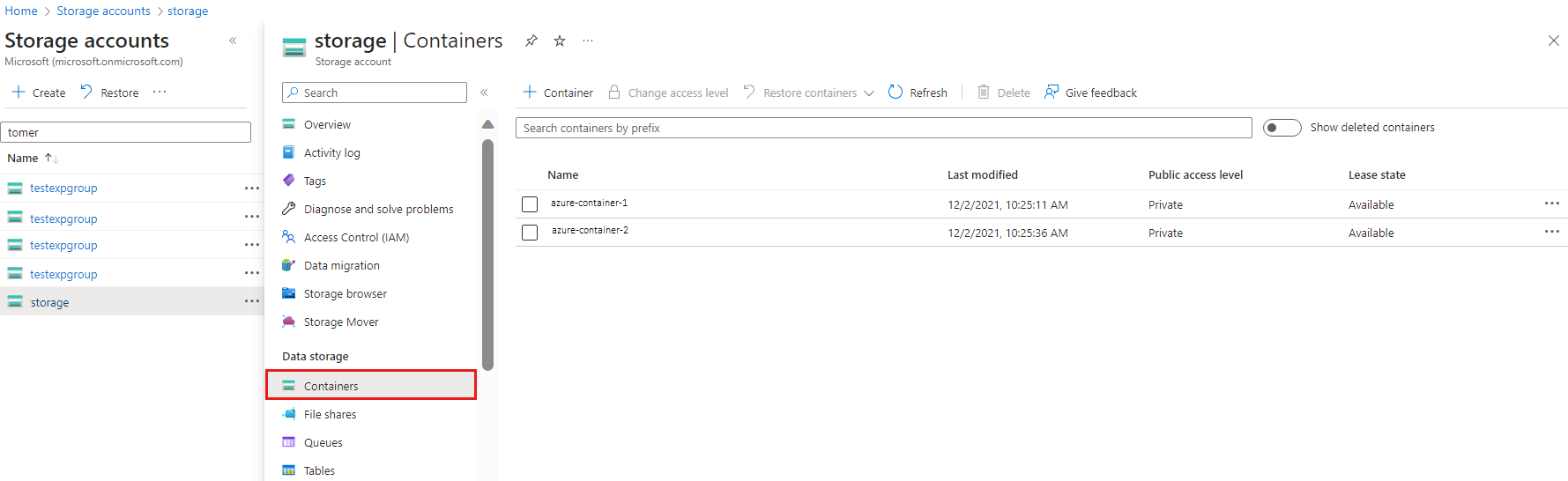

Simulace výstrah pro ochranu ATP úložiště (Advanced Threat Protection)

Přejděte k účtu úložiště, který má povolený Azure Defender for Storage.

Na bočním panelu vyberte kartu Kontejnery .

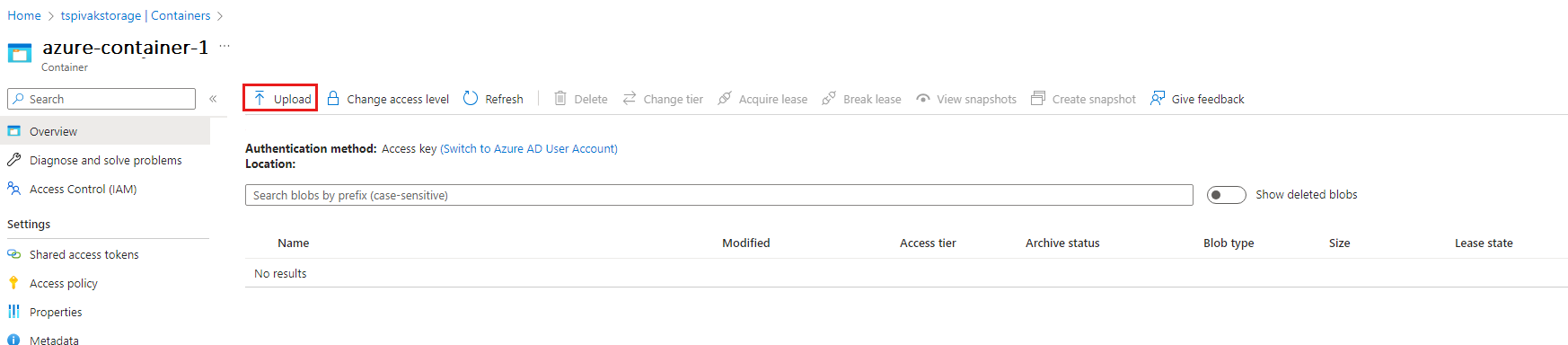

Přejděte do existujícího kontejneru nebo vytvořte nový.

Nahrajte do tohoto kontejneru nějaký soubor. Vyhněte se nahrávání jakéhokoli souboru, který může obsahovat citlivá data.

Pravým tlačítkem myši vyberte nahraný soubor a vyberte Vygenerovat SAS.

Vyberte tlačítko vygenerovaný token SAS a adresu URL (nemusíte měnit žádné možnosti).

Zkopírujte vygenerovanou adresu URL SAS.

Otevřete prohlížeč Tor, který si můžete stáhnout zde.

V prohlížeči Tor přejděte na adresu URL SAS. Teď byste měli vidět soubor, který jste nahráli, a můžete si ho stáhnout.

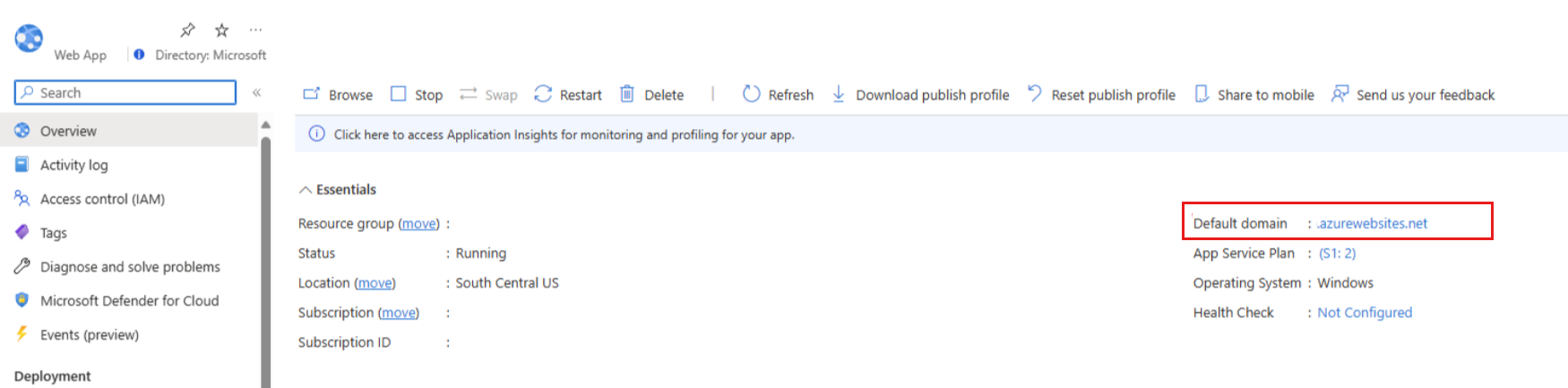

Testování upozornění služby AppServices

Simulace upozornění služby App Services EICAR:

- Vyhledejte koncový bod HTTP webu tak, že přejdete do okna webu Azure Portal pro web App Services nebo použijete vlastní položku DNS přidruženou k tomuto webu. (Výchozí koncový bod adresy URL pro web Aplikace Azure Services má příponu

https://XXXXXXX.azurewebsites.net). Web by měl být existující web, nikoli web vytvořený před simulací výstrahy. - Vyhledejte koncový bod HTTP webu tak, že přejdete do okna webu Azure Portal pro web App Services nebo použijete vlastní položku DNS přidruženou k tomuto webu. (Výchozí koncový bod adresy URL pro web Aplikace Azure Services má příponu

https://XXXXXXX.azurewebsites.net). Web by měl být existující web, nikoli web vytvořený před simulací výstrahy. - Přejděte na adresu URL webu a přidejte následující pevnou příponu:

/This_Will_Generate_ASC_Alert. Adresa URL by měla vypadat takto:https://XXXXXXX.azurewebsites.net/This_Will_Generate_ASC_Alert. Generování výstrahy může nějakou dobu trvat (přibližně 1,5 hodiny).

Ověření detekce hrozeb ve službě Azure Key Vault

- Pokud ještě nemáte službu Key Vault vytvořenou, nezapomeňte ji vytvořit.

- Po vytvoření služby Key Vault a tajného kódu přejděte na virtuální počítač, který má přístup k internetu, a stáhněte prohlížeč TOR.

- Nainstalujte prohlížeč TOR na virtuální počítač.

- Po instalaci otevřete běžný prohlížeč, přihlaste se k webu Azure Portal a přejděte na stránku Služby Key Vault. Vyberte zvýrazněnou adresu URL a zkopírujte adresu.

- Otevřete TOR a vložte tuto adresu URL (pro přístup k webu Azure Portal je potřeba se znovu ověřit).

- Po přístupu můžete také vybrat možnost Tajné kódy v levém podokně.

- V prohlížeči TOR se odhlaste z webu Azure Portal a zavřete prohlížeč.

- Po nějaké době defender for Key Vault aktivuje upozornění s podrobnými informacemi o této podezřelé aktivitě.

Další kroky

V tomto článku jste se seznámili s procesem ověřování výstrah. Teď, když jste obeznámeni s tímto ověřením, projděte si následující články:

- Ověřování detekce hrozeb ve službě Azure Key Vault v Microsoft Defenderu pro cloud

- Správa a reakce na výstrahy zabezpečení v Programu Microsoft Defender for Cloud – Zjistěte, jak spravovat výstrahy a reagovat na incidenty zabezpečení v defenderu pro cloud.

- Principy výstrah zabezpečení v Microsoft Defenderu pro cloud