Sítě Azure Dedicated HSM

Azure Dedicated HSM vyžaduje vysoce zabezpečené síťové prostředí. To platí bez ohledu na to, jestli pochází z cloudu Azure zpět do IT prostředí zákazníka (v místním prostředí), pomocí distribuovaných aplikací nebo ve scénářích s vysokou dostupností. Sítě Azure to poskytují a musí se řešit čtyři různé oblasti.

- Vytváření zařízení HSM ve vaší virtuální síti (VNet) v Azure

- Připojení místního prostředí ke cloudovým prostředkům pro konfiguraci a správu zařízení HSM

- Vytváření a připojování virtuálních sítí pro prostředky aplikací a zařízení HSM

- Propojení virtuálních sítí napříč oblastmi pro komunikaci a také umožnění scénářů s vysokou dostupností

Virtuální síť pro vyhrazené moduly HSM

Vyhrazené moduly HSM jsou integrované do virtuální sítě a umístěné ve vlastní privátní síti zákazníků v Azure. To umožňuje přístup k zařízením z virtuálních počítačů nebo výpočetních prostředků ve virtuální síti.

Další informace o integraci služeb Azure do virtuální sítě a možnostech, které poskytuje, najdete v dokumentaci k virtuální síti pro služby Azure.

Virtuální sítě

Před zřízením vyhrazeného zařízení HSM budou zákazníci nejprve muset vytvořit virtuální síť v Azure nebo použít virtuální síť, která už existuje v předplatném zákazníka. Virtuální síť definuje hraniční síť zabezpečení pro vyhrazené zařízení HSM. Další informace o vytváření virtuálních sítí najdete v dokumentaci k virtuální síti.

Podsítě

Podsítě segmentují virtuální síť do samostatných adresních prostorů použitelných prostředky Azure, které do nich umístíte. Vyhrazené moduly HSM se nasazují do podsítě ve virtuální síti. Každé vyhrazené zařízení HSM nasazené v podsíti zákazníka obdrží z této podsítě privátní IP adresu. Podsíť, ve které je nasazené zařízení HSM, musí být explicitně delegována do služby: Microsoft.HardwareSecurityModules/dedicatedHSMs. Tím se službě HSM udělí určitá oprávnění pro nasazení do podsítě. Delegování na vyhrazené moduly HSM vynucuje pro podsíť určitá omezení zásad. Skupiny zabezpečení sítě (NSG) a trasy definované uživatelem se v současné době nepodporují v delegovaných podsítích. V důsledku toho může být podsíť delegovaná na vyhrazené moduly HSM pouze k nasazení prostředků HSM. Nasazení jiných prostředků zákazníků do podsítě selže. Jejich požadavek není na to, jak velká nebo malá má být podsíť vyhrazeného HSM, ale každé zařízení HSM bude spotřebovávat jednu privátní IP adresu, takže by mělo být zajištěno, že je podsíť dostatečně velká, aby vyhovovala tolik zařízením HSM, kolik vyžaduje nasazení.

Brána ExpressRoute

Požadavek aktuální architektury je konfigurace brány ExpressRoute v podsíti zákazníků, kde je potřeba umístit zařízení HSM, aby bylo možné integrovat zařízení HSM do Azure. Tuto bránu ExpressRoute nelze využít pro připojení místních umístění k zařízením HSM zákazníků v Azure.

Připojení místního IT k Azure

Při vytváření cloudových prostředků je typickým požadavkem privátního připojení zpět k místním PROSTŘEDKŮm IT. V případě vyhrazeného HSM to bude převážně pro klientský software HSM, aby nakonfigurovali zařízení HSM a také pro aktivity, jako jsou zálohy a vyžádání protokolů z HSM pro účely analýzy. Klíčovým rozhodovacím bodem je povaha spojení, protože existují možnosti. Nejflexibilnější možností je vpn typu Site-to-Site, protože pravděpodobně bude existovat více místních prostředků, které vyžadují zabezpečenou komunikaci s prostředky (včetně HSM) v cloudu Azure. To bude vyžadovat, aby organizace zákazníka měla k usnadnění připojení zařízení VPN. Připojení VPN typu Point-to-Site se dá použít, pokud existuje jenom jeden koncový bod v místním prostředí, jako je například jedna pracovní stanice pro správu. Další informace o možnostech připojení najdete v tématu Možnosti plánování služby VPN Gateway.

Poznámka:

V tuto chvíli expressRoute není možnost připojení k místním prostředkům. Je také třeba poznamenat, že brána ExpressRoute používaná podle popisu výše není určená pro připojení k místní infrastruktuře.

Point-to-site VPN

Virtuální privátní síť typu point-to-site je nejjednodušší formou zabezpečeného připojení k jednomu místnímu koncovému bodu. To může být relevantní, pokud máte v úmyslu mít pouze jednu pracovní stanici pro správu pro vyhrazené moduly HSM založené na Azure.

Site-to-site VPN

Virtuální privátní síť typu site-to-site umožňuje zabezpečenou komunikaci mezi vyhrazenými moduly HSM založenými na Azure a místním IT. Důvodem, proč to udělat, je mít záložní zařízení pro místní HSM a pro spuštění zálohování potřebuje připojení mezi těmito dvěma.

Připojení virtuálních sítí

Typická architektura nasazení pro dedicated HSM začne jednou virtuální sítí a odpovídající podsítí, ve které se zařízení HSM vytvářejí a zřizují. Ve stejné oblasti by mohly existovat další virtuální sítě a podsítě pro komponenty aplikací, které by využívaly vyhrazený HSM. K povolení komunikace mezi těmito sítěmi používáme partnerský vztah virtuálních sítí.

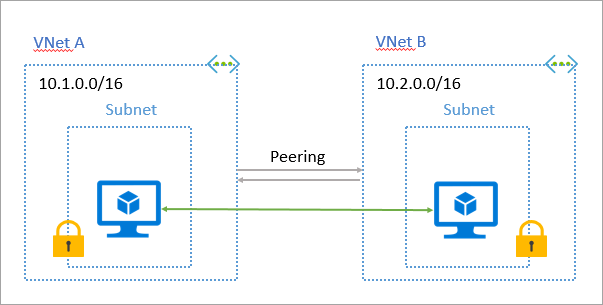

Peering virtuálních sítí

Pokud v rámci oblasti existuje více virtuálních sítí, které potřebují přístup k prostředkům mezi sebou, můžete peering virtuálních sítí použít k vytvoření zabezpečených komunikačních kanálů mezi nimi. Partnerský vztah virtuálních sítí poskytuje nejen zabezpečenou komunikaci, ale také zajišťuje připojení s nízkou latencí a velkou šířkou pásma mezi prostředky v Azure.

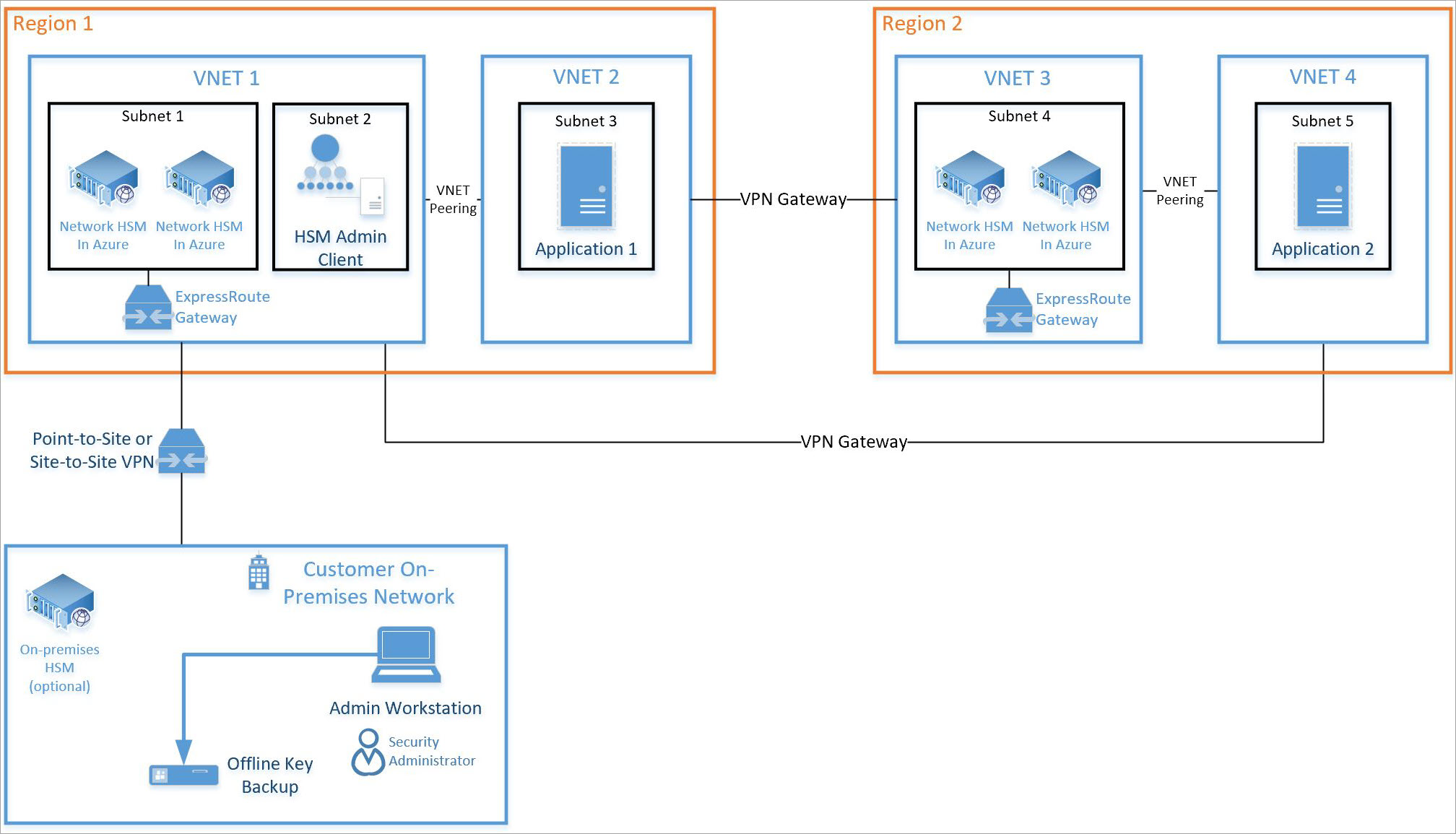

Připojení napříč oblastmi Azure

Zařízení HSM mají možnost přes softwarové knihovny přesměrovat provoz na alternativní HSM. Přesměrování provozu je užitečné v případě, že zařízení selžou nebo dojde ke ztrátě přístupu k zařízení. Scénáře selhání na regionální úrovni je možné zmírnit nasazením modulů hardwarového zabezpečení v jiných oblastech a povolením komunikace mezi virtuálními sítěmi napříč oblastmi.

Vysoká dostupnost mezi oblastmi s využitím brány VPN

U globálně distribuovaných aplikací nebo pro scénáře regionálního převzetí služeb při selhání s vysokou dostupností se vyžaduje připojení virtuálních sítí napříč oblastmi. S využitím služby Azure Dedicated HSM je možné vysokou dostupnost dosáhnout pomocí služby VPN Gateway, která poskytuje zabezpečený tunel mezi těmito dvěma virtuálními sítěmi. Další informace o připojeních typu Vnet-to-VNet pomocí služby VPN Gateway najdete v článku Co je vpn Gateway?

Poznámka:

Globální partnerský vztah virtuálních sítí není v současnosti k dispozici ve scénářích připojení mezi oblastmi s vyhrazenými moduly HSM a místo toho by se měla použít brána VPN.

Omezení sítě

Poznámka:

Omezení služby Dedicated HSM pomocí delegování podsítě je vynucené omezení, která by se měla zvážit při návrhu cílové síťové architektury pro nasazení HSM. Použití delegování podsítě znamená, že skupiny zabezpečení sítě, trasy definované uživatelem a globální partnerský vztah virtuálních sítí se pro dedicated HSM nepodporují. Následující části poskytují pomoc s alternativními technikami pro dosažení stejného nebo podobného výsledku pro tyto funkce.

Síťová karta HSM, která se nachází ve vyhrazené virtuální síti HSM, nemůže používat skupiny zabezpečení sítě ani trasy definované uživatelem. To znamená, že není možné nastavit výchozí zásady odepření z hlediska vyhrazené virtuální sítě HSM a že ostatní síťové segmenty musí být povoleny, aby bylo možné získat přístup ke službě Dedicated HSM.

Přidání řešení proxy síťových virtuálních zařízení (NVA) také umožňuje logické umístění brány firewall síťového virtuálního zařízení v tranzitním centru nebo centru DMZ před síťovým adaptérem HSM, takže poskytuje potřebnou alternativu k NSG a trasy definované uživatelem.

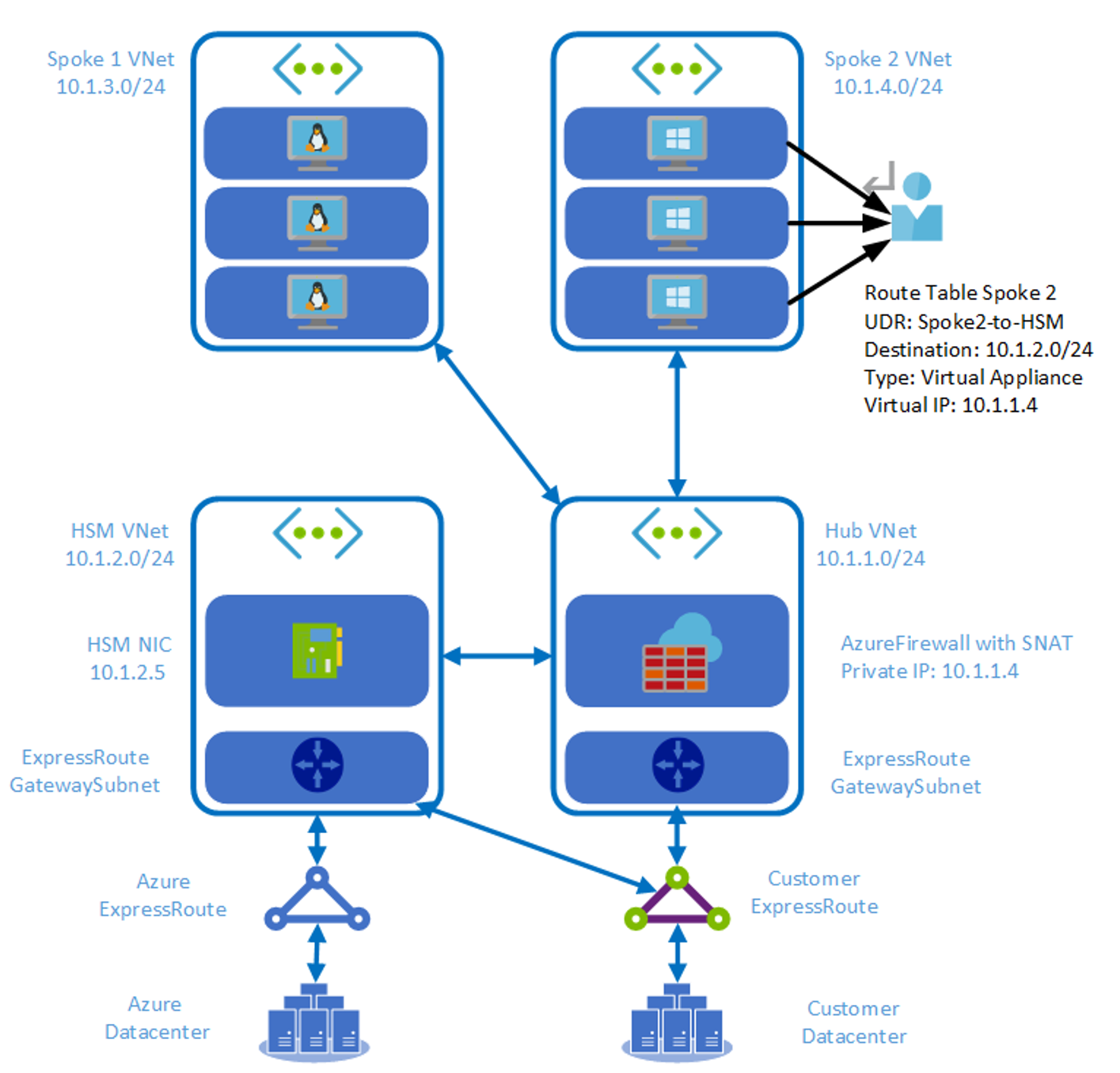

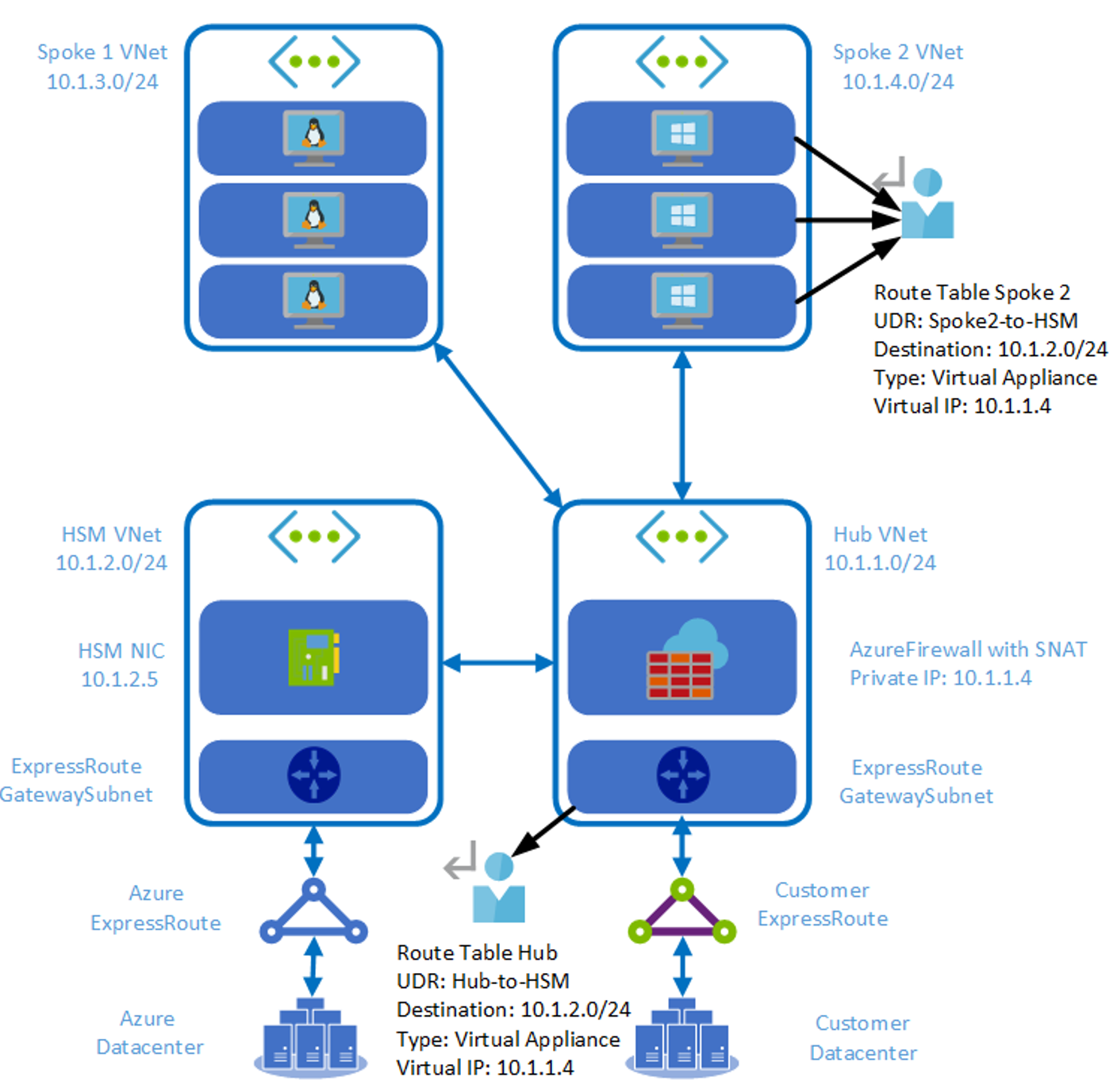

Architektura řešení

Tento návrh sítě vyžaduje následující prvky:

- Přenosová nebo virtuální síť centra DMZ s vrstvou proxy síťového virtuálního zařízení. V ideálním případě existují dvě nebo více síťových virtuálních zařízení.

- Okruh ExpressRoute s povoleným privátním partnerským vztahem a připojením k virtuální síti tranzitního centra.

- Partnerský vztah virtuální sítě mezi virtuální sítí tranzitního centra a vyhrazenou virtuální sítí HSM.

- Bránu firewall síťového virtuálního zařízení nebo bránu Azure Firewall je možné nasadit jako možnost nabízet služby DMZ v centru.

- Další virtuální sítě paprsků úloh můžou být v partnerském vztahu k virtuální síti centra. Klient Gemalto má přístup ke vyhrazené službě HSM prostřednictvím virtuální sítě centra.

Vzhledem k tomu, že přidání řešení proxy síťového virtuálního zařízení také umožňuje logické umístění brány firewall síťového virtuálního zařízení v tranzitním centru nebo centru DMZ před síťovým adaptérem HSM, takže poskytují potřebné zásady výchozího zamítnutí. V našem příkladu použijeme k tomuto účelu Azure Firewall a budeme potřebovat následující prvky:

- Azure Firewall nasazený do podsítě AzureFirewallSubnet ve virtuální síti centra DMZ

- Směrovací tabulka s trasou definovanou uživatelem, která směruje provoz do privátního koncového bodu Azure ILB do služby Azure Firewall. Tato směrovací tabulka se použije na podsíť brány, ve které se nachází virtuální brána ExpressRoute zákazníka.

- Pravidla zabezpečení sítě v rámci AzureFirewallu, která umožňují předávání mezi důvěryhodným zdrojovým rozsahem a privátním koncovým bodem Azure IBL nasloucháním na portu TCP 1792. Tato logika zabezpečení přidá nezbytné výchozí zásady zamítnutí pro službu Dedicated HSM. To znamená, že do služby Dedicated HSM se povolí jenom důvěryhodné rozsahy zdrojových IP adres. Všechny ostatní oblasti se zahodí.

- Směrovací tabulka s trasou definovanou uživatelem, která směruje provoz směřující do místní sítě do brány Azure Firewall. Tato směrovací tabulka se použije pro podsíť proxy síťového virtuálního zařízení.

- Skupina zabezpečení sítě použitá u podsítě proxy síťového virtuálního zařízení pro vztah důvěryhodnosti pouze rozsahu podsítě služby Azure Firewall jako zdroje a k povolení přesměrování na IP adresu síťové karty HSM přes port TCP 1792.

Poznámka:

Vzhledem k tomu, že vrstva proxy síťového virtuálního zařízení bude SNAT ip adresu klienta při předávání síťovým adaptérům HSM, mezi virtuální sítí HSM a virtuální sítí centra DMZ se nevyžadují žádné trasy definované uživatelem.

Alternativa k uživatelem definovaným uživatelem

Výše uvedené řešení vrstvy síťového virtuálního zařízení funguje jako alternativa k trasy definované uživatelem. Je potřeba si uvědomit několik důležitých bodů.

- Překlad síťových adres by měl být nakonfigurovaný na síťovém virtuálním zařízení, aby bylo možné správně směrovat provoz.

- Zákazníci by měli zakázat kontrolu IP adresy klienta v konfiguraci Luna HSM, aby používali VNA pro překlad adres (NAT). Příkladem jsou následující příkazy.

Disable:

[hsm01] lunash:>ntls ipcheck disable

NTLS client source IP validation disabled

Command Result : 0 (Success)

Show:

[hsm01] lunash:>ntls ipcheck show

NTLS client source IP validation : Disable

Command Result : 0 (Success)

- Nasaďte trasy definované uživatelem pro příchozí přenos dat do vrstvy síťového virtuálního zařízení.

- Podle návrhu podsítě HSM neshají požadavek na odchozí připojení na vrstvu platformy.

Alternativu k používání globálního partnerského vztahu virtuálních sítí

Existuje několik architektur, které můžete použít jako alternativu k globálnímu partnerskému vztahu virtuálních sítí.

- Použití připojení brány VPN typu Vnet-to-Vnet

- Připojte virtuální síť HSM k jiné virtuální síti s okruhem ER. To funguje nejlépe, když se vyžaduje přímá místní cesta nebo virtuální síť VPN.

HSM s přímým připojením ExpressRoute