Referenční architektury služby Azure DDoS Protection

Azure DDoS Protection je navržený pro služby nasazené ve virtuální síti. Následující referenční architektury jsou uspořádané podle scénářů seskupenými vzory architektury.

Chráněné prostředky

Mezi podporované prostředky patří:

- Veřejné IP adresy připojené k:

- Virtuální počítač IaaS.

- Cluster Application Gateway (včetně WAF)

- Azure API Management (jenom úroveň Premium).

- Bašta.

- Připojeno k virtuální síti (VNet) v externím režimu

- Firewall.

- Síťové virtuální zařízení založené na IaaS (NVA).

- Load Balancer (Classic a Standard Load Balancers).

- Service Fabric.

- VPN Gateway.

- Ochrana také pokrývá rozsahy veřejných IP adres přenesených do Azure prostřednictvím vlastních předpon IP adres (BYOIPs).

Mezi nepodporované prostředky patří:

- Azure Virtual WAN.

- Azure API Management v jiných režimech nasazení, než jsou podporované režimy.

- Služby PaaS (více tenantů), včetně Aplikace Azure Service Environment for Power Apps.

- NAT Gateway.

Poznámka:

U webových úloh důrazně doporučujeme využívat ochranu Před útoky DDoS Azure a bránu firewall webových aplikací k ochraně před vznikajícími útoky DDoS. Další možností je použít Službu Azure Front Door spolu s firewallem webových aplikací. Azure Front Door nabízí ochranu na úrovni platformy před útoky DDoS na úrovni sítě. Další informace najdete v tématu Standardní hodnoty zabezpečení pro služby Azure.

Úlohy virtuálních počítačů (Windows/Linux)

Aplikace spuštěná na virtuálních počítačích s vyrovnáváním zatížení

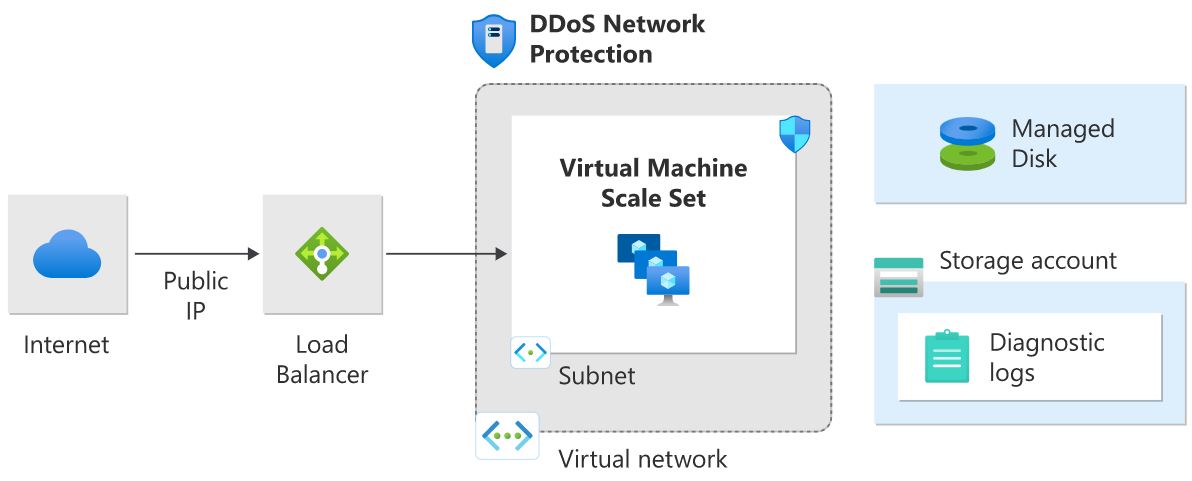

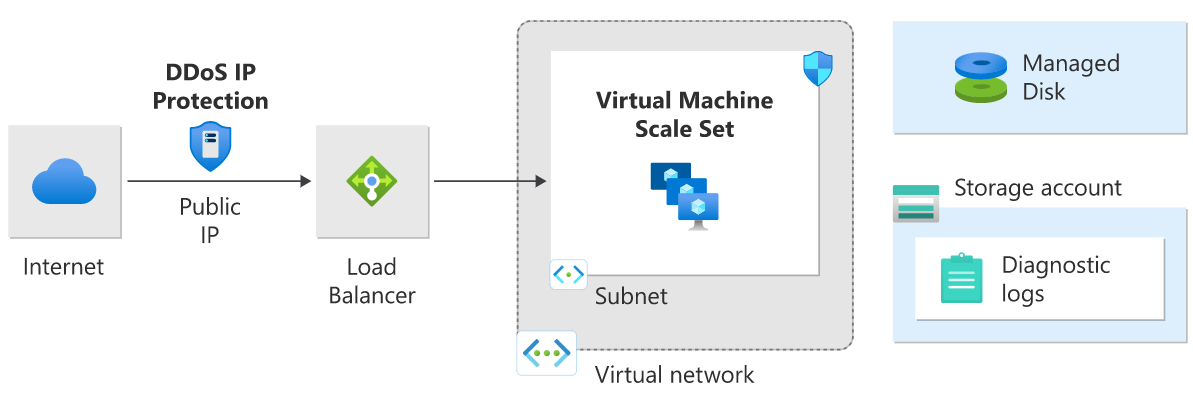

Tato referenční architektura ukazuje sadu osvědčených postupů pro spouštění více virtuálních počítačů s Windows ve škálovací sadě za nástrojem pro vyrovnávání zatížení za účelem zlepšení dostupnosti a škálovatelnosti. Tuto architekturu lze použít pro jakoukoli bezstavovou úlohu, jako je webový server.

V této architektuře se úloha distribuuje napříč několika instancemi virtuálních počítačů. Existuje jedna veřejná IP adresa a internetový provoz se distribuuje do virtuálního počítače prostřednictvím nástroje pro vyrovnávání zatížení.

Nástroj pro vyrovnávání zatížení distribuuje příchozí internetové požadavky do instancí virtuálních počítačů. Škálovací sady virtuálních počítačů umožňují ruční nebo horizontální navýšení kapacity virtuálních počítačů nebo automatické škálování na základě předdefinovaných pravidel. To je důležité, pokud je prostředek pod útokem DDoS. Další informace o této referenční architektuře najdete v tématu N-vrstvá aplikace windows v Azure.

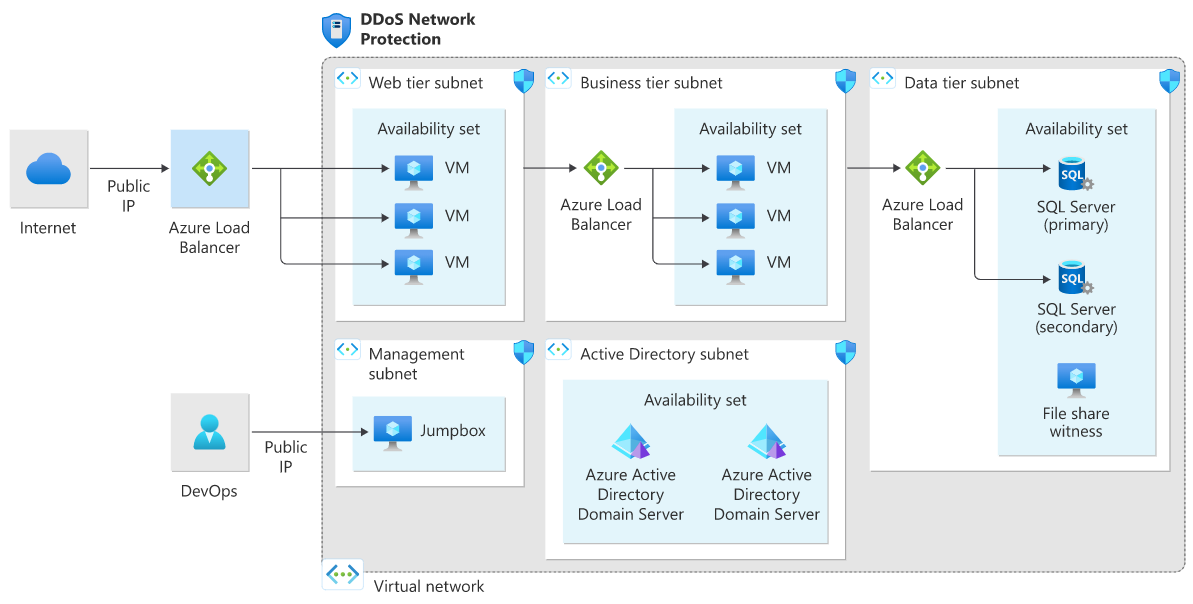

Architektura virtuálních počítačů DDoS Network Protection

Služba DDoS Network Protection je povolená ve virtuální síti nástroje pro vyrovnávání zatížení Azure (internet), který má přidruženou veřejnou IP adresu.

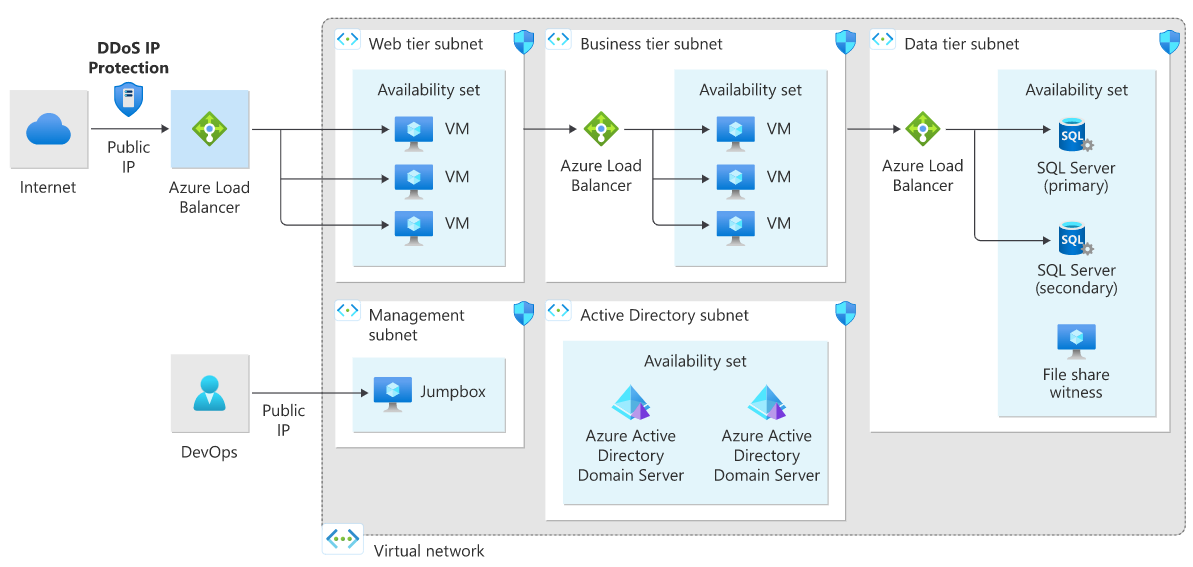

Architektura virtuálního počítače DDoS IP Protection

Ochrana IP adres před útoky DDoS je povolená na veřejné IP adrese front-endu veřejného nástroje pro vyrovnávání zatížení.

Aplikace spuštěná ve Windows N-vrstvá

N-vrstvou architekturu je možné implementovat mnoha způsoby. Následující diagramy znázorňují typickou třívrstvou webovou aplikaci. Tato architektura vychází z článku Spouštění virtuálních počítačů s vyrovnáváním zatížení pro zajištění škálovatelnosti a dostupnosti. Webové a obchodní vrstvy používají virtuální počítače s vyrovnáváním zatížení.

N-úrovňová architektura služby DDoS Network Protection pro Windows

V tomto diagramu architektury je ve virtuální síti povolená ochrana sítě DDoS. Všechny veřejné IP adresy ve virtuální síti získají ochranu před útoky DDoS pro vrstvu 3 a 4. V případě ochrany vrstvy 7 nasaďte službu Application Gateway do skladové položky WAF. Další informace o této referenční architektuře najdete v tématu N-vrstvá aplikace windows v Azure.

N-úrovňová architektura ochrany před útoky DDoS IP Protection ve Windows

V tomto diagramu architektury je na veřejné IP adrese povolená ochrana před útoky DDoS IP Protection.

Poznámka:

Scénáře, ve kterých jeden virtuální počítač běží za veřejnou IP adresou, se nedoporučuje. Zmírnění útoků DDoS nemusí okamžitě zahájit, když se zjistí útok DDoS. Výsledkem je, že nasazení jednoho virtuálního počítače, které v takových případech nejde škálovat na více instancí, se zhoršuje.

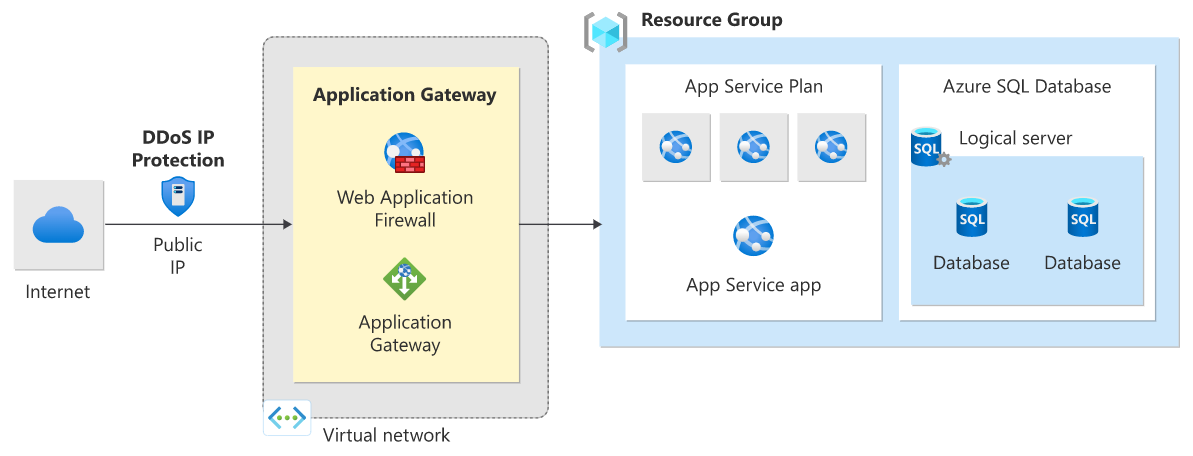

Webová aplikace PaaS

Tato referenční architektura ukazuje spuštění aplikace služby Aplikace Azure v jedné oblasti. Tato architektura ukazuje sadu osvědčených postupů pro webovou aplikaci, která používá službu Aplikace Azure Service a Azure SQL Database. Pro scénáře převzetí služeb při selhání je nastavená pohotovostní oblast.

Azure Traffic Manager směruje příchozí požadavky do služby Application Gateway v jedné z oblastí. Během normálních operací směruje požadavky do služby Application Gateway v aktivní oblasti. Pokud se tato oblast stane nedostupnou, Traffic Manager převezme služby při selhání do služby Application Gateway v pohotovostní oblasti.

Veškerý provoz z internetu určený do webové aplikace se přes Traffic Manager směruje na veřejnou IP adresu služby Application Gateway. V tomto scénáři není služba App Service (webová aplikace) přímo přístupná externě a je chráněná službou Application Gateway.

Doporučujeme nakonfigurovat skladovou položku WAF služby Application Gateway (režim prevence), která pomáhá chránit před útoky vrstvy 7 (HTTP/HTTPS/WebSocket). Kromě toho jsou webové aplikace nakonfigurované tak, aby přijímaly pouze provoz z IP adresy služby Application Gateway .

Další informace o této referenční architektuře naleznete v tématu Vysoce dostupná webová aplikace s více oblastmi.

Ochrana sítě DDoS s architekturou webových aplikací PaaS

V tomto diagramu architektury je ve virtuální síti brány webové aplikace povolená ochrana sítě DDoS.

Ochrana IP adres před útoky DDoS s využitím architektury webových aplikací PaaS

V tomto diagramu architektury je ochrana IP adres DDoS povolená na veřejné IP adrese přidružené ke službě Web Application Gateway.

Zmírnění rizik pro služby PaaS mimo web

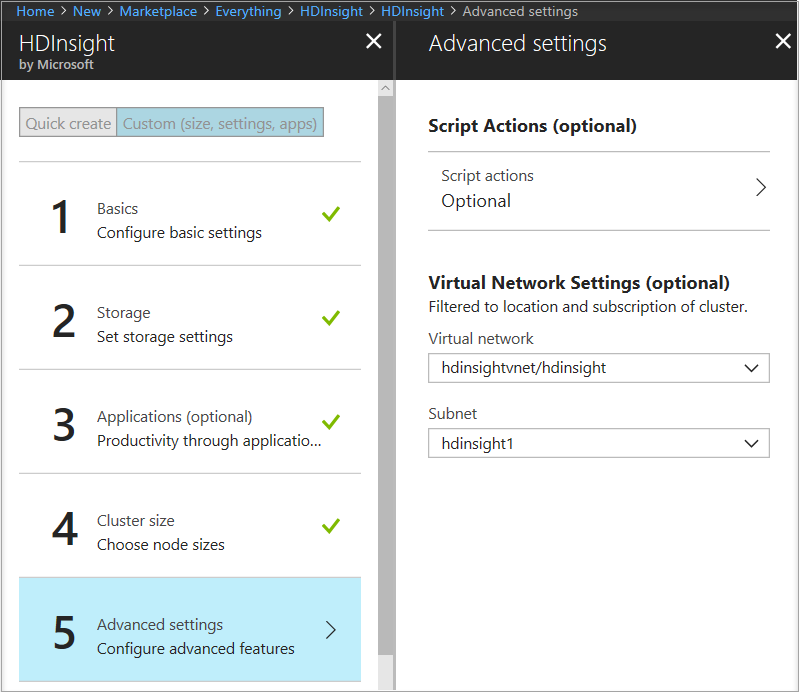

HDInsight v Azure

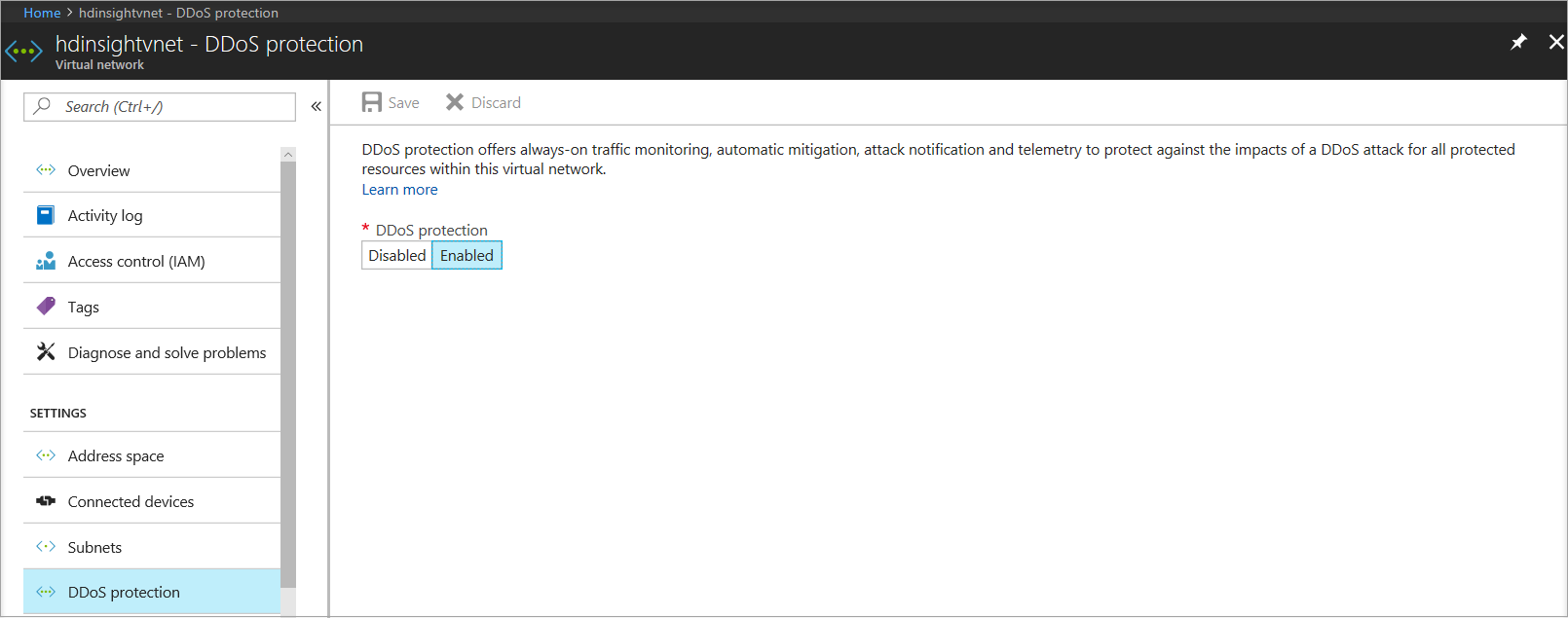

Tato referenční architektura ukazuje konfiguraci služby DDoS Protection pro cluster Azure HDInsight. Ujistěte se, že je cluster HDInsight propojený s virtuální sítí a že je ve virtuální síti povolená služba DDoS Protection.

V této architektuře se provoz směřující do clusteru HDInsight z internetu směruje na veřejnou IP adresu přidruženou k nástroji pro vyrovnávání zatížení brány HDInsight. Nástroj pro vyrovnávání zatížení brány pak odešle provoz přímo do hlavních uzlů nebo pracovních uzlů. Vzhledem k tomu, že je ve virtuální síti HDInsight povolená ochrana před útoky DDoS, získají všechny veřejné IP adresy ve virtuální síti ochranu před útoky DDoS pro vrstvu 3 a 4. Tuto referenční architekturu je možné kombinovat s n-vrstvými a víceregionovými referenčními architekturami.

Další informace o této referenční architektuře najdete v dokumentaci k rozšíření Služby Azure HDInsight pomocí dokumentace ke službě Azure Virtual Network .

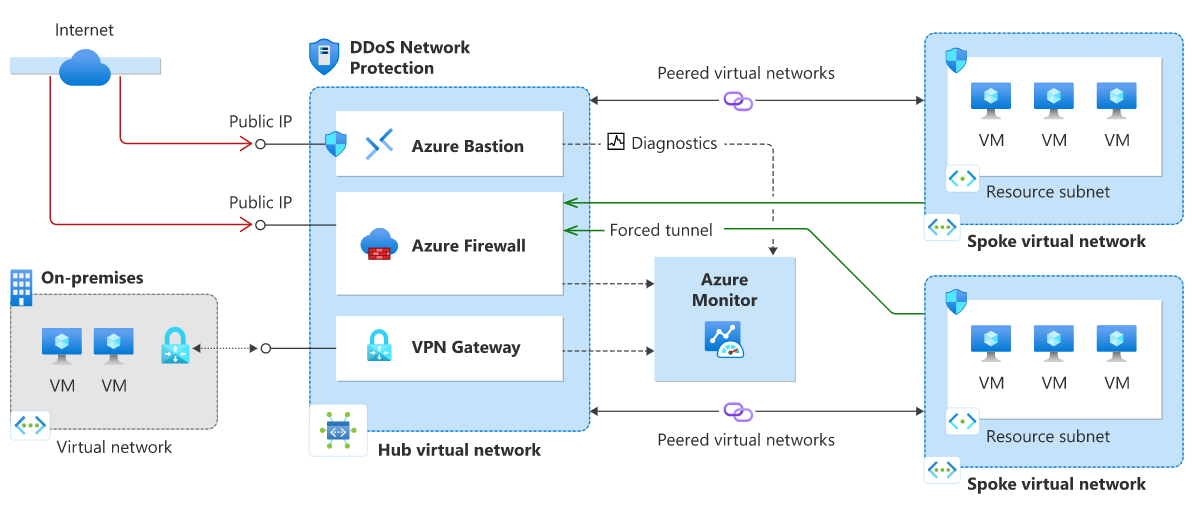

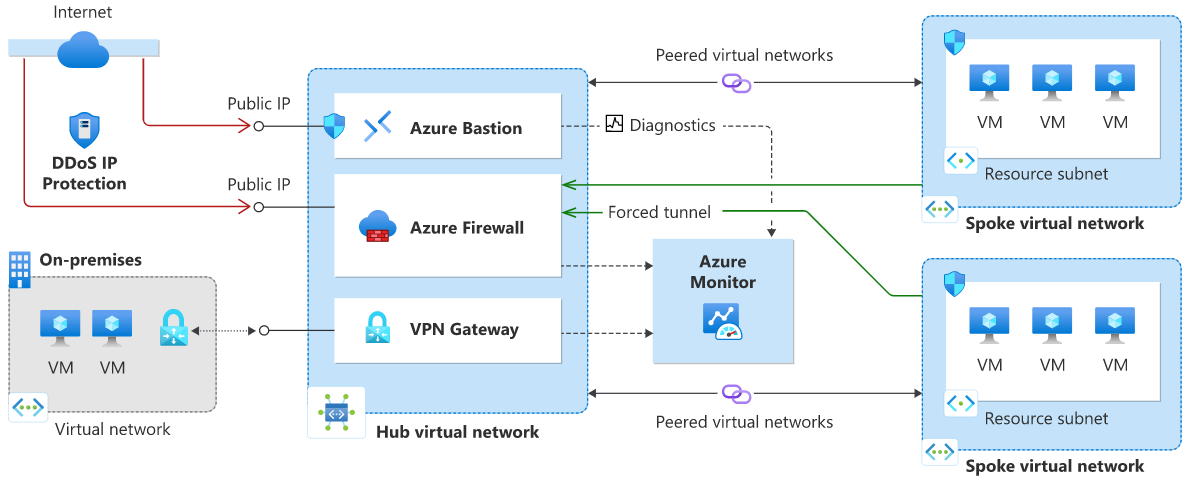

Hvězdicová síťová topologie s využitím služby Azure Firewall a služby Azure Bastion

Tato referenční architektura podrobně popisuje hvězdicovou topologii se službou Azure Firewall uvnitř centra jako DMZ pro scénáře, které vyžadují centrální kontrolu nad aspekty zabezpečení. Azure Firewall je spravovaná brána firewall jako služba a je umístěná ve vlastní podsíti. Azure Bastion se nasadí a umístí do vlastní podsítě.

Existují dva paprsky, které jsou připojené k centru pomocí partnerského vztahu virtuálních sítí a neexistují žádné připojení paprsků k paprskům. Pokud požadujete připojení paprsku k paprsku, musíte vytvořit trasy pro přesměrování provozu z jednoho paprsku do brány firewall, které ho pak mohou směrovat do druhého paprsku. Všechny veřejné IP adresy, které jsou uvnitř centra, jsou chráněné službou DDoS Protection. V tomto scénáři pomáhá brána firewall v centru řídit příchozí provoz z internetu, zatímco veřejná IP adresa brány firewall je chráněná. Azure DDoS Protection také chrání veřejnou IP adresu bastionu.

DDoS Protection je určená pro služby nasazené ve virtuální síti. Další informace najdete v tématu Nasazení vyhrazené služby Azure do virtuálních sítí.

Síť DDoS Network Protection s hvězdicovou sítí

V tomto diagramu architektury je ve virtuální síti centra povolená služba Azure DDoS Network Protection.

Síť DDoS IP Protection s hvězdicovou hvězdicovou sítí

V tomto diagramu architektury je pro veřejnou IP adresu povolená ochrana IP adres Azure DDoS.

Poznámka:

Ochrana infrastruktury Azure DDoS bez dalších nákladů chrání každou službu Azure, která používá veřejné adresy IPv4 a IPv6. Tato služba ochrany před útoky DDoS pomáhá chránit všechny služby Azure, včetně služeb PaaS (platforma jako služba), jako je Azure DNS. Další informace najdete v přehledu služby Azure DDoS Protection. Další informace o hvězdicové topologii najdete v tématu Hvězdicová síťová topologie.

Další kroky

- Zjistěte, jak nakonfigurovat službu Network Protection.