Povolení klíčů spravovaných zákazníkem HSM pro spravované služby

Poznámka:

Tato funkce vyžaduje plán Premium.

Tento článek popisuje, jak nakonfigurovat vlastní klíč ze spravovaného HSM služby Azure Key Vault. Pokyny k použití klíče z trezorů služby Azure Key Vault najdete v tématu Povolení klíčů spravovaných zákazníkem pro spravované služby.

Požadavky

Pokud chcete k těmto úlohám použít Azure CLI, nainstalujte nástroj Azure CLI a nainstalujte rozšíření Databricks:

az extension add --name databricksPokud chcete pro tyto úlohy použít PowerShell, nainstalujte Azure PowerShell a nainstalujte modul Databricks PowerShell. Musíte se také přihlásit:

Connect-AzAccountPokud se chcete přihlásit ke svému účtu Azure jako uživatel, podívejte se na powershellové přihlášení pomocí uživatelského účtu Azure Databricks. Pokud se chcete přihlásit ke svému účtu Azure jako instanční objekt, podívejte se na powershellové přihlášení pomocí instančního objektu Microsoft Entra ID.

Krok 1: Vytvoření spravovaného HSM služby Azure Key Vault a klíče HSM

Můžete použít existující spravovaný HSM služby Azure Key Vault nebo vytvořit a aktivovat nový po rychlých startech v dokumentaci ke spravovanému HSM. Viz Rychlý start: Zřízení a aktivace spravovaného HSM pomocí Azure CLI. Spravovaný HSM služby Azure Key Vault musí mít povolenou ochranu před vymazáním.

Důležité

Key Vault musí být ve stejném tenantovi Azure jako váš pracovní prostor Azure Databricks.

Pokud chcete vytvořit klíč HSM, postupujte podle pokynů k vytvoření klíče HSM.

Krok 2: Konfigurace přiřazení role spravovaného HSM

Nakonfigurujte přiřazení role pro spravovaný HSM služby Key Vault, aby k němu váš pracovní prostor Azure Databricks získal oprávnění. Přiřazení role můžete nakonfigurovat pomocí webu Azure Portal, Azure CLI nebo Azure PowerShellu.

Použití portálu Azure Portal

- Na webu Azure Portal přejděte ke svému prostředku spravovaného HSM.

- V levém menu, pod Nastavení, vyberte místní RBAC.

- Klikněte na tlačítko Přidat.

- V poli Role vyberte Uživatel šifrování služby Managed HSM Crypto.

- V poli Rozsah vyberte

All keys (/). - Do pole "Hlavní objekt zabezpečení" zadejte

AzureDatabricksa přejděte na výsledek Enterprise Application, který má ID aplikace2ff814a6-3304-4ab8-85cb-cd0e6f879c1d, a vyberte jej. - Klikněte na Vytvořit.

- V nabídce vlevo v části Nastavenívyberte Klíče a zvolte svůj klíč.

- V poli Identifikátor klíče zkopírujte text.

Použití Azure CLI

Získejte ID objektu aplikace AzureDatabricks pomocí Azure CLI.

az ad sp show --id "2ff814a6-3304-4ab8-85cb-cd0e6f879c1d" \ --query "id" \ --output tsvNakonfigurujte přiřazení role spravovaného HSM. Nahraďte názvem spravovaného HSM a nahraďte

<hsm-name><object-id>ID objektuAzureDatabricksaplikace z předchozího kroku.az keyvault role assignment create --role "Managed HSM Crypto Service Encryption User" --scope "/" --hsm-name <hsm-name> --assignee-object-id <object-id>

Použití Azure PowerShellu

Nahraďte <hsm-name> názvem spravovaného HSM.

Connect-AzureAD

$managedService = Get-AzureADServicePrincipal \

-Filter "appId eq '2ff814a6-3304-4ab8-85cb-cd0e6f879c1d'"

New-AzKeyVaultRoleAssignment -HsmName <hsm-name> \

-RoleDefinitionName "Managed HSM Crypto Service Encryption User" \

-ObjectId $managedService.ObjectId

Krok 3: Přidání klíče do pracovního prostoru

Pracovní prostor můžete vytvořit nebo aktualizovat pomocí klíče spravovaného zákazníkem pro spravované služby, pomocí webu Azure Portal, Azure CLI nebo Azure PowerShellu.

Použití webu Azure Portal

Přejděte na domovskou stránku webu Azure Portal.

V levém horním rohu stránky klikněte na Vytvořit prostředek .

Na panelu hledání zadejte

Azure Databricksa klikněte na možnost Azure Databricks .Klikněte na Vytvořit ve widgetu Azure Databricks.

Zadejte hodnoty pro vstupní pole na kartách

Základy a Sítě. Po dosažení karty Šifrování :

- Pokud chcete vytvořit pracovní prostor, povolte v části Spravované služby vlastní klíč .

- Pokud chcete aktualizovat pracovní prostor, povolte spravované služby.

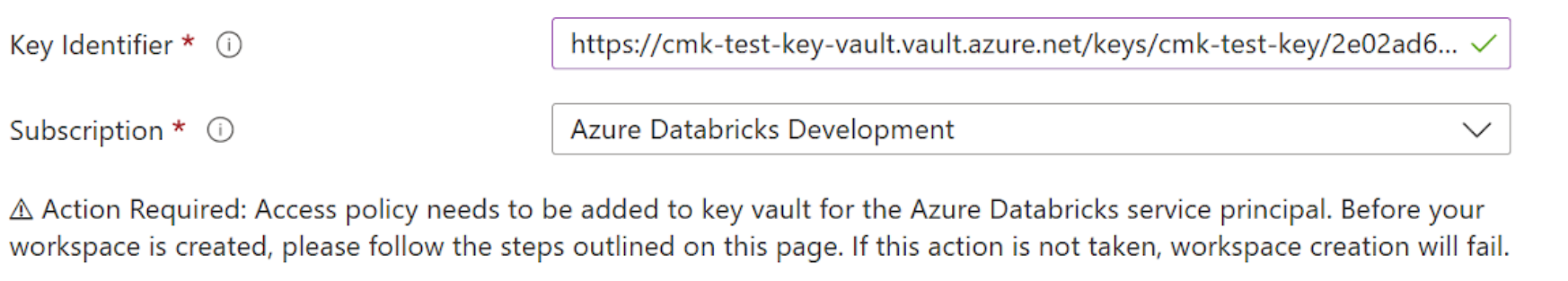

Nastavte pole šifrování.

- Do pole Identifikátor klíče vložte identifikátor spravovaného klíče HSM.

- V rozevíracím seznamu Předplatné zadejte název předplatného klíče služby Azure Key Vault.

Dokončete zbývající karty a klikněte na Zkontrolovat a vytvořit (pro nový pracovní prostor) nebo Uložit (pro aktualizaci pracovního prostoru).

Použití Azure CLI

Vytvoření nebo aktualizace pracovního prostoru:

Pro vytvoření i aktualizaci přidejte do příkazu tato pole:

-

managed-services-key-name: Název spravovaného HSM -

managed-services-key-vault: Identifikátor URI spravovaného HSM -

managed-services-key-version: Spravovaná verze HSM. Použijte konkrétní verzi klíče, nikolilatest.

Příklad vytvoření pracovního prostoru pomocí těchto polí:

az databricks workspace create --name <workspace-name> \

--resource-group <resource-group-name> \

--location <location> \

--sku premium \

--managed-services-key-name <hsm-name> \

--managed-services-key-vault <hsm-uri> \

--managed-services-key-version <hsm-version>

Příklad aktualizace pracovního prostoru pomocí těchto polí:

az databricks workspace update --name <workspace-name> \

--resource-group <resource-group-name> \

--managed-services-key-name <hsm-name> \

--managed-services-key-vault <hsm-uri> \

--managed-services-key-version <hsm-version>

Důležité

Pokud klíč otočíte, musíte nechat starý klíč dostupný po dobu 24 hodin.

Použití PowerShellu

Pokud chcete vytvořit nebo aktualizovat pracovní prostor, přidejte do příkazu nový klíč následující parametry:

-

ManagedServicesKeyVaultPropertiesKeyName: Název spravovaného HSM -

ManagedServicesKeyVaultPropertiesKeyVaultUri: Identifikátor URI spravovaného HSM -

ManagedServicesKeyVaultPropertiesKeyVersion: Spravovaná verze HSM. Použijte konkrétní verzi klíče, nikolilatest.

Příklad vytvoření pracovního prostoru s těmito poli:

New-AzDatabricksWorkspace -Name <workspace-name> \

-ResourceGroupName <resource-group-name> \

-location $keyVault.Location \

-sku premium \

-ManagedServicesKeyVaultPropertiesKeyName $hsm.Name \

-ManagedServicesKeyVaultPropertiesKeyVaultUri $hsm.Uri \

-ManagedServicesKeyVaultPropertiesKeyVersion $hsm.Version

Ukázková aktualizace pracovního prostoru s těmito poli:

Update-AzDatabricksWorkspace -Name <workspace-name> \

-ResourceGroupName <resource-group-name> \

-sku premium \

-ManagedServicesKeyVaultPropertiesKeyName $hsm.Name \

-ManagedServicesKeyVaultPropertiesKeyVaultUri $hsm.VaultUri \

-ManagedServicesKeyVaultPropertiesKeyVersion $hsm.Version

Důležité

Pokud klíč otočíte, musíte nechat starý klíč dostupný po dobu 24 hodin.

Krok 4 (volitelné): Opětovné import poznámkových bloků

Po počátečním přidání klíče pro spravované služby pro existující pracovní prostor budou klíč používat jenom budoucí operace zápisu. Existující data nejsou znovu zašifrována.

Všechny poznámkové bloky můžete exportovat a pak je znovu importovat, aby klíč, který šifruje data, je chráněný a řízený vaším klíčem. Můžete použít rozhraní API pro export a import pracovních prostorů.

Otočení klíče později

Pokud už používáte klíč spravovaný zákazníkem pro spravované služby, můžete pracovní prostor aktualizovat novou verzí klíče nebo zcela novým klíčem. Tomu se říká obměna klíčů.

Vytvořte nový klíč nebo obměňte stávající klíč ve spravovaném trezoru HSM.

Ujistěte se, že nový klíč má správná oprávnění.

Aktualizujte pracovní prostor pomocí nového klíče pomocí portálu, rozhraní příkazového řádku nebo PowerShellu. Viz Krok 3: Přidání klíče do pracovního prostoru a postupujte podle pokynů pro aktualizaci pracovního prostoru. Ujistěte se, že používáte stejné hodnoty pro název skupiny prostředků i název pracovního prostoru, aby se aktualizoval existující pracovní prostor, a nevytvořil nový pracovní prostor. Kromě změn v parametrech souvisejících s klíči použijte stejné parametry, které byly použity k vytvoření pracovního prostoru.

Důležité

Pokud klíč otočíte, musíte nechat starý klíč dostupný po dobu 24 hodin.

Volitelně můžete exportovat a znovu importovat existující poznámkové bloky, abyste měli jistotu, že všechny existující poznámkové bloky používají nový klíč.