Přiřazení výpočetních prostředků ke skupině

Důležitý

Tato funkce je ve verzi Public Preview.

Tento článek vysvětluje, jak vytvořit výpočetní prostředek přiřazený ke skupině pomocí režimu přístupu Dedicated.

Režim přístupu k vyhrazené skupině umožňuje uživatelům získat provozní efektivitu clusteru standardního režimu přístupu, a zároveň bezpečně podporovat jazyky a úlohy, které nejsou podporovány standardním režimem přístupu, jako je Databricks Runtime pro ML, Knihovna Spark Machine Learning (MLlib), rozhraní API rdD a R.

Povolením vyhrazeného clusteru skupiny ve verzi Public Preview získá váš pracovní prostor přístup k novému zjednodušenému uživatelskému rozhraní pro výpočty. Toto nové uživatelské rozhraní aktualizuje názvy režimů přístupu a zjednodušuje nastavení výpočetních prostředků. Podívejte se na Použijte jednoduchý formulář ke správě výpočtových prostředků.

Požadavky

Použití režimu přístupu k vyhrazené skupině:

- Správce pracovního prostoru musí povolit Compute: Vyhrazené skupinové clustery preview pomocí uživatelského rozhraní Preview. Viz Správa služby Azure Databricks Preview.

- Pracovní prostor musí být povolený pro katalog Unity.

- Musíte použít Databricks Runtime 15.4 nebo novější.

- Přiřazená skupina musí mít oprávnění

CAN MANAGEve složce pracovního prostoru, kde můžou uchovávat poznámkové bloky, experimenty ML a další artefakty pracovního prostoru používané clusterem skupiny.

Co je režim vyhrazeného přístupu?

Režim vyhrazeného přístupu je nejnovější verze režimu přístupu jednoho uživatele. S vyhrazeným přístupem je možné výpočetní prostředek přiřadit jednomu uživateli nebo skupině, což umožňuje pouze přiřazeným uživatelům přístup k používání výpočetního prostředku.

Když je uživatel připojený k výpočetnímu prostředku vyhrazenému ke skupině (clusteru skupin), oprávnění uživatele se automaticky sníží na oprávnění skupiny, což uživateli umožní bezpečně sdílet prostředek s ostatními členy skupiny.

Vytvoření výpočetního prostředku vyhrazeného pro skupinu

- V pracovním prostoru Azure Databricks přejděte na kartu Compute a klikněte na Vytvořit výpočetní prostředí.

- Rozbalte část Pokročilé.

- V části režimu accessu klikněte na Ruční a potom v rozevírací nabídce vyberte Dedicated (dříve: Single-user).

- V poli Jeden uživatel nebo skupina vyberte skupinu, kterou chcete k tomuto prostředku přiřadit.

- Nakonfigurujte další požadovaná nastavení výpočetních prostředků a potom klikněte na Vytvořit.

Osvědčené postupy pro správu clusterů skupin

Vzhledem k tomu, že uživatelská oprávnění jsou při používání skupinových clusterů omezena na skupinu, doporučuje Databricks vytvořit složku /Workspace/Groups/<groupName> pro každou skupinu, kterou chcete použít s clusterem skupin. Potom skupině přiřaďte oprávnění CAN MANAGE ke složce. To umožňuje skupinám vyhnout se chybám oprávnění. Všechny poznámkové bloky skupiny a prostředky pracovního prostoru by se měly spravovat ve složce skupiny.

Musíte také upravit následující úlohy, které se mají spouštět ve skupinových clusterech:

- MLflow: Ujistěte se, že poznámkový blok spustíte ze složky skupiny, nebo pokud ne, spusťte

mlflow.set_tracking_uri("/Workspace/Groups/<groupName>"). - AutoML: Nastavte volitelný parametr

experiment_dirna“/Workspace/Groups/<groupName>”pro spuštění AutoML. -

dbutils.notebook.run: Ujistěte se, že skupina má oprávněníREADna poznámkový blok, který je spuštěn.

Ukázková oprávnění skupiny

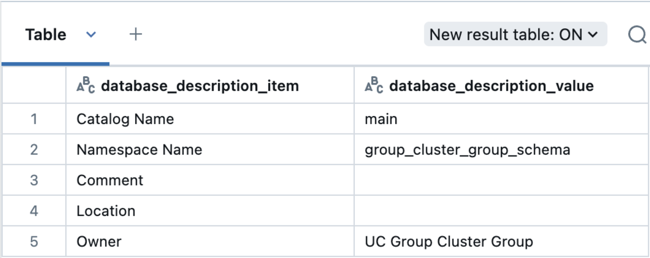

Při vytváření datového objektu pomocí clusteru skupiny se skupina přiřadí jako vlastník objektu.

Pokud máte například poznámkový blok připojený ke skupinovému clusteru a spusťte následující příkaz:

use catalog main;

create schema group_cluster_group_schema;

Potom spusťte tento dotaz a zkontrolujte vlastníka schématu:

describe schema group_cluster_group_schema;

schématu skupiny

schématu skupiny

skupina pro audit výpočetních činností

Existují dvě klíčové identity, které jsou důležité, když skupinový cluster spouští pracovní zátěž:

- Uživatel, který spouští úlohu v clusteru skupiny

- Skupina, jejíž oprávnění se používají k provádění skutečných akcí pracovní zátěže

Systémová tabulka protokolu auditování tyto identity zaznamenává pod následujícími parametry:

-

identity_metadata.run_by: Ověřování uživatele, který provede akci -

identity_metadata.run_as: Autorizovaná skupina, jejíž oprávnění se používají pro akci.

Následující příklad dotazu načítá metadata identity pro akci prováděnou s clusterem skupiny:

select action_name, event_time, user_identity.email, identity_metadata

from system.access.audit

where user_identity.email = "uc-group-cluster-group" AND service_name = "unityCatalog"

order by event_time desc limit 100;

Další ukázkové dotazy najdete v referenční dokumentaci k systémové tabulce protokolu auditu. Viz systémovou tabulku protokolu auditu, referenční informace.

Známé problémy

- Soubory a složky pracovního prostoru vytvořené ze skupinových clusterů mají za následek, že vlastníkem přiřazeného objektu je

Unknown. To způsobí, že následné operace s těmito objekty, jako jsouread,writeadelete, selžou s chybou odepření oprávnění.

Omezení

Režim přístupu k vyhrazené skupině ve verzi Public Preview má následující známá omezení:

- Systémové tabulky rodokmenu nezaznamenají

identity_metadata.run_as(autorizační skupinu) aniidentity_metadata.run_by(ověřování uživatelů) identit pro úlohy spuštěné v clusteru skupin. - Protokoly auditu doručované do zákaznického úložiště nezaznamenávají identity

identity_metadata.run_as(autorizující skupinu) aniidentity_metadata.run_by(ověřujícího uživatele) pro úlohy spuštěné v clusteru skupiny. K zobrazení metadat identity musíte použít tabulkusystem.access.audit. - Když je Průzkumník katalogu připojen ke skupinovému clusteru, nefiltruje pouze prostředky, které jsou přístupné pouze skupině.

- Správci skupin, kteří nejsou členy skupiny, nemůžou vytvářet, upravovat ani odstraňovat clustery skupin. To můžou udělat jenom správci pracovního prostoru a členové skupiny.

- Pokud je skupina přejmenována, musíte ručně aktualizovat všechny zásady výpočetních prostředků, které odkazují na název skupiny.

- Skupinové clustery nejsou podporovány pro pracovní prostory s vypnutými seznamy ACL (isWorkspaceAclsEnabled == false) kvůli inherentnímu nedostatku zabezpečení a řízení přístupu k datům, když jsou seznamy ACL pracovního prostoru vypnuté.

- Příkaz

%runaktuálně používá oprávnění uživatele místo oprávnění skupiny při spuštění v clusteru skupiny. Alternativy, jako jedbutils.notebook.run(), používají oprávnění skupiny správně.