Konfigurace sítě VPN na zařízení Azure Stack Edge Mini R prostřednictvím Azure PowerShellu

Možnost VPN poskytuje druhou vrstvu šifrování pro přenášená data přes protokol TLS z vašeho zařízení Azure Stack Edge Mini R nebo Azure Stack Edge Pro R do Azure. Vpn můžete nakonfigurovat na zařízení Azure Stack Edge Mini R prostřednictvím webu Azure Portal nebo azure PowerShellu.

Tento článek popisuje kroky potřebné ke konfiguraci sítě VPN typu Point-to-Site (P2S) na zařízení Azure Stack Edge Mini R pomocí skriptu Azure PowerShellu k vytvoření konfigurace v cloudu. Konfigurace na zařízení Azure Stack Edge se provádí prostřednictvím místního uživatelského rozhraní.

Informace o nastavení sítě VPN

Připojení brány VPN typu P2S umožňuje vytvořit zabezpečené připojení k virtuální síti z individuálního klientského počítače nebo zařízení Azure Stack Edge Mini R. Připojení P2S spustíte z klientského počítače nebo zařízení. Připojení P2S v tomto případě používá IKEv2 VPN, což je řešení IPsec VPN založené na standardech.

Typický pracovní postup zahrnuje následující kroky:

- Konfigurace požadavků:

- Nastavte potřebné prostředky v Azure.

- Vytvořte a nakonfigurujte virtuální síť a požadované podsítě.

- Vytvoření a konfigurace brány Azure VPN (brána virtuální sítě)

- Nastavte Azure Firewall a přidejte pravidla sítě a aplikací.

- Vytvořte směrovací tabulky Azure a přidejte trasy.

- Povolte připojení typu Point-to-Site v bráně VPN.

- Přidejte fond adres klienta.

- Nakonfigurujte typ tunelu.

- Nakonfigurujte typ ověřování.

- Vytvořte certifikát.

- Nahrání certifikátu

- Stáhněte si telefonní seznam.

- Nastavte síť VPN v místním webovém uživatelském rozhraní zařízení.

- Zadejte telefonní seznam.

- Zadejte soubor značek služeb (JSON).

Podrobné kroky najdete v následujících částech.

Konfigurace předpokladů

Měli byste mít přístup k zařízení Azure Stack Edge Mini R, které je nainstalované podle pokynů v části Instalace zařízení Azure Stack Edge Mini R. Toto zařízení bude navazovat připojení P2S k Azure.

Měli byste mít přístup k platnému předplatnému Azure, které je povolené pro službu Azure Stack Edge v Azure. Toto předplatné použijte k vytvoření odpovídajícího prostředku v Azure pro správu zařízení Azure Stack Edge Mini R.

Máte přístup k klientovi s Windows, kterého použijete pro přístup k zařízení Azure Stack Edge Mini R. Tento klient použijete k programovému vytvoření konfigurace v cloudu.

Pokud chcete nainstalovat požadovanou verzi PowerShellu na klienta Windows, spusťte následující příkazy:

Install-Module -Name Az -AllowClobber -Scope CurrentUser Import-Module Az.AccountsPokud se chcete připojit ke svému účtu a předplatnému Azure, spusťte následující příkazy:

Connect-AzAccount Set-AzContext -Subscription "<Your subscription name>"Zadejte název předplatného Azure, které používáte se svým zařízením Azure Stack Edge Mini R ke konfiguraci sítě VPN.

Stáhněte si skript potřebný k vytvoření konfigurace v cloudu. Tento skript:

- Vytvořte virtuální síť Azure a následující podsítě: GatewaySubnet a AzureFirewallSubnet.

- Vytvoření a konfigurace brány Azure VPN

- Vytvořte a nakonfigurujte bránu místní sítě Azure.

- Vytvořte a nakonfigurujte připojení Azure VPN mezi bránou Azure VPN a bránou místní sítě.

- Vytvořte bránu Azure Firewall a přidejte pravidla sítě, pravidla aplikací.

- Vytvořte tabulku směrování Azure a přidejte do ní trasy.

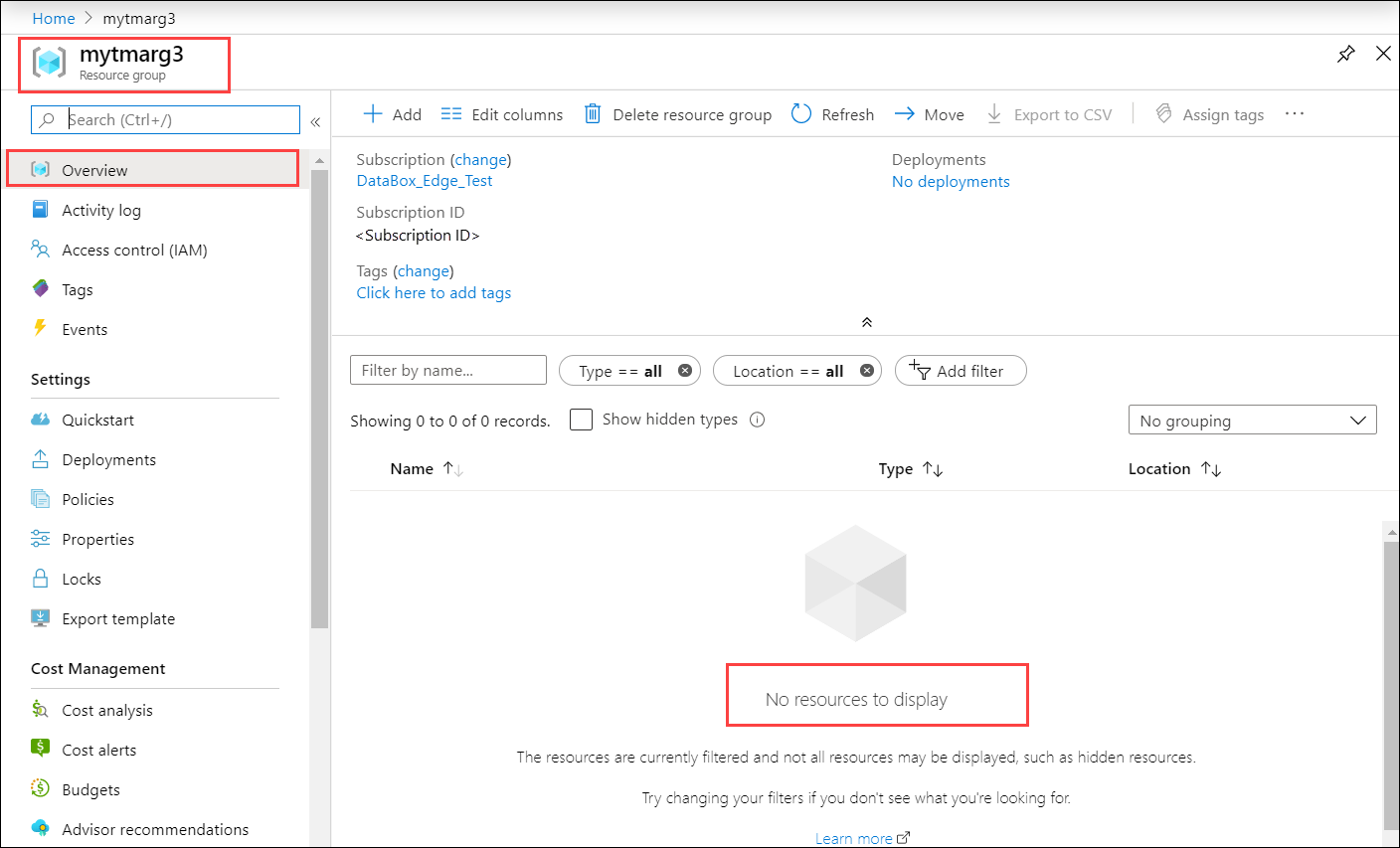

Na webu Azure Portal vytvořte skupinu prostředků, ve které chcete prostředky Azure vytvořit. Přejděte na seznam služeb na webu Azure Portal, vyberte skupinu prostředků a pak vyberte + Přidat. Zadejte informace o předplatném a název skupiny prostředků a pak vyberte Vytvořit. Pokud přejdete do této skupiny prostředků, nemělo by v tuto chvíli obsahovat žádné prostředky.

Pro zařízení Azure Stack Edge Mini R budete muset mít certifikát kódovaný ve

.cerformátu Base 64. Tento certifikát by se měl nahrát do zařízení Azure Stack Edge jakopfxprivátní klíč. Tento certifikát musí být také nainstalován v důvěryhodném kořenovém adresáři úložiště v klientovi, který se pokouší navázat připojení P2S.

Použití skriptu

Nejprve soubor upravíte parameters-p2s.json tak, aby zadává vaše parametry. Pak skript spustíte pomocí upraveného souboru JSON.

Každý z těchto kroků je popsán v následujících částech.

Stažení souboru značek služeb

Možná už máte ServiceTags.json soubor ve složce, do které jste skript stáhli. Pokud ne, můžete si stáhnout soubor značek služeb.

Stáhněte značky služeb z Azure do místního klienta a uložte ho jako soubor JSON ve stejné složce, která obsahuje skripty: https://www.microsoft.com/download/details.aspx?id=56519

Tento soubor se nahraje v místním webovém uživatelském rozhraní v pozdějším kroku.

Úprava souboru parametrů

Prvním krokem je úprava parameters-p2s.json souboru a uložení změn.

Pro prostředky Azure, které vytvoříte, zadáte následující názvy:

| Název parametru | Popis |

|---|---|

| virtualNetworks_vnet_name | Název virtuální sítě Azure |

| azureFirewalls_firewall_name | Název služby Azure Firewall |

| routeTables_routetable_name | Název tabulky Azure Route |

| publicIPAddresses_VNGW_public_ip_name | Název veřejné IP adresy pro bránu virtuální sítě |

| virtualNetworkGateways_VNGW_name | Název služby Azure VPN Gateway (brána virtuální sítě) |

| publicIPAddresses_firewall_public_ip_name | Název veřejné IP adresy pro vaši bránu Azure Firewall |

| umístění | Jedná se o oblast, ve které chcete vytvořit virtuální síť. Vyberte stejnou oblast jako oblast přidruženou k vašemu zařízení. |

| RouteTables_routetable_onprem_name | Toto je název další směrovací tabulky, která pomáhá směrovat pakety brány firewall zpět do zařízení Azure Stack Edge. Skript vytvoří dvě další trasy a přidruží výchozí a podsíť firewallu k této směrovací tabulce. |

Zadejte následující IP adresy a adresní prostory pro prostředky Azure, které se vytvářejí, včetně virtuální sítě a přidružených podsítí (výchozí, brána firewall, podsíť Brány).

| Název parametru | Popis |

|---|---|

| VnetIPv4AddressSpace | Toto je adresní prostor přidružený k vaší virtuální síti. Zadejte rozsah IP adres virtuální sítě jako rozsah privátních IP adres (https://en.wikipedia.org/wiki/Private_network#Private_IPv4_addresses). |

| DefaultSubnetIPv4AddressSpace | Toto je adresní prostor přidružený k Default podsíti pro vaši virtuální síť. |

| FirewallSubnetIPv4AddressSpace | Toto je adresní prostor přidružený k Firewall podsíti pro vaši virtuální síť. |

| GatewaySubnetIPv4AddressSpace | Toto je adresní prostor přidružený GatewaySubnet k vaší virtuální síti. |

| GatewaySubnetIPv4bgpPeeringAddress | Toto je IP adresa vyhrazená pro komunikaci protokolu BGP a je založená na adresního prostoru přidruženém GatewaySubnet k vaší virtuální síti. |

| ClientAddressPool | Tato IP adresa se používá pro fond adres v konfiguraci P2S na webu Azure Portal. |

| PublicCertData | Data veřejného certifikátu používá služba VPN Gateway k ověřování klientů P2S, kteří se k němu připojují. Pokud chcete získat data certifikátu, nainstalujte kořenový certifikát. Ujistěte se, že je certifikát kódovaný pomocí rozšíření .cer s kódováním Base-64. Otevřete tento certifikát a zkopírujte text v certifikátu mezi ==BEGIN CERTIFICATE== a ==END CERTIFICATE== v jednom souvislém řádku. |

Spuštění skriptu

Pokud chcete použít upravený parameters-p2s.json skript a spustit ho k vytvoření prostředků Azure, postupujte podle těchto kroků.

Spusťte PowerShell. Přepněte do adresáře, kde se nachází skript.

Spusťte skript.

.\AzDeployVpn.ps1 -Location <Location> -AzureAppRuleFilePath "appRule.json" -AzureIPRangesFilePath "<Service tag json file>" -ResourceGroupName "<Resource group name>" -AzureDeploymentName "<Deployment name>" -NetworkRuleCollectionName "<Name for collection of network rules>" -Priority 115 -AppRuleCollectionName "<Name for collection of app rules>"Poznámka:

V této verzi skript funguje pouze v umístění USA – východ.

Při spuštění skriptu budete muset zadat následující informace:

Parametr Popis Poloha Jedná se o oblast, ve které se musí vytvořit prostředky Azure. AzureAppRuleFilePath Toto je cesta k souboru pro appRule.json.AzureIPRangesFilePath Toto je soubor JSON značky služby, který jste stáhli v předchozím kroku. ResourceGroupName Toto je název skupiny prostředků, pod kterou se vytvoří všechny prostředky Azure. AzureDeploymentName Toto je název vašeho nasazení Azure. NetworkRuleCollectionName Toto je název kolekce všech vytvořených pravidel sítě a přidání do vaší brány Azure Firewall. Priorita Toto je priorita přiřazená všem vytvořeným pravidlům sítě a aplikací. AppRuleCollectionName Toto je název kolekce všech pravidel aplikace, která se vytvoří a přidají do vaší brány Azure Firewall. Ukázkový výstup najdete níž.

PS C:\Offline docs\AzureVpnConfigurationScripts> .\AzDeployVpn.ps1 -Location eastus -AzureAppRuleFilePath "appRule.json" -AzureIPRangesFilePath ".\ServiceTags_Public_20200203.json" -ResourceGroupName "mytmarg3" -AzureDeploymentName "tmap2stestdeploy1" -NetworkRuleCollectionName "testnrc1" -Priority 115 -AppRuleCollectionName "testarc2" validating vpn deployment parameters Starting vpn deployment C:\Offline docs\AzureVpnConfigurationScripts\parameters-p2s.json C:\Offline docs\AzureVpnConfigurationScripts\template-p2s.json vpn deployment: tmap2stestdeploy1 started and status: Running Waiting for vpn deployment completion.... ==== CUT ==================== CUT ============== Adding route 191.236.0.0/18 for AzureCloud.eastus Adding route 191.237.0.0/17 for AzureCloud.eastus Adding route 191.238.0.0/18 for AzureCloud.eastus Total Routes:294, Existing Routes: 74, New Routes Added: 220 Additional routes getting addedDůležité

- Spuštění skriptu trvá přibližně 90 minut. Před spuštěním skriptu se nezapomeňte přihlásit k síti.

- Pokud z nějakého důvodu došlo k selhání relace se skriptem, nezapomeňte odstranit skupinu prostředků, aby se odstranily všechny prostředky vytvořené v něm.

Po dokončení skriptu se vygeneruje protokol nasazení ve stejné složce, ve které se skript nachází.

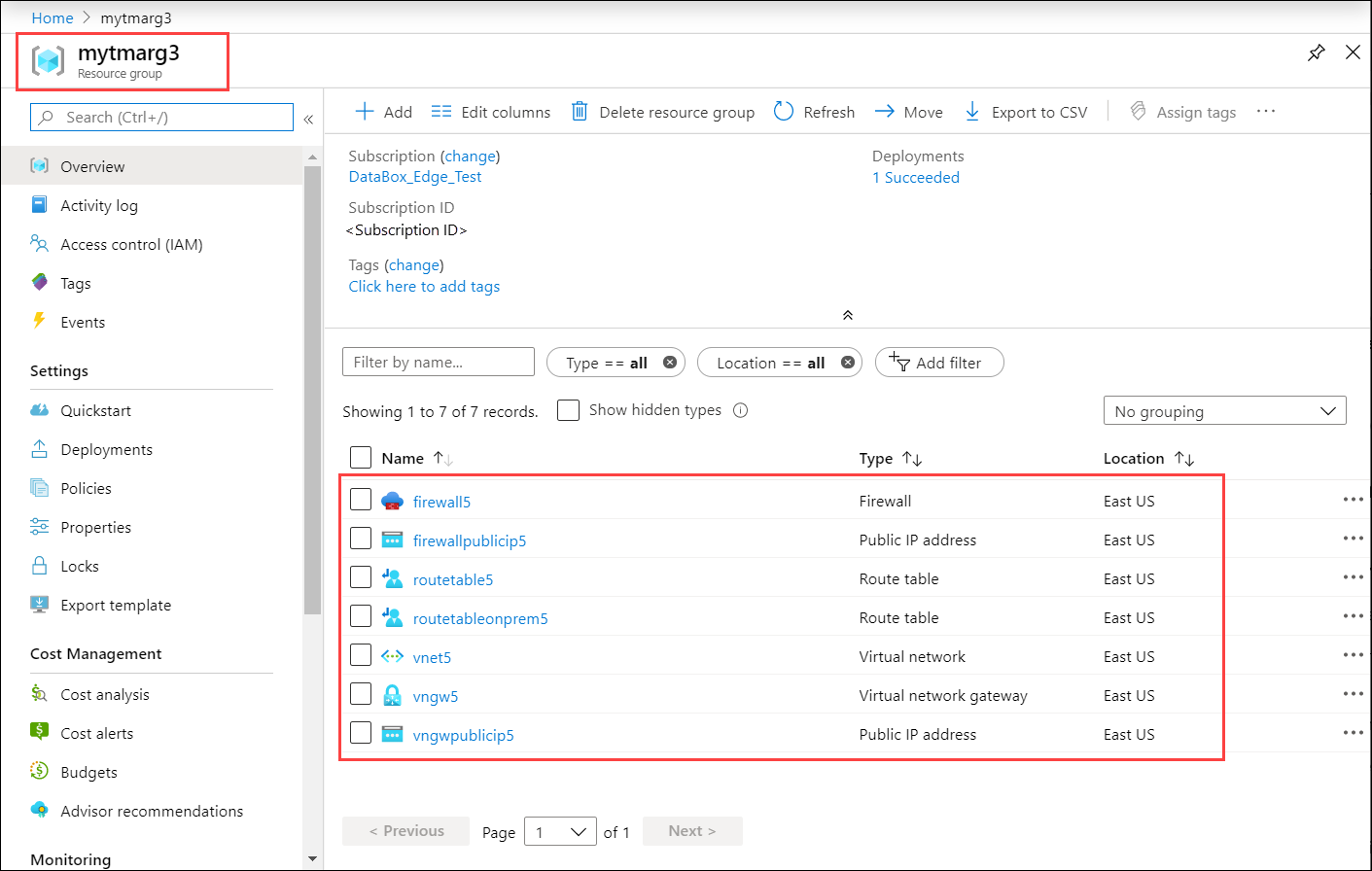

Ověření prostředků Azure

Po úspěšném spuštění skriptu ověřte, že se všechny prostředky vytvořily v Azure. Přejděte do skupiny prostředků, kterou jste vytvořili. Měli byste vidět následující zdroje informací:

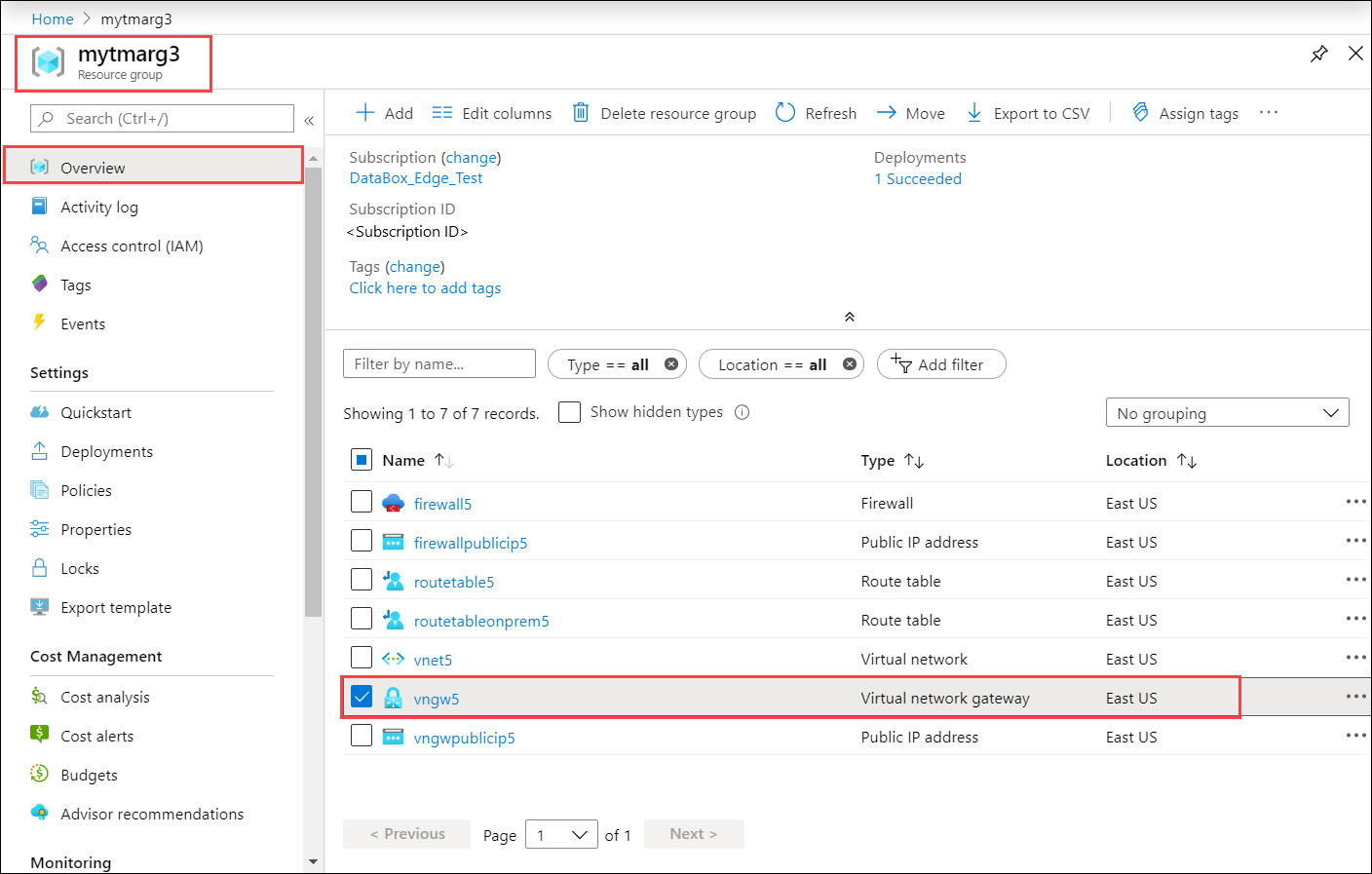

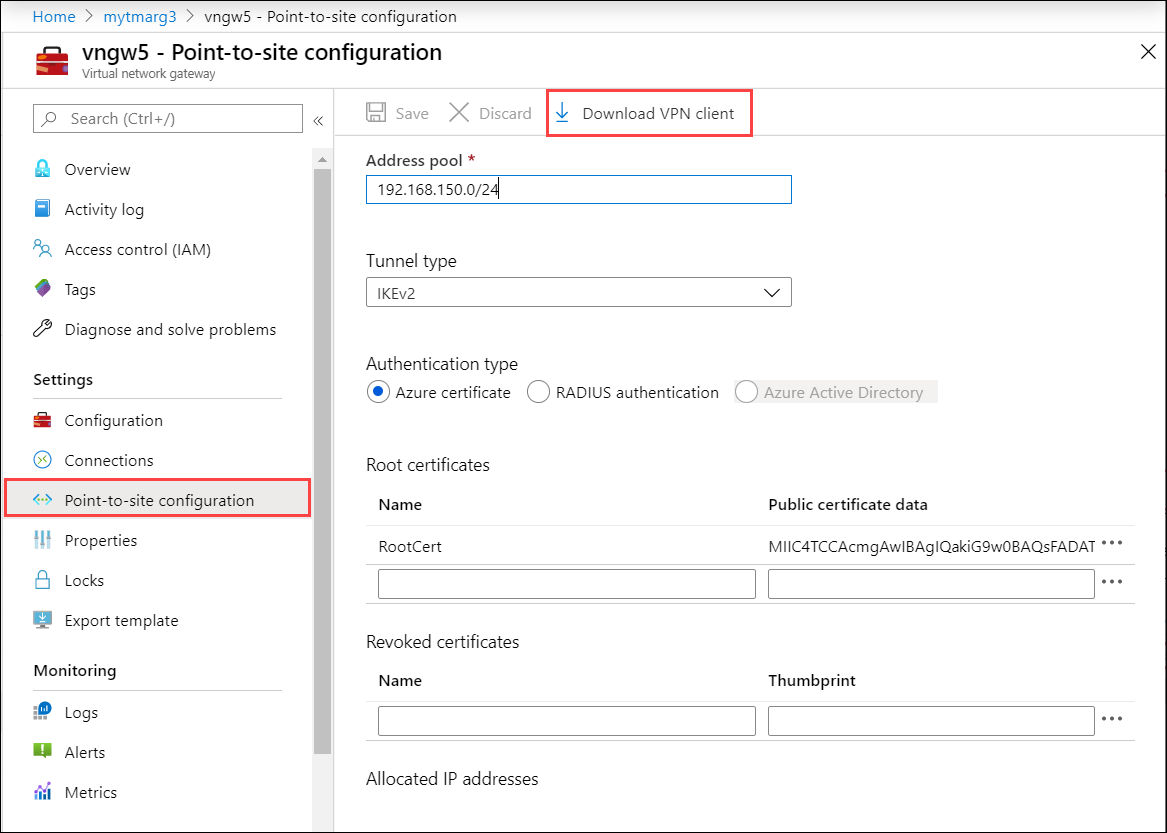

Stažení telefonního seznamu pro profil SÍTĚ VPN

V tomto kroku si stáhnete profil SÍTĚ VPN pro vaše zařízení.

Na webu Azure Portal přejděte do skupiny prostředků a pak vyberte bránu virtuální sítě, kterou jste vytvořili v předchozím kroku.

Přejděte na Nastavení > konfigurace point-to-site. Vyberte Stáhnout klienta VPN.

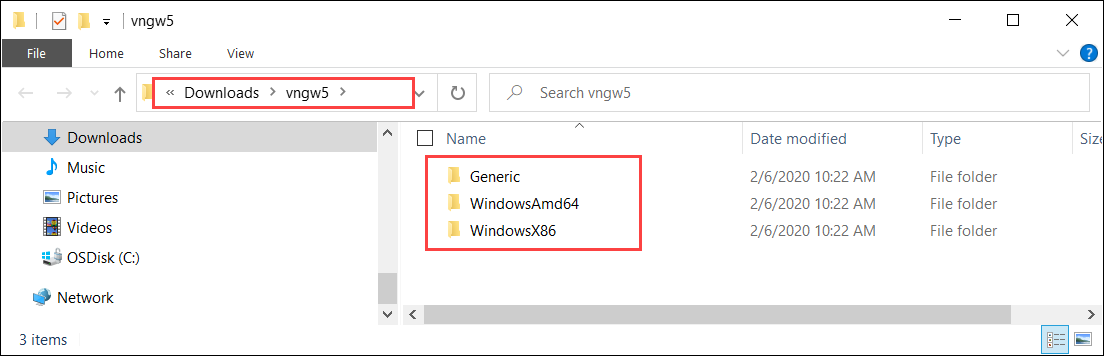

Uložte komprimovaný profil a extrahujte ho do klienta Windows.

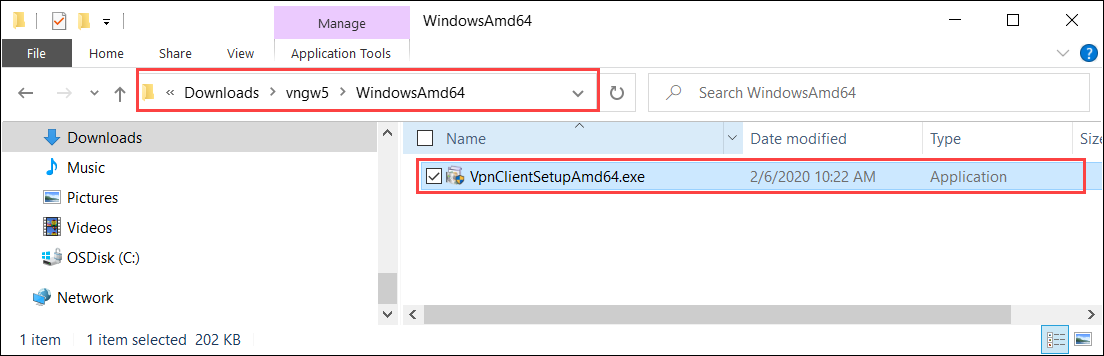

Přejděte do složky WindowsAmd64 a pak extrahujte

.exe: VpnClientSetupAmd64.exe.

Vytvořte dočasnou cestu. Příklad:

C:\NewTemp\vnet\tmpSpusťte PowerShell a přejděte do adresáře, kde

.exese nachází. Pokud chcete spustit.exepříkaz , zadejte:.\VpnClientSetupAmd64.exe /Q /C /T:"C:\NewTemp\vnet\tmp"Dočasná cesta bude obsahovat nové soubory. Tady je ukázkový výstup:

PS C:\windows\system32> cd "C:\Users\Ase\Downloads\vngw5\WindowsAmd64" PS C:\Users\Ase\Downloads\vngw5\WindowsAmd64> .\VpnClientSetupAmd64.exe /Q /C /T:"C:\NewTemp\vnet\tmp" PS C:\Users\Ase\Downloads\vngw5\WindowsAmd64> cd "C:\NewTemp\vnet" PS C:\NewTemp\vnet> ls .\tmp Directory: C:\NewTemp\vnet\tmp Mode LastWriteTime Length Name ---- ------------- ------ ---- -a---- 2/6/2020 6:18 PM 947 8c670077-470b-421a-8dd8-8cedb4f2f08a.cer -a---- 2/6/2020 6:18 PM 155 8c670077-470b-421a-8dd8-8cedb4f2f08a.cmp -a---- 2/6/2020 6:18 PM 3564 8c670077-470b-421a-8dd8-8cedb4f2f08a.cms -a---- 2/6/2020 6:18 PM 11535 8c670077-470b-421a-8dd8-8cedb4f2f08a.inf -a---- 2/6/2020 6:18 PM 2285 8c670077-470b-421a-8dd8-8cedb4f2f08a.pbk -a---- 2/6/2020 6:18 PM 5430 azurebox16.ico -a---- 2/6/2020 6:18 PM 4286 azurebox32.ico -a---- 2/6/2020 6:18 PM 138934 azurevpnbanner.bmp -a---- 2/6/2020 6:18 PM 46064 cmroute.dll -a---- 2/6/2020 6:18 PM 196 routes.txt PS C:\NewTemp\vnet>Soubor .pbk je telefonní seznam profilu SÍTĚ VPN. Použijete ho v místním uživatelském rozhraní.

Konfigurace sítě VPN v zařízení

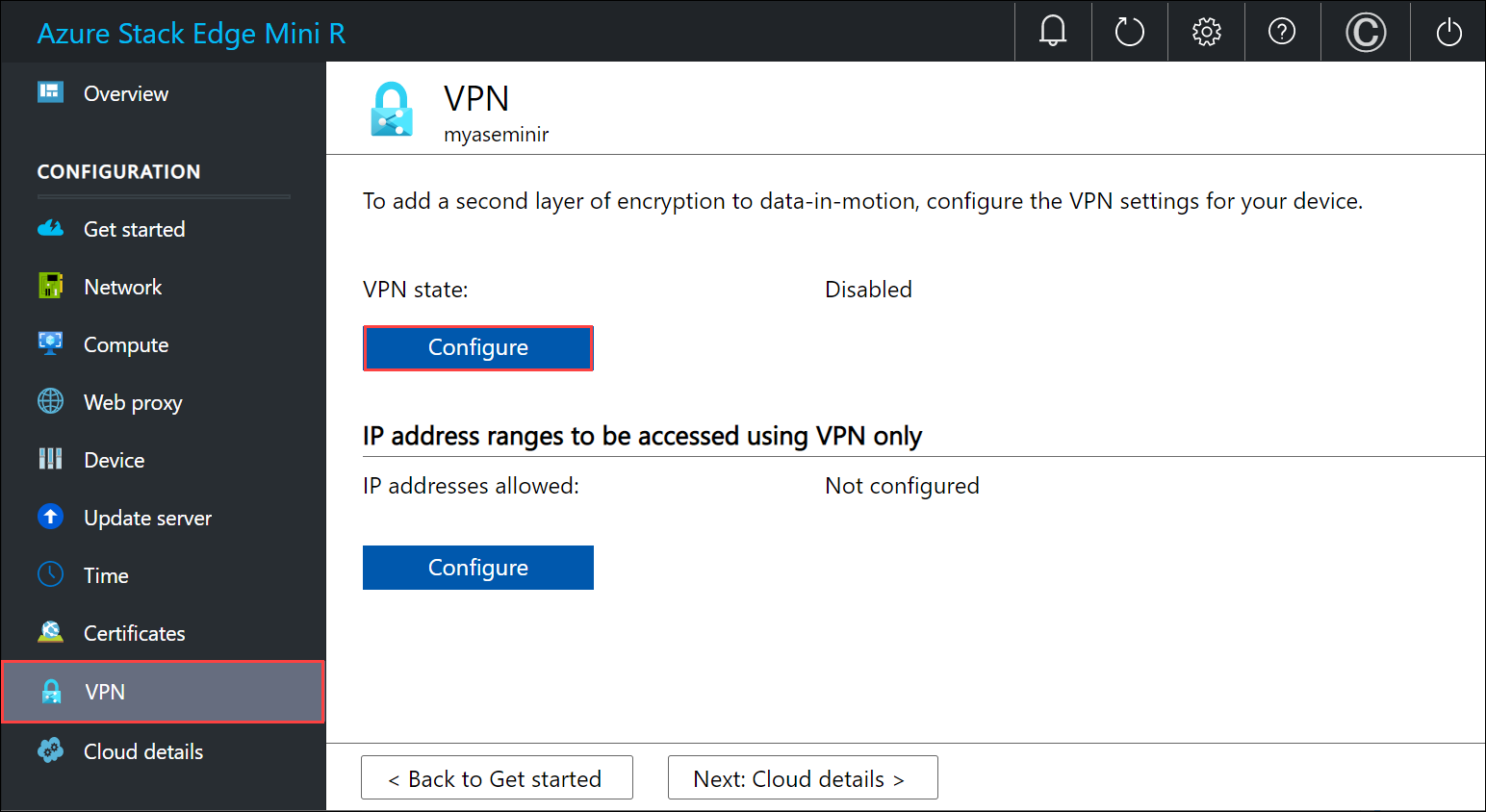

Postupujte podle těchto kroků v místním uživatelském rozhraní vašeho zařízení Azure Stack Edge.

V místním uživatelském rozhraní přejděte na stránku VPN . V části Stav sítě VPN vyberte Konfigurovat.

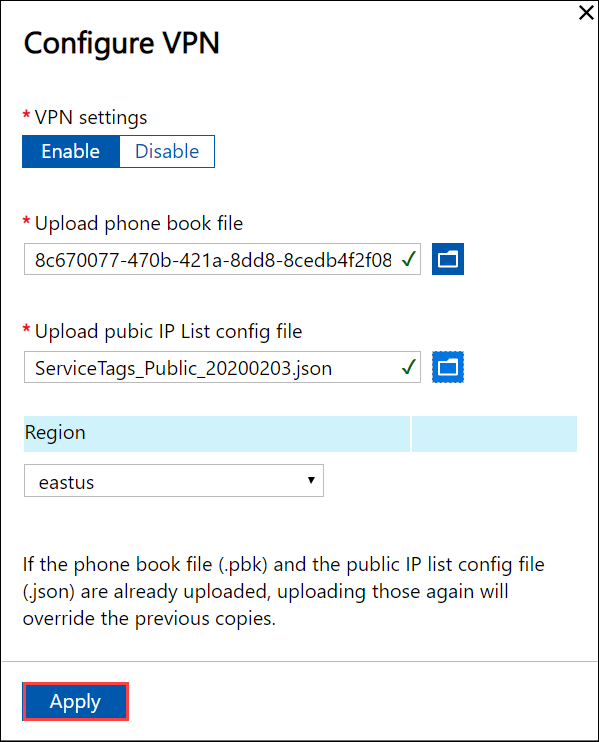

V okně Konfigurace sítě VPN :

- V souboru Nahrát telefonní seznam přejděte na soubor .pbk, který jste vytvořili v předchozím kroku.

- V konfiguračním souboru pro nahrání veřejného seznamu IP adres zadejte jako vstup soubor JSON rozsahu IP adres datového centra Azure. Tento soubor jste si stáhli v předchozím kroku z: https://www.microsoft.com/download/details.aspx?id=56519.

- Jako oblast vyberte eastus a vyberte Použít.

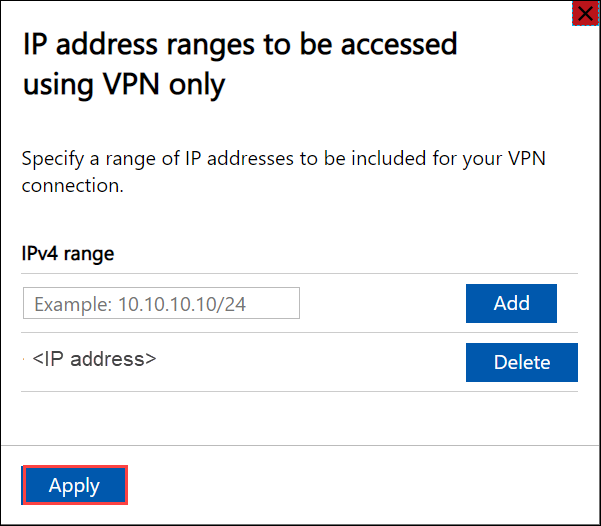

V části Rozsahy IP adres, ke kterým se má přistupovat, zadejte rozsah IPv4 virtuální sítě, který jste zvolili pro virtuální síť Azure.

Ověření připojení klienta

- Na webu Azure Portal přejděte na bránu VPN.

- Přejděte na Nastavení > konfigurace point-to-site. V části Přidělené IP adresy by se měla zobrazit IP adresa vašeho zařízení Azure Stack Edge.

Ověření přenosu dat prostřednictvím sítě VPN

Pokud chcete ověřit, že síť VPN funguje, zkopírujte data do sdílené složky SMB. Postupujte podle kroků v části Přidání sdílené složky na zařízení Azure Stack Edge.

Zkopírujte soubor, například \data\pictures\waterfall.jpg do sdílené složky SMB, kterou jste připojili ke svému klientskému systému.

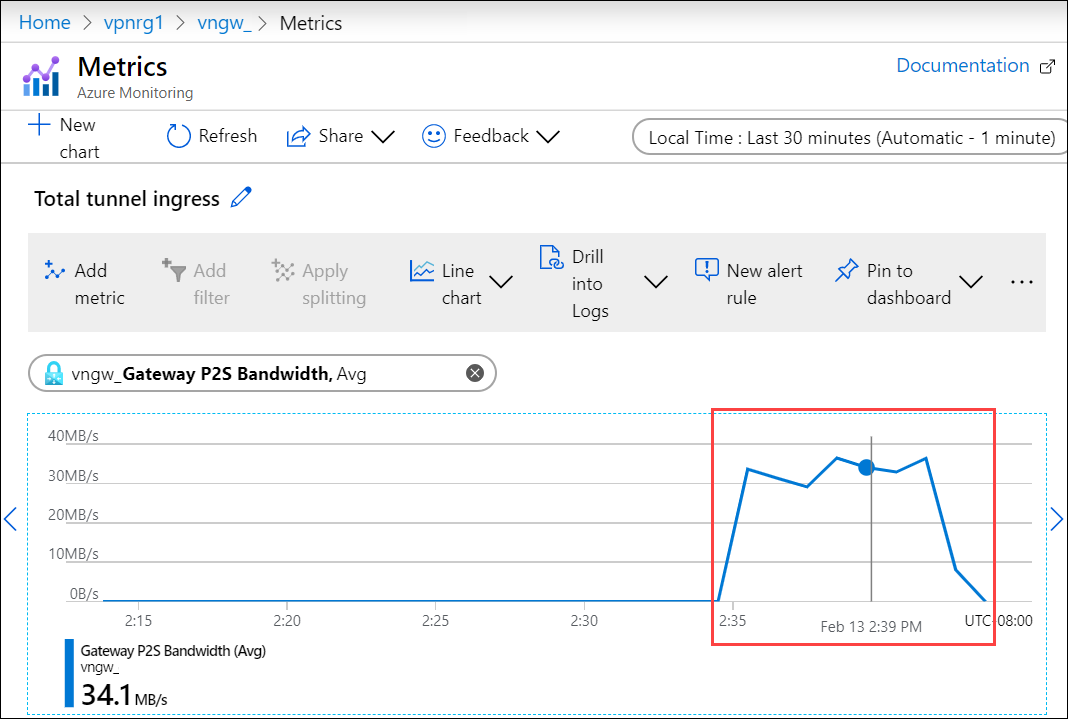

Pokud chcete ověřit, že data procházejí sítí VPN, zatímco se data kopírují:

Na webu Azure Portal přejděte na bránu VPN.

Přejděte na Metriky monitorování>.

V pravém podokně zvolte obor jako bránu VPN, metriku jako šířku pásma P2S brány a agregaci jako průměr.

Při kopírování dat se zobrazí zvýšení využití šířky pásma a po dokončení kopírování dat se využití šířky pásma sníží.

Ověřte, že se tento soubor zobrazuje v účtu úložiště v cloudu.

Problémy s laděním

K ladění jakýchkoli problémů použijte následující příkazy:

Get-AzResourceGroupDeployment -DeploymentName $deploymentName -ResourceGroupName $ResourceGroupName

Ukázkový výstup je uvedený níže:

PS C:\Projects\TZL\VPN\Azure-VpnDeployment> Get-AzResourceGroupDeployment -DeploymentName "tznvpnrg14_deployment" -ResourceGroupName "tznvpnrg14"

DeploymentName : tznvpnrg14_deployment

ResourceGroupName : tznvpnrg14

ProvisioningState : Succeeded

Timestamp : 1/21/2020 6:23:13 PM

Mode : Incremental

TemplateLink :

Parameters :

Name Type Value

=========================================== ========================= ==========

virtualNetworks_vnet_name String tznvpnrg14_vnet

azureFirewalls_firewall_name String tznvpnrg14_firewall

routeTables_routetable_name String tznvpnrg14_routetable

publicIPAddresses_VNGW_public_ip_name String tznvpnrg14_vngwpublicip

virtualNetworkGateways_VNGW_name String tznvpnrg14_vngw

publicIPAddresses_firewall_public_ip_name String tznvpnrg14_fwpip

localNetworkGateways_LNGW_name String tznvpnrg14_lngw

connections_vngw_lngw_name String tznvpnrg14_connection

location String East US

vnetIPv4AddressSpace String 172.24.0.0/16

defaultSubnetIPv4AddressSpace String 172.24.0.0/24

firewallSubnetIPv4AddressSpace String 172.24.1.0/24

gatewaySubnetIPv4AddressSpace String 172.24.2.0/24

gatewaySubnetIPv4bgpPeeringAddress String 172.24.2.254

customerNetworkAddressSpace String 10.0.0.0/18

customerPublicNetworkAddressSpace String 207.68.128.0/24

dbeIOTNetworkAddressSpace String 10.139.218.0/24

azureVPNsharedKey String 1234567890

dbE-Gateway-ipaddress String 207.68.128.113

Outputs :

Name Type Value

======================= ========================= ==========

virtualNetwork Object {

"provisioningState": "Succeeded",

"resourceGuid": "dcf673d3-5c73-4764-b077-77125eda1303",

"addressSpace": {

"addressPrefixes": [

"172.24.0.0/16"

]

================= CUT ============================= CUT ===========================

Get-AzResourceGroupDeploymentOperation -ResourceGroupName $ResourceGroupName -DeploymentName $AzureDeploymentName

Další kroky

Nakonfigurujte vpn prostřednictvím místního uživatelského rozhraní na zařízení Azure Stack Edge.