Objekty blob fronty pro příjem dat pomocí ověřování spravované identity

Při řazení objektů blob do fronty pro příjem dat z vlastních účtů úložiště můžete použít spravované identity jako alternativu k tokenům sdíleného přístupového podpisu (SAS) a metodám ověřování sdílených klíčů . Spravované identity představují bezpečnější způsob, jak ingestovat data, protože nevyžadují sdílení tokenů SAS zákazníka nebo sdílených klíčů se službou. Místo toho je spravovaná identita přiřazena ke clusteru a má udělená oprávnění ke čtení pro účet úložiště, který se používá k ingestování dat. Tato oprávnění můžete kdykoli odvolat.

Poznámka:

- Tato metoda ověřování se vztahuje pouze na objekty blob Azure a soubory Azure Data Lake umístěné v účtech úložiště vlastněných zákazníkem. Nevztahuje se na místní soubory nahrané pomocí sady Kusto SDK.

- Podporuje se pouze příjem dat ve frontě. Vložený příjem dat v dotazovací jazyk Kusto a přímé ingestování pomocí rozhraní API sady SDK se nepodporuje.

Přiřazení spravované identity ke clusteru

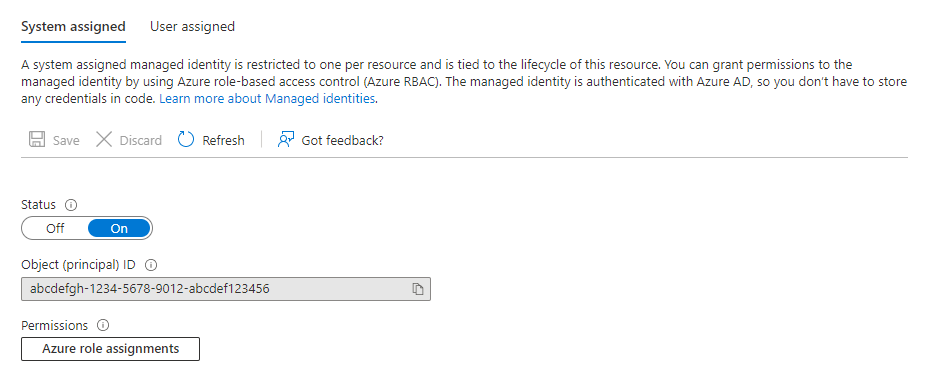

Pokud chcete do clusteru přidat spravovanou identitu přiřazenou systémem nebo uživatelem, postupujte podle přehledu spravovaných identit. Pokud už má váš cluster přiřazenou požadovanou spravovanou identitu, zkopírujte ID objektu pomocí následujícího postupu:

Přihlaste se k webu Azure Portal pomocí účtu přidruženého k předplatnému Azure, které obsahuje váš cluster.

Přejděte do clusteru a vyberte Identita.

Vyberte odpovídající typ identity, systém nebo přiřazený uživatelem a zkopírujte ID objektu požadované identity.

Udělení oprávnění spravované identitě

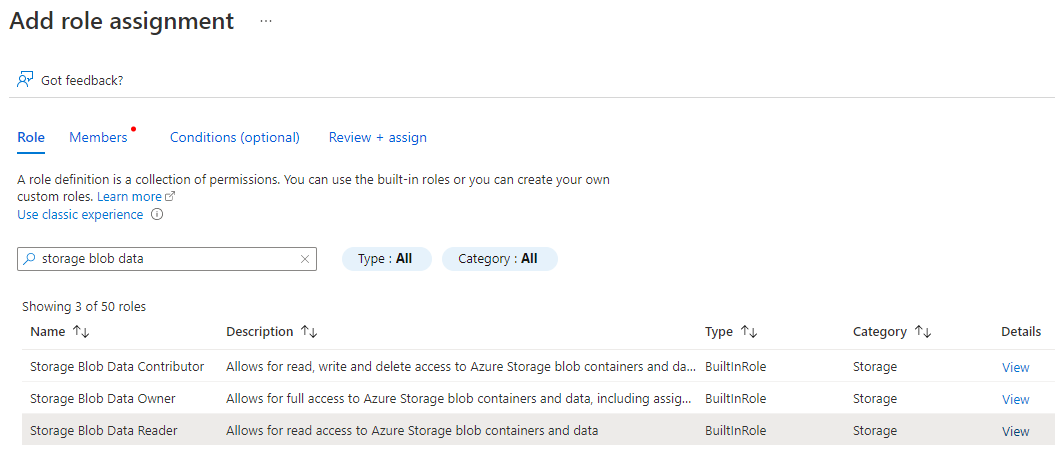

Na webu Azure Portal přejděte k účtu úložiště, který obsahuje data, která chcete ingestovat.

Vyberte Řízení přístupu a pak vyberte + Přidat>přiřazení role.

Pokud máte v úmyslu použít možnost OdstranitSourceOnSuccess, udělte čtenáři dat objektů blob spravované identity nebo Přispěvatel dat objektů blob úložiště oprávnění k účtu úložiště.

Poznámka:

Udělení oprávnění vlastníka nebo přispěvatele není dostatečné a způsobí selhání příjmu dat.

Důležité

V případě problémů se sítí může Azure Storage vrátit Download Forbidden chybu.

K této chybě může dojít v případě, že pro přístup k účtu úložiště použijete privátní propojení.

V takových případech ověřte, jestli jsou oprávnění správná, a ověřte připojení k vašemu účtu úložiště.

Nastavení zásad spravované identity v Azure Data Exploreru

Pokud chcete použít spravovanou identitu k ingestování dat do clusteru, povolte NativeIngestion možnost použití pro vybranou spravovanou identitu. Nativní příjem dat odkazuje na možnost používat sadu SDK pro příjem dat z externího zdroje. Další informace o dostupných sadách SDK najdete v tématu Klientské knihovny.

Zásady spravované identity využití je možné definovat na úrovni clusteru nebo databáze cílového clusteru.

Pokud chcete zásadu použít na úrovni databáze, spusťte následující příkaz:

.alter-merge database <database name> policy managed_identity "[ { 'ObjectId' : '<managed_identity_id>', 'AllowedUsages' : 'NativeIngestion' }]"

Pokud chcete zásadu použít na úrovni clusteru, spusťte následující příkaz:

.alter-merge cluster policy managed_identity "[ { 'ObjectId' : '<managed_identity_id>', 'AllowedUsages' : 'NativeIngestion' }]"

Nahraďte <managed_identity_id> ID objektu požadované spravované identity.

Poznámka:

Abyste mohli upravit zásady spravované identity, musíte mít All Database Admin v clusteru oprávnění.

Objekty blob fronty pro příjem dat se spravovanou identitou pomocí sady Kusto SDK

Při ingestování dat pomocí sady Kusto SDK vygenerujte identifikátor URI objektu blob pomocí ověřování spravované identity připojením ;managed_identity={objectId} k neautorizovanému identifikátoru URI objektu blob. Pokud ingestujete data pomocí spravované identity přiřazené systémem clusteru, můžete k identifikátoru URI objektu blob připojit ;managed_identity=system .

Důležité

Musíte použít klienta příjmu dat ve frontě. Použití spravovaných identit s přímým příjmem dat nebo vloženým příjmem dat v dotazovací jazyk Kusto se nepodporuje.

Tady jsou příklady identifikátorů URI objektů blob pro spravované identity přiřazené systémem a uživatelem.

- Přiřazený systém:

https://demosa.blob.core.windows.net/test/export.csv;managed_identity=system - Přiřazený uživatel:

https://demosa.blob.core.windows.net/test/export.csv;managed_identity=6a5820b9-fdf6-4cc4-81b9-b416b444fd6d

Důležité

- Při použití spravovaných identit k ingestování dat pomocí sady C# SDK je nutné zadat velikost

StorageSourceOptionsobjektu blob . Pokud velikost není nastavená, sada SDK se pokusí vyplnit velikost objektu blob přístupem k účtu úložiště, což vede k selhání. - Parametr velikostí by měl být nezpracovaná (nekomprimovaná) velikost dat, nikoli velikost objektu blob.

- Pokud neznáte velikost v době příjmu dat, zadejte hodnotu nula (0). Služba se pokusí zjistit velikost pomocí spravované identity pro ověřování.