Azure Container Registry snižující riziko exfiltrace dat pomocí vyhrazených koncových bodů dat

Azure Container Registry zavádí vyhrazené koncové body dat. Tato funkce umožňuje úzce vymezená pravidla firewallu klientů pro konkrétní registry, což minimalizuje obavy z exfiltrace dat.

Funkce vyhrazených datových koncových bodů je dostupná na úrovni služby Premium . Informace o cenách najdete v tématu container-registry-pricing.

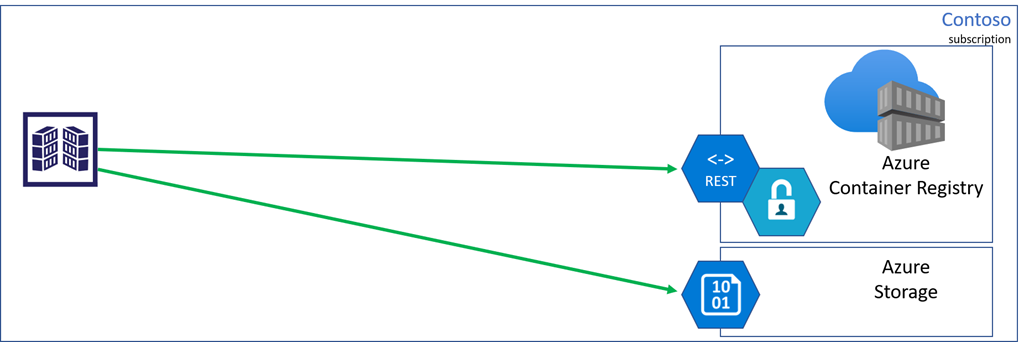

Vyžádání obsahu z registru zahrnuje dva koncové body:

Koncový bod registru, často označovaný jako přihlašovací adresa URL, který se používá k ověřování a zjišťování obsahu. Příkaz, jako je docker pull, contoso.azurecr.io/hello-world vytvoří požadavek REST, který ověří a vyjedná vrstvy, které představují požadovaný artefakt.

Koncové body dat obsluhují objekty blob představující vrstvy obsahu.

Účty úložiště spravované registrem

Azure Container Registry je víceklientová služba. Služba registru spravuje účty úložiště koncových bodů dat. Mezi výhody spravovaných účtů úložiště patří vyrovnávání zatížení, rozdělení obsahu s obsahem, více kopií pro vyšší souběžné doručování obsahu a podpora více oblastí s geografickou replikací.

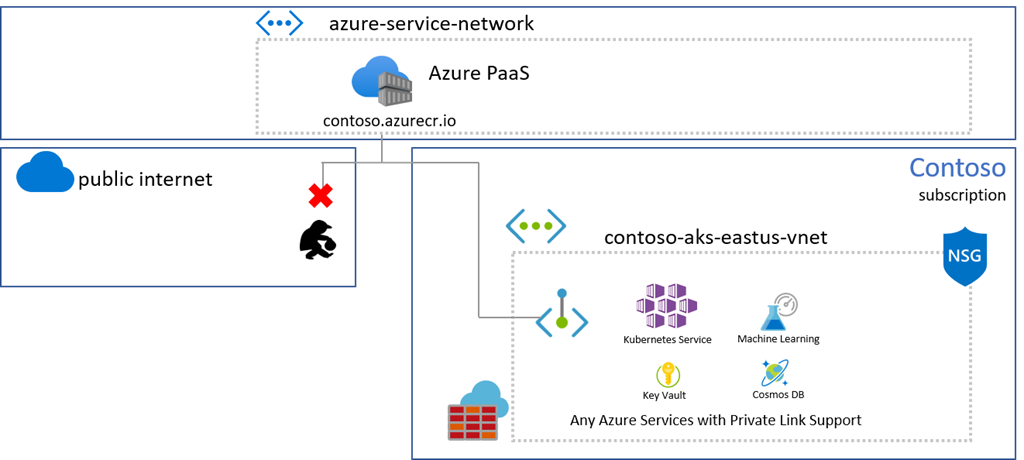

Podpora virtuální sítě Azure Private Link

Podpora virtuální sítě Azure Private Link umožňuje privátní koncové body pro službu spravovaného registru z virtuálních sítí Azure. V tomto případě jsou z virtuální sítě přístupné jak koncové body registru, tak i datové koncové body pomocí privátních IP adres.

Jakmile jsou spravované služby registru i účty úložiště zabezpečené pro přístup z virtuální sítě, odeberou se veřejné koncové body.

Připojení k virtuální síti bohužel není vždy možností.

Důležité

Azure Private Link je nejbezpečnější způsob řízení síťového přístupu mezi klienty a registrem, protože síťový provoz je omezený na virtuální síť Azure pomocí privátních IP adres. Pokud private Link není možnost, můžou vyhrazené datové koncové body poskytovat zabezpečené znalosti o tom, jaké prostředky jsou přístupné z každého klienta.

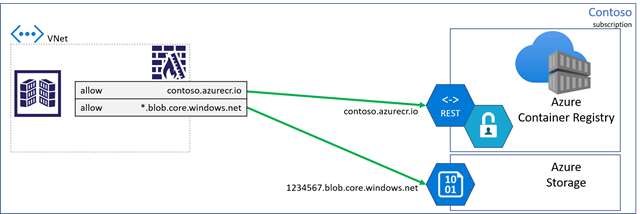

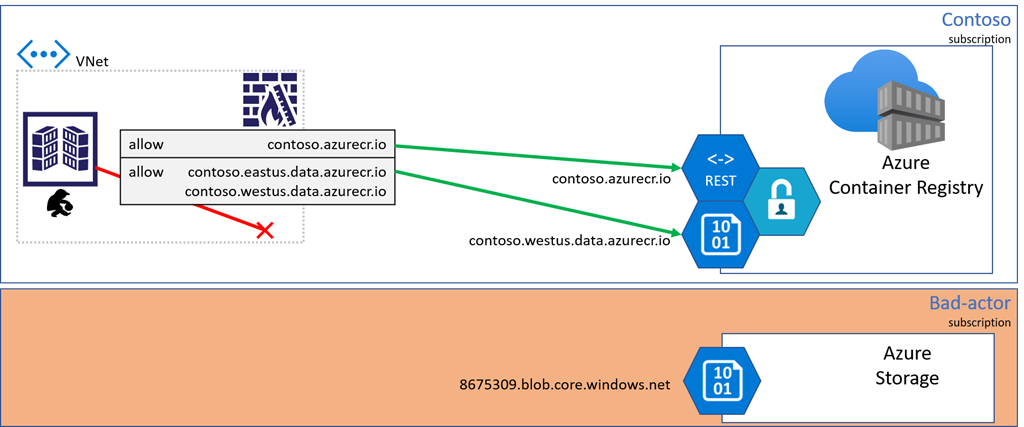

Rizika exfiltrace dat a pravidel brány firewall klienta

Pravidla brány firewall klienta omezují přístup ke konkrétním prostředkům. Pravidla brány firewall platí při připojování k registru z místních hostitelů, zařízení IoT, vlastních agentů sestavení. Pravidla platí také v případech, kdy není možnost podpory služby Private Link.

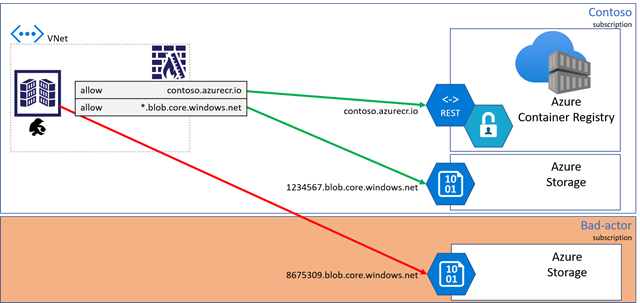

Vzhledem k tomu, že zákazníci zamkli konfiguraci brány firewall klienta, si uvědomili, že musí vytvořit pravidlo se zástupným znakem pro všechny účty úložiště, což vyvolává obavy z exfiltrace dat. Chybný objekt actor by mohl nasadit kód, který by mohl zapisovat do svého účtu úložiště.

Kvůli řešení problémů s exfiltrací dat služba Azure Container Registry zpřístupňuje vyhrazené koncové body dat.

Vyhrazené datové koncové body

Vyhrazené koncové body dat pomáhají načítat vrstvy ze služby Azure Container Registry s plně kvalifikovanými názvy domén představujícími doménu registru.

Vzhledem k tomu, že jakýkoli registr se může stát geograficky replikovaným, použije se regionální vzor: [registry].[region].data.azurecr.io.

V příkladu společnosti Contoso se přidává několik koncových bodů dat oblastí podporujících místní oblast s nejbližší replikou.

U vyhrazených datových koncových bodů je chybný objekt actor zablokovaný v zápisu do jiných účtů úložiště.

Povolení vyhrazených datových koncových bodů

Poznámka:

Přepnutí na vyhrazené koncové body dat bude mít vliv na klienty, kteří nakonfigurovali přístup brány firewall ke stávajícím *.blob.core.windows.net koncovým bodům, což způsobí selhání přijetí změn. Pokud chcete zajistit, aby klienti měli konzistentní přístup, přidejte do pravidel brány firewall klienta nové koncové body dat. Po dokončení můžou stávající registry prostřednictvím služby az clipovolit vyhrazené koncové body dat.

Pokud chcete použít kroky Azure CLI v tomto článku, vyžaduje se Azure CLI verze 2.4.0 nebo novější. Pokud potřebujete nainstalovat nebo upgradovat, přečtěte si téma Instalace Azure CLI nebo spuštění v Azure Cloud Shellu.

- Spuštěním příkazu az acr update povolte vyhrazený datový koncový bod.

az acr update --name contoso --data-endpoint-enabled

- Spuštěním příkazu az acr show zobrazte koncové body dat, včetně regionálních koncových bodů pro geograficky replikované registry.

az acr show-endpoints --name contoso

Ukázkový výstup:

{

"loginServer": "contoso.azurecr.io",

"dataEndpoints": [

{

"region": "eastus",

"endpoint": "contoso.eastus.data.azurecr.io",

},

{

"region": "westus",

"endpoint": "contoso.westus.data.azurecr.io",

}

]

}

Další kroky

- Nakonfigurujte přístup k registru kontejneru Azure z zákulisí pravidel brány firewall.

- Připojení služby Azure Container Registry pomocí služby Azure Private Link