Důvěrné kontejnery (Preview) ve službě Azure Kubernetes Service

S růstem vývoje aplikací nativních pro cloud je zvýšená potřeba chránit i úlohy spuštěné v cloudových prostředích. Kontejnerizace úloh tvoří klíčovou komponentu pro tento programovací model a ochrana kontejneru je pro důvěrné spuštění v cloudu nejdůležitější.

Důvěrné kontejnery ve službě Azure Kubernetes Service (AKS) umožňují izolaci na úrovni kontejneru v úlohách Kubernetes. Jedná se o doplněk sady důvěrných výpočetních produktů Azure a k ochraně kontejnerů za běhu používá šifrování paměti AMD SEV-SNP.

Důvěrné kontejnery jsou atraktivní pro scénáře nasazení, které zahrnují citlivá data (například osobní údaje nebo jakákoli data se silným zabezpečením potřebným pro dodržování právních předpisů).

Co je kontejner důvěrný?

V souladu s pokyny stanovenými konsorciem Confidential Computing Consortium je microsoft zakládajícím členem, důvěrné kontejnery musí splňovat následující požadavky:

- Transparentnost: Důvěrné prostředí kontejneru, ve kterém je sdílená citlivá aplikace, můžete zobrazit a ověřit, jestli je bezpečné. Všechny komponenty důvěryhodné výpočetní základny (TCB) mají být opensourcové.

- Auditovatelnost: Máte možnost ověřit a zjistit, jakou verzi balíčku prostředí CoCo včetně hostovaného operačního systému Linuxu a všech součástí jsou aktuální. Microsoft se přihlásí k prostředí hostovaného operačního systému a modulu runtime kontejneru pro ověření prostřednictvím ověření identity. Také vydává zabezpečený hashovací algoritmus (SHA) sestavení hostovaného operačního systému za účelem vytvoření přehlednosti řetězců a řídicího scénáře.

- Úplné ověření identity: Vše, co je součástí TEE, se plně měří procesorem s možností vzdáleně ověřit. Sestava hardwaru z procesoru AMD SEV-SNP musí odrážet vrstvy kontejnerů a hodnotu hash konfigurace modulu runtime kontejneru prostřednictvím deklarací identity ověření identity. Aplikace může načíst sestavu hardwaru místně, včetně sestavy, která odráží image hostovaného operačního systému a modul runtime kontejneru.

- Integrita kódu: Vynucení modulu runtime je vždy dostupné prostřednictvím zásad definovaných zákazníkem pro kontejnery a konfiguraci kontejneru, jako jsou neměnné zásady a podepisování kontejnerů.

- Izolace od operátora: Návrhy zabezpečení, které předpokládají nejnižší oprávnění a nejvyšší izolaci stínění od všech nedůvěryhodných stran, včetně správců zákazníka nebo tenanta. Zahrnuje posílení stávajícího přístupu řídicí roviny Kubernetes (kubelet) k důvěrným podům.

S těmito funkcemi důvěrnosti by ale měl produkt dále snadno používat: podporuje všechny nemodifikované kontejnery Linuxu s vysokou konformací funkcí Kubernetes. Kromě toho podporuje heterogenní fondy uzlů (GPU, uzly pro obecné účely) v jednom clusteru pro optimalizaci nákladů.

Co tvoří důvěrné kontejnery v AKS?

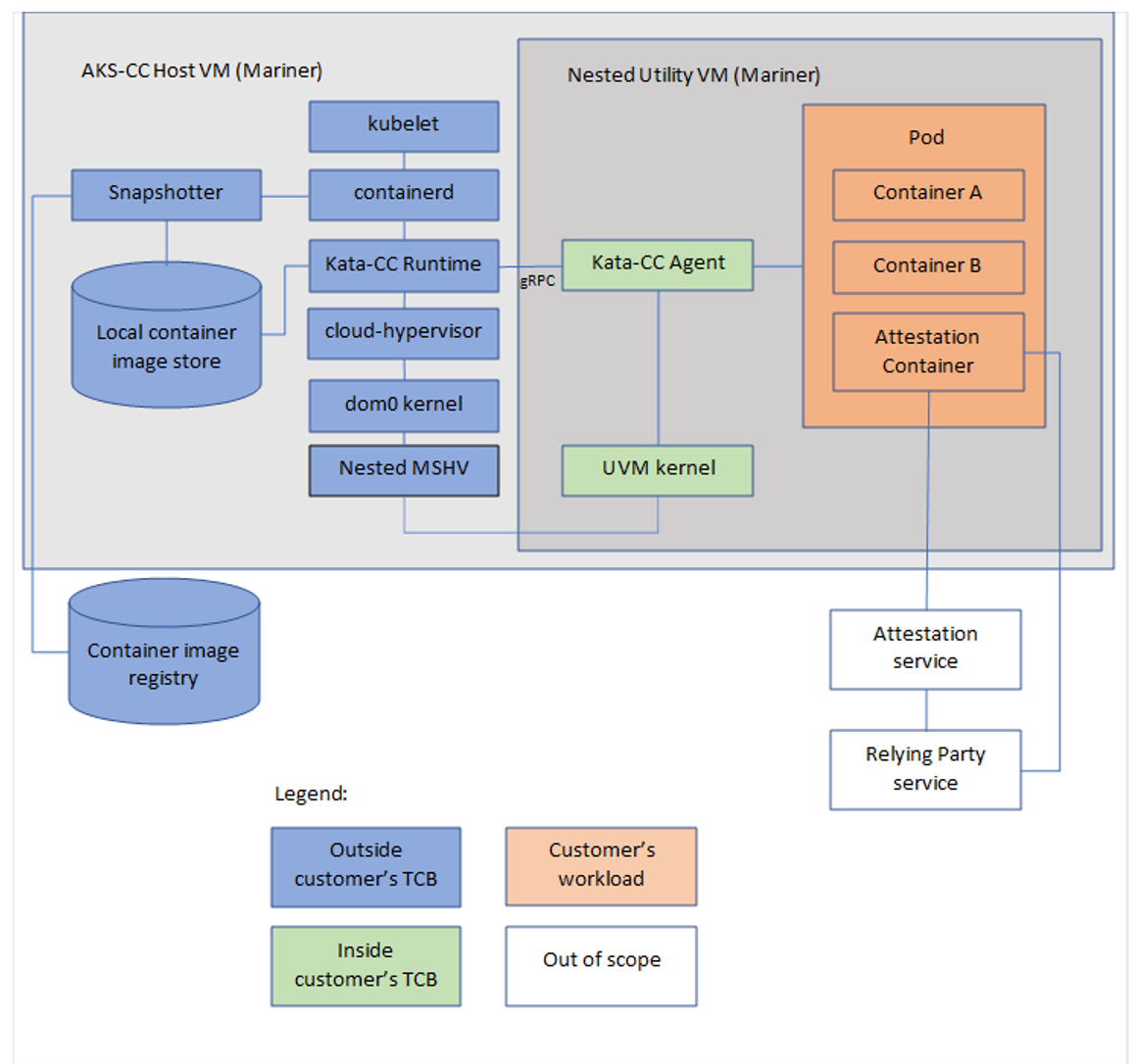

V souladu se závazkem Microsoftu k opensourcové komunitě používá podkladový zásobník pro důvěrné kontejnery agenta Kata CoCo jako agenta spuštěného v uzlu, který je hostitelem podu, na kterém běží důvěrná úloha. Díky mnoha technologiím TEE, které vyžadují hranici mezi hostitelem a hostem, jsou kata containers základem počáteční práce Kata CoCo. Microsoft také přispěl zpět do komunity Kata Coco k napájení kontejnerů běžících uvnitř důvěrného nástroje virtuálního počítače.

Důvěrný kontejner Kata se nachází v hostiteli kontejnerů Azure Linux AKS. Azure Linux a Cloud Hypervisor VMM (Virtual Machine Monitor) jsou software pro koncové uživatele a uživatelský prostor, který se používá k vytváření a správě životnosti virtuálních počítačů.

Izolace na úrovni kontejneru v AKS

Ve výchozím nastavení sdílejí všechny úlohy AKS stejné jádro a stejný správce clusteru. Díky verzi Preview sandboxu podů v AKS se izolace zvětšila o možnost poskytovat izolaci jádra pro úlohy na stejném uzlu AKS. Další informace o této funkci si můžete přečíst tady. Důvěrné kontejnery jsou dalším krokem této izolace a využívají možnosti šifrování paměti základních velikostí virtuálních počítačů AMD SEV-SNP. Tyto virtuální počítače jsou DCa_cc a velikosti ECa_cc s možností zpřístupnění kořenového adresáře hardwaru pro pody nasazené v něm.

Začínáme

Pokud chcete začít a získat další informace o podporovaných scénářích, projděte si naši dokumentaci k AKS.