Síťová topologie a připojení pro migraci SAP

Tento článek vychází z aspektů a doporučení definovaných v oblasti návrhu cílové zóny Azure pro topologii sítě a připojení. Doprovodné materiály v tomto článku se podíváme na klíčové aspekty návrhu a osvědčené postupy pro sítě a připojení k nasazením Microsoft Azure a SAP. Vzhledem k tomu, že SAP je nepostradatelná platforma, měl by váš návrh postupovat také podle pokynů k oblastem návrhu cílových zón Azure.

Plánování přidělování IP adres

Pro zajištění toho, aby se zajistilo, že je zásadní plán přidělování IP adres v Azure:

- Adresní prostor IP adres se nepřekrývá v místních umístěních a oblastech Azure.

- Virtuální síť obsahuje správný adresní prostor.

- Plány konfigurace podsítě probíhají předem.

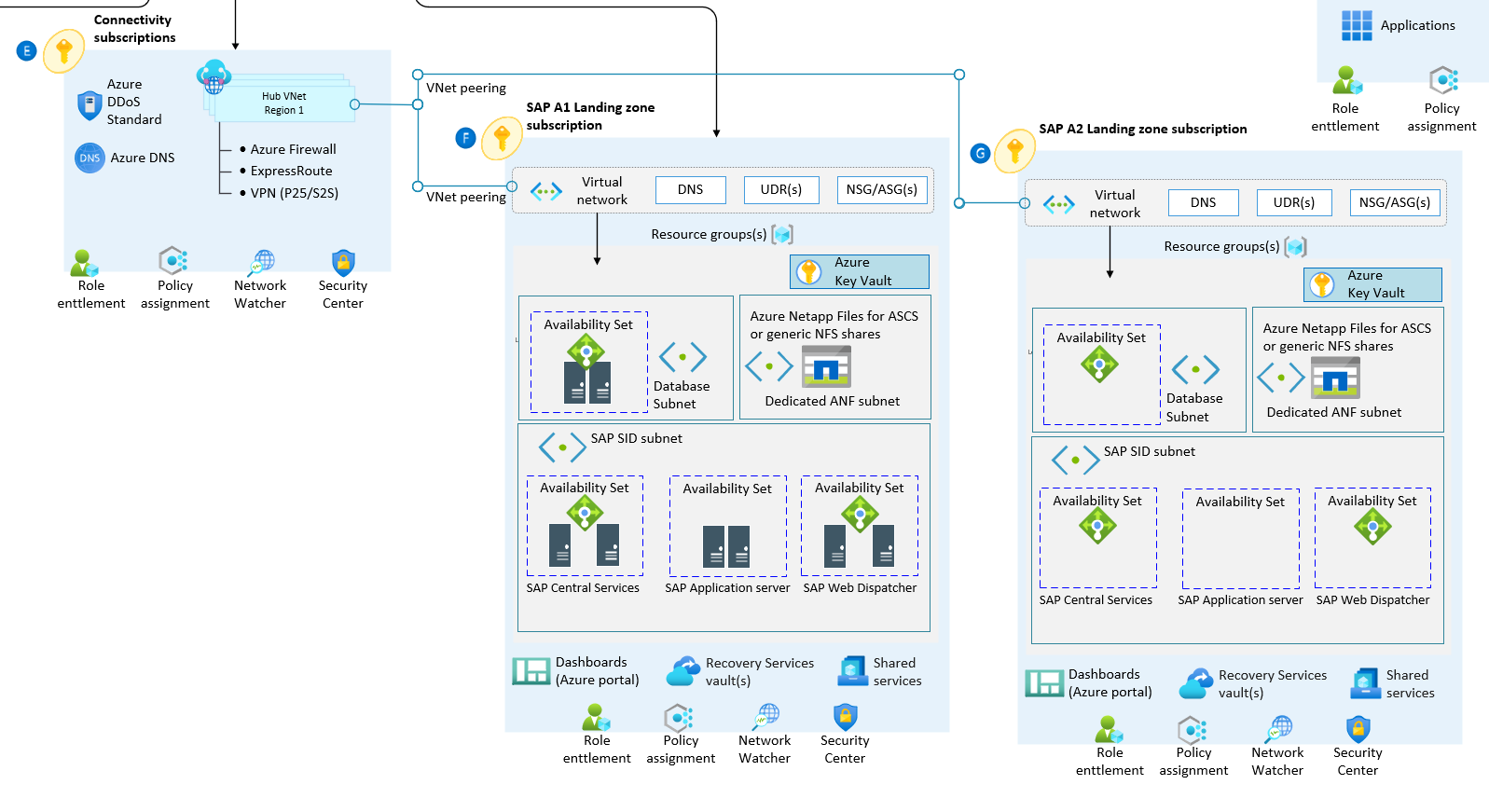

Následující diagram architektury znázorňuje aspekty sítě v SAP v akcelerátoru cílových zón Azure:

Aspekty návrhu pro implementaci SAP:

Podsítě můžete vyhradit a delegovat na určité služby a pak v těchto podsítích vytvářet instance těchto služeb. I když Azure pomáhá vytvářet více delegovaných podsítí ve virtuální síti, můžete mít ve virtuální síti pouze jednu delegovanou podsíť pro Azure NetApp Files. Pokud pro Azure NetApp Files používáte více než jednu delegovanou podsíť, nemůžete vytvořit nový svazek.

Případ použití:

K implementaci služby Azure NetApp Files potřebujete delegovaná podsítě. Tento přístup je oblíbený pro nasazení SAP, která sdílejí systémy souborů. Během vyrovnávání zatížení nebo sap BusinessObjects Business Intelligence potřebujete delegovanou podsíť jenom pro aplikační bránu, což je server webových aplikací SAP pro vyrovnávání zatížení.

Konfigurace DNS a překladu názvů pro místní prostředky a prostředky Azure

Dns (Domain Name System) je důležitou součástí architektury cílové zóny Azure. Některé organizace můžou chtít použít své stávající investice do DNS. Ostatní můžou vidět přechod na cloud jako příležitost modernizovat svou interní infrastrukturu DNS a využívat nativní funkce Azure.

Doporučení návrhu pro implementaci SAP:

Pokud se během migrace nezmění dns nebo virtuální název virtuálního počítače, použijte následující doporučení pro případ použití.

Případ použití:

Dns a virtuální názvy na pozadí propojují mnoho systémových rozhraní v prostředí SAP a zákazníci si někdy uvědomují jenom rozhraní, která vývojáři definují v průběhu času. Připojení mezi systémy nastávají problémy, když se po migraci změní názvy virtuálních nebo DNS. Pro zjednodušení doporučujeme zachovat aliasy DNS.

K rozlišení jednotlivých prostředí, včetně sandboxu, vývoje, předprodukčního a produkčního prostředí, mezi sebou použijte různé zóny DNS. Jednou z výjimek je nasazení SAP, která mají vlastní virtuální síť. V tomto scénáři nemusí být potřeba privátní zóny DNS.

Definování síťové topologie Azure

Cílové zóny na podnikové úrovni podporují dvě síťové topologie. Jedna topologie je založená na službě Azure Virtual WAN. Druhá je tradiční síťová topologie založená na hvězdicové architektuře. Tato část popisuje doporučené konfigurace a postupy SAP pro oba modely nasazení.

Pokud vaše organizace plánuje: Použijte síťovou topologii založenou na službě Virtual WAN:

- Nasaďte prostředky napříč několika oblastmi Azure a připojte globální umístění k Azure i místním prostředím.

- Plně integrujte softwarově definovaná nasazení WAN s Azure.

- Nasaďte až 2 000 úloh virtuálních počítačů ve všech virtuálních sítích, které jsou připojené k jednomu centru Virtual WAN.

Organizace používají Virtual WAN ke splnění rozsáhlých požadavků na propojení. Microsoft tuto službu spravuje, což pomáhá snížit celkovou složitost sítě a modernizovat síť vaší organizace.

Pokud vaše organizace používá tradiční síťovou topologii Azure založenou na hvězdicové architektuře:

- Plánuje nasadit prostředky pouze ve vybraných oblastech Azure.

- Nepotřebuje globální propojenou síť.

- Má několik vzdálených umístění nebo umístění větví pro každou oblast a potřebuje méně než 30 tunelů IPSec (Internet Protocol Security).

- Vyžaduje úplnou kontrolu a členitost pro ruční konfiguraci sítě Azure.

Doporučení návrhu pro implementaci SAP:

Použijte Virtual WAN pro nasazení Azure v nových, rozsáhlých nebo globálních sítích, ve kterých potřebujete globální tranzitní připojení mezi oblastmi Azure a místními umístěními. Díky tomuto přístupu nemusíte ručně nastavovat tranzitivní směrování pro sítě Azure a můžete postupovat podle standardu pro nasazení SAP v Azure.

Zvažte nasazení síťových virtuálních zařízení (NVA) mezi oblastmi pouze v případě, že používáte partnerské síťové virtuální zařízení. Síťové virtuální zařízení mezi oblastmi nebo virtuálními sítěmi se nevyžadují, pokud jsou k dispozici nativní síťová virtuální zařízení. Při nasazování partnerských síťových technologií a síťových virtuálních zařízení postupujte podle pokynů dodavatele a identifikujte konfliktní konfigurace se sítěmi Azure.

Virtual WAN spravuje připojení mezi paprskovými virtuálními sítěmi pro topologie založené na službě Virtual WAN, takže nemusíte nastavovat trasy definované uživatelem ani síťová virtuální zařízení. Maximální propustnost sítě pro provoz mezi sítěmi ve stejném virtuálním centru je 50 Gb/s. K vyřešení tohoto omezení šířky pásma můžou cílové zóny SAP použít peering virtuálních sítí k připojení k jiným cílovým zónám.

Žádná topologie nepodporuje nasazení síťových virtuálních zařízení mezi aplikací SAP a databázovým serverem.

Místní a globální partnerský vztah virtuálních sítí poskytuje připojení a jsou upřednostňovaným přístupem k zajištění připojení mezi cílovými zónami pro nasazení SAP napříč několika oblastmi Azure.

Plánování příchozího a odchozího připojení k internetu

Tato část popisuje doporučené modely připojení pro příchozí a odchozí připojení k veřejnému internetu a z veřejného internetu. Služby zabezpečení sítě nativní pro Azure, jako je Azure Firewall, Azure Web Application Firewall ve službě Aplikace Azure Gateway a Azure Front Door, jsou plně spravované služby, takže se neúčtují provozní a náklady na správu spojené s nasazením infrastruktury.

Doporučení návrhu pro implementaci SAP:

Pro zákazníky, kteří mají globální nároky, azure Front Door usnadňuje nasazení SAP pomocí zásad firewallu webových aplikací k poskytování a ochraně globálních aplikací HTTP a HTTPS napříč oblastmi Azure.

Využijte zásady firewallu webových aplikací ve službě Azure Front Door při použití služby Azure Front Door a Application Gateway k ochraně aplikací HTTP a HTTPS. Zablokujte provoz do služby Application Gateway, aby přijímal provoz jenom ze služby Azure Front Door.

Application Gateway a Firewall webových aplikací mají omezení, když služba Application Gateway slouží jako reverzní proxy pro webové aplikace SAP. Vzhledem k tomu, že SAP Web Dispatcher a NetScaler jsou inteligentnější než Application Gateway, musíte provést rozsáhlé testování, pokud je nahradíte službou Application Gateway. Pokud je to možné, ověřte aktuální stav a uveďte seznam všech podporovaných, nepodporovaných, testovaných a neotestovaných scénářů.

Pomocí firewallu webových aplikací můžete kontrolovat provoz, když je přístupný z internetu. Další možností je použít ho s vaším nástrojem pro vyrovnávání zatížení nebo s prostředky, jako jsou Application Gateway nebo řešení třetích stran, která mají integrované možnosti brány firewall.

Pokud chcete zabránit úniku dat, použijte Azure Private Link k bezpečnému přístupu k prostředkům paaS (platforma jako služba), jako je Azure Blob Storage, Azure Files, Azure Data Lake Storage Gen2 a Azure Data Factory. Privátní koncové body můžou také pomoct zabezpečit provoz mezi virtuálními sítěmi a službami, jako je Azure Storage a Azure Backup. Provoz mezi vaší virtuální sítí a službou s podporou privátního koncového bodu prochází přes globální síť Microsoftu, což brání jeho vystavení veřejnému internetu.

Implementace Azure ExpressRoute s vysokou dostupností

Azure ExpressRoute je navržený tak, aby poskytoval vysokou dostupnost, aby poskytoval privátní síťové připojení na úrovni operátora k prostředkům Microsoftu. V cestě ExpressRoute v síti Microsoftu neexistuje jediný bod selhání. Aby se maximalizovala dostupnost, měl by být pro zajištění vysoké dostupnosti vytvořen také zákazník a segment poskytovatele služeb vašeho okruhu ExpressRoute.

Doporučení návrhu pro implementace SAP:

- Ujistěte se, že obě fyzická propojení okruhu ExpressRoute propojíte se dvěma různými hraničními zařízeními v síti. Doporučení k maximalizaci dostupnosti okruhu ExpressRoute najdete v doporučeních k odolnosti okruhů ExpressRoute.

- Zajištění vysoké dostupnosti pro ExpressRoute Další informace najdete v tématu Návrh pro zajištění vysoké dostupnosti pomocí ExpressRoute.

- Proveďte dobře navrženou recenzi expressRoute. Další informace najdete v tématu Přehled architektury Azure Well-Architected Framework – Doporučení Azure ExpressRoute.

- Ujistěte se, že máte plán zotavení po havárii pro ExpressRoute. Další informace najdete v tématu Návrh pro zotavení po havárii pomocí privátního partnerského vztahu ExpressRoute.

- Ujistěte se, že jsou obě připojení okruhu ExpressRoute nakonfigurovaná v režimu aktivní-aktivní. Další informace najdete v tématu Návrh pro zajištění vysoké dostupnosti pomocí ExpressRoute – připojení typu Aktivní-aktivní.

- Konfigurace monitorování a upozorňování pro okruhy ExpressRoute

- Nakonfigurujte stav služby pro příjem oznámení o údržbě okruhu ExpressRoute.

Definování požadavků na šifrování sítě

V této části se seznámíte s klíčovými doporučeními pro šifrování sítí mezi místním prostředím a prostředím Azure a napříč oblastmi Azure.

Aspekty návrhu pro implementace SAP:

Když ke konfiguraci privátního partnerského vztahu použijete ExpressRoute, provoz se ve výchozím nastavení nešifruje.

Pro nasazení SAP nemusíte šifrovat provoz přes ExpressRoute. Provoz SAP obvykle spotřebovává velkou šířku pásma a je citlivý na výkon. Tunely IPSec ve výchozím nastavení šifrují internetový provoz a šifrování nebo dešifrování může negativně ovlivnit výkon provozu.

Zákazník určí, jestli se má provoz SAP šifrovat. Další informace o možnostech šifrování sítě v cílových zónách na podnikové úrovni najdete v tématu Topologie sítě a možnosti připojení.

Oddělení systémů

Existují různá prostředí, včetně vývoje, testování, kvality, předprodukčního a produkčního prostředí, a zákazníci mají tendenci kategorizovat tyto systémy do logických nebo fyzických konstruktorů, aby dodržovali standardy zabezpečení a dodržování předpisů. Cílem je spravovat všechny systémy, které mají stejný životní cyklus v jedné společné skupině prostředků. Tyto skupiny můžete definovat na různých úrovních, například na úrovni předplatného nebo skupiny prostředků.

Vaše organizace by také měla zvážit strukturu zabezpečení a zásad při seskupování prostředků v prostředí SAP. Aby se však přenosy SAP mohly přenášet mezi vývojem, testováním, kvalitou a produkčním prostředím, může vaše organizace potřebovat:

- Partnerský vztah virtuálních sítí

- Otevření portů brány firewall mezi virtuálními sítěmi

- Pravidla definovaná uživatelem a skupina zabezpečení sítě (NSG).

Nedoporučujeme hostovat systém pro správu databází (DBMS) a aplikační vrstvy systémů SAP v různých virtuálních sítích a připojovat je pomocí partnerského vztahu virtuálních sítí. Nadměrné síťové přenosy mezi vrstvami můžou nabít značné náklady.

Další doporučení pro implementace SAP:

Ani topologie nepodporuje umístění aplikační vrstvy SAP a SAP DBMS do různých virtuálních sítí Azure, které nejsou v partnerském vztahu.

Pomocí skupin zabezpečení aplikací (ASG) a pravidel NSG můžete definovat seznamy řízení přístupu k zabezpečení sítě mezi aplikací SAP a vrstvami DBMS. Do skupin asg můžete přidat virtuální počítače, které vám pomůžou se správou zabezpečení.

Povolte akcelerované síťové služby Azure na virtuálních počítačích, které používáte v aplikačních vrstvách SAP a DBMS. Následující úrovně operačního systému podporují akcelerované síťové služby v Azure:

- Windows Server 2012 R2 nebo novější

- SUSE Linux Enterprise Desktop 12 SP3 nebo novější

- Red Hat Enterprise Linux 7.4 nebo novější

- Oracle Linux 7.5

- Jádro, které je kompatibilní s Red Hat Enterprise Linuxem, vyžaduje verzi 3.10.0-862.13.1.el7.

- Jádro Oracle Unbreakable Enterprise vyžaduje verzi 5.

Ujistěte se, že jste pro Azure Load Balancer nastavili interní nasazení tak, aby používala funkci přímého vrácení serveru. Tato funkce snižuje latenci při použití interních konfigurací nástroje pro vyrovnávání zatížení pro konfigurace s vysokou dostupností ve vrstvě DBMS.

Pokud používáte Load Balancer s hostujícími operačními systémy Linux, ujistěte se, že je parametr

net.ipv4.tcp_timestampssítě s Linuxem nastavený na0hodnotu .Pokud chcete zajistit optimální latenci sítě s aplikacemi SAP, zvažte použití skupin umístění bezkontaktní komunikace Azure.

U projektů migrace zvažte ladění parametrů sítě. Výkon můžete například zlepšit zakázáním potvrzení během období migrace.

Další informace o implementaci SAP najdete na portálu podpory SAP a 2391465 SAP Note.

Aspekty návrhu pro implementace RISE

Při spouštění nasazení SAP RISE v Azure je integrace prostředí spravovaného SAP s vlastním ekosystémem Azure nejdůležitější. Další informace o osvědčenýchpostupechch

Implementace SAP RISE má obvykle dvě možnosti připojení: síť VPN typu site-to-site nebo partnerský vztah virtuálních sítí. Pokud nemáte žádné předchozí úlohy Azure, může být jednodušší volbou vpn typu site-to-site. Pokud ale chcete přejít na Azure jako strategickou platformu, můžete nastavit správnou cílovou zónu Azure a použít partnerský vztah virtuálních sítí k tenantovi SAP RISE. Pro tyto scénáře může být dobrou volbou zjednodušená cílová zóna, jako je cílová zóna Azure. Toto připravené prostředí nasazení můžete snadno přizpůsobit vašim požadavkům, konkrétně parametrům virtuální sítě.

Nasazení partnerského vztahu virtuálních sítí mezi tenanty do tenanta SAP RISE také vyžaduje více práce. Je potřeba pečlivě naplánovat architekturu virtuální sítě, aby se zajistilo, že se nepřekrývají žádné překrývající se rozsahy směrování mezi doménou. Musíte také správně vytvořit partnerský vztah DNS k tenantovi SAP RISE.

Zvažte limity a omezení, pokud se rozhodnete nastavit řešení Virtual WAN a potřebujete připojení VPN typu site-to-site nebo ExpressRoute.