Správa identit a přístupu pro servery s podporou Azure Arc

Vaše organizace potřebuje navrhnout správné řízení přístupu pro zabezpečení hybridních prostředí pomocí místních a cloudových systémů pro správu identit.

Tyto systémy správy identit hrají důležitou roli. Pomáhají navrhovat a implementovat spolehlivé řízení správy přístupu pro zabezpečení infrastruktury serverů s podporou Azure Arc.

Spravovaná identita

Při vytvoření lze identitu přiřazenou systémem Microsoft Entra ID použít pouze k aktualizaci stavu serverů s podporou Azure Arc, například pro stav posledního viditelného signálu. Udělte identitě přístup k prostředkům Azure, aby aplikace na vašem serveru mohly přistupovat k prostředkům Azure, například k vyžádání tajných kódů ze služby Key Vault. Měli byste:

- Zvažte, které legitimní případy použití existují pro serverové aplikace, aby získání přístupových tokenů a přístupu k prostředkům Azure, a zároveň plánování řízení přístupu k těmto prostředkům.

- Řízení privilegiovaných uživatelských rolí na serverech s podporou Azure Arc (členové místní správci systému nebo skupiny aplikací rozšíření hybridního agenta ve Windows a členové skupiny himds v Linuxu), aby se zabránilo tomu, že by mohly být zneužity systémově spravované identity k získání neoprávněného přístupu k prostředkům Azure.

- Pomocí Azure RBAC můžete řídit a spravovat oprávnění pro spravované identity serverů s podporou Azure Arc a provádět pravidelné kontroly přístupu pro tyto identity.

Řízení přístupu na základě role (RBAC)

Po principech nejnižších oprávnění, uživatelé, skupiny nebo aplikace přiřazené s rolemi, jako je přispěvatel nebo vlastník nebo Správce prostředků připojeného počítače Azure, můžou provádět operace, jako je nasazení rozšíření, efektivní delegování přístupu ke kořenovému adresáři nebo správci na serverech s podporou Azure Arc. Tyto role by se měly používat s opatrností, abyste omezili možný poloměr výbuchu nebo nakonec nahradili vlastními rolemi.

Pokud chcete omezit oprávnění uživatele a povolit jim pouze onboarding serverů do Azure, je vhodná role onboardingu Azure Connected Machine. Tuto roli lze použít pouze pro nasazení serverů a nelze s její pomocí server znovu nasadit nebo odstranit serverový zdroj. Další informace o řízení přístupu najdete v přehledu zabezpečení serverů s podporou Azure Arc.

Zvažte také citlivá data, která se můžou posílat do pracovního prostoru služby Azure Monitor Log Analytics – stejný princip RBAC by se měl použít u samotných dat. Přístup pro čtení k serverům s podporou Služby Azure Arc může poskytovat přístup k datům protokolů shromážděným agentem Log Analytics uloženým v přidruženém pracovním prostoru služby Log Analytics. Prozkoumejte, jak implementovat detailní přístup k pracovnímu prostoru Log Analytics ve vaší dokumentaci návrhu nasazení Azure Monitor Logs .

Architektura

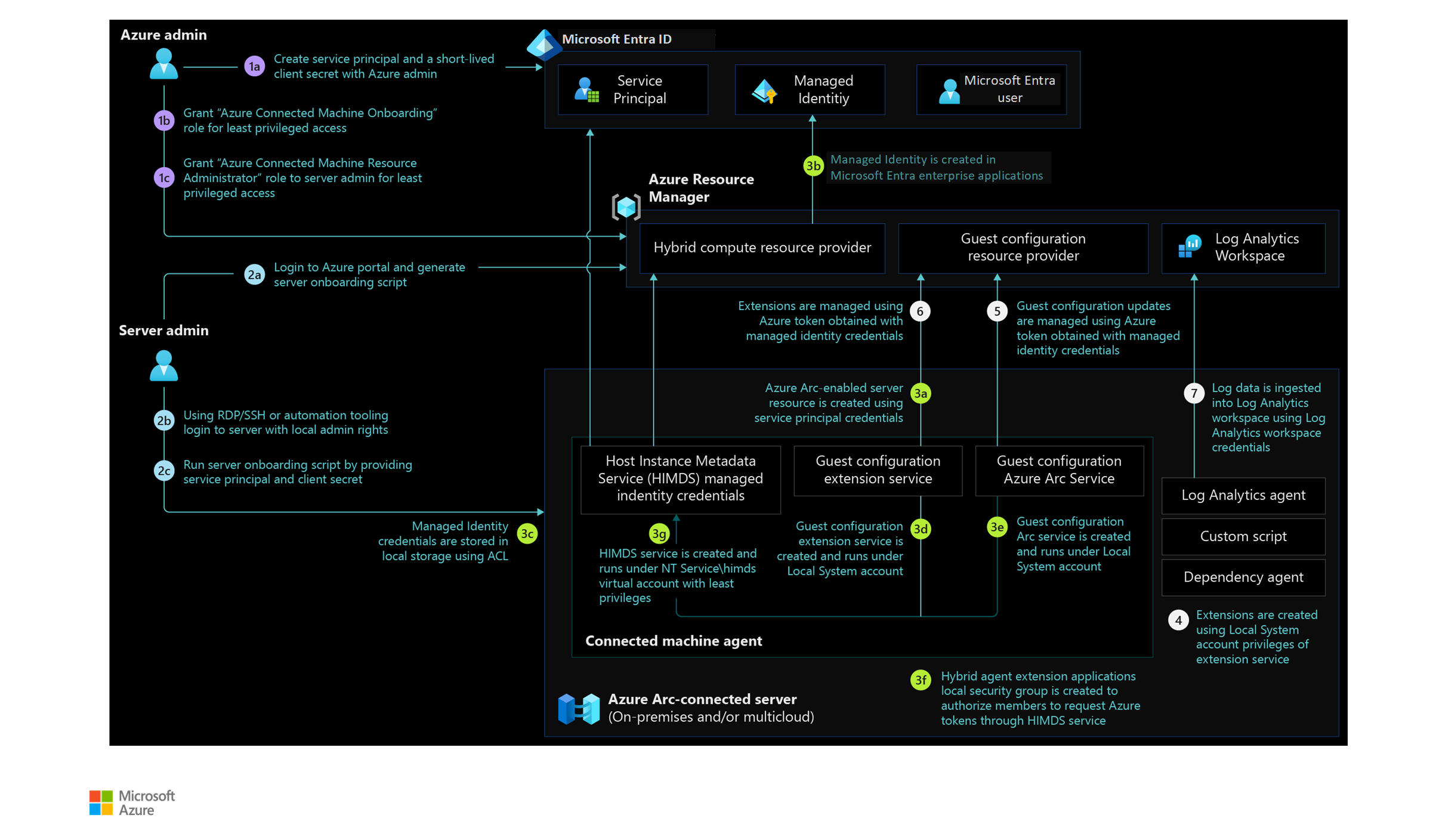

Následující diagram znázorňuje referenční architekturu, která znázorňuje role, oprávnění a tok akcí pro servery s podporou Azure Arc:

Aspekty návrhu

- Rozhodněte se, kdo z vaší organizace by měl mít přístup k onboardingovým serverům, aby na serverech a v Azure nastavil požadovaná oprávnění.

- Rozhodněte se, kdo by měl spravovat servery s podporou Služby Azure Arc. Pak se rozhodněte, kdo může zobrazit data ze služeb Azure a dalších cloudových prostředí.

- Rozhodněte, kolik služebních principálů pro onboarding Arc potřebujete. Několik z těchto identit se dá použít k onboardingu serverů, které vlastní různé obchodní funkce nebo jednotky v podniku, které jsou založené na provozní odpovědnosti a vlastnictví.

- Přezkoumejte oblast návrhu řízení identit a přístupu v rámci podnikové úrovně cílové zóny Azure. Projděte si oblast a vyhodnoťte dopad serverů s podporou Azure Arc na celkový model identit a přístupu.

Doporučení k návrhu

-

Server onboarding a správa

- Pomocí skupin zabezpečení přiřaďte identifikovaným uživatelům nebo účtům služeb na serverech oprávnění místního správce, aby bylo možné nasadit službu Azure Arc ve velkém měřítku.

- Pomocí instančního objektu Microsoft Entra připojte servery ke službě Azure Arc. Zvažte použití několika instančních objektů Microsoft Entra v decentralizovaném provozním modelu, kde servery spravují různé IT týmy.

- Použití krátkodobého instančního objektu Microsoft Entra tajných kódů klientů.

- Přiřaďte roli onboardingu připojených počítačů Azure na úrovni skupiny prostředků.

- Použijte skupiny zabezpečení Microsoft Entra a udělte roli správce prostředků hybridního serveru . Udělte roli týmům a jednotlivcům, kteří budou spravovat prostředky serveru s podporou Azure Arc v Azure.

-

Přístup k prostředkům chráněným Microsoft Entra ID

- Používejte spravované identity pro aplikace spuštěné na místních serverech (a dalších cloudových prostředích) k zajištění přístupu ke cloudovým prostředkům chráněným ID Microsoft Entra.

- Omezte přístup ke spravovaným identitám tak, aby povolovaly aplikace, které jsou autorizované pomocí oprávnění aplikace Microsoft Entra.

- Pomocí místní bezpečnostní skupiny

Hybrid agent extension applicationsve Windows nebo skupiny himds v Linuxu udělte uživatelům oprávnění k vyžádání přístupových tokenů prostředků Azure ze serverů s podporou Azure Arc.

Další kroky

Další pokyny pro cestu přechodu na hybridní cloud najdete v následujících zdrojích informací:

- Projděte si scénářích jumpstartu služby Azure Arc.

- Projděte si požadavky pro servery s podporou Azure Arc.

- Naplánujte nasazení ve velkém měřítku serverů s povolením služby Azure Arc.

- Další informace o Službě Azure Arc najdete v studijním programu Azure Arc.