Síťová topologie a možnosti připojení pro servery s podporou Služby Azure Arc

Servery s podporou Azure Arc můžete použít ke správě fyzických serverů a virtuálních počítačů s Windows a Linuxem prostřednictvím řídicí roviny Azure. Tento článek popisuje klíčové aspekty návrhu a osvědčené postupy pro připojení serverů s podporou Azure Arc v rámci architektury přechodu na cloud pro cílové zóny Azure na podnikové úrovni. Tyto pokyny jsou určené pro fyzické servery a virtuální počítače, které hostujete ve svém místním prostředí nebo prostřednictvím partnerského poskytovatele cloudu.

Tento článek předpokládá, že jste úspěšně implementovali cílovou zónu na podnikové úrovni a nastavili hybridní síťová připojení. Pokyny se zaměřují na připojení agenta připojeného počítače pro servery s podporou Azure Arc. Další informace najdete v tématu Přehled cílových zón na podnikové úrovni a Implementace cílových zón na podnikové úrovni.

Architektura

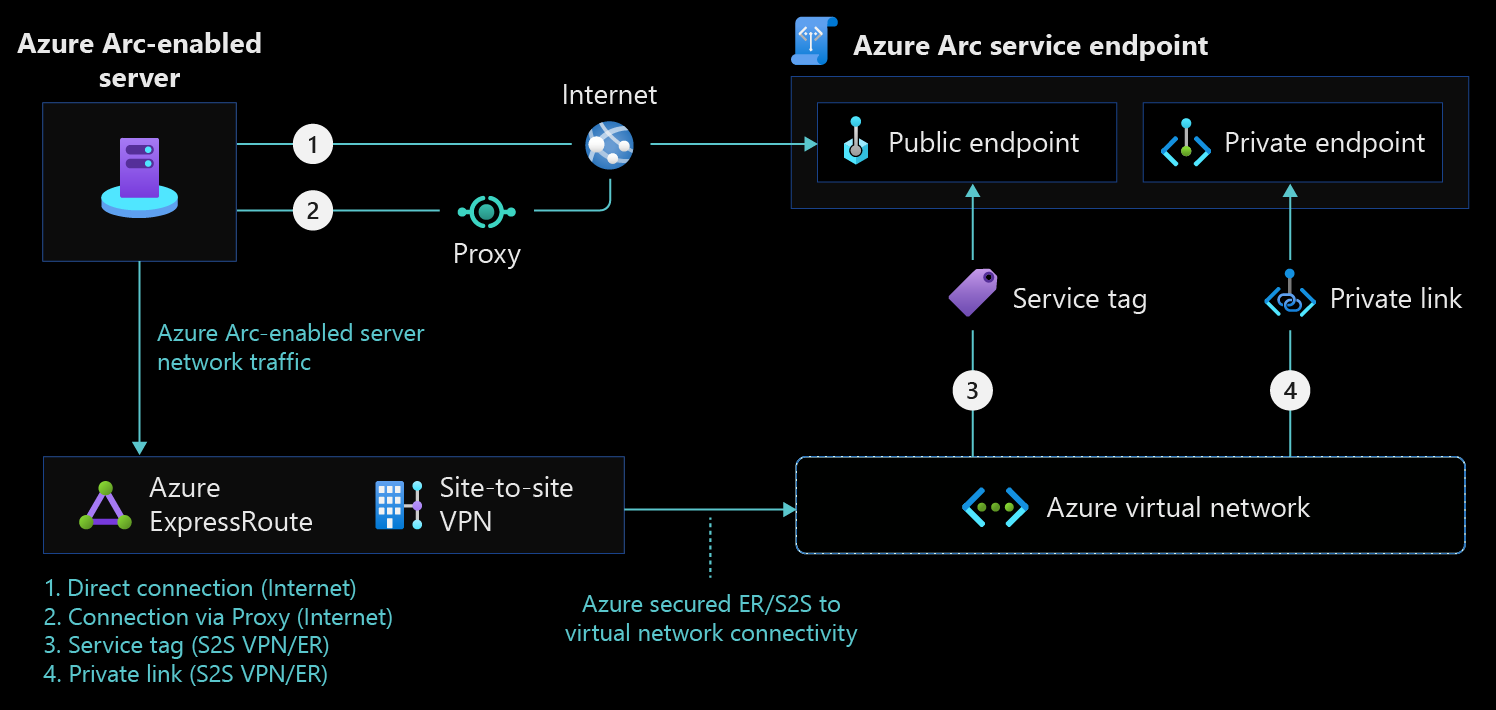

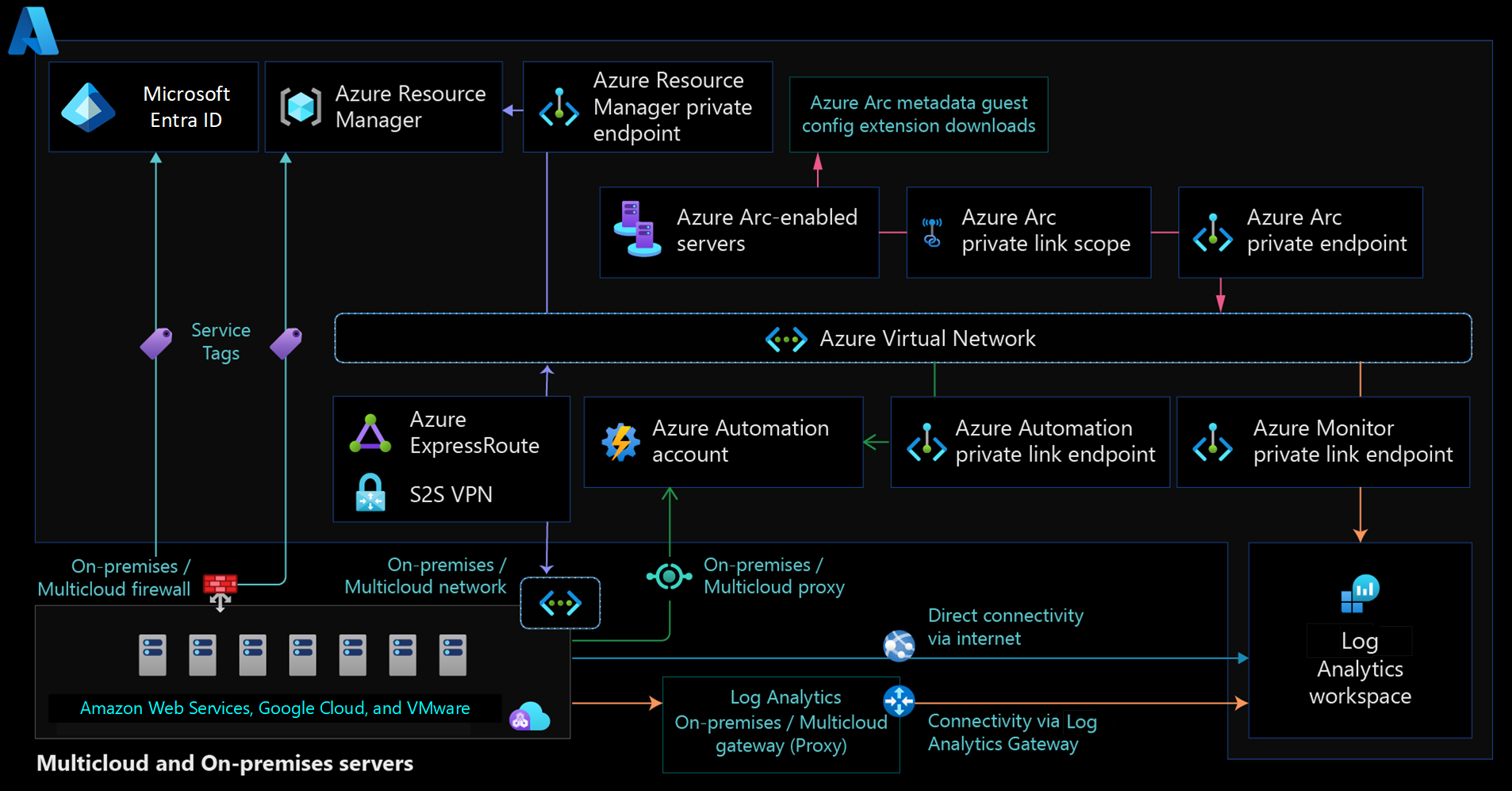

Následující diagram znázorňuje koncepční referenční architekturu pro připojení serverů s podporou Azure Arc.

Aspekty návrhu

Zvažte následující aspekty návrhu sítě pro servery s podporou Azure Arc.

- Správa přístupu ke značek služeb Azure: Vytvořte automatizovaný proces, který udržuje pravidla sítě brány firewall a proxy serveru podle požadavků na síť agenta připojeného počítače.

- Zabezpečení síťového připojení ke službě Azure Arc: Nakonfigurujte operační systém počítače tak, aby používal protokol TLS (Transport Layer Security) verze 1.2. Kvůli známým chybám zabezpečení nedoporučujeme starší verze.

- Definujte metodu připojení rozšíření: Ujistěte se, že rozšíření Azure, která nasadíte na server s podporou Azure Arc, může komunikovat s jinými službami Azure. Toto připojení můžete poskytnout přímo prostřednictvím veřejných sítí, brány firewall nebo proxy serveru. Pro agenta Azure Arc musíte nakonfigurovat privátní koncové body. Pokud váš návrh vyžaduje privátní připojení, musíte provést další kroky pro povolení připojení privátního koncového bodu pro každou službu , ke které rozšíření přistupuje. Zvažte také použití sdílených nebo vyhrazených okruhů v závislosti na vašich nákladech, dostupnosti a požadavcích na šířku pásma.

- Zkontrolujte celkovou architekturu připojení: Zkontrolujte oblast návrhu síťové topologie a připojení a vyhodnoťte, jak servery s podporou Azure Arc ovlivňují vaše celkové připojení.

Doporučení k návrhu

Zvažte následující doporučení pro návrh sítě pro servery s podporou Azure Arc.

Definování metody připojení agenta Azure Arc

Nejprve zkontrolujte stávající požadavky na infrastrukturu a zabezpečení. Pak se rozhodněte, jak má agent připojeného počítače komunikovat s Azure z místní sítě nebo jiného poskytovatele cloudu. Toto připojení může projít přes internet, přes proxy server nebo přes azure Private Link pro privátní připojení. Pokud implementujete Azure Arc přes internet s proxy serverem nebo bez ho, můžete použít také funkci, která je aktuálně ve verzi Public Preview s názvem brány Azure Arc. Tato funkce pomáhá snížit celkový počet koncových bodů, ke kterým proxy server potřebuje povolit přístup.

Přímé připojení

Servery s podporou Azure Arc můžou poskytovat přímé připojení k veřejným koncovým bodům Azure. Když použijete tuto metodu připojení, všichni agenti počítačů používají veřejný koncový bod k otevření připojení k Azure přes internet. Agent připojených počítačů pro Linux a Windows bezpečně komunikuje s Azure přes protokol HTTPS (TCP/443).

Pokud používáte metodu přímého připojení, vyhodnoťte přístup k internetu pro agenta připojeného počítače. Doporučujeme nakonfigurovat požadovaná pravidla sítě.

Připojení proxy serveru nebo brány firewall

Pokud váš počítač ke komunikaci přes internet používá bránu firewall nebo proxy server, agent se připojí odchozí přes protokol HTTPS.

Pokud k omezení odchozího připojení používáte bránu firewall nebo proxy server, nezapomeňte povolit rozsahy IP adres v souladu se síťovými požadavky agenta připojeného počítače. Pokud povolíte komunikaci se službou jenom požadovanými rozsahy IP adres nebo názvy domén, nakonfigurujte bránu firewall nebo proxy server pomocí značek služeb a adres URL .

Pokud nasadíte rozšíření na servery s podporou Služby Azure Arc, každé rozšíření se připojí k vlastnímu koncovému bodu nebo koncovým bodům a musíte také povolit všechny odpovídající adresy URL v bráně firewall nebo proxy serveru. Přidejte tyto koncové body pro zajištění podrobného zabezpečeného síťového provozu a splnění principu nejnižších oprávnění.

Pokud chcete snížit celkový počet adres URL požadovaných v bráně firewall nebo proxy serveru, určete, jestli by služba brány Azure Arc byla přínosná.

Brána Azure Arc

Azure Arc Gateway (veřejná ukázka) snižuje celkový počet odchozích koncových bodů HTTPS, které váš proxy potřebuje pro fungování služby Azure Arc. Eliminuje potřebu většiny koncových bodů se zástupnými čísly a snižuje celkový počet požadovaných koncových bodů na osm. Může pracovat s některými koncovými body rozšíření, takže v proxy serveru nemusíte vytvářet další vyloučení adres URL.

Služba brány Azure Arc v současné době nefunguje se službou Private Link ani s partnerským vztahem Azure ExpressRoute, protože musíte přistupovat ke službě brány Azure Arc přes internet.

Private Link

Pokud chcete zajistit, aby veškerý provoz z agentů Azure Arc zůstal ve vaší síti, použijte server s podporou Azure Arc s oborem služby Azure Arc Private Link. Tato konfigurace poskytuje výhody zabezpečení. Provoz neprochází internetem a nemusíte otevírat tolik odchozích výjimek v bráně firewall datacentra. Private Link ale přináší mnoho výzev správy a zvyšuje celkovou složitost a náklady, zejména pro globální organizace. Vezměte v úvahu následující výzvy:

Obor služby Azure Arc Private Link zahrnuje všechny klienty Azure Arc ve stejném oboru DNS (Domain Name System). Nemůžete mít některé klienty Azure Arc, kteří používají privátní koncové body a některé, které používají veřejné koncové body při sdílení serveru DNS. Můžete ale implementovat alternativní řešení, jako jsou zásady DNS.

Vaši klienti Azure Arc můžou mít všechny privátní koncové body v primární oblasti. Pokud ne, musíte nakonfigurovat DNS tak, aby se stejné názvy privátních koncových bodů přeložily na různé IP adresy. Můžete například použít selektivně replikované oddíly DNS pro systém Windows Server Active Directory integrované DNS. Pokud používáte stejné privátní koncové body pro všechny klienty Azure Arc, musíte mít možnost směrovat provoz ze všech sítí do privátních koncových bodů.

Pokud chcete používat privátní koncové body pro všechny služby Azure, ke kterým přistupujete rozšířením softwarových komponent, které nasazujete přes Azure Arc, musíte provést další kroky. Mezi tyto služby patří pracovní prostory Služby Log Analytics, účty Azure Automation, Azure Key Vault a Azure Storage.

Připojení k ID Microsoft Entra používá veřejné koncové body, takže klienti vyžadují přístup k internetu.

Pokud používáte ExpressRoute pro privátní připojení, zvažte kontrolu osvědčených postupů odolnosti pro okruhy, brány , připojenía ExpressRoute Direct.

Vzhledem k těmto výzvám doporučujeme vyhodnotit, jestli pro implementaci Služby Azure Arc potřebujete Private Link. Veřejné koncové body šifrují provoz. V závislosti na tom, jak azure Arc používáte pro servery, můžete omezit provoz na provoz správy a metadat. Pokud chcete řešit problémy se zabezpečením, implementujte kontrolní mechanismy zabezpečení místního agenta.

Další informace najdete v tématu Zabezpečení služby Private Link a podívejte se na omezení a omezení přidružená k podpoře služby Private Link pro Azure Arc.

Správa přístupu ke značek služeb Azure

Doporučujeme implementovat automatizovaný proces pro aktualizaci pravidel sítě brány firewall a proxy serveru podle požadavků na síť Azure Arc.

Další kroky

Další informace o cestě přechodu na hybridní cloud najdete v následujících zdrojích informací:

- Scénáře rychlého startu Azure Arc

- Požadavky na agenta připojeného počítače

- Konfigurace sítě pro metodu připojení Private Link

- Připojení serverů ke službě Azure Arc pomocí služby Private Link

- Plánování nasazení serverů s podporou Azure Arc ve velkém měřítku

- Nastavení služby Private Link

- Řešení potíží s připojením agenta připojeného k Azure

- Školení: Přenesení inovací Azure do hybridních prostředí pomocí Azure Arc