Aspekty síťové topologie a připojení akcelerátoru cílových zón integračních služeb

Tento článek obsahuje aspekty návrhu a doporučení pro topologii sítě a možnosti připojení, které můžete použít při použití akcelerátoru cílových zón Azure Integration Services (AIS). Sítě jsou centrální pro téměř všechno v cílové zóně.

Aspekty síťové topologie a připojení pro tuto architekturu závisí na požadavcích hostovaných úloh a na požadavcích na zabezpečení a dodržování předpisů vaší organizace.

Aspekty návrhu

Pokud vaše organizace používá síťovou topologii založenou na službě Virtual WAN :

Plánuje nasadit prostředky napříč několika oblastmi Azure a vyžaduje globální připojení mezi virtuálními sítěmi v těchto oblastech Azure a několika místními umístěními.

Je potřeba integrovat rozsáhlé pobočkové sítě přímo do Azure, a to buď prostřednictvím nasazení softwarově definované sítě WAN (SD-WAN), nebo vyžaduje více než 30 poboček pro nativní ukončení protokolu IPsec.

Potřebujete přenosnou směrování mezi vpn a ExpressRoute, jako jsou vzdálené větve připojené přes vpn typu Site-to-Site nebo vzdálení uživatelé připojení přes vpn typu Point-to-Site, vyžadují připojení k připojenému řadiči domény ExpressRoute přes Azure.

Organizace používají Virtual WAN ke splnění rozsáhlých požadavků na propojení. Microsoft tuto službu spravuje, což pomáhá snížit celkovou složitost sítě a modernizovat síť vaší organizace.

Pokud vaše organizace používá tradiční síťovou topologii Azure založenou na hvězdicové architektuře:

Plánuje nasadit prostředky pouze ve vybraných oblastech Azure.

Nepotřebuje globální propojenou síť.

Má několik vzdálených umístění nebo umístění větví pro každou oblast a potřebuje méně než 30 tunelů zabezpečení IP (IPsec).

Vyžaduje úplnou kontrolu nad konfigurací nebo vyžaduje ruční vlastní konfiguraci sítě Azure.

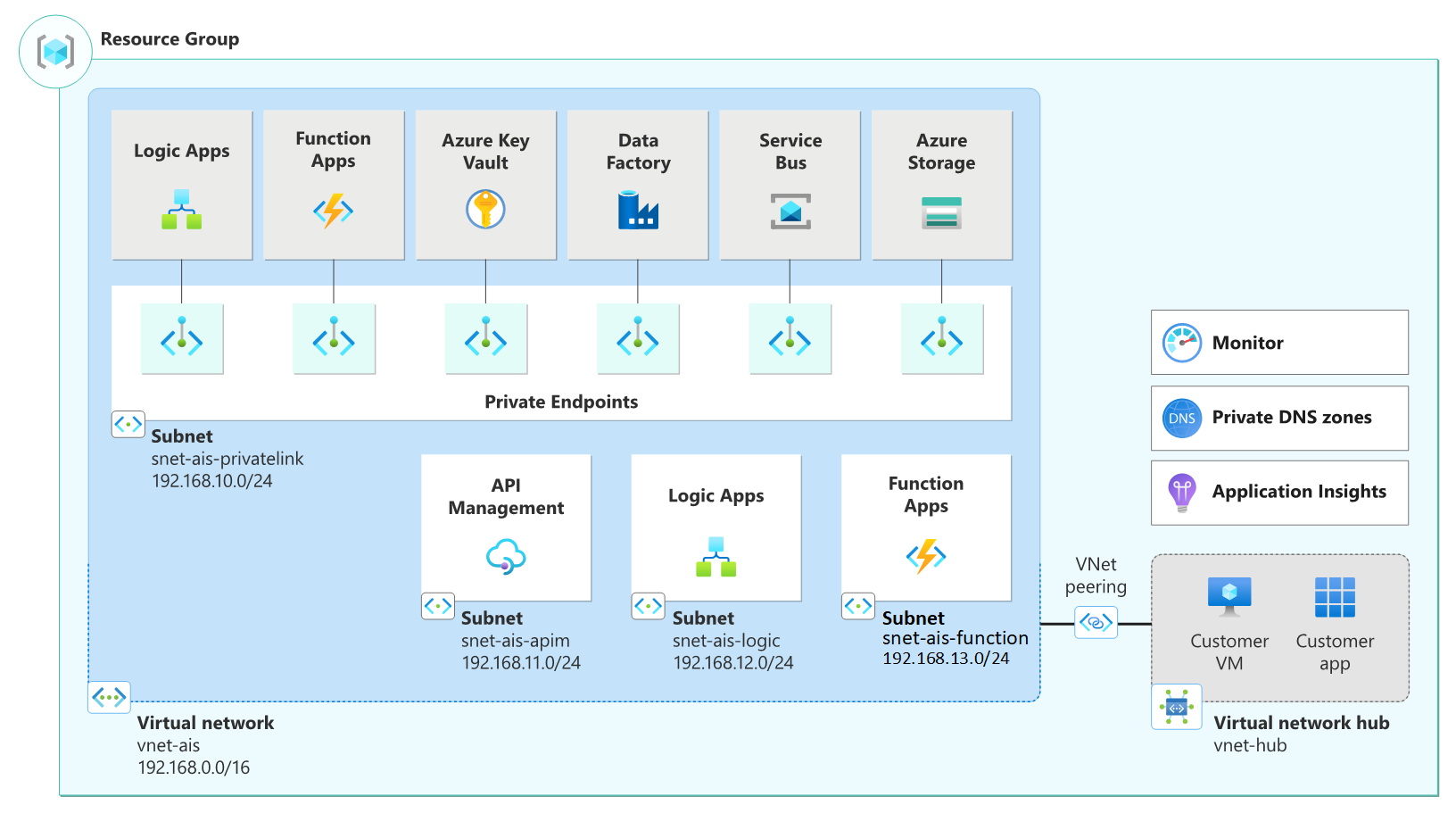

Referenční topologie sítě

Následující diagram architektury znázorňuje referenční architekturu pro podnikové nasazení AIS:

Plánování přidělování IP adres

Podniková nasazení AIS by měla zahrnovat použití privátních koncových bodů a virtuálních sítí. Při plánování přidělování IP adres byste měli vzít v úvahu následující aspekty návrhu:

Některé služby AIS vyžadují vyhrazené podsítě.

Můžete určit danou podsíť t0 danou službu a vytvořit tak instance této služby v rámci této podsítě. Můžete například určit podsíť pro plány služby App Service, abyste mohli v průběhu času přidávat další aplikace.

Azure VPN Gateway se může prostřednictvím funkce překladu síťových adres (NAT) připojit překrývající se místní lokality s překrývajícími se adresními prostory IP adres.

Vlastní DNS

Většina služeb AIS umožňuje zákazníkům používat vlastní názvy DNS pro veřejné koncové body, a to buď pomocí vlastních serverů DNS, nebo prostřednictvím nabídky Azure DNS. Konfigurace těchto prostředků se provádí podle prostředků, ale podporované prostředky jsou uvedené níže:

API Management podporuje vlastní domény.

Aplikace Function Apps a Logic Apps podporují vlastní domény, pokud jsou hostované plánem služby App Service nebo službou App Service Environment.

Účty úložiště podporují vlastní domény pro koncové body úložiště objektů blob.

Data Factory, Service Bus a Event Grid nepodporují vlastní domény.

Privátní DNS

Azure Privátní DNS poskytuje spolehlivou a zabezpečenou službu DNS pro vaši virtuální síť. Azure Privátní DNS spravuje a překládá názvy domén ve virtuální síti bez nutnosti konfigurace vlastního řešení DNS.

Pokud chcete přeložit záznamy privátní zóny DNS z vaší virtuální sítě, musíte propojit virtuální síť se zónou. Propojené virtuální sítě mají úplný přístup k záznamům DNS publikovaným v privátní zóně a můžou je překládat.

Aspekty návrhu

Je důležité správně nakonfigurovat nastavení DNS tak, aby přeložil IP adresu privátního koncového bodu na plně kvalifikovaný název domény (FQDN) vašich prostředků.

Stávající služby Microsoft Azure už můžou mít konfiguraci DNS pro veřejný koncový bod. Tato konfigurace musí být přepsána pro připojení pomocí privátního koncového bodu.

Šifrování a ověřování certifikátů

Pokud návrh sítě vyžaduje šifrování přenášeného provozu nebo ověřování založeného na certifikátech, možná budete muset zvážit, kde a jak se toto šifrování/ověřování provádí. Potřebujete například zjistit, která služba provádí ukončení protokolu TLS.

Aspekty návrhu

Vyžaduje váš návrh šifrování provozu mezi službami Azure? Je možné šifrování ukončit ve službě Azure Front Door a pak být nešifrované při procházení páteřní sítě Azure nebo ve vaší virtuální síti?

Budete muset ukončit šifrování na více místech?

Potřebujete zpracovat ověřování na více místech, nebo ho můžete provést jednou pro externí požadavek?

Doporučení k návrhu

Pokud používáte návrh podnikové hvězdicové hvězdicové architektury, zvažte použití služby Azure Front Door jako vstupního bodu pro internetové požadavky.

Zvažte použití brány Aplikace Azure jako koncového bodu pro všechny externí požadavky založené na protokolu TLS nebo API Management pro ověřování certifikátů nebo ukončení protokolu SSL.

Připojení ivity k místním prostředkům

Řada scénářů podnikové integrace vyžaduje připojení místních systémů k Azure. Při poskytování tohoto připojení je důležité zvážit doporučené modely.

Aspekty návrhu

Azure ExpressRoute poskytuje vyhrazené privátní připojení k prostředkům Azure Infrastructure as a Service (IaaS) a Platform as a Service (PaaS) z místních umístění.

Azure VPN Gateway poskytuje sdílené připojení typu Site-to-Site (S2S) přes veřejný internet k prostředkům virtuální sítě Azure Infrastructure as a Service (IaaS) z místních umístění.

Azure ExpressRoute a Azure VPN Gateway mají různé možnosti, náklady a výkon.

Místní brána dat (OPDG) nebo hybridní Připojení Azure se dají použít v případě, že ExpressRoute nebo VPN Gateway nejsou praktické – OPDG/hybridní Připojení ions jsou příklady služeb předávání, které využívají Service Bus k odchozímu odchozímu připojení z vaší místní sítě pro příjem požadavků z Azure, aniž byste museli otevírat porty v externí bráně firewall nebo síti.

OpDG je omezený v počtu požadavků za minutu, které podporuje (limit omezování), má konkrétní limity velikosti dat a funguje jenom s omezenými prostředky Azure (Logic Apps, Power BI, Power Apps, Power Apps, Power Automate, Analysis Services).

Hybridní připojení fungují se službami App Services (Function Apps nebo Web Apps) a mají vlastní limity omezování a velikosti.

Azure Relay Hybrid Připojení ions je klíčovou součástí služby Service Bus, která umožňuje přenosy mimo App Services nebo OPDG.

Doporučení k návrhu

Azure ExpressRoute použijte jako primární kanál připojení pro připojení místní sítě k Azure.

Ujistěte se, že používáte správnou skladovou položku pro ExpressRoute nebo VPN Gateway na základě požadavků na šířku pásma a výkon.

Azure VPN Gateway slouží k připojení větví nebo vzdálených umístění k Azure.

Použijte OPDG nebo hybridní Připojení iony, kdy se ExpressRoute nebo VPN Gateway nedají použít, kde limity propustnosti nebudou problém a kdy používáte podporu prostředků Azure (např. Logic Apps, Function Apps).

Připojení ivity ke službám AIS PaaS

Služby Azure AIS PaaS jsou obvykle přístupné přes veřejné koncové body. Platforma Azure poskytuje možnosti pro zabezpečení těchto koncových bodů nebo dokonce jejich úplné soukromí.

Zabezpečení těchto koncových bodů je možné dosáhnout pomocí privátních koncových bodů.

Pokud chcete blokovat veškerý internetový provoz do cílového prostředku, použijte privátní koncový bod.

Pokud chcete zabezpečit konkrétní dílčí prostředek pro prostředky virtuální sítě, použijte privátní koncový bod.

Pokud chcete zabezpečit konkrétní účet úložiště pro prostředky virtuální sítě, můžete použít privátní koncový bod.

Azure Private Link umožňuje přístup ke službám Azure AIS ( například Service Bus a API Management) a službám hostovaným zákazníkům nebo partnerským službám Azure přes privátní koncový bod ve vaší virtuální síti.

Při použití služby Private Link provoz mezi vaší virtuální sítí a službou prochází páteřní sítí Microsoftu, takže zveřejnění vaší služby na veřejný internet už není nutné. Můžete si vytvořit vlastní službu privátního propojení ve své virtuální síti a doručovat ji vašim zákazníkům. Nastavení a spotřeba s využitím služby Azure Private Link je konzistentní napříč prostředím Azure PaaS, službami vlastněnými zákazníky a sdílenými partnerskými službami.

Aspekty návrhu

Vložení virtuální sítě poskytuje vyhrazené privátní nasazení podporovaných služeb. Provoz roviny správy stále prochází přes veřejné IP adresy.

Azure Private Link poskytuje vyhrazený přístup pomocí privátních IP adres pro instance Azure PaaS nebo vlastní služby za úrovní Standard služby Azure Load Balancer.

Podnikoví zákazníci se často týkají veřejných koncových bodů služeb PaaS, které je potřeba odpovídajícím způsobem zmírnit.

Doporučení k návrhu

Pomocí injektáže virtuální sítě pro podporované služby Azure je zpřístupníte z vaší virtuální sítě.

Služby Azure PaaS vložené do virtuální sítě stále provádějí operace roviny správy pomocí veřejných IP adres specifických pro službu. aby služba fungovala správně, musí být zaručena Připojení ivity.

Přístup ke službám Azure PaaS z místního prostředí prostřednictvím ExpressRoute s privátním partnerským vztahem Použijte injektáž virtuální sítě pro vyhrazené služby Azure nebo Azure Private Link pro dostupné sdílené služby Azure.

Pokud chcete přistupovat ke službám Azure PaaS z místního prostředí, když není k dispozici injektáž virtuální sítě nebo Private Link, použijte ExpressRoute s partnerským vztahem Microsoftu, abyste se vyhnuli procházení veřejného internetu.

Přístup ke službám Azure PaaS z místního prostředí prostřednictvím ExpressRoute s partnerským vztahem Microsoftu nebrání přístupu k veřejným koncovým bodům služby PaaS. Musíte ho nakonfigurovat a omezit samostatně podle potřeby.

Nepovolujte ve výchozím nastavení koncové body služby virtuální sítě ve všech podsítích.

Zakažte veřejný přístup ke službám AIS PaaS.

Návrh sítě pro API Management

Aspekty návrhu

Rozhodněte se, jestli jsou rozhraní API přístupná externě, interně nebo hybridní z obou rozhraní.

Rozhodněte se, jestli chcete jako hlavní koncový bod použít interní bránu služby API Management nebo jestli chcete použít službu Firewall webových aplikací (WAF), jako je Aplikace Azure Gateway nebo Azure Front Door.

Rozhodněte se, jestli má být nasazeno více bran a jak se mají vyrovnávat zatížení – například pomocí služby Application Gateway před bránou API Management.

Rozhodněte se, jestli se vyžaduje připojení k místnímu nebo multicloudovým prostředím.

Doporučení k návrhu

Nasaďte instanci služby API Management ve virtuální síti, abyste umožnili přístup k back-endovým službám v síti.

Application Gateway slouží k externímu přístupu ke službě API Management, když je instance služby API Management nasazená ve virtuální síti v interním režimu.

Pomocí privátního koncového bodu pro instanci služby API Management povolte klientům ve vaší privátní síti zabezpečený přístup k instanci přes Azure Private Link.

Návrh sítě pro účty úložiště

Azure Storage se používá jako řešení úložiště pro Azure Logic Apps a Azure Functions.

Doporučení k návrhu

Pro zajištění nejlepšího výkonu by vaše aplikace logiky nebo aplikace funkcí měla používat účet úložiště ve stejné oblasti, což snižuje latenci.

Pomocí privátních koncových bodů pro účty Azure Storage povolte klientům ve virtuální síti (VNet) zabezpečený přístup k datům přes Private Link.

Pro každou tabulku, frontu a službu Blob Storage by se měly vytvořit různé privátní koncové body.

Návrh sítě pro službu App Service Environment

Služba App Service Environment (ASE) je vyhrazené izolované prostředí pro spouštění webových aplikací, aplikací funkcí a Logic Apps (Standard). Nasadí se ve vaší virtuální síti a obsahuje několik plánů služby App Service, z nichž každý se používá k hostování služeb vaší aplikace.

Aspekty návrhu

AsE se nasadí do jedné podsítě ve vaší virtuální síti. Službu ASE je možné nasadit pomocí virtuální IP adresy (VIP), která umožňuje externím připojením používat veřejně viditelnou IP adresu, kterou je možné přidat do veřejného záznamu DNS.

Aplikace v rámci služby ASE budou mít přístup ke všem ostatním prostředkům ve virtuální síti v závislosti na pravidlech přístupu k síti. Přístup k prostředkům v jiných virtuálních sítích je možné dosáhnout pomocí partnerského vztahu virtuálních sítí.

Aplikace v rámci služby ASE nemusí být nakonfigurované tak, aby patřily do virtuální sítě – jsou automaticky v rámci virtuální sítě na základě nasazení do služby ASE. To znamená, že místo toho, abyste museli konfigurovat síťový přístup pro jednotlivé prostředky, můžete ho nakonfigurovat jednou na úrovni SLUŽBY ASE.

Doporučení k návrhu

- Pokud je to možné, používejte ASE v3, protože to poskytuje největší flexibilitu sítě a současně snižuje konfiguraci potřebnou pro jednotlivé prostředky v rámci SLUŽBY ASE. ASE v3 také podporuje redundanci zón.

Návrh sítě pro plány služby App Service

Služby App Services v prostředí s více tenanty je možné nasadit s privátním nebo veřejným koncovým bodem. Při nasazení s privátním koncovým bodem se odebere veřejná expozice služby App Service. Pokud existuje požadavek na dostupnost privátního koncového bodu služby App Service i přes internet, zvažte použití služby App Gateway ke zveřejnění služby App Service.

Pečlivě naplánujte podsítě pro integraci odchozích virtuálních sítí s ohledem na požadovaný počet IP adres. Integrace virtuální sítě vyžaduje vyhrazenou podsíť. Při plánování velikosti podsítě mějte na paměti, že Azure v každé podsíti vyhrazuje 5 IP adres . Kromě toho se jedna adresa používá z podsítě integrace pro každou instanci plánu. Když škálujete aplikaci na čtyři instance, použijí se čtyři adresy. Při vertikálním navýšení nebo snížení kapacity se požadovaný adresní prostor po krátkou dobu zdvojnásobí. To má vliv na skutečné a dostupné podporované instance ve vaší podsíti.

Pokud se potřebujete připojit ze služby App Service k místním, privátním službám nebo službám s omezenými IP adresami, zvažte následující:

Když běží v prostředí s více tenanty, volání služby App Service může pocházet z široké škály IP adres a integrace virtuální sítě může být nutná ke splnění požadavků na síť.

Služby jako API Management (APIM) se dají použít k volání proxy mezi síťovými hranicemi a v případě potřeby můžou poskytovat statickou IP adresu.

Doporučení k návrhu

- Vzhledem k tomu, že po přiřazení nejde změnit velikosti podsítí, použijte podsíť, která je dostatečně velká, aby vyhovovala rozsahu, na který se vaše aplikace může dostat. Pokud se chcete vyhnout problémům s kapacitou podsítě, měli byste pro integraci virtuální sítě použít příponu /26 (64 adres).

Návrh sítě pro Azure Data Factory

Aspekty návrhu

Pokud chcete službu Data Factory připojit ke zdroji dat umístěnému v místní síti nebo třeba ve službě Azure, která je nakonfigurovaná tak, aby blokovala přístup ze všech služeb Azure, pokud nejsou výslovně povolené, je potřeba zvážit integraci služby Data Factory s virtuální sítí, která poskytuje přístup k cílovému zdroji dat.

Data Factory využívá samostatná prostředí označovaná jako prostředí Integration Runtime. Výchozí modul runtime služby Data Factory, prostředí Azure Integration Runtime, není přidružen k virtuální síti a proto se nedá použít k připojení ke zdrojům dat, které jsou zabezpečené pomocí nejvíce omezujících bran firewall. Zvažte , které z těchto modulů runtime nejlépe splňují vaše požadavky.

Spuštění spravovaných virtuálních sítí nějakou dobu trvá, zatímco normální moduly runtime Azure jsou dostupné téměř okamžitě. To je něco, co je potřeba mít na paměti při plánování kanálů a jejich ladění.

Spuštění modulů runtime SSIS s integrovaným modulem runtime virtuální sítě trvá až 30 minut.

Místní prostředí Integration Runtime můžou spouštět pouze aktivitu kopírování, která kopíruje data z jednoho zdroje do jiného, jak je. Pokud chcete data transformovat, nemůžete provádět ty, které používají toky dat služby Data Factory.

Spravované privátní koncové body jsou privátní koncové body vytvořené ve spravované virtuální síti Azure Data Factory a vytvářejí privátní propojení s prostředky Azure (obecně zdroje dat pro ADF). Azure Data Factory spravuje tyto privátní koncové body za vás.

Privátní koncové body jsou k dispozici pouze pro místní prostředí Integration Runtime pro připojení ke službě Data Factory.

Návrh sítě pro Logic Apps (Standard) – Integrované aplikace virtuální sítě

Aspekty návrhu

Příchozí provoz do vašich aplikací logiky bude procházet privátními koncovými body. Při plánování návrhu sítě Logic Apps se podívejte na aspekty příchozího provozu prostřednictvím dokumentace k privátním koncovým bodům.

Odchozí provoz z aplikací logiky prochází přes virtuální síť. Při plánování návrhu sítě Logic Apps se podívejte na aspekty odchozího provozu prostřednictvím dokumentace k integraci virtuální sítě.

Návrh sítě pro Service Bus

Aspekty návrhu

Používáte Privátní DNS zóny nebo vlastní server DNS (s předáváním DNS) k překladu do prostředku privátního propojení?

Filtrování IP adres a virtuální sítě jsou podporovány pouze na úrovni skladové položky Premium pro Service Bus. Pokud úroveň Premium není praktická, podívejte se na použití tokenů SAS jako primárního způsobu uzamčení přístupu k vašemu oboru názvů.

Doporučení k návrhu

Přístup k veřejné síti by se měl zakázat pomocí filtrování IP adres, které platí pro všechny podporované protokoly (například AMQP a HTTPS).

Provoz do tohoto oboru názvů by měl být omezen pouze na privátní koncové body omezením přístupu k veřejné síti (pomocí filtrování IP adres).

Umístěte privátní koncový bod do vlastní vyhrazené podsítě vyhrazené pro Service Bus.

Přidejte záznam DNS pomocí privátní zóny DNS pro privátní koncový bod. Pokud chcete zabránit problémům s návrhem integrace, povolte v Azure důvěryhodné služby v Rámci Azure přístup k vašemu oboru názvů přímo (a tím obejití brány firewall).

Návrh sítě pro aplikace funkcí

Aspekty návrhu

- Používáte Privátní DNS zóny nebo vlastní server DNS (s předáváním DNS) k překladu do prostředku privátního propojení?

Doporučení k návrhu

Přístup k veřejné síti by měl být zakázaný.

Provoz do tohoto oboru názvů by měl být omezen pouze na privátní koncové body.

Umístěte privátní koncový bod do vlastní vyhrazené podsítě vyhrazené pro službu Functions.

Přidejte záznam DNS pomocí privátní zóny DNS pro privátní koncový bod.

Návrh sítě pro Azure Key Vault

Doporučení k návrhu

Přístup k veřejné síti by měl být zakázaný.

Vytvořte privátní koncový bod pro omezení přístupu jenom přes virtuální síť.

Umístěte privátní koncový bod do vlastní vyhrazené podsítě vyhrazené pro službu Key Vault.

Přidejte záznam DNS pomocí privátní zóny DNS pro privátní koncový bod.

Návrh sítě pro Event Grid

Aspekty návrhu

- Používáte Privátní DNS zóny nebo vlastní server DNS (s předáváním DNS) k překladu do prostředku privátního propojení?

Doporučení k návrhu

Přístup k veřejné síti by měl být zakázán pomocí filtrování IP adres.

Provoz do vašich témat a domény by se měl omezit jenom na privátní koncové body.

Umístěte privátní koncový bod do vlastní vyhrazené podsítě vyhrazené pro Event Grid.

Přidejte záznam DNS pomocí privátní zóny DNS pro privátní koncový bod.

Návrh sítě pro službu Event Hubs

Aspekty návrhu

- Omezení síťového přístupu nefunguje s úrovní skladové položky Basic ve službě Event Hubs

Doporučení k návrhu

Přístup k veřejné síti by měl být zakázán pomocí filtrování IP adres.

Přístup k veřejné síti by měl být zakázaný pomocí koncových bodů služby: Vytvořte ve virtuální síti koncový bod služby virtuální sítě a vytvořte vazbu s oborem názvů služby Event Hubs pomocí pravidla virtuální sítě.

Povolte možnost Důvěryhodné služby a povolte tak výběr prostředků Azure pro přístup k vašemu oboru názvů.

Další krok

Projděte si důležité oblasti návrhu a projděte si kompletní aspekty a doporučení pro vaši architekturu.