Aspekty síťové topologie a připojení pro Azure Red Hat OpenShift

Při použití akcelerátoru cílové zóny Azure Red Hat OpenShift si projděte aspekty návrhu a doporučení pro topologii sítě a možnosti připojení.

Aspekty návrhu

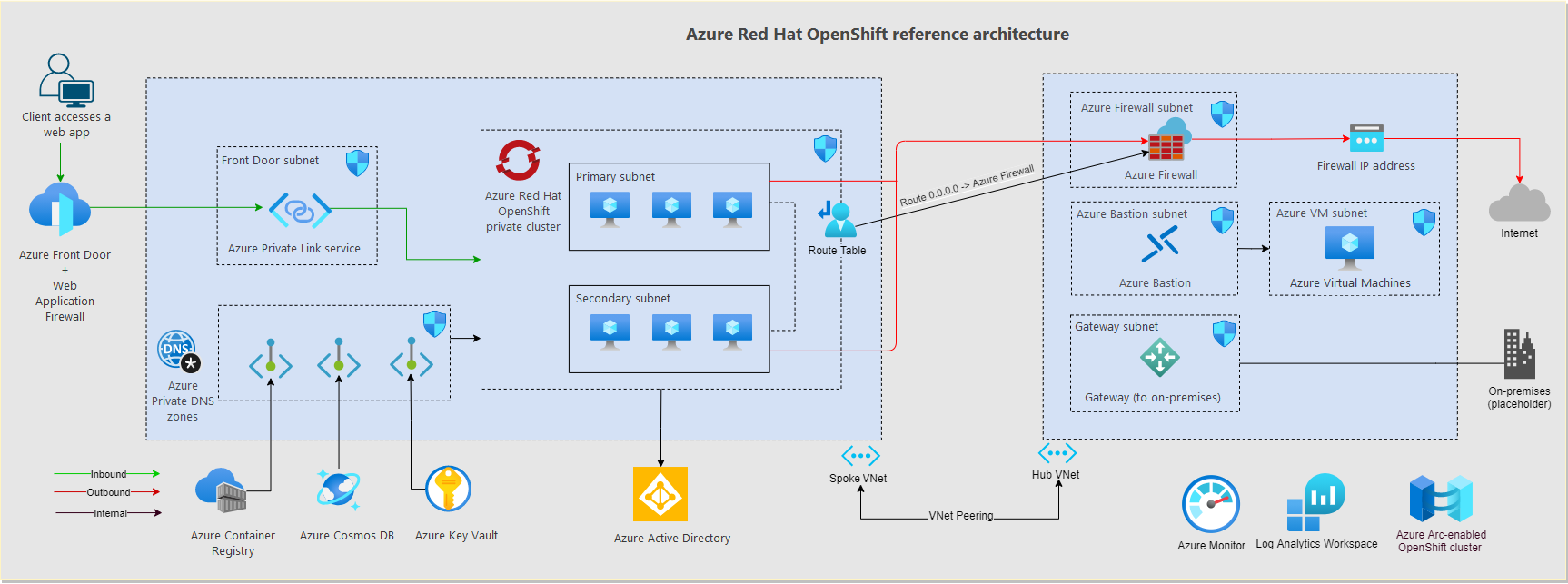

Azure Red Hat OpenShift vyžaduje primární podsíť a sekundární podsíť.

- K nasazení hlavních uzlů clusteru použijte primární podsíť.

- K nasazení pracovních uzlů clusteru použijte sekundární podsíť.

- Sekundární podsíť i primární podsíť by měly být minimální

/27trasou. - Po nasazení clusteru nemůžete změnit sekundární podsíť ani primární podsíť.

- Primární podsíť a sekundární podsíť nemůžou mít přidruženou skupinu zabezpečení sítě. Cluster Azure Red Hat OpenShift automaticky vytvoří a spravuje skupinu zabezpečení sítě.

- Sekundární podsíť a primární podsíť se nemůžou překrývat s místními sítěmi ani s žádnou jinou sítí v Azure.

Pečlivě naplánujte IP adresy a velikost podsítě virtuální sítě pro podporu škálování clusteru. Možná budete muset přidat uzly.

Služby a trasy Azure Red Hat OpenShift můžete zveřejnit pomocí veřejných nebo interních nástrojů pro vyrovnávání zatížení. Nastavte interní nástroje pro vyrovnávání zatížení ve stejné podsíti jako sekundární uzly. V clusteru s omezeným odchozím přenosem dat nemůžete kvůli asymetrickým směrováním používat veřejné nástroje pro vyrovnávání zatížení.

Azure Red Hat OpenShift používá CoreDNS k poskytnutí překladu ip adres podům spuštěným v clusteru.

- CoreDNS přímo překládá interní domény clusteru.

- Azure Red Hat OpenShift také podporuje vlastní servery DNS ve virtuální síti.

- Ostatní domény se předávají serverům DNS, které nakonfigurujete ve službě Azure Virtual Network. Servery DNS budou buď výchozím překladačem Azure DNS, nebo všemi vlastními servery DNS, které nakonfigurujete na úrovni virtuální sítě.

- Přesměrování DNS můžete přizpůsobit v Azure Red Hat OpenShift CoreDNS.

- Pokud ve virtuální síti nejsou nakonfigurované žádné vlastní servery DNS, Azure Red Hat OpenShift používá výchozí překladač Azure DNS.

Další informace o DNS najdete v tématu Konfigurace DNS privátního koncového bodu Azure.

Odchozí (výchozí) síťový provoz můžete odesílat prostřednictvím služby Azure Firewall nebo prostřednictvím clusteru síťových virtuálních zařízení.

- Ve výchozím nastavení mají clustery Azure Red Hat OpenShift neomezený přístup k internetu.

- Azure Red Hat OpenShift s omezeným odchozím přenosem můžete nasadit přidáním trasy definované uživatelem, která má trasu

0.0.0.0/0do služby Azure Firewall nebo do síťového virtuálního zařízení. Azure Red Hat OpenShift má funkci uzamčení výchozího přenosu dat, která zajišťuje přístup, i když je odchozí provoz omezený zařízením brány firewall nebo jinými prostředky. - Můžete si vybrat ze dvou modelů nasazení Azure Red Hat OpenShift:

- Pokud používáte neomezený přístup k odchozímu přenosu dat, musíte pečlivě spravovat odchozí porty, abyste měli jistotu, že nepoužíváte všechny dostupné odchozí porty. Další informace najdete v tématu Použití překladu zdrojových síťových adres (SNAT) pro odchozí připojení.

Ve výchozím nastavení můžou všechny pody v clusteru Azure Red Hat OpenShift odesílat a přijímat provoz bez omezení. Všechny pody v projektu jsou přístupné z jiných podů a koncových bodů sítě. Pokud chcete izolovat jeden nebo více podů v projektu, můžete v projektu vytvořit

NetworkPolicyobjekty, které označují povolené příchozí připojení. Softwarově definované sítě (SDN) pro Red Hat OpenShift podporuje použití zásad sítě ve výchozím režimu izolace sítě.Síť služeb poskytuje funkce, jako je správa provozu, odolnost, zásady, zabezpečení, silná identita a pozorovatelnost. Další informace o službě Red Hat OpenShift Service Mesh najdete v tématu Rozdíly mezi službami Service Mesh a Istio.

Globální mechanismy vyrovnávání zatížení, jako je Azure Traffic Manager a Azure Front Door , zvyšují odolnost směrováním provozu napříč několika clustery, potenciálně v různých oblastech Azure.

Privátní clustery

IP adresa clusteru rozhraní API Azure Red Hat OpenShift může být veřejná nebo soukromá. Privátní clustery zpřístupňují rozhraní API Azure Red Hat OpenShift přes privátní IP adresu, ale ne přes veřejný. Rozhraní API Azure Red Hat OpenShift by nemělo být přístupné prostřednictvím jeho IP adresy. Místo toho přejděte k rozhraní API Azure Red Hat OpenShift prostřednictvím plně kvalifikovaného názvu domény (FQDN). Azure DNS přeloží plně kvalifikovaný název domény rozhraní API Azure Red Hat OpenShift na jeho IP adresu.

V souladu s osvědčenými postupy cílové zóny Azure nabízí překlad DNS pro úlohy Azure centralizované servery DNS nasazené v předplatném připojení. Servery Azure DNS jsou buď v centrální virtuální síti, nebo ve virtuální síti sdílených služeb, která je připojená k instanci služby Azure Virtual WAN. Servery DNS podmíněně přeloží konkrétní názvy Azure a veřejné názvy pomocí Azure DNS (IP adresa 168.63.129.16). Servery přeloží privátní názvy pomocí podnikových serverů DNS. Tento model připojení je běžný a je důležité povolit privátní přístup k jiným prostředkům Azure, pokud používáte privátní koncové body.

Provoz z uživatelů aplikace do clusteru

K zveřejnění aplikací spuštěných v clusterech Azure Red Hat OpenShift použijte příchozí kontrolery (příchozí přenos dat).

- Kontrolery příchozího přenosu dat poskytují směrování na úrovni aplikace pouze s mírným nárůstem složitosti.

- Azure Red Hat OpenShift vytvoří obecnou položku DNS, která zjednodušuje přístup k vystaveným aplikacím v clusteru. Příkladem záznamu DNS je

*.apps.<cluster-ID>.<region>.aroapp.io. Je užitečné, když privátní cluster směruje provoz pro aplikaci. - Azure Red Hat OpenShift nabízí integrovaný kontroler příchozího přenosu dat a trasy.

- Příchozí přenos dat Azure Red Hat OpenShift můžete použít se službou Azure Front Door.

- Zarovnejte konfiguraci s návrhem filtrování výchozího přenosu dat, abyste se vyhnuli asymetrickým směrováním. Trasy definované uživatelem můžou potenciálně způsobit asymetrické směrování.

- Pokud váš scénář vyžaduje ukončení protokolu TLS, zvažte, jak budete spravovat certifikáty TLS.

Důležité

Pokud pomocí služby Azure Firewall omezíte příchozí provoz a vytvoříte trasu definovanou uživatelem, která vynutí veškerý odchozí provoz, ujistěte se, že ve službě Azure Firewall vytvoříte odpovídající pravidlo pro překlad adres (DNAT), které správně povolí příchozí provoz. Použití služby Azure Firewall s trasou definovanou uživatelem přeruší nastavení příchozího přenosu dat kvůli asymetrickému směrování. K tomuto problému dochází, pokud má podsíť Azure Red Hat OpenShift výchozí trasu, která přejde na privátní IP adresu brány firewall, ale používáte veřejný nástroj pro vyrovnávání zatížení (příchozí přenos dat nebo službu Kubernetes typu Load Balancer). V tomto případě se příchozí provoz nástroje pro vyrovnávání zatížení přijímá prostřednictvím své veřejné IP adresy, ale zpáteční cesta prochází privátní IP adresou brány firewall. Vzhledem k tomu, že je brána firewall stavová, zahodí vrácený paket, protože brána firewall nezjistí vytvořenou relaci. Informace o integraci služby Azure Firewall s příchozím přenosem dat nebo nástrojem pro vyrovnávání zatížení služby najdete v tématu Integrace služby Azure Firewall se službou Azure Standard Load Balancer.

Následující kroky popisují tok, pokud používáte Azure Front Door s privátním clusterem Azure Red Hat OpenShift a kontrolerem příchozího přenosu dat:

- Klienti z veřejného internetu přeloží název DNS aplikace, která odkazuje na Službu Azure Front Door.

- Azure Front Door používá službu Azure Private Link pro přístup k privátní IP adrese interního nástroje pro vyrovnávání zatížení sítě Azure a přístup k aplikaci v kontroleru příchozího přenosu dat Azure Red Hat OpenShift.

Tento postup popisuje tok ne webové aplikace, která přistupuje k privátnímu clusteru Azure Red Hat OpenShift:

- Klienti z veřejného internetu přeloží název DNS aplikace, která odkazuje na veřejnou IP adresu služby Azure Firewall nebo síťové virtuální zařízení.

- Azure Firewall nebo síťové virtuální zařízení přesměrovávat provoz (DNAT) do privátního clusteru Azure Red Hat OpenShift pomocí privátní IP adresy interního nástroje pro vyrovnávání zatížení sítě Azure pro přístup k aplikaci v kontroleru příchozího přenosu dat Azure Red Hat OpenShift.

Provoz z podů Azure Red Hat OpenShift do back-endových služeb

Pody spuštěné v clusteru Azure Red Hat OpenShift můžou potřebovat přístup k back-endovým službám, jako jsou Azure Storage, Azure Key Vault, Azure SQL Database a Azure Cosmos DB. Koncové body služeb virtuální sítě a Azure Private Link můžete použít k zabezpečení připojení k těmto službám spravovaným Azure.

Pokud pro back-endový provoz používáte privátní koncové body Azure, můžete pro služby Azure použít zóny Azure Privátní DNS pro překlad DNS. Vzhledem k tomu, že překladače DNS pro celé prostředí jsou v centrální virtuální síti (nebo ve virtuální síti sdílených služeb, pokud používáte model připojení Virtual WAN), vytvořte tyto privátní zóny v předplatném připojení. Pokud chcete vytvořit záznam A, který je nutný k překladu plně kvalifikovaného názvu domény privátní služby, můžete přidružit privátní zónu DNS v předplatném připojení k privátnímu koncovému bodu v předplatném aplikace. Tato operace vyžaduje v těchto předplatných konkrétní oprávnění.

Záznamy A-records můžete vytvořit ručně, ale přidružení privátní zóny DNS k privátnímu koncovému bodu vede k nastavení, které je méně náchylné k chybné konfiguraci.

Back-endové připojení z podů Azure Red Hat OpenShift ke službám Azure jako služby (PaaS) vystavené prostřednictvím privátních koncových bodů se řídí tímto pořadím:

- Pody Azure Red Hat OpenShift překládají plně kvalifikovaný název domény Azure PaaS pomocí centrálních serverů DNS v předplatném připojení, které jsou definované jako vlastní servery DNS ve virtuální síti Azure Red Hat OpenShift.

- Přeložená IP adresa je privátní IP adresa privátních koncových bodů, ke kterým se přistupuje přímo z podů Azure Red Hat OpenShift.

Provoz mezi pody Azure Red Hat OpenShift a privátními koncovými body ve výchozím nastavení neprochází instancí služby Azure Firewall ve virtuální síti centra (nebo zabezpečeného virtuálního centra, pokud používáte Virtual WAN), i když je cluster Azure Red Hat OpenShift nakonfigurovaný pro filtrování výchozího přenosu dat pomocí služby Azure Firewall. Privátní koncový bod vytvoří trasu /32 v podsítích virtuální sítě aplikace, ve které se nasadí Azure Red Hat OpenShift.

Doporučení k návrhu

- Pokud vaše zásady zabezpečení vyžadují, abyste pro rozhraní API Azure Red Hat OpenShift použili privátní IP adresu, nasaďte privátní cluster Azure Red Hat OpenShift.

- Azure DDoS Protection použijte k ochraně virtuální sítě, kterou používáte pro cluster Azure Red Hat OpenShift, pokud nepoužíváte Azure Firewall nebo Firewall webových aplikací v centralizovaném předplatném.

- Použijte konfiguraci DNS, která je propojená s celkovým nastavením sítě pomocí služby Azure Virtual WAN nebo hvězdicové architektury, zón Azure DNS a vlastní infrastruktury DNS.

- Azure Private Link slouží k zabezpečení síťových připojení a k dalším spravovaným službám Azure, které podporují službu Private Link, jako je Azure Storage, Azure Container Registry, Azure SQL Database a Azure Key Vault.

- Pomocí kontroleru příchozího přenosu dat můžete poskytovat pokročilé směrování a zabezpečení HTTP a nabízet jeden koncový bod pro aplikace.

- Všechny webové aplikace, které nakonfigurujete pro použití příchozího přenosu dat, by měly používat šifrování TLS a neměly by povolovat přístup přes nešifrovaný protokol HTTP.

- Pomocí služby Azure Front Door s firewallem webových aplikací můžete bezpečně publikovat aplikace Azure Red Hat OpenShift na internet.

- Pokud vaše zásady zabezpečení vyžadují kontrolu veškerého odchozího internetového provozu vygenerovaného v clusteru Azure Red Hat OpenShift, zabezpečte odchozí síťový provoz pomocí služby Azure Firewall nebo síťového virtuálního zařízení třetí strany nasazeného ve virtuální síti spravovaného centra. Další informace najdete v tématu Řízení výchozího provozu do clusteru Azure Red Hat OpenShift.

- Pro jiné než webové aplikace použijte úroveň Azure Load Balancer Úrovně Standard.

Další kroky

- Naplánujte organizaci prostředků pro Azure Red Hat OpenShift.