Aspekty správy identit a přístupu pro Red Hat Enterprise Linux v Azure

Tento článek popisuje aspekty správy identit a přístupu (IAM) pro nasazení akcelerátoru cílových zón Azure Red Hat Enterprise Linux (RHEL). IAM je klíčovou součástí nastavení zabezpečení vaší organizace. Operační systém RHEL a aplikace, které na něm běží, potřebují ke škálování operací využívat externí identity. Pečlivě navrhněte implementaci hybridního cloudu IAM, abyste zajistili bezproblémovou integraci a správu vaší instance v cloudu Azure. Red Hat a Microsoft spolupracují na zajištění nativní integrace mezi RHEL, Windows Server Active Directory a Microsoft Entra Privileged Identity Management (PIM).

Aspekty návrhu

Implementujte tyto aspekty návrhu a doporučení k vytvoření plánu IAM, který splňuje požadavky vaší organizace na nasazení Azure RHEL.

Obecně platí, že nasazení RHEL v hybridním cloudovém prostředí by mělo:

- Použijte centralizovanou autoritu identit pro Linux, která se integruje se subsystémem zabezpečení operačního systému, pokud je to možné, abyste zvýšili provozní efektivitu a viditelnost řízení přístupu. Použijte centralizovanou autoritu identit pro Linux, abyste mohli:

- Spravujte autorizaci specifickou pro hostitele pro operační systém Linux.

- Dosažení konzistence napříč hybridními nasazeními

- Delegujte ověřování na externí zdroje.

- Zjednodušte proces kontroly přístupu.

- Zajistěte jednotnost.

- Urychlete proces implementace.

- Vylepšete architekturu zabezpečení hybridní cloudové infrastruktury Linuxu.

- Zásady se jednotně aplikují na více instancí současně. Tento přístup použijte, abyste při změně nemuseli používat automatizaci k úpravě jednotlivých instancí v infrastruktuře.

- Podpora centralizovaného, zabezpečeného řízení přístupu na úrovni instance pomocí řízení přístupu na základě hostitele, delegování a dalších pravidel.

- Centrálně spravujte pravidla eskalace oprávnění na úrovni systému napříč autoritou identity. Tuto zásadu použijte konzistentně napříč jednotlivými instancemi a skupinami instancí v rámci prostředí.

- Podpora nebo poskytování moderních automatizačních nástrojů pro testování a konzistentní implementaci konfigurací zabezpečení napříč vozovými skupinami systémů Od začátku byste měli navrhnout automatizaci zabezpečení do hybridního cloudového nasazení.

- Podpora integrace stávajících starších možností jednotného přihlašování (SSO), které usnadňují migraci, udržují konzistenci operací zabezpečení a podporují moderní integrace pro cloudová nasazení.

Implementace ověřování

Nasazení Linuxu obvykle implementují prostředí místního ověřování uživatelů na úrovni operačního systému. Ověřování a autorizace na úrovni systému, vlastnictví objektů, oprávnění k objektům a integrace aplikací jsou založené na tomto modelu. Aplikace operačního systému používají tyto identity mnoha způsoby. Příklad:

- Procesy aplikací běží pod některými identitami uživatelů.

- Aplikační procesy vytvářejí nebo přistupují k souborům, které jsou přiřazeny konkrétním uživatelům a skupinám.

- Sada skupin, do nichž uživatel patří, se opraví při přihlášení. Změny členství se použijí jenom u nových relací.

- Tok ověřování a autorizace uživatele je přímo svázaný s přihlašovací relací, která je aktivní v důsledku ověřování.

Dříve uživatelsky iniciované relace prostředí založené na těchto identitách byly primárním prostředkem interakce s aplikacemi v Linuxu. S přechodem na webová, mobilní a cloudová uživatelská rozhraní jsou aplikace, které používají tento model spotřeby identit, méně běžné.

V současné době jsou tyto identity obvykle podpůrným mechanismem při spouštění izolovaných aplikací nebo služeb v operačním systému. Identity na úrovni aplikace nemusí být nutně stejné jako uživatelé na úrovni systému. Identita na úrovni systému je ale stále důležitá k efektivnímu spouštění a zabezpečení linuxové infrastruktury, která běží ve velkém měřítku v cloudovém prostředí.

U malých cloudových nasazení nebo pilotních nasazení poskytují tyto tradiční metodologie IAM jednoduchý způsob, jak začít. Při škálování prostředí jsou tyto mechanismy obtížnější spravovat, i když používáte automatizaci. S rostoucím počtem dotykových bodů se také zvyšuje objem konfiguračních dat, dat protokolování, posunu dat a požadované analýzy. Pokud chcete tuto složitost spravovat, můžete centralizovat správu IAM.

Můžete použít různé nástroje, které poskytují centralizované zabezpečení v linuxovém prostředí. Ujistěte se, že nástroj splňuje vaše obchodní a technické požadavky. RHEL má široký seznam kompatibility softwaru pro zabezpečení. Zabezpečení na úrovni aplikace můžete integrovat pomocí nativního MICROSOFT Entra ID Microsoft Entra, komerčních opensourcových softwarových řešení, jako jsou Okta, SailPoint nebo JumpCloud, nebo opensourcových řešení projektů, jako je Keycloak. Na úrovni operačního systému existují také různá řešení zabezpečení. V cloudu můžete nasadit několik komerčních řešení a opensourcových softwarových projektů.

Doporučení návrhu pro správu identit Red Hatu

Tato část popisuje doporučení návrhu pro IAM v cílových zónách Azure pro RHEL při použití Správy identit (IDM) Red Hatu a jednotného přihlašování k Red Hatu. Tyto služby jsou v souladu s architekturou přechodu na cloud pro Azure a modelem přechodu na standard infrastruktury Red Hat. Doporučení rozšiřují principy, které používáte k implementaci nasazení hybridního cloudu.

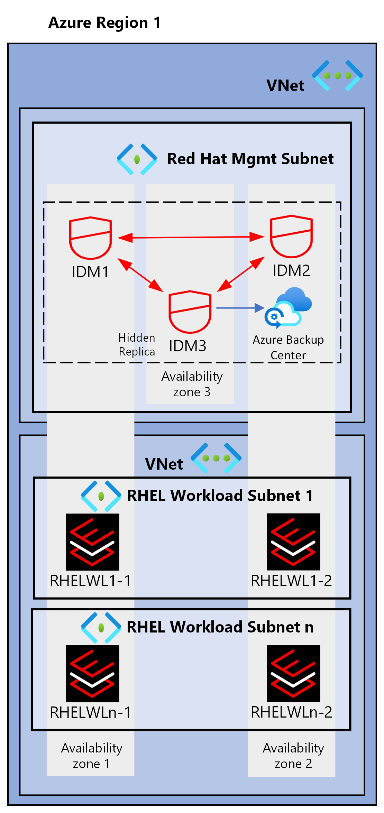

Red Hat IdM poskytuje centralizovaný způsob správy úložišť identit, ověřování, zásad a autorizace v doméně založené na Linuxu. Red Hat IdM se nativně integruje s Windows Server Active Directory a Microsoft Entra ID a je součástí RHEL. Pokud rozšíříte místní Active Directory do Azure, můžete využít výhod funkce důvěryhodnosti Active Directory nativní pro Windows Server Active Directory nativní pro Red Hat. Podobně pokud použijete Microsoft Entra ID nebo použijete alternativního zprostředkovatele identity, můžete k bezproblémové integraci použít Red Hat IdM a Red Hat SSO. Jednotné přihlašování k Red Hatu je podporovaná podniková implementace opensourcového projektu Keycloak. S různými předplatnými Red Hat, včetně platformy Red Hat Ansible Automation, je poskytována bez dalších poplatků. Red Hat doporučuje implementovat Red Hat IdM v rámci nasazení RHEL v Azure. Následující diagram znázorňuje nasazení předplatného správy RHEL.

Komponenty IAM pro nasazení Red Hatu v Azure používají model škálování předplatného k zajištění dodatečné kontroly a izolace nástrojů pro správu. Primární systémy a repliky a instance jednotného přihlašování Red Hat IdM se nacházejí v předplatném správy Red Hat s jinými nástroji. Předplatné poskytuje skupiny prostředků, které můžete použít v celé implementaci k poskytování lokalizovaných služeb a vysoké dostupnosti.

Následující diagram znázorňuje architekturu zónového nasazení Red Hat IdM.

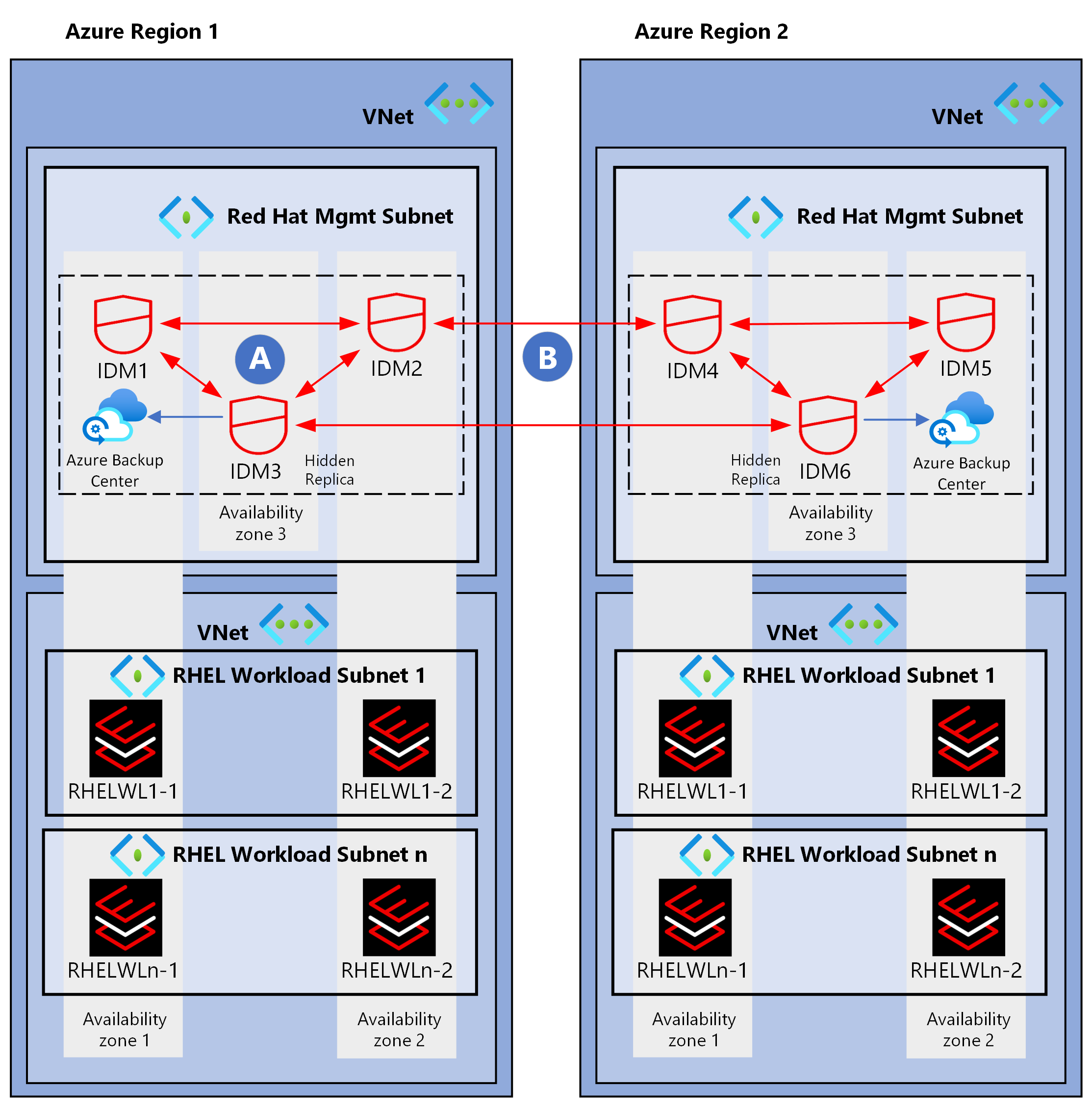

Následující diagram znázorňuje nasazení Red Hat IdM s vysokou dostupností napříč oblastmi a zónami dostupnosti.

Tato architektura obsahuje servery IdM v každé oblasti, které se replikují do druhé a do skryté repliky. Existují aspoň dvě propojení replikace napříč oblastmi. Skryté repliky slouží jako záložní body, protože je můžete převést do offline režimu jako úplné zálohy, aniž by to mělo vliv na dostupnost.

Klienti IdM mohou vyrovnávat zatížení a převzetí služeb při selhání mezi servery IdM na základě zjišťování záznamů služby nebo prostřednictvím seznamu serverů v souboru sssd.conf . Nepoužívejte externí vyrovnávání zatížení ani konfigurace s vysokou dostupností s IdM.

Zvažte následující důležitá doporučení pro návrh nasazení Red Hat IdM.

Implementujte automatizaci infrastruktury jako kódu (IaC) pro nasazení, konfiguraci a každodenní operace Red Hat IdM. K automatizaci Red Hat IdM můžete použít certifikovanou kolekci Ansible redhat.rhel_idm prostřednictvím centra Ansible Automation Hub. K automatizaci jednotného přihlašování pro Red Hat můžete použít kolekci Ansible s certifikací redhat.sso .

Implementace podpory podnikových identit a identit aplikací Zjistěte, které služby jsou vystavené instancemi a které služby vyžadují ověřování na úrovni operačního systému a na úrovni aplikace. Použijte Red Hat IdM k implementaci zabezpečení vrstvy operačního systému, pravidel řízení přístupu na základě hostitele a pravidel eskalace oprávnění, jako je sudo. Pomocí Red Hat IdM můžete také mapovat zásady SELinux a mapovat identity pro starší systémy. Pomocí jednotného přihlašování k Red Hatu můžete integrovat podnikové zdroje ověřování s webovými aplikacemi.

Použití centralizované správy identit pro reakci na hrozby Můžete okamžitě zneplatnit nebo otočit ohrožené přihlašovací údaje napříč nasazeními v cloudovém měřítku.

Určete počáteční cestu integrace pro zprostředkovatele identity nativní pro Azure, jako je Windows Server Active Directory a Microsoft Entra ID. Red Hat IdM podporuje několik možností integrace. Integrace v rámci IdM můžete přidávat a odebírat, ale měli byste vyhodnotit stávající požadavky, účinky migrace a náklady na změnu v průběhu času.

Nakonfigurujte primární nasazení a nasazení repliky Red Hat IdM, abyste snížili latenci a zajistili, že replikace neobsahuje žádný kritický bod selhání. Geografická nasazení instancí RHEL ovlivňují vaši infrastrukturu Red Hat IdM. Pomocí Red Hat IdM můžete nasadit několik replik IdM Red Hatu, které poskytují lepší výkon, vyrovnávání zatížení, převzetí služeb při selhání a vysokou dostupnost. Nasazení se můžou skládat z až 60 replik. Nasazení replik by měla zajistit, aby systémy přesahují domény selhání. Spravujte aktualizace repliky Red Hat IdM prostřednictvím automatizace, abyste zajistili konzistenci replikace. Použijte topologie replikace doporučené pro Red Hat.

Ujistěte se, že jste správně nastavili konfiguraci důvěryhodnosti systému Windows Server Active Directory a konfiguraci DNS (Domain Name System). Když nakonfigurujete Red Hat IdM a Windows Server Active Directory, musí se servery místní Active Directory i servery Red Hat IdM nacházet ve svých vlastních doménách DNS nebo subdoménách. Tento požadavek je způsoben záznamy služby Kerberos a zjišťováním služby Kerberos. Architektura přechodu na cloud doporučuje privátní překlad DNS IP adres pro instance založené na Azure.

Nakonfigurujte integraci Red Hat Satellite pro Red Hat IdM pro automatizaci úloh správy, jako jsou předávání a reverzní zóny DNS, registrace hostitelů a generování klíčů SSH (Secure Shell) a registrace v rámci Red Hat IdM. Red Hat IdM poskytuje integrovanou službu DNS. Zkombinujte tuto integraci se vztahem důvěryhodnosti Windows Server Active Directory, aby se uživatelé služby Active Directory windows Serveru mohli bezproblémově přihlásit k systémům a službám RHEL přes jednotné přihlašování.

Zálohujte prostředky Red Hat IdM. Red Hat IdM obvykle nasadíte v konfiguraci s více hlavními replikami, ale musíte také zajistit správné zálohy systému a dat. Pomocí skrytých replik Red Hat IdM můžete implementovat úplné offline zálohy bez přerušení dostupnosti služby. Azure Backup použijte pro šifrované zálohovací zařízení.

Při nasazení RHEL s integrovanou certifikační autoritou podepište kořenový certifikát Red Hat IdM externí certifikační autoritou (CA), podnikovou certifikační autoritu nebo certifikační autoritu partnera.

Integrujte služby Red Hat Identity s dalšími produkty Red Hat. Integrované jednotné přihlašování pro Red Hat a Red Hat s ansible automation platformou, platformou OpenShift Container Platform, platformou OpenStack, satelitními a vývojovými nástroji.

Pomocí průvodce plánováním správy identit můžete naplánovat infrastrukturu a integrovat služby pro nasazení Red Hat IdM. Projděte si konkrétního průvodce vydáním RHEL operačního systému, na kterém plánujete nasadit Red Hat IdM.

Návrh doporučení pro správu identit nativních pro Azure

Pomocí virtuálních počítačů Azure RHEL s ID Microsoft Entra můžete omezit uživatelská práva a minimalizovat počet uživatelů, kteří mají práva správce. Omezte uživatelská práva pro ochranu přístupu ke konfiguraci a tajným kódům. Další informace najdete v tématu Předdefinované role Azure pro výpočty.

Postupujte podle principu nejnižšího oprávnění a přiřaďte minimální oprávnění, která uživatelé potřebují pro autorizované úlohy. Podle potřeby udělte úplný přístup a přístup za běhu. Použijte Microsoft Entra PIM a IAM v cílových zónách Azure.

Používejte spravované identity pro přístup k prostředkům RHEL chráněným Microsoft Entra ID bez nutnosti spravovat tajné kódy pro úlohy spuštěné v Azure.

Zvažte použití ID Microsoft Entra jako základní ověřovací platformy a certifikační autority pro SSH do virtuálního počítače s Linuxem.

Chraňte citlivé informace, jako jsou klíče, tajné kódy a certifikáty. Další informace najdete v tématu Architektura přechodu na cloud pro šifrování a správu klíčů v Azure.

Implementujte jednotné přihlašování pomocí služby Windows Server Active Directory, Microsoft Entra ID nebo Active Directory Federation Services (AD FS) (AD FS). Zvolte službu na základě typu přístupu. Jednotné přihlašování použijte, aby se uživatelé mohli připojit k aplikacím RHEL bez ID uživatele a hesla po úspěšném ověření zprostředkovatele centrální identity.

K časté obměně hesel místního správce použijte řešení, jako je řešení LAPS (Local Administrator Password Solution). Další informace naleznete v tématu Posouzení zabezpečení: Využití Microsoft LAPS.