Plánování vzdáleného přístupu k virtuálním počítačům

Tento článek popisuje doporučené pokyny pro poskytování vzdáleného přístupu k virtuálním počítačům nasazeným v architektuře cílových zón Azure.

Azure nabízí různé technologie pro poskytování vzdáleného přístupu k virtuálním počítačům:

- Řešení Azure Bastion, platforma jako služba (PaaS), pro přístup k virtuálním počítačům prostřednictvím prohlížeče nebo aktuálně ve verzi Preview prostřednictvím nativního klienta SSH/RDP na pracovních stanicích s Windows

- Přístup za běhu (JIT) poskytovaný prostřednictvím programu Microsoft Defender for Cloud

- Možnosti hybridního připojení, jako jsou Azure ExpressRoute a sítě VPN

- Veřejná IP adresa připojená přímo k virtuálnímu počítači nebo prostřednictvím pravidla překladu adres (NAT) prostřednictvím veřejného nástroje pro vyrovnávání zatížení Azure

Volba nejvhodnějšího řešení vzdáleného přístupu závisí na faktorech, jako je škálování, topologie a požadavky na zabezpečení.

Aspekty návrhu

- Pokud je k dispozici, můžete pomocí existujícího hybridního připojení k virtuálním sítím Azure prostřednictvím ExpressRoute nebo S2S/P2S VPN poskytovat vzdálený přístup z místního prostředí k virtuálním počítačům Azure s Windows a Linuxem.

- Skupiny zabezpečení sítě se dají použít k zabezpečení připojení SSH/RDP k virtuálním počítačům Azure.

- JIT umožňuje vzdálený přístup SSH/RDP přes internet, aniž by bylo nutné nasazovat jinou infrastrukturu.

- U přístupu JIT existují určitá omezení dostupnosti.

- Přístup JIT se nedá použít pro virtuální počítače chráněné bránami firewall Azure, které řídí Azure Firewall Manager.

- Azure Bastion poskytuje další vrstvu řízení. Umožňuje zabezpečené a bezproblémové připojení RDP/SSH k virtuálním počítačům přímo z webu Azure Portal nebo nativního klienta ve verzi Preview přes zabezpečený kanál TLS. Azure Bastion také neguje potřebu hybridního připojení.

- Zvažte odpovídající skladovou položku Služby Azure Bastion, která se má použít na základě vašich požadavků, jak je popsáno v nastavení konfigurace služby Azure Bastion.

- Projděte si nejčastější dotazy ke službě Azure Bastion, kde najdete odpovědi na běžné otázky týkající se této služby.

- Azure Bastion s ověřováním Kerberos vyžaduje, aby se řadiče domény i Azure Bastion nacházely ve stejné virtuální síti. Další informace najdete v tématu Ověřování protokolem Kerberos služby Azure Bastion.

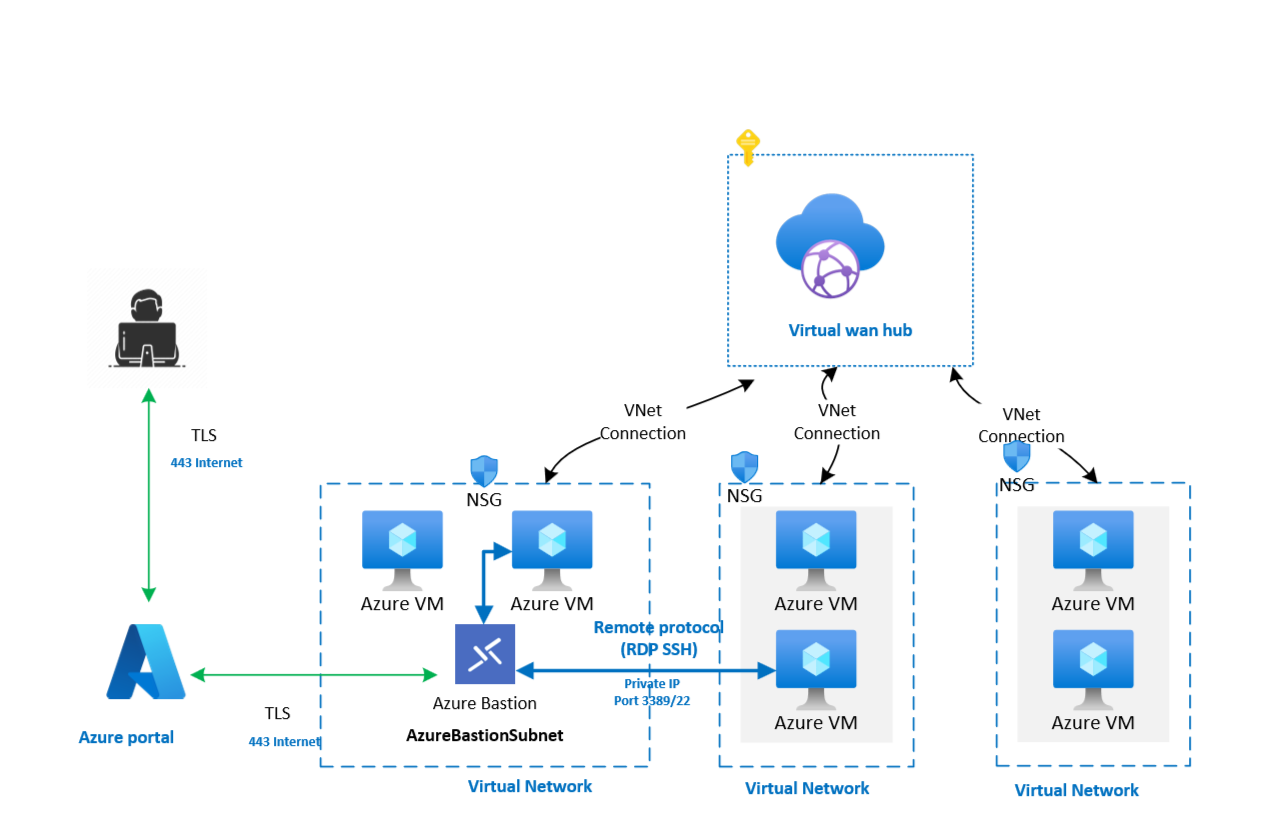

- Azure Bastion je možné použít v topologii služby Azure Virtual WAN, ale existují určitá omezení:

- Azure Bastion nejde nasadit v rámci virtuálního centra Virtual WAN.

- Azure Bastion musí používat

Standardskladovou položku a takéIP based connectionmusí být funkce povolená u prostředku služby Azure Bastion, viz dokumentace k připojení na základě IP adres služby Azure Bastion. - Azure Bastion je možné nasadit v libovolné paprskové virtuální síti připojené ve službě Virtual WAN pro přístup k virtuálním počítačům, ve vlastní nebo jiných virtuálních sítích připojených ke stejné službě Virtual WAN prostřednictvím přidružených center prostřednictvím připojení virtuální sítě Virtual WAN; zajištění správné konfigurace směrování .

Tip

Připojení založené na IP adrese služby Azure Bastion také umožňuje připojení k místním počítačům. Poskytuje hybridní připojení vytvořené mezi prostředkem Služby Azure Bastion a počítačem, ke kterému se chcete připojit. Viz část Připojení k virtuálnímu počítači přes zadanou privátní IP adresu prostřednictvím portálu

Doporučení k návrhu

- Pomocí existujícího připojení ExpressRoute nebo VPN můžete poskytovat vzdálený přístup k virtuálním počítačům Azure, které jsou přístupné z místního prostředí prostřednictvím připojení ExpressRoute nebo VPN.

- V síťové topologii založené na službě Virtual WAN, kde se vyžaduje vzdálený přístup k virtuálním počítačům přes internet:

- Azure Bastion je možné nasadit v každé paprskové virtuální síti příslušných virtuálních počítačů.

- Nebo se můžete rozhodnout nasadit centralizovanou instanci služby Azure Bastion v jediném paprsku v topologii služby Virtual WAN, jak je znázorněno na obrázku 1. Tato konfigurace snižuje počet instancí služby Azure Bastion pro správu ve vašem prostředí. Tento scénář vyžaduje, aby uživatelé, kteří se přihlásili k virtuálním počítačům s Windows a Linuxem přes Azure Bastion, měli roli čtenáře pro prostředek Azure Bastion a zvolenou paprskovou virtuální síť. Některé implementace můžou mít důležité informace o zabezpečení nebo dodržování předpisů, které to omezují nebo brání.

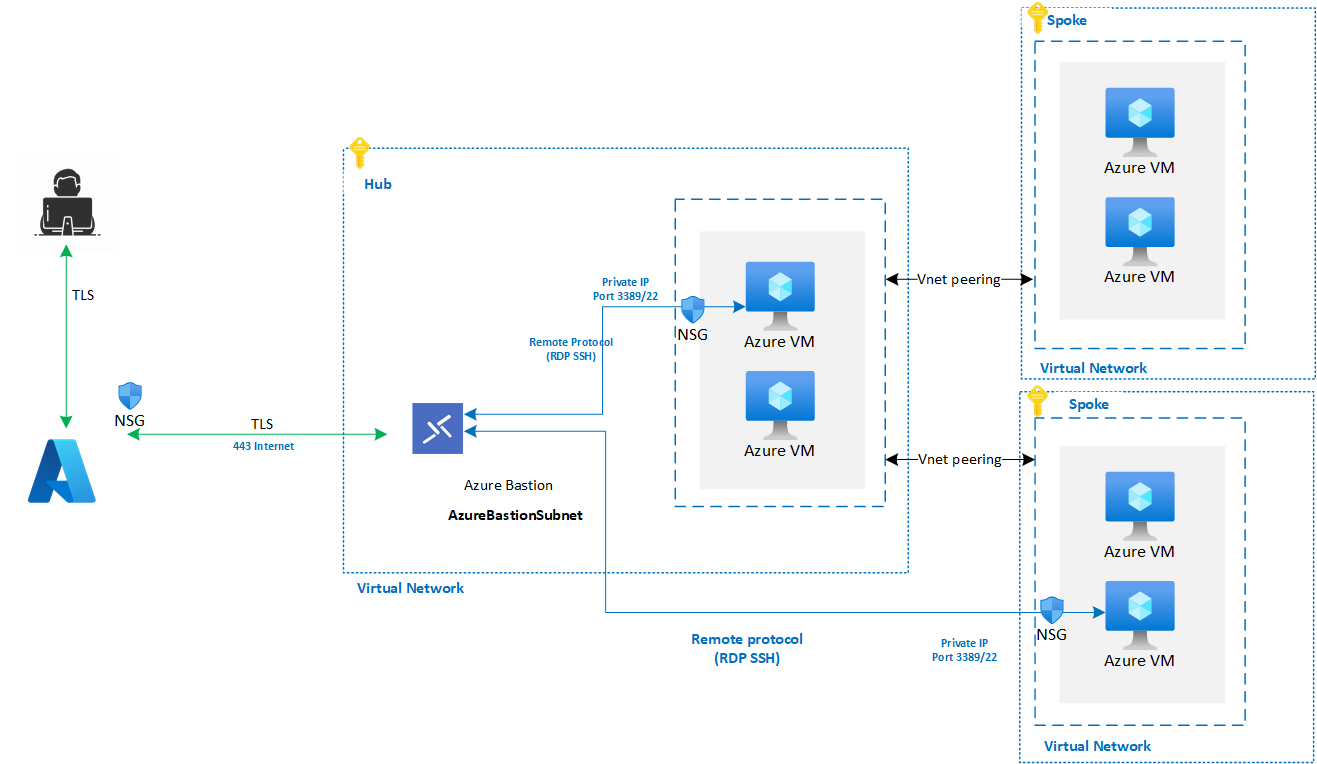

- V hvězdicové síťové topologii, kde se vyžaduje vzdálený přístup k virtuálním počítačům Azure přes internet:

- V centrální virtuální síti je možné nasadit jednoho hostitele služby Azure Bastion, který může poskytovat připojení k virtuálním počítačům Azure v paprskových virtuálních sítích prostřednictvím partnerského vztahu virtuálních sítí. Tato konfigurace snižuje počet instancí služby Azure Bastion pro správu ve vašem prostředí. Tento scénář vyžaduje, aby uživatelé, kteří se přihlásili k virtuálním počítačům s Windows a Linuxem přes Azure Bastion, měli roli čtenáře pro prostředek Azure Bastion a virtuální síť centra. Některé implementace můžou mít důležité informace o zabezpečení nebo dodržování předpisů. Viz obrázek 2.

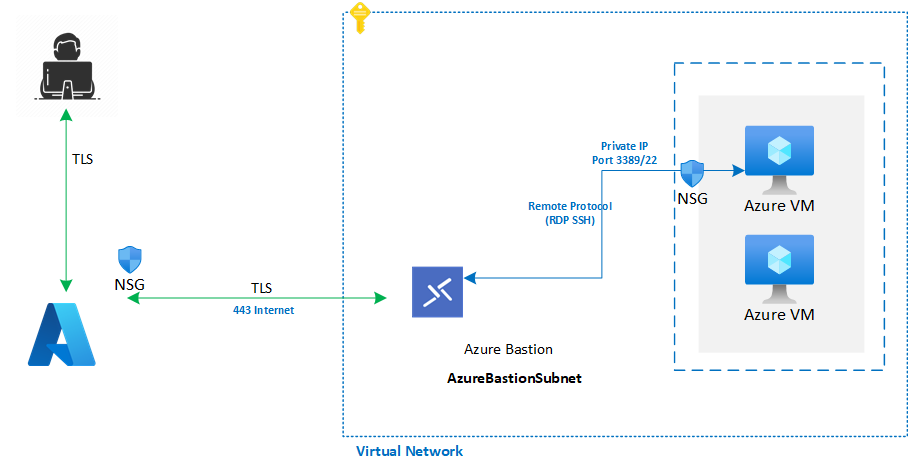

- Ve vašem prostředí nemusí být povoleno udělit uživatelům roli řízení přístupu na základě role (RBAC) pro prostředek Služby Azure Bastion a virtuální síť centra. K zajištění připojení k virtuálním počítačům v paprskové virtuální síti použijte Azure Bastion Basic nebo Standard. Nasaďte vyhrazenou instanci služby Azure Bastion do každé paprskové virtuální sítě, která vyžaduje vzdálený přístup. Viz obrázek 3.

- Nakonfigurujte pravidla NSG pro ochranu služby Azure Bastion a virtuálních počítačů, ke kterým poskytuje připojení. Postupujte podle pokynů v části Práce s virtuálními počítači a skupinami zabezpečení sítě ve službě Azure Bastion.

- Nakonfigurujte diagnostické protokoly služby Azure Bastion tak, aby se odesílaly do centrálního pracovního prostoru služby Log Analytics. Postupujte podle pokynů v části Povolení a práce s protokoly prostředků služby Azure Bastion.

- Ujistěte se, že jsou požadovaná přiřazení rolí RBAC pro uživatele nebo skupiny, které se připojují k virtuálním počítačům přes Azure Bastion, zavedeny.

- Pokud se připojujete k virtuálním počítačům s Linuxem přes SSH, použijte funkci připojení pomocí privátního klíče uloženého ve službě Azure Key Vault.

- Nasaďte azure Bastion a ExpressRoute nebo přístup VPN k řešení konkrétních potřeb, jako je nouzový přístup ke skluzu.

- Vzdálený přístup k virtuálním počítačům s Windows a Linuxem prostřednictvím veřejných IP adres připojených k virtuálním počítačům se nedoporučuje. Vzdálený přístup by nikdy neměl být nasazen bez striktních pravidel skupiny zabezpečení sítě a brány firewall.

Obrázek 1: Topologie služby Azure Virtual WAN

Obrázek 2: Hvězdicová topologie Azure

Obrázek 3: Samostatná topologie virtuální sítě Azure