Definování požadavků na šifrování sítě

V této části se seznámíte s klíčovými doporučeními pro dosažení šifrování sítě mezi místním prostředím a Azure a mezi oblastmi Azure.

Aspekty návrhu

Náklady a dostupná šířka pásma jsou inverzní k délce šifrovacího tunelu mezi koncovými body.

Šifrování virtuální sítě Azure vylepšuje stávající možnosti přenosu šifrování v Azure a umožňuje bezproblémové šifrování a dešifrování provozu mezi virtuálními počítači a škálovacími sadami virtuálních počítačů.

Pokud k připojení k Azure používáte vpn, provoz se šifruje přes internet přes tunely IPsec.

Pokud používáte Azure ExpressRoute s privátním partnerským vztahem, provoz se momentálně nešifruje.

Je možné nakonfigurovat připojení VPN typu site-to-site přes privátní partnerský vztah ExpressRoute.

Šifrování řízení přístupu k médiím (MACsec) můžete použít pro ExpressRoute Direct, abyste dosáhli šifrování sítě.

Když se provoz Azure pohybuje mezi datovými centry (mimo fyzické hranice, které neřídí Microsoft nebo jménem Microsoftu), použije se šifrování vrstvy datového propojení MACsec na podkladovém síťovém hardwaru. To platí pro provoz peeringu virtuálních sítí.

Doporučení k návrhu

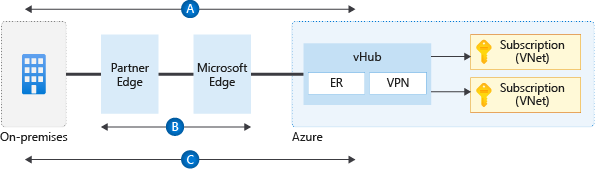

Obrázek 1: Toky šifrování

Když vytváříte připojení VPN z místního prostředí do Azure pomocí bran VPN, provoz se šifruje na úrovni protokolu prostřednictvím tunelů IPsec. Předchozí diagram znázorňuje toto šifrování v toku

A.Pokud potřebujete šifrovat provoz mezi virtuálními počítači ve stejné virtuální síti nebo napříč regionálními nebo globálními partnerskými sítěmi, použijte šifrování virtuální sítě.

Pokud používáte ExpressRoute Direct, nakonfigurujte MACsec tak, aby šifruje provoz ve vrstvě 2 mezi směrovači vaší organizace a MSEE. Diagram znázorňuje toto šifrování v toku

B.Ve scénářích služby Virtual WAN, kdy MACsec není možnost (například nepoužívá expressRoute Direct), použijte bránu VPN Virtual WAN k navázání tunelů IPsec přes privátní partnerský vztah ExpressRoute. Diagram znázorňuje toto šifrování v toku

C.V jiných scénářích než Virtual WAN a v případě, že MACsec není možnost (například nepoužíváte ExpressRoute Direct), jsou jedinými možnostmi:

- Pomocí partnerských síťových virtuálních zařízení vytvořte tunely IPsec přes privátní partnerský vztah ExpressRoute.

- Vytvoření tunelu VPN přes ExpressRoute s partnerským vztahem Microsoftu

- Vyhodnoťte možnost konfigurace připojení VPN typu Site-to-Site přes privátní partnerský vztah ExpressRoute.

Pokud nativní řešení Azure (jak je znázorněno v tocích

BaCdiagramu) nevyhovují vašim požadavkům, použijte partnerské síťové virtuální zařízení v Azure k šifrování provozu přes privátní partnerský vztah ExpressRoute.