Azure Virtual Network Manager v cílových zónách Azure

Tento článek popisuje, jak používat Virtual Network Manager k implementaci principů návrhu cílové zóny Azure pro zajištění migrace aplikací, modernizace a inovací ve velkém měřítku. Koncepční architektura cílových zón Azure doporučuje jednu ze dvou síťových topologií: síťovou topologii založenou na službě Azure Virtual WAN nebo topologii sítě založenou na tradiční hvězdicové architektuře.

Virtual Network Manager můžete použít k rozšíření a implementaci změn sítí, protože se mění vaše obchodní požadavky v průběhu času, například pokud potřebujete hybridní připojení k migraci místních aplikací do Azure. V mnoha případech můžete rozšířit a implementovat změny sítí bez přerušení nasazených prostředků v Azure.

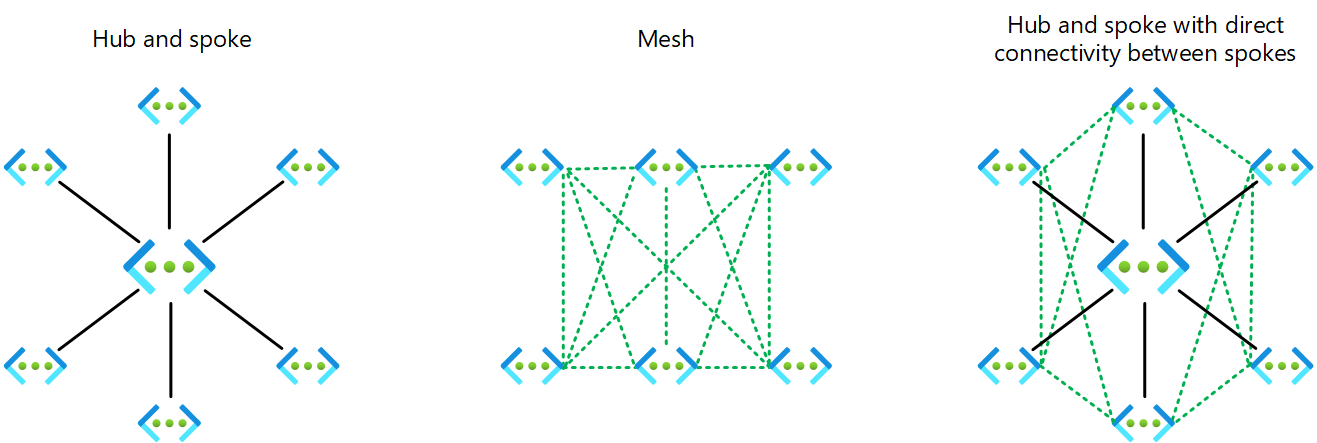

Virtual Network Manager můžete použít k vytvoření tří typů topologií napříč předplatnými pro stávající i nové virtuální sítě:

- Hvězdicová topologie

- Topologie sítě (Preview)

- Hvězdicová topologie s přímým připojením mezi paprsky

Virtual Network Manager podporuje Virtual WAN ve verzi Private Preview.

Hvězdicová topologie s přímým připojením ve Virtual Network Manageru má paprsky, které se vzájemně připojují přímo. Funkce připojené skupiny automaticky a obousměrně umožňuje přímé připojení mezi paprskovými virtuálními sítěmi ve stejné skupině sítí. Dvě připojené skupiny můžou mít stejnou virtuální síť.

Pomocí nástroje Virtual Network Manager můžete staticky nebo dynamicky přidávat virtuální sítě do konkrétních skupin sítí. Přidejte virtuální sítě do konkrétních skupin sítí, abyste definovali a vytvořili požadovanou topologii na základě konfigurace připojení v nástroji Virtual Network Manager.

Můžete vytvořit více skupin sítě pro izolaci skupin virtuálních sítí od přímého připojení. Každá skupina sítí poskytuje stejnou oblast a podporu více oblastí pro připojení paprsků k paprskům. Zůstaňte v mezích definovaných nástrojem Virtual Network Manager. Další informace najdete v tématu Nejčastější dotazy k nástroji Virtual Network Manager.

Z hlediska zabezpečení poskytuje Virtual Network Manager efektivní způsob použití pravidel správce zabezpečení, která zakazují nebo povolují toky provozu centrálně bez ohledu na definovaná pravidla ve skupinách zabezpečení sítě (NSG). Tato funkce umožňuje správcům zabezpečení sítě vynucovat řízení přístupu a umožnit vlastníkům aplikací spravovat vlastní pravidla nižší úrovně v NSG.

Virtual Network Manager můžete použít k seskupení virtuálních sítí. Konfigurace pak můžete použít pro skupiny, nikoli pro jednotlivé virtuální sítě. Pomocí této funkce můžete současně spravovat připojení, konfiguraci a topologii, pravidla zabezpečení a nasazení do jedné nebo více oblastí bez ztráty jemně odstupňované kontroly.

Sítě můžete segmentovat podle prostředí, týmů, lokalit, obchodních linek nebo jiné funkce, které vyhovují vašim potřebám. Pokud chcete definovat skupiny sítě staticky nebo dynamicky, vytvořte sadu podmínek, které řídí členství ve skupinách.

Aspekty návrhu

V tradičním nasazení hvězdicového nasazení ručně vytvoříte a udržujete připojení peeringu virtuálních sítí. Virtual Network Manager zavádí vrstvu automatizace pro partnerský vztah virtuálních sítí, což usnadňuje správu rozsáhlých a složitých síťových topologií, jako je síť, ve velkém měřítku. Další informace naleznete v tématu Přehled skupiny sítě.

Požadavky na zabezpečení různých obchodních funkcí určují potřebu vytváření skupin sítě. Skupina sítí je sada virtuálních sítí, které vyberete ručně nebo prostřednictvím podmíněných příkazů. Když vytvoříte skupinu sítě, musíte zadat zásadu nebo Virtual Network Manager může vytvořit zásadu, pokud ji explicitně povolíte. Tato zásada umožňuje správci virtuální sítě dostávat oznámení o změnách. Pokud chcete aktualizovat existující iniciativy azure policy, musíte nasadit změny do skupiny sítě v rámci prostředku Virtual Network Manageru.

Pokud chcete navrhnout vhodné skupiny sítě, měli byste vyhodnotit, které části sítě sdílejí společné charakteristiky zabezpečení. Můžete například vytvořit skupiny sítí pro podnikové a online pro správu jejich připojení a pravidel zabezpečení ve velkém měřítku.

Pokud více virtuálních sítí v rámci předplatných vaší organizace sdílí stejné atributy zabezpečení, můžete je efektivně použít pomocí Virtual Network Manageru. Měli byste například umístit všechny systémy, které obchodní jednotka, jako je personální oddělení nebo finance, používá v samostatné skupině sítě, protože pro ně potřebujete použít různá pravidla správce.

Virtual Network Manager může centrálně používat pravidla správce zabezpečení, která mají vyšší prioritu než pravidla NSG použitá na úrovni podsítě. (Tato funkce je ve verzi Preview.) Tato funkce umožňuje týmům sítě a zabezpečení efektivně vynucovat firemní zásady a vytvářet bezpečnostní mantinely ve velkém měřítku. Umožňuje také produktových týmům současně udržovat kontrolu nad skupinami zabezpečení sítě v rámci jejich předplatných cílové zóny.

Pomocí funkce pravidel správce zabezpečení virtual network manageru můžete explicitně povolit nebo zakázat konkrétní toky sítě bez ohledu na konfigurace NSG na úrovni podsítě nebo síťového rozhraní. Tuto funkci můžete použít například k tomu, abyste vždy povolili síťové toky služeb pro správu. Skupiny zabezpečení sítě, které týmy aplikací řídí, nemohou tato pravidla přepsat.

Doporučení k návrhu

Definujte obor nástroje Virtual Network Manager. Použijte pravidla správce zabezpečení, která vynucuje pravidla na úrovni organizace v kořenové skupině pro správu nebo tenantovi. Tato strategie hierarchicky aplikuje pravidla automaticky na existující prostředky, nové prostředky a na všechny přidružené skupiny pro správu.

Vytvořte instanci Virtual Network Manageru v předplatném Připojení ivity s oborem zprostředkující kořenové skupiny pro správu, například Contoso. V této instanci povolte funkci správce zabezpečení. Tato konfigurace umožňuje definovat pravidla správce zabezpečení, která se vztahují ve všech virtuálních sítích a podsítích v hierarchii cílových zón Azure a pomáhá demokratizovat skupiny zabezpečení sítě pro vlastníky a týmy cílových zón aplikací.

Segmentace sítí seskupením virtuálních sítí buď staticky, což je ruční proces, nebo dynamicky, což je proces založený na zásadách.

Povolte přímé připojení mezi paprsky, když vybrané paprsky potřebují často komunikovat, s nízkou latencí a vysokou propustností a mezi sebou a kdy paprsky potřebují přístup k běžným službám nebo síťovým virtuálním zařízením v centru.

Povolte globální síť, když se všechny virtuální sítě napříč oblastmi musí vzájemně komunikovat.

Každému pravidlu správce zabezpečení v kolekcích pravidel přiřaďte hodnotu priority. Čím nižší je hodnota, tím vyšší je priorita pravidla.

Pomocí pravidel správce zabezpečení můžete explicitně povolit nebo odepřít toky sítě bez ohledu na konfigurace NSG, které týmy aplikací řídí. Pomocí pravidel správce zabezpečení můžete plně delegovat kontrolu skupin zabezpečení sítě a jejich pravidel na týmy aplikací.