Konfigurace Bastionu pro nativní klientská připojení

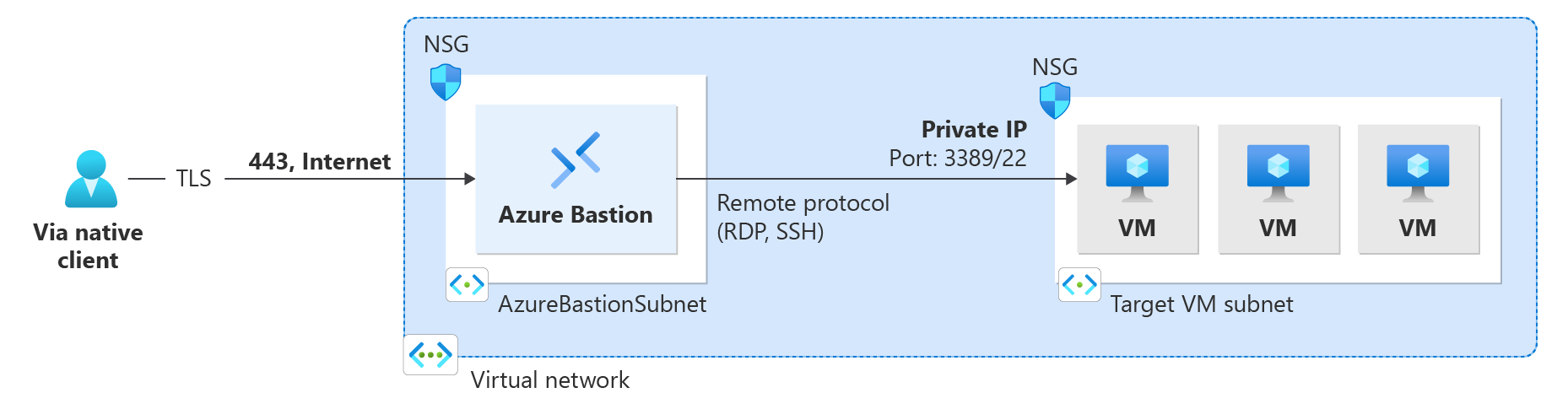

Tento článek vám pomůže nakonfigurovat nasazení Bastionu tak, aby přijímala připojení z nativního klienta (SSH nebo RDP) na místním počítači k virtuálním počítačům umístěným ve virtuální síti. Funkce nativního klienta umožňuje připojit se k cílovým virtuálním počítačům prostřednictvím Bastionu pomocí Azure CLI a rozšiřuje možnosti přihlašování, aby zahrnovaly místní pár klíčů SSH a ID Microsoft Entra. Kromě toho můžete také přenášet soubory v závislosti na typu připojení a klientovi.

Tuto funkci můžete nakonfigurovat úpravou existujícího nasazení Bastionu nebo můžete nasadit Bastion s již zadanou konfigurací funkce. Možnosti virtuálního počítače při připojování přes nativního klienta závisí na tom, co je povolené v nativním klientovi.

Poznámka:

Hodinová cena začíná od okamžiku nasazení Bastionu bez ohledu na využití odchozích dat. Další informace najdete v tématu Ceny a skladové položky. Pokud bastion nasazujete jako součást kurzu nebo testu, doporučujeme tento prostředek po dokončení jeho použití odstranit.

Nasazení Bastionu pomocí nativní funkce klienta

Pokud jste ještě nenasadili Bastion do virtuální sítě, můžete nasadit funkci nativního klienta určenou nasazením Bastionu pomocí ručního nastavení. Postup najdete v tématu Kurz – Nasazení Bastionu s ručním nastavením. Při nasazování Bastionu zadejte následující nastavení:

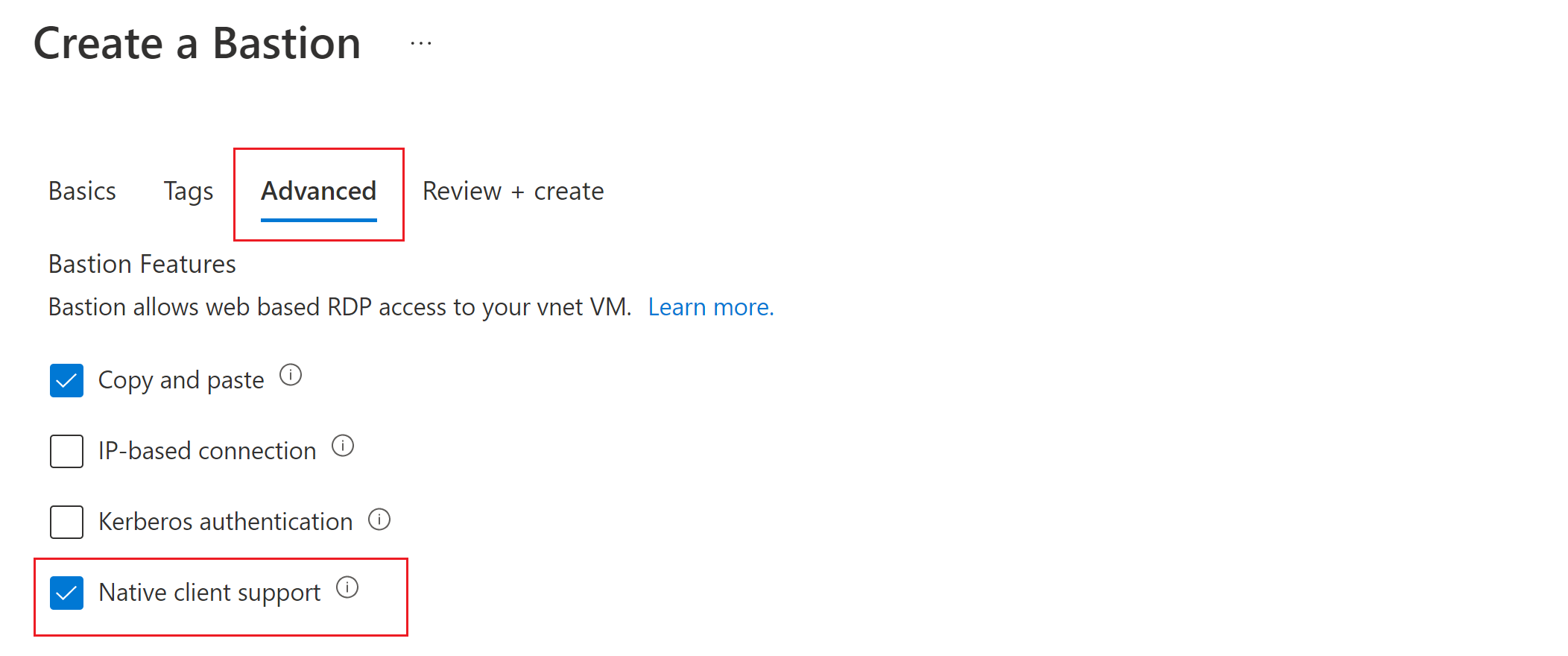

Na kartě Základy vyberte podrobnosti instance –> úroveňStandard. Nativní podpora klienta vyžaduje skladovou položku Standard.

Než vytvoříte hostitele bastionu, přejděte na kartu Upřesnit a zaškrtněte políčko Nativní podpora klientů spolu se zaškrtávacími políčky pro všechny ostatní funkce, které chcete nasadit.

Vyberte Zkontrolovat a vytvořit , abyste ověřili, a pak vyberte Vytvořit a nasaďte hostitele Bastionu.

Úprava existujícího nasazení Bastionu

Pokud jste už do virtuální sítě nasadili Bastion, upravte následující nastavení konfigurace:

- Přejděte na stránku Konfigurace vašeho prostředku Bastion. Ověřte, že úroveň skladové položky je Standard. Pokud není, vyberte Standardní.

- Zaškrtněte políčko Nativní podpora klientů a pak použijte provedené změny.

Zabezpečení nativního připojení klienta

Pokud chcete dál zabezpečit nativní připojení klienta, můžete omezit přístup k portům tím, že poskytnete přístup pouze k portu 22/3389. Pokud chcete omezit přístup k portům, musíte do podsítě AzureBastionSubnet nasadit následující pravidla NSG, abyste umožnili přístup k vybraným portům a odepřít přístup z jiných portů.

Připojení k virtuálním počítačům

Po nasazení této funkce existují různé pokyny pro připojení v závislosti na hostitelském počítači, ze kterého se připojujete, a na klientském virtuálním počítači, ke kterému se připojujete.

V následující tabulce se dozvíte, jak se připojit z nativních klientů. Všimněte si, že různé podporované kombinace nativního klienta a cílových virtuálních počítačů umožňují různé funkce a vyžadují konkrétní příkazy.

| Klient | Cílový virtuální počítač | metoda | Ověřování Microsoft Entra | Přenos souborů | Souběžné relace virtuálních počítačů | Vlastní port |

|---|---|---|---|---|---|---|

| Nativní klient Windows | Virtuální počítač s Windows | RDP | Ano | Ano | Ano | Yes |

| Virtuální počítači s Linuxem | SSH | Yes | Ne | Ano | Yes | |

| Libovolný virtuální počítač | az network bastion tunnel | No | Ano | Ne | Ne | |

| Nativní klient Linuxu | Virtuální počítači s Linuxem | SSH | Yes | Ne | Ano | Yes |

| Windows nebo jakýkoli virtuální počítač | az network bastion tunnel | No | Ano | Ne | Ne | |

| Jiný nativní klient (putty) | Libovolný virtuální počítač | az network bastion tunnel | No | Ano | Ne | Ne |

Omezení:

- V této funkci se nepodporuje přihlášení pomocí privátního klíče SSH uloženého ve službě Azure Key Vault. Před přihlášením k virtuálnímu počítači s Linuxem pomocí páru klíčů SSH stáhněte privátní klíč do souboru na místním počítači.

- Připojení pomocí nativního klienta se v Cloud Shellu nepodporuje.