Přehled a koncepty privátních koncových bodů (prostředí v2) pro Azure Backup

Azure Backup umožňuje bezpečně provádět operace zálohování a obnovení dat z trezorů služby Recovery Services pomocí privátních koncových bodů. Privátní koncové body používají jednu nebo více privátních IP adres z vaší virtuální sítě Azure a efektivně přenesou službu do vaší virtuální sítě.

Azure Backup teď nabízí vylepšené prostředí při vytváření a používání privátních koncových bodů v porovnání s klasickým prostředím (v1).

Tento článek popisuje, jak rozšířené možnosti privátních koncových bodů pro funkci Azure Backup pomáhají provádět zálohování při zachování zabezpečení vašich prostředků.

Klíčová vylepšení

- Vytváření privátních koncových bodů bez spravovaných identit

- Pro služby objektů blob a front se nevytvořily žádné privátní koncové body.

- Použití menšího počtu privátních IP adres

Než začnete

Zatímco trezor služby Recovery Services používá služba Azure Backup i Azure Site Recovery, tento článek popisuje použití privátních koncových bodů pouze pro službu Azure Backup.

Můžete vytvořit privátní koncové body pro nové trezory služby Recovery Services, které nemají zaregistrované nebo chráněné žádné položky, pouze pro trezor. Privátní koncové body se ale v současné době nepodporují pro trezory služby Backup.

Poznámka:

Privátní koncové body nemůžete vytvářet pomocí statické IP adresy.

Trezory (obsahující privátní koncové body) vytvořené pomocí klasického prostředí nemůžete upgradovat na nové prostředí. Můžete odstranit všechny existující privátní koncové body a pak vytvořit nové privátní koncové body s prostředím v2.

Jedna virtuální síť může obsahovat privátní koncové body pro více trezorů služby Recovery Services. Jeden trezor služby Recovery Services může mít také privátní koncové body pro něj ve více virtuálních sítích. Pro trezor ale můžete vytvořit maximálně 12 privátních koncových bodů.

Privátní koncový bod trezoru používá 10 privátních IP adres a počet se může v průběhu času zvýšit. Ujistěte se, že máte při vytváření privátních koncových bodů k dispozici dostatek IP adres.

Privátní koncové body pro Azure Backup nezahrnují přístup k ID Microsoft Entra. Ujistěte se, že povolíte přístup, aby IP adresy a plně kvalifikované názvy domén vyžadované pro ID Microsoft Entra fungovaly v určité oblasti, měly odchozí přístup v zabezpečené síti při zálohování databází na virtuálních počítačích Azure a zálohování pomocí agenta MARS. Můžete také použít značky NSG a značky služby Azure Firewall pro povolení přístupu k ID Microsoft Entra podle potřeby.

Pokud jste ho zaregistrovali před 1. květnem 2020, musíte u předplatného znovu zaregistrovat poskytovatele prostředků služby Recovery Services. Pokud chcete poskytovatele znovu zaregistrovat, přejděte do svého předplatného na portálu Azure Portal >Resource Provider a pak vyberte Microsoft.RecoveryServices>Znovu zaregistrovat.

DNS můžete vytvořit napříč předplatnými.

Sekundární privátní koncový bod můžete vytvořit před nebo po tom, co mají chráněné položky v trezoru. Zjistěte , jak provést obnovení mezi oblastmi do trezoru s povoleným privátním koncovým bodem.

Doporučené a podporované scénáře

I když jsou pro trezor povolené privátní koncové body, používají se k zálohování a obnovení úloh SQL a SAP HANA na virtuálním počítači Azure, zálohování agenta MARS a jenom DPM. Trezor můžete použít i pro zálohování jiných úloh (nebudou ale vyžadovat privátní koncové body). Kromě zálohování úloh SQL a SAP HANA a zálohování pomocí agenta MARS se k obnovení souborů pro zálohování virtuálních počítačů Azure používají také privátní koncové body.

Následující tabulka uvádí scénáře a doporučení:

| Scénář | Doporučení |

|---|---|

| Zálohování úloh na virtuálním počítači Azure (SQL, SAP HANA), zálohování pomocí agenta MARS, serveru DPM. | Použití privátních koncových bodů se doporučuje povolit zálohování a obnovení, aniž byste museli přidávat do seznamu povolených IP adres nebo plně kvalifikovaných názvů domén pro Službu Azure Backup nebo Azure Storage z vašich virtuálních sítí. V tomto scénáři se ujistěte, že virtuální počítače, které hostují databáze SQL, mají přístup k IP adresám Nebo plně kvalifikovaným názvům domén Microsoftu. |

| Zálohování virtuálních počítačů Azure | Zálohování virtuálních počítačů nevyžaduje povolení přístupu k žádným IP adresám nebo plně kvalifikovaným názvům domén. Proto nevyžaduje privátní koncové body pro zálohování a obnovení disků. Obnovení souborů z trezoru obsahujícího privátní koncové body by však bylo omezeno na virtuální sítě, které obsahují privátní koncový bod trezoru. Pokud používáte nespravované disky seznamu ACL, ujistěte se, že účet úložiště obsahující disky umožňuje přístup k důvěryhodným služby Microsoft, pokud se jedná o seznam ACL. |

| Zálohování služby Soubory Azure | Zálohy služby Azure Files se ukládají do místního účtu úložiště. Proto nevyžaduje privátní koncové body pro zálohování a obnovení. |

| Změna virtuální sítě pro privátní koncový bod v trezoru a virtuálním počítači | Zastavte ochranu zálohování a nakonfigurujte ochranu zálohování v novém trezoru s povolenými privátními koncovými body. |

Poznámka:

Privátní koncové body jsou podporovány pouze se serverem DPM 2022, MABS v4 a novějším.

Rozdíl v síťových připojeních pro privátní koncové body

Jak už jsme zmínili výše, privátní koncové body jsou zvláště užitečné pro zálohování úloh (SQL, SAP HANA) na virtuálních počítačích Azure a zálohách agentů MARS.

Ve všechscénářch službám (včetně privátních koncových bodů) ve všech scénářích (s privátními koncovými body) se rozšíření úloh (pro zálohování instancí SQL a SAP HANA spuštěných uvnitř virtuálních

Kromě těchto připojení se při instalaci rozšíření úloh nebo agenta MARS pro trezor služby Recovery Services bez privátních koncových bodů vyžaduje také připojení k následujícím doménám:

| Služba | Název domény | Port |

|---|---|---|

| Azure Backup | *.backup.windowsazure.com |

443 |

| Azure Storage | *.blob.core.windows.net *.queue.core.windows.net *.blob.storage.azure.net |

443 |

| Microsoft Entra ID | *.login.microsoft.com Podle tohoto článku povolte přístup k plně kvalifikovaným názvům domén v částech 56 a 59. |

443 Podle potřeby |

Při instalaci rozšíření úloh nebo agenta MARS pro trezor služby Recovery Services s privátním koncovým bodem se sdělí následující koncové body:

| Služba | Název domény | Port |

|---|---|---|

| Azure Backup | *.privatelink.<geo>.backup.windowsazure.com |

443 |

| Azure Storage | *.blob.core.windows.net *.queue.core.windows.net *.blob.storage.azure.net |

443 |

| Microsoft Entra ID | *.login.microsoft.com Podle tohoto článku povolte přístup k plně kvalifikovaným názvům domén v částech 56 a 59. |

443 Podle potřeby |

Poznámka:

Ve výše uvedeném textu <geo> odkazuje na kód oblasti (například eus pro USA – východ a ne pro Severní Evropu). Kódy oblastí najdete v následujících seznamech:

V případě trezoru služby Recovery Services s nastavením privátního koncového bodu by překlad názvů plně kvalifikovaných názvů domén (privatelink.<geo>.backup.windowsazure.com, *.blob.core.windows.net, *.queue.core.windows.net*.blob.storage.azure.net) měl vrátit privátní IP adresu. Toho lze dosáhnout pomocí:

- Zóny Azure Private DNS

- Vlastní DNS

- Položky DNS v souborech hostitelů

- Podmíněné předávací služby do Azure DNS / Azure Privátní DNS zón.

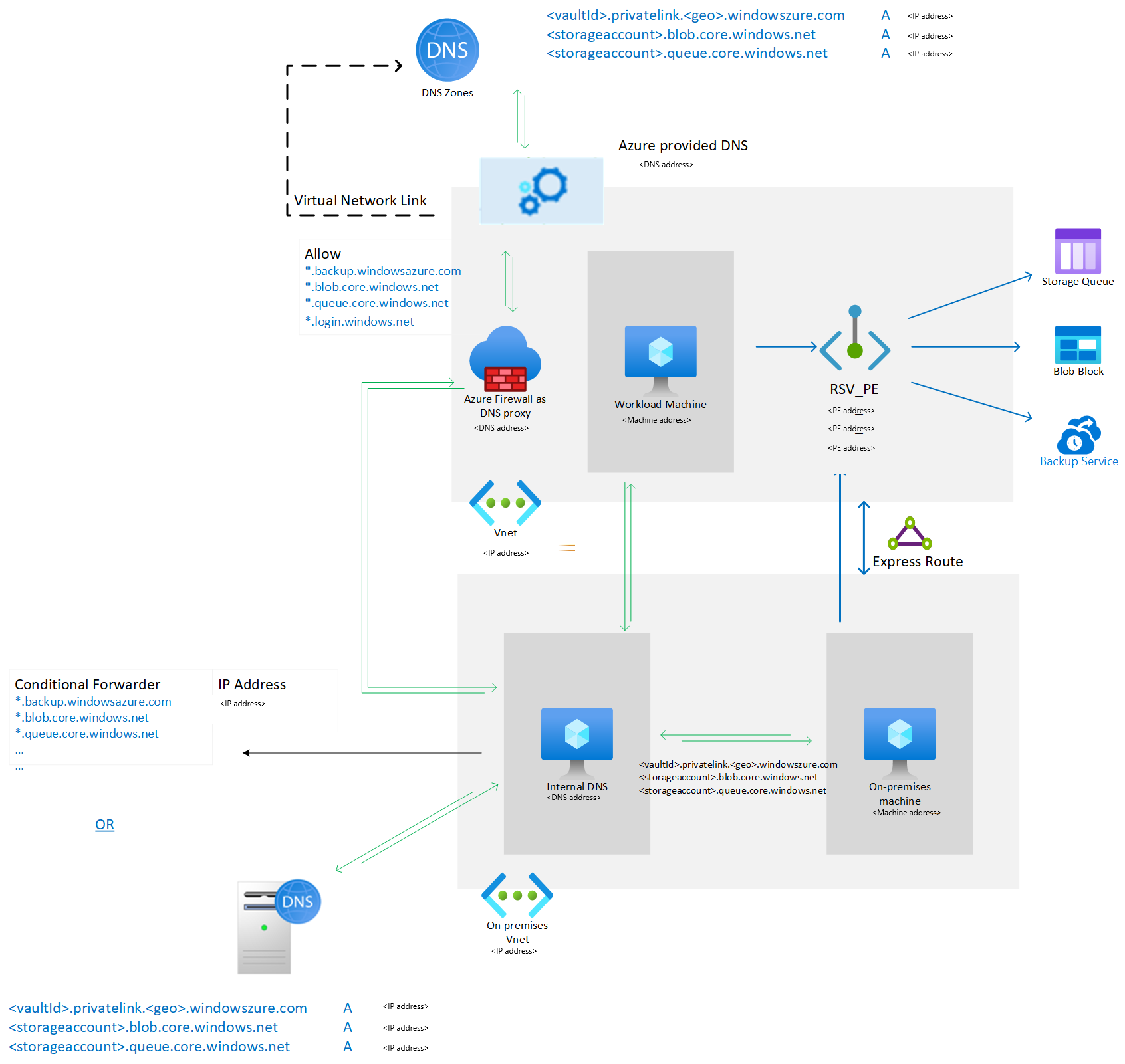

Mapování privátních IP adres pro účet úložiště jsou uvedená v privátním koncovém bodu vytvořeném pro trezor služby Recovery Services. Doporučujeme používat zóny Azure Privátní DNS, protože záznamy DNS pro objekty blob a fronty je pak možné spravovat pomocí Azure. Když jsou pro trezor přiděleny nové účty úložiště, přidá se do objektů blob nebo fronty Azure Privátní DNS zón automaticky záznam DNS pro jejich privátní IP adresu.

Pokud jste nakonfigurovali proxy server DNS pomocí proxy serverů nebo bran firewall třetích stran, musí být výše uvedené názvy domén povolené a přesměrované na vlastní DNS (který má záznamy DNS pro výše uvedené plně kvalifikované názvy domén) nebo 168.63.129.16 ve virtuální síti Azure, která má propojené privátní zóny DNS.

Následující příklad ukazuje bránu Azure Firewall, která se používá jako proxy DNS k přesměrování dotazů na název domény pro trezor služby Recovery Services, objekty blob, fronty a ID Microsoft Entra na 168.63.129.16.

Další informace najdete v tématu Vytváření a používání privátních koncových bodů.

Síťové připojení k trezoru s privátními koncovými body

Privátní koncový bod pro Recovery Services je přidružený k síťovému rozhraní (NIC). Aby připojení privátních koncových bodů fungovala, musí se veškerý provoz služby Azure přesměrovat do síťového rozhraní. Toho můžete dosáhnout přidáním mapování DNS pro privátní IP adresu přidruženou k síťovému rozhraní na adresu URL služby, objektu blob nebo fronty.

Když se rozšíření zálohování úloh nainstalují na virtuální počítač zaregistrovaný v trezoru služby Recovery Services s privátním koncovým bodem, rozšíření se pokusí připojit k privátní adrese URL služeb <vault_id>.<azure_backup_svc>.privatelink.<geo>.backup.windowsazure.comAzure Backup.

Pokud se privátní adresa URL nepřeloží, pokusí se o veřejnou adresu URL <azure_backup_svc>.<geo>.backup.windowsazure.com. Pokud je přístup k veřejné síti pro trezor služby Recovery Services nakonfigurovaný tak, aby povoloval přístup ze všech sítí, trezor služby Recovery Services umožňuje požadavky přicházející z rozšíření přes veřejné adresy URL. Pokud je přístup k veřejné síti pro trezor služby Recovery Services nakonfigurovaný tak, aby odepřel, trezor služby Recovery Services odmítne žádosti přicházející z rozšíření přes veřejné adresy URL.

Poznámka:

Ve výše uvedených názvech <geo> domén určuje kód oblasti (například eus pro USA – východ a ne pro Severní Evropu). Další informace o kódech oblastí najdete v následujícím seznamu:

Tyto privátní adresy URL jsou specifické pro trezor. Přes tyto koncové body můžou komunikovat pouze rozšíření a agenti zaregistrovaní do trezoru se službou Azure Backup. Pokud je přístup k veřejné síti pro trezor služby Recovery Services nakonfigurovaný tak, aby odepřel, omezuje klienty, kteří ve virtuální síti nejsou spuštěni, aby požadovali operace zálohování a obnovení v trezoru. Doporučujeme, aby byl přístup k veřejné síti nastavený na Odepřít spolu s nastavením privátního koncového bodu. Při prvním *.privatelink.<geo>.backup.windowsazure.com pokusu o privátní adresu URL rozšíření a agenta by překlad DNS adresy URL měl vrátit odpovídající privátní IP adresu přidruženou k privátnímu koncovému bodu.

Existuje několik řešení pro překlad DNS:

- Zóny Azure Private DNS

- Vlastní DNS

- Položky DNS v souborech hostitelů

- Podmíněné předávací služby do Azure DNS / Azure Privátní DNS zón.

Když se privátní koncový bod pro trezory služby Recovery Services vytvoří prostřednictvím webu Azure Portal s možností Integrace s privátní zónou DNS, vytvoří se při přidělení prostředku automaticky požadované položky DNS pro privátní IP adresy pro služby Azure Backup (*.privatelink.<geo>backup.windowsazure.com). V jiných řešeních je potřeba vytvořit záznamy DNS pro tyto plně kvalifikované názvy domén ručně ve vlastním DNS nebo v souborech hostitelů.

Ruční správa záznamů DNS po zjišťování virtuálního počítače pro komunikační kanál – objekt blob nebo fronta najdete v záznamech DNS pro objekty blob a fronty (pouze pro vlastní servery DNS nebo hostitelské soubory) po první registraci. Ruční správa záznamů DNS po prvním zálohování objektu blob účtu úložiště zálohování najdete v záznamech DNS pro objekty blob (pouze pro vlastní servery DNS nebo hostitelské soubory) po prvním zálohování.

Privátní IP adresy plně kvalifikovaných názvů domén najdete v podokně konfigurace DNS pro privátní koncový bod vytvořený pro trezor služby Recovery Services.

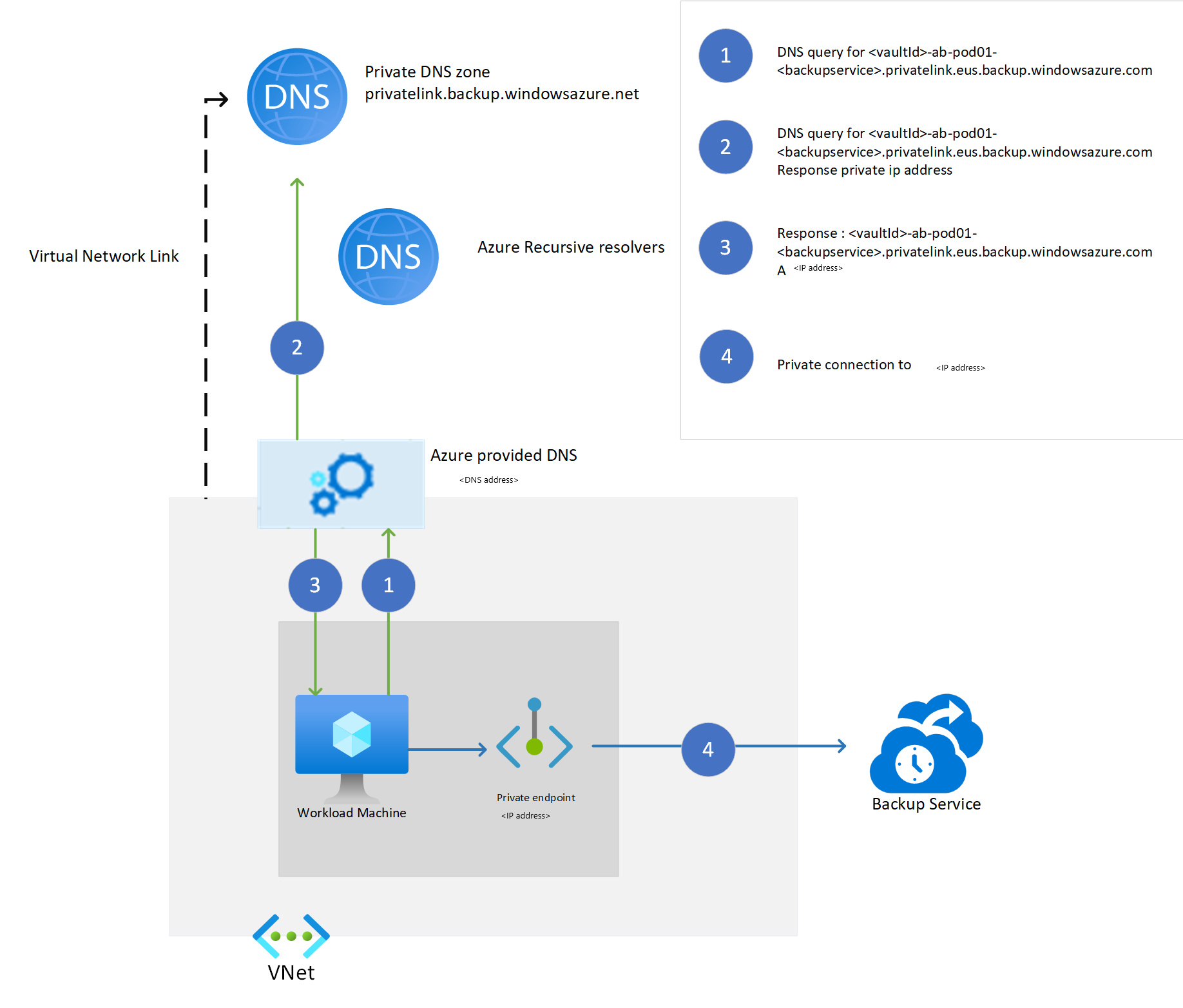

Následující diagram ukazuje, jak funguje překlad při použití privátní zóny DNS k překladu těchto plně kvalifikovaných názvů domén privátních služeb.

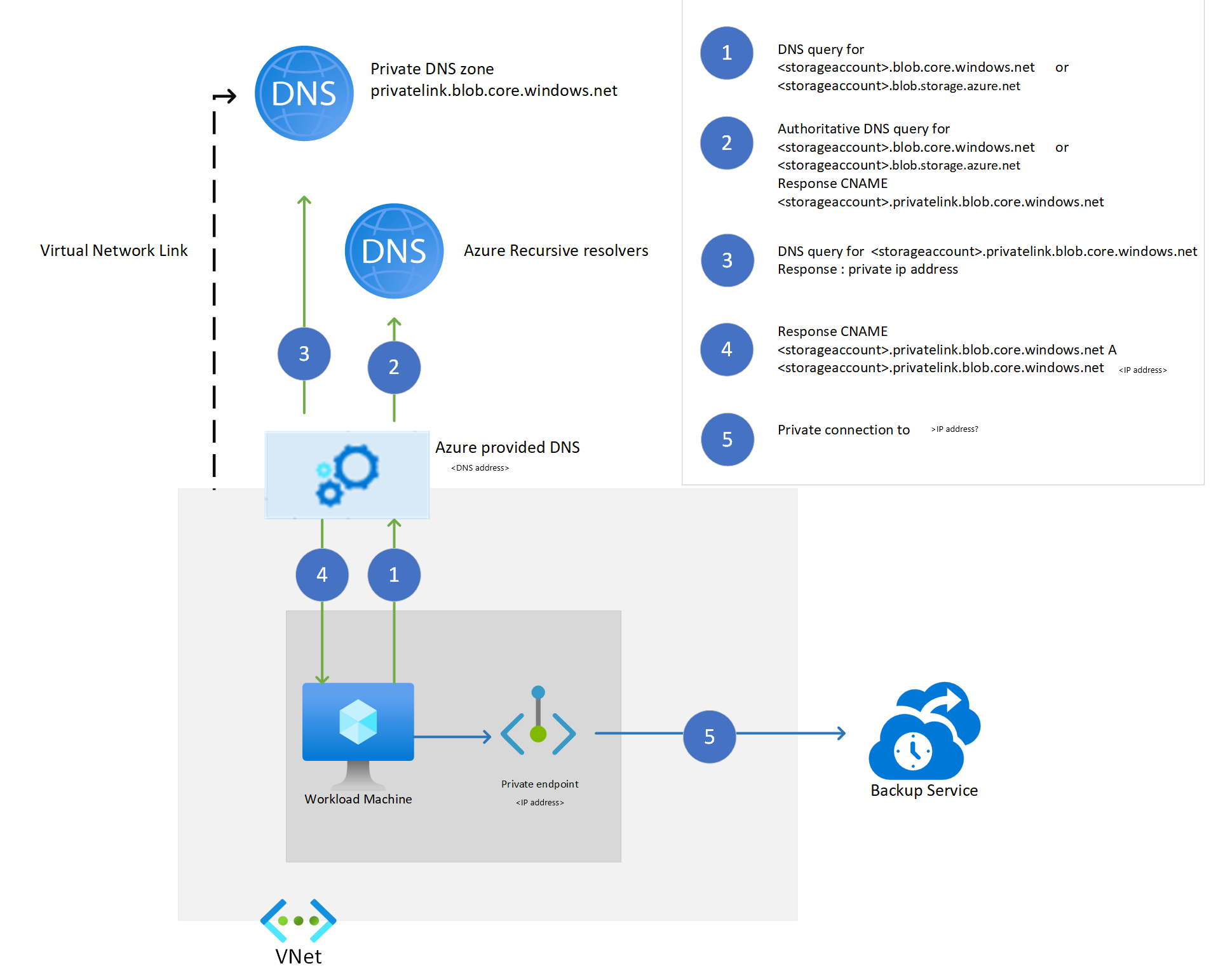

Rozšíření úloh spuštěné na virtuálním počítači Azure vyžaduje připojení k alespoň dvěma koncovým bodům účtů úložiště – první se používá jako komunikační kanál (prostřednictvím zpráv fronty) a druhý pro ukládání zálohovaných dat. Agent MARS vyžaduje přístup k alespoň jednomu koncovému bodu účtu úložiště, který se používá k ukládání zálohovach dat.

Pro trezor s povoleným privátním koncovým bodem vytvoří služba Azure Backup privátní koncový bod pro tyto účty úložiště. Tím se zabrání tomu, aby veškerý síťový provoz související se službou Azure Backup (provoz roviny řízení do služby a zálohovaná data do objektu blob úložiště) opustil virtuální síť. Kromě cloudových služeb Azure Backup vyžaduje rozšíření úloh a agent připojení k účtům Azure Storage a Microsoft Entra ID.

Následující diagram ukazuje, jak funguje překlad názvů pro účty úložiště používající privátní zónu DNS.

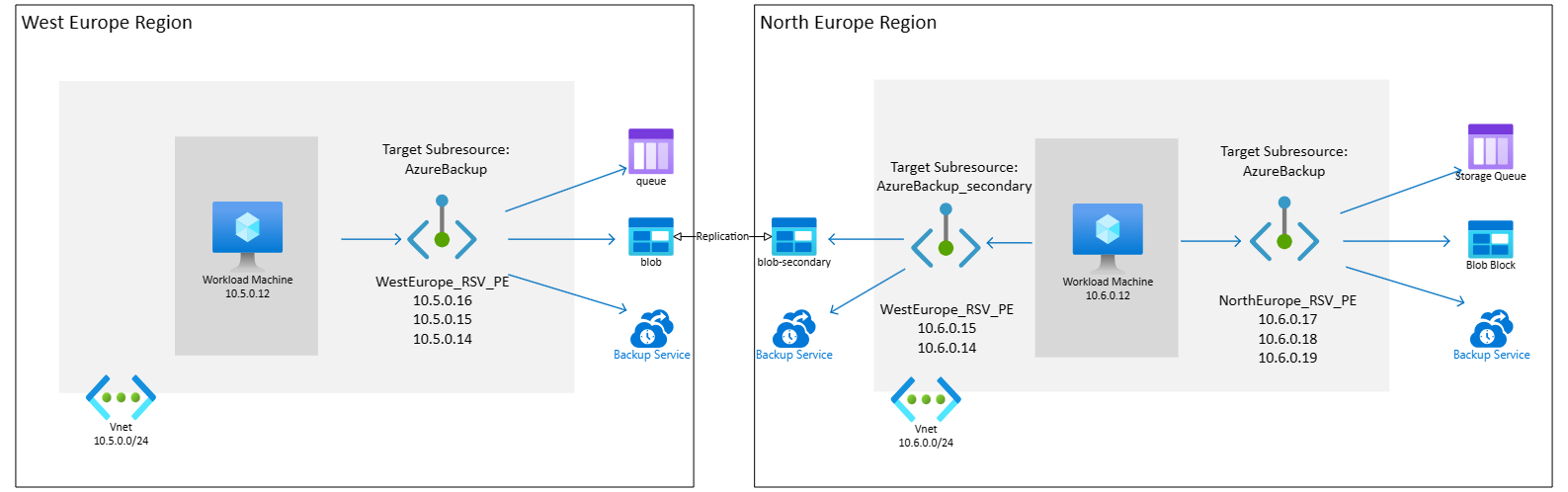

Následující diagram znázorňuje, jak provést obnovení mezi oblastmi prostřednictvím privátního koncového bodu replikací privátního koncového bodu v sekundární oblasti. Zjistěte , jak provést obnovení mezi oblastmi do trezoru s povoleným privátním koncovým bodem.