Konfigurace šifrování neaktivních uložených klíčů spravovaných zákazníkem ve službě Azure VMware Solution

Tento článek ukazuje, jak šifrovat šifrovací klíče klíčů VMware vSAN pomocí klíčů spravovaných zákazníkem (CMK) spravovaných instancí služby Azure Key Vault vlastněných zákazníkem.

Pokud jsou v privátním cloudu Azure VMware Solution povolené šifrování CMK, Azure VMware Solution k šifrování klíčů ke šifrování klíčů používá klíč CMK z vašeho trezoru klíčů. Každý hostitel ESXi, který se účastní clusteru vSAN, používá náhodně generované šifrovací klíče disku (DEKs), které ESXi používá k šifrování neaktivních uložených dat disku. Síť vSAN šifruje všechny dek pomocí klíče KEK poskytovaného systémem pro správu klíčů Azure VMware Solution. Privátní cloud Azure VMware Solution a trezor klíčů nemusí být ve stejném předplatném.

Při správě vlastních šifrovacích klíčů můžete:

- Řízení přístupu k klíčům vSAN v Azure

- Centrálně spravujte životní cyklus sad CMK.

- Odvoláte přístup Azure k klíči KEK.

Funkce CMK podporuje následující typy klíčů a jejich velikosti klíčů:

- RSA: 2048, 3072, 4096

- RSA-HSM: 2048, 3072, 4096

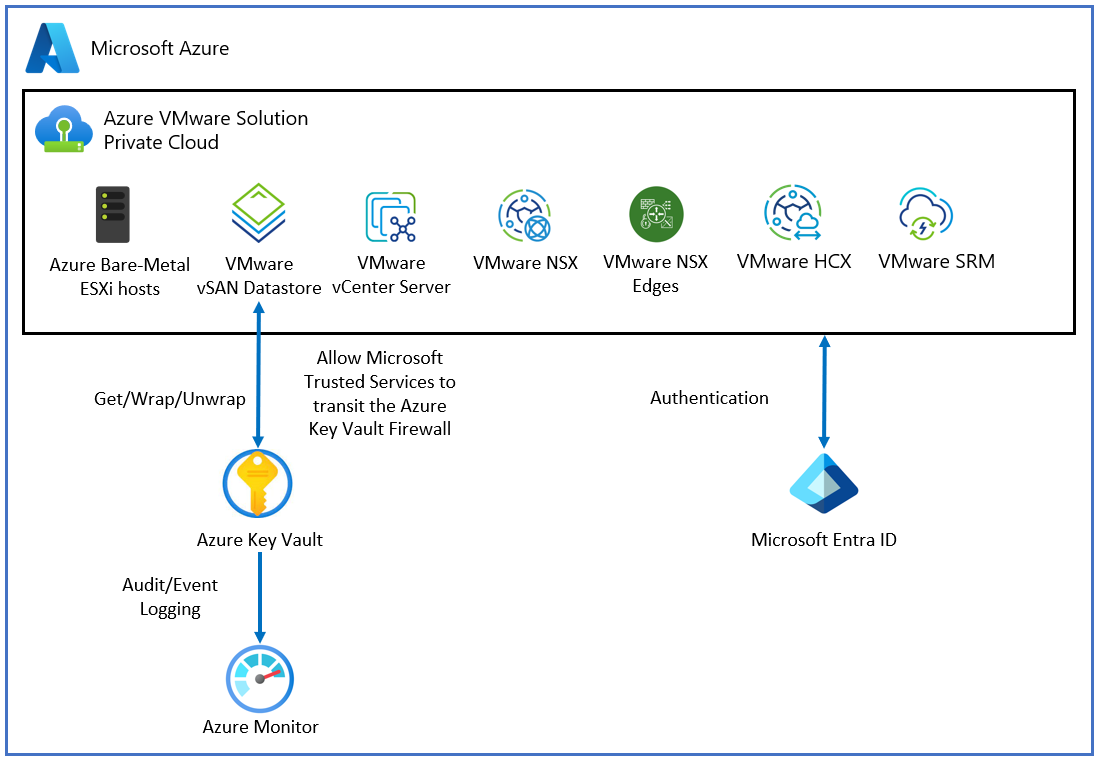

Topologie

Následující diagram ukazuje, jak Azure VMware Solution používá k doručování klíče CMK ID Microsoft Entra a trezor klíčů.

Požadavky

Než začnete s povolením funkce CMK, ujistěte se, že jsou splněny následující požadavky:

K používání funkce CMK potřebujete trezor klíčů. Pokud trezor klíčů nemáte, můžete ho vytvořit pomocí rychlého startu: Vytvoření trezoru klíčů pomocí webu Azure Portal.

Pokud jste povolili omezený přístup ke službě Key Vault, musíte povolit, aby důvěryhodné služby Microsoftu obešly bránu firewall služby Key Vault. Další informace najdete v tématu Konfigurace nastavení sítě služby Azure Key Vault.

Poznámka:

Jakmile jsou pravidla brány firewall platná, můžou uživatelé provádět operace roviny dat služby Key Vault pouze v případě, že jejich požadavky pocházejí z povolených virtuálních počítačů nebo rozsahů adres IPv4. Toto omezení platí také pro přístup ke službě Key Vault z webu Azure Portal. Ovlivňuje také výběr služby Key Vault podle řešení Azure VMware. Uživatelé můžou zobrazit seznam trezorů klíčů, ale ne klíče seznamu, pokud pravidla brány firewall brání jejich klientskému počítači nebo uživatel nemá oprávnění k seznamu ve službě Key Vault.

Pokud jste ji nepovolili při zřizování softwarově definovaného datacentra (SDDC), povolte identitu přiřazenou systémem v privátním cloudu Azure VMware Solution.

Povolení identity přiřazené systémem:

Přihlaste se k portálu Azure.

Přejděte do řešení Azure VMware a vyhledejte privátní cloud.

V levém podokně otevřete Spravovat a vyberte Identita.

V nástroji Přiřazeno systémem vyberte Povolit>uložení. Identita přiřazená systémem by teď měla být povolená.

Po povolení identity přiřazené systémem se zobrazí karta ID objektu. Poznamenejte si ID objektu pro pozdější použití.

Nakonfigurujte zásady přístupu trezoru klíčů tak, aby udělily oprávnění spravované identitě. Použijete ho k autorizaci přístupu k trezoru klíčů.

- Přihlaste se k portálu Azure.

- Přejděte do trezorů klíčů a vyhledejte trezor klíčů, který chcete použít.

- V levém podokně v části Nastavení vyberte Zásady přístupu.

- V zásadách přístupu vyberte Přidat zásadu přístupu a pak:

- V rozevíracím seznamu Oprávnění ke klíči zvolte Vybrat, Získat, Zalamovat klíč a Rozbalit klíč.

- V části Vybrat objekt zabezpečení vyberte Možnost Žádný. Otevře se nové hlavní okno s vyhledávacím polem.

- Do vyhledávacího pole vložte ID objektu z předchozího kroku. Nebo vyhledejte název privátního cloudu, který chcete použít. Po dokončení zvolte Vybrat .

- Vyberte PŘIDAT.

- Ověřte, že se nová zásada zobrazí v části Aplikace aktuální zásady.

- Výběrem možnosti Uložit potvrďte změny.

Životní cyklus verze klíče spravované zákazníkem

CmK můžete změnit vytvořením nové verze klíče. Vytvoření nové verze nepřeruší pracovní postup virtuálního počítače.

V Azure VMware Solution závisí obměně verzí klíče CMK na nastavení výběru klíče, které jste zvolili během instalace CMK.

Nastavení výběru klíče 1

Zákazník povolí šifrování CMK bez zadání konkrétní verze klíče pro CMK. Azure VMware Solution vybere nejnovější verzi klíče pro CMK z trezoru klíčů zákazníka a zašifruje klíče KEK vSAN. Azure VMware Solution sleduje cmk pro obměnu verzí. Když se ve službě Key Vault vytvoří nová verze klíče CMK, služba Azure VMware Solution automaticky zachytí za účelem šifrování klíčů vSAN KEK.

Poznámka:

Zjištění nové automatickyrotované verze klíče může trvat až 10 minut.

Nastavení výběru klíče 2

Zákazník může povolit šifrování CMK pro zadanou verzi klíče CMK, aby zadal identifikátor URI úplné verze klíče pod možností Zadat klíč z identifikátoru URI . Když vyprší platnost aktuálního klíče zákazníka, musí prodloužit vypršení platnosti klíče CMK nebo zakázat cmk.

Povolení cmk s identitou přiřazenou systémem

Identita přiřazená systémem je omezena na jeden prostředek a je svázaná s životním cyklem prostředku. Ke spravované identitě v prostředku Azure můžete udělit oprávnění. Spravovaná identita se ověřuje pomocí MICROSOFT Entra ID, takže v kódu nemusíte ukládat žádné přihlašovací údaje.

Důležité

Ujistěte se, že je služba Key Vault ve stejné oblasti jako privátní cloud Azure VMware Solution.

Přejděte do instance služby Key Vault a poskytněte přístup ke službě SDDC ve službě Key Vault pomocí ID objektu zabezpečení zachyceného na kartě Povolit MSI .

V privátním cloudu Azure VMware Solution v části Spravovat vyberte Šifrování. Pak vyberte klíče spravované zákazníkem (CMK).

CmK nabízí dvě možnosti pro výběr klíčů ze služby Key Vault:

Možnost 1:

- V části Šifrovací klíč vyberte ze služby Key Vault.

- Vyberte typ šifrování. Pak vyberte možnost Vybrat službu Key Vault a klíč .

- V rozevíracím seznamu vyberte Key Vault a klíč. Poté zvolte Vybrat.

Možnost 2:

- V části Šifrovací klíč vyberte klíč Enter z identifikátoru URI.

- Do pole Identifikátor URI klíče zadejte konkrétní identifikátor URI klíče.

Důležité

Pokud chcete místo automaticky vybrané nejnovější verze vybrat konkrétní verzi klíče, musíte zadat identifikátor URI klíče s verzí klíče. Tato volba má vliv na životní cyklus verze klíče CMK.

Možnost Modulu hardwarového zabezpečení (HSM) služby Key Vault je podporována pouze s možností Identifikátor URI klíče.

Výběrem možnosti Uložit udělte přístup k prostředku.

Změna klíče spravovaného zákazníkem na spravovaný klíč Microsoftu

Když chce zákazník přejít z cmk na klíč spravovaný Microsoftem (MMK), úloha virtuálního počítače se nepřeruší. Pokud chcete provést změnu z cmk na MMK:

- V části Spravovat vyberte Šifrování z privátního cloudu Azure VMware Solution.

- Vyberte klíče spravované Microsoftem (MMK).

- Zvolte Uložit.

Omezení

Služba Key Vault musí být nakonfigurovaná jako obnovitelná. Budete muset:

- Nakonfigurujte službu Key Vault s možností obnovitelného odstranění .

- Zapněte ochranu před vymazáním před vynucením odstranění trezoru tajných kódů i po obnovitelném odstranění.

Aktualizace nastavení CMK nefunguje, pokud vypršela platnost klíče nebo byl odvolán přístupový klíč řešení Azure VMware.

Odstraňování potíží a osvědčené postupy

Tady jsou tipy pro řešení některých běžných problémů, se kterými se můžete setkat, a také osvědčené postupy, které je potřeba dodržovat.

Náhodné odstranění klíče

Pokud omylem odstraníte klíč v trezoru klíčů, privátní cloud nemůže provádět některé operace úprav clusteru. Pokud se chcete tomuto scénáři vyhnout, doporučujeme zachovat v trezoru klíčů povolené obnovitelné odstranění. Tato možnost zajistí, že pokud se klíč odstraní, můžete ho obnovit během 90denního období jako součást výchozího uchovávání obnovitelného odstranění. Pokud jste během 90denního období, můžete klíč obnovit a problém vyřešit.

Obnovení oprávnění trezoru klíčů

Pokud máte privátní cloud, který ztratil přístup ke klíči CMK, zkontrolujte, jestli identita spravovaného systému (MSI) vyžaduje oprávnění v trezoru klíčů. Oznámení o chybě vrácené z Azure nemusí správně znamenat, že MSI vyžaduje oprávnění v trezoru klíčů jako původní příčinu. Nezapomeňte, že požadovaná oprávnění jsou get, wrapKeya unwrapKey. Viz krok 4 v části Požadavky.

Oprava klíče s vypršenou platností

Pokud nepoužíváte funkci autorotate a platnost klíče CMK vypršela ve službě Key Vault, můžete změnit datum vypršení platnosti klíče.

Obnovení přístupu k trezoru klíčů

Ujistěte se, že se MSI používá k poskytování přístupu privátního cloudu k trezoru klíčů.

Odstranění MSI

Pokud omylem odstraníte MSI přidruženou k privátnímu cloudu, musíte klíč CMK zakázat. Pak postupujte podle kroků a povolte cmk od začátku.

Další kroky

- Seznamte se se zálohováním a obnovením služby Azure Key Vault.

- Seznamte se s obnovením služby Azure Key Vault.