Transparentní šifrování dat pro službu SQL Database, SQL Managed Instance a Azure Synapse Analytics

Platí pro: Azure SQL Database

Azure SQL Managed Instance

Azure Synapse Analytics

Transparentní šifrování dat (TDE) pomáhá chránit službu Azure SQL Database, Azure SQL Managed Instance a Azure Synapse Analytics před hrozbou škodlivých offline aktivit šifrováním neaktivních uložených dat. Šifruje a dešifruje databáze, související zálohy a soubory transakčních protokolů v reálném čase, a přitom nevyžaduje změny v aplikaci. Ve výchozím nastavení je transparentní šifrování dat povolené pro všechny nově nasazené databáze Azure SQL Database a musí být pro starší databáze Azure SQL Database povolené ručně. Pro službu Azure SQL Managed Instance je transparentní šifrování dat povolené na úrovni instance a nově vytvořených databází. Transparentní šifrování dat musí být pro Azure Synapse Analytics povolené ručně.

Poznámka:

Tento článek se týká Azure SQL Database, Azure SQL Managed Instance a Azure Synapse Analytics (vyhrazené fondy SQL (dříve SQL DW)). Dokumentaci k transparentní šifrování dat vyhrazených fondů SQL v pracovních prostorech Synapse najdete v tématu Šifrování služby Azure Synapse Analytics.

Některé položky považované za zákaznický obsah, jako jsou názvy tabulek, názvy objektů a názvy indexů, se můžou přenášet v souborech protokolů pro podporu a řešení potíží od Microsoftu.

Transparentní šifrování dat provádí šifrování vstupně-výstupních operací v reálném čase a dešifrování dat na úrovni stránky. Každá stránka se při načtení do paměti dešifruje a pak se před zápisem na disk zašifruje. Transparentní šifrování dat šifruje úložiště celé databáze pomocí symetrického klíče označovaného jako šifrovací klíč databáze (DEK). Při spuštění databáze se šifrovaný klíč DEK dešifruje a pak se použije k dešifrování a opětovnému šifrování databázových souborů v procesu databázového stroje SQL Serveru. DEK je chráněn pomocí ochrany transparentním šifrováním dat. Ochrana transparentním šifrováním dat je certifikát spravovaný službou (transparentní šifrování dat spravovaný službou) nebo asymetrický klíč uložený ve službě Azure Key Vault (transparentní šifrování dat spravovaný zákazníkem).

Pro Azure SQL Database a Azure Synapse je ochrana transparentním šifrováním dat nastavená na úrovni serveru a dědí ji všechny databáze přidružené k danému serveru. Pro službu Azure SQL Managed Instance je ochrana transparentním šifrováním dat nastavená na úrovni instance a dědí se všemi šifrovanými databázemi v této instanci. Termínový server odkazuje na server i instanci v celém tomto dokumentu, pokud není uvedeno jinak.

Důležité

Všechny nově vytvořené databáze SQL se ve výchozím nastavení šifrují pomocí transparentního šifrování dat spravovaných službou. Když je zdroj databáze zašifrovaný, cílové databáze vytvořené prostřednictvím obnovení, geografické replikace a kopírování databáze se ve výchozím nastavení šifrují. Pokud však zdroj databáze není šifrovaný, cílové databáze vytvořené prostřednictvím obnovení, geografické replikace a kopie databáze se ve výchozím nastavení nešifrují. Existující databáze SQL vytvořené před květnem 2017 a existující databáze SQL Managed Instance vytvořené před únorem 2019 nejsou ve výchozím nastavení šifrované. Databáze služby SQL Managed Instance vytvořené prostřednictvím obnovení dědí stav šifrování ze zdroje. Pokud chcete obnovit existující databázi šifrovanou transparentním šifrováním dat, nejprve je potřeba do služby SQL Managed Instance importovat požadovaný certifikát TDE. Pokud chcete zjistit stav šifrování databáze, spusťte výběrový dotaz z sys.dm_database_encryption_keys zobrazení dynamické správy a zkontrolujte stav encryption_state_desc sloupce.

Poznámka:

Transparentní šifrování dat se nedá použít k šifrování systémových databází, jako master je databáze, ve službě SQL Database a ve spravované instanci SQL. Databáze master obsahuje objekty potřebné k provádění operací transparentního šifrování dat u uživatelských databází. Nedoporučuje se ukládat žádná citlivá data do systémových databází. Výjimkou je tempdb, který je vždy zašifrován transparentním šifrováním dat za účelem ochrany dat uložených v ní.

Transparentní šifrování dat spravované službou

V Azure je ve výchozím nastavení transparentního šifrování dat šifrovací klíč chráněný integrovaným certifikátem serveru. Integrovaný certifikát serveru je pro každý server jedinečný. Používá šifrovací algoritmus AES 256. Pokud je databáze geograficky replikovaná do jiné databáze, jsou obě databáze (primární i geograficky replikovaná) chráněny klíčem nadřazeného serveru primární databáze. Pokud jsou obě databáze připojeny ke stejnému serveru, mají také společný integrovaný certifikát. Microsoft tyto certifikáty automaticky obměňuje jednou za rok, v souladu s interními zásadami zabezpečení a kořenový klíč je chráněný interním úložištěm tajných kódů Microsoftu. Zákazníci můžou ověřit dodržování předpisů sql Database a služby SQL Managed Instance pomocí interních zásad zabezpečení v sestavách auditu nezávislých třetích stran dostupných v Centru zabezpečení Microsoftu.

Microsoft také podle potřeby bezproblémově přesouvá a spravuje klíče pro účely geografické replikace a obnovení.

Transparentní šifrování dat spravovaných zákazníkem – Používání vlastního klíče

Transparentní šifrování dat spravované zákazníkem se také označuje jako podpora byok (Bring Your Own Key) pro transparentní šifrování dat. V tomto scénáři je TDE Protector, který šifruje klíč DEK spravovaný zákazníkem, asymetrický klíč, který je uložený ve vlastnictví zákazníka a spravované službě Azure Key Vault (cloudový systém pro správu externích klíčů Azure) a nikdy neopustí trezor klíčů. Ochranu transparentním šifrováním dat může vygenerovat trezor klíčů nebo ho přenést do trezoru klíčů z místního zařízení hardwarového zabezpečení (HSM). Sql Database, SQL Managed Instance a Azure Synapse musí mít udělená oprávnění k trezoru klíčů vlastněným zákazníkem, aby bylo možné dešifrovat a šifrovat klíč DEK. Pokud dojde k odvolání oprávnění serveru k trezoru klíčů, databáze bude nepřístupná a všechna data se zašifrují.

Díky transparentnímu šifrování dat s integrací služby Azure Key Vault můžou uživatelé řídit úlohy správy klíčů, včetně obměny klíčů, oprávnění trezoru klíčů, záloh klíčů a povolit auditování a vytváření sestav u všech ochrany transparentním šifrováním dat pomocí funkcí služby Azure Key Vault. Key Vault poskytuje centrální správu klíčů, využívá úzce monitorované moduly hardwarového zabezpečení a umožňuje oddělení povinností mezi správou klíčů a dat, aby bylo možné vyhovět dodržování zásad zabezpečení. Další informace o BYOK pro Azure SQL Database a Azure Synapse najdete v tématu Transparentní šifrování dat s integrací služby Azure Key Vault.

Pokud chcete začít používat transparentní šifrování dat s integrací služby Azure Key Vault, přečtěte si průvodce zapnutím transparentního šifrování dat pomocí vlastního klíče ze služby Key Vault.

Přesun transparentní databáze chráněné šifrováním dat

Databáze pro operace v Azure nemusíte dešifrovat. Nastavení transparentního šifrování dat ve zdrojové databázi nebo primární databázi jsou transparentně zděděna v cíli. Mezi zahrnuté operace patří:

- Geografické obnovení

- Samoobslužné obnovení k určitému bodu v čase

- Obnovení odstraněné databáze

- Aktivní geografická replikace

- Vytvoření kopie databáze

- Obnovení záložního souboru do služby Azure SQL Managed Instance

Důležité

Ruční zálohování databáze šifrované transparentním šifrováním dat spravované službou není ve službě Azure SQL Managed Instance podporováno, protože certifikát použitý pro šifrování není přístupný. Pomocí funkce obnovení k určitému bodu v čase přesuňte tento typ databáze do jiné spravované instance SQL nebo přepněte na klíč spravovaný zákazníkem.

Při exportu databáze chráněné transparentním šifrováním dat není exportovaný obsah databáze šifrovaný. Tento exportovaný obsah je uložený v nešifrovaných souborech BACPAC. Po dokončení importu nové databáze nezapomeňte správně chránit soubory BACPAC a povolit transparentní šifrování dat.

Pokud je například soubor BACPAC exportován z instance SQL Serveru, importovaný obsah nové databáze není automaticky šifrovaný. Podobně platí, že pokud se soubor BACPAC naimportuje do instance SQL Serveru, nová databáze se také automaticky nešifruje.

Jedinou výjimkou je export databáze do a ze služby SQL Database. Transparentní šifrování dat je v nové databázi povolené, ale samotný soubor BACPAC není zašifrovaný.

Správa transparentního šifrování dat

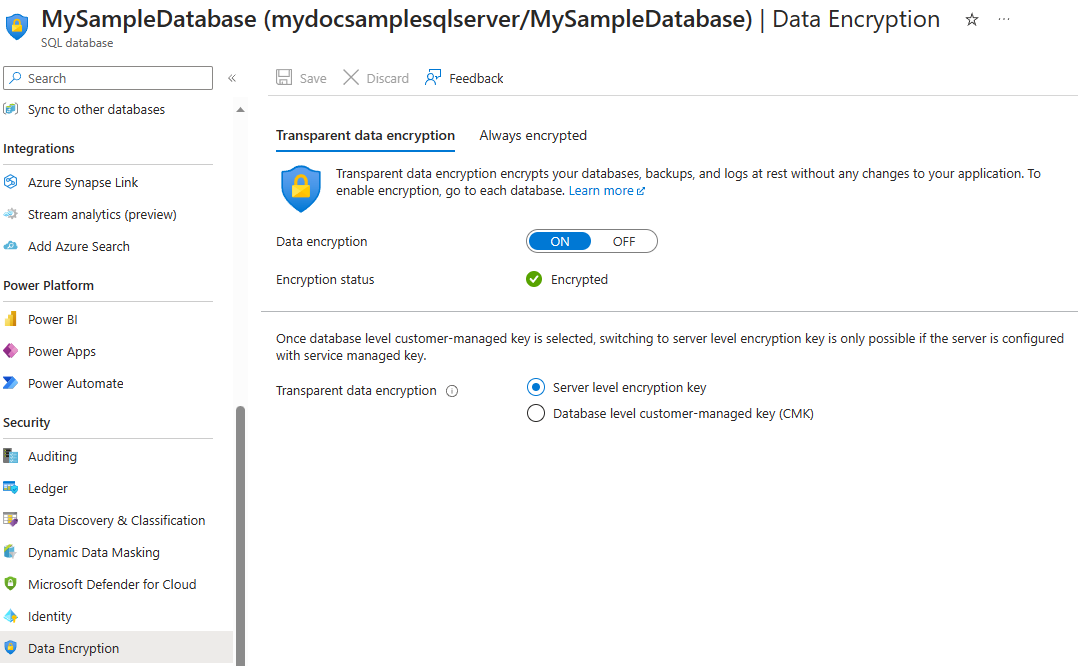

Správa transparentního šifrování dat na webu Azure Portal

Pokud chcete nakonfigurovat transparentní šifrování dat prostřednictvím webu Azure Portal, musíte být připojení jako vlastník Azure, přispěvatel nebo správce zabezpečení SQL.

Povolte a zakažte transparentní šifrování dat na úrovni databáze. Pro službu Azure SQL Managed Instance použijte transact-SQL (T-SQL) k zapnutí a vypnutí transparentního šifrování dat v databázi. Pro Azure SQL Database a Azure Synapse můžete transparentní šifrování dat pro databázi spravovat na webu Azure Portal po přihlášení pomocí účtu správce nebo přispěvatele Azure. V uživatelské databázi vyhledejte nastavení transparentního šifrování dat. Ve výchozím nastavení se používá šifrovací klíč na úrovni serveru. Pro server, který obsahuje databázi, se automaticky vygeneruje certifikát transparentního šifrování dat.

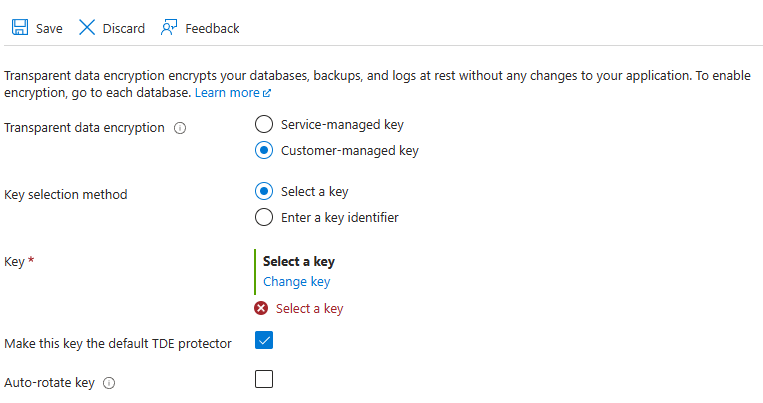

Hlavní klíč transparentního šifrování dat, označovaný jako ochrana transparentním šifrováním dat, nastavíte na úrovni serveru nebo instance. Pokud chcete používat transparentní šifrování dat s podporou BYOK a chránit databáze pomocí klíče ze služby Azure Key Vault, otevřete nastavení transparentního šifrování dat pod serverem nebo spravovanou instancí.

Můžete také použít klíč spravovaný zákazníkem pro transparentní šifrování dat na úrovni databáze pro Azure SQL Database. Další informace najdete v tématu Transparentní šifrování dat (TDE) s klíči spravovanými zákazníkem na úrovni databáze.