Výsledkem kontroly posouzení ohrožení zabezpečení je účet úložiště přístupný za branami firewall a virtuálními sítěmi.

Platí pro: Azure SQL Database

Azure SQL Managed Instance

Azure Synapse Analytics

Pokud omezujete přístup ke svému účtu úložiště v Azure pro určité virtuální sítě nebo služby, budete muset povolit příslušnou konfiguraci, aby kontrola posouzení ohrožení zabezpečení (VA) pro databáze SQL nebo spravované instance Azure SQL měla přístup k danému účtu úložiště.

Poznámka:

Tato nastavení se při použití expresní konfigurace nevyžadují.

Požadavky

Služba POSOUZENÍ ohrožení zabezpečení SQL potřebuje oprávnění k účtu úložiště, aby se uložily základní hodnoty a výsledky kontroly.

Použití spravované identity SQL Serveru:

- SQL Server musí mít spravovanou identitu.

- Účet úložiště musí mít pro spravovanou identitu SQL přiřazenou roli jako přispěvatel dat objektů blob služby Storage.

- Když použijete nastavení, pole VA storageContainerSasKey a storageAccountAccessKey musí být prázdné (konfigurace pomocí klíče účtu úložiště nebo klíče SAS úložiště není pro tento scénář platná).

Když k uložení nastavení sql VA použijete Azure Portal, Azure zkontroluje, jestli máte oprávnění přiřadit nové přiřazení role spravované identity jako Přispěvatel dat objektů blob služby Storage v úložišti. Pokud jsou přiřazená oprávnění, Azure používá spravovanou identitu SQL Serveru, jinak Azure používá metodu klíče (která není pro tento scénář podporovaná).

Poznámka:

- Pro tento scénář nejsou podporované spravované identity přiřazené uživatelem.

- Pokud používáte zásady správy životního cyklu služby Azure Storage, vyhněte se přesouvání souborů v kontejneru používaném VA do archivní úrovně přístupu. Čtení výsledků kontroly nebo standardních konfigurací uložených v archivní úrovni přístupu se nepodporuje.

Povolení přístupu ke kontrole přístupu k účtu úložiště ve službě Azure SQL Database

Pokud jste nakonfigurovali účet úložiště VA tak, aby byl přístupný jenom určitými sítěmi nebo službami, budete muset zajistit, aby VA kontrolovala vaši službu Azure SQL Database a mohla ukládat kontroly do účtu úložiště. Můžete použít existující účet úložiště nebo vytvořit nový účet úložiště k uložení výsledků kontroly VA pro všechny databáze na logickém SQL serveru.

Poznámka:

Služba posouzení ohrožení zabezpečení nemá přístup k účtům úložiště chráněným branami firewall nebo virtuálními sítěmi, pokud vyžadují přístupové klíče k úložišti.

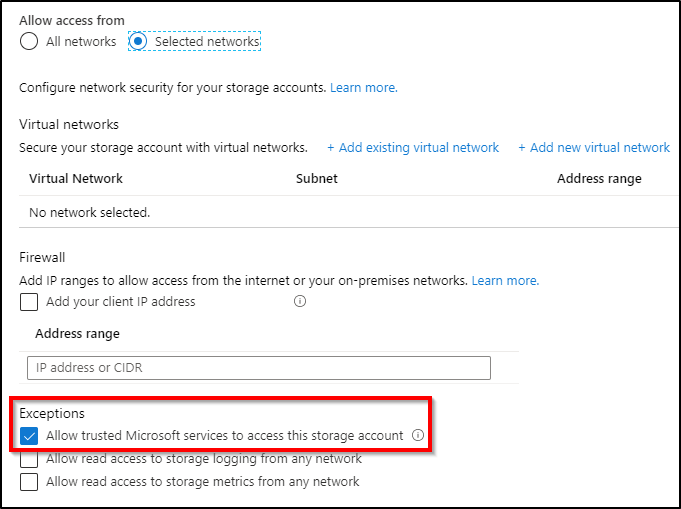

Přejděte do skupiny prostředků, která obsahuje účet úložiště, a přejděte do podokna Účet úložiště. V části Nastavení vyberte Bránu firewall a virtuální sítě.

Ujistěte se, že je zaškrtnuté políčko Povolit důvěryhodný služby Microsoft přístup k tomuto účtu úložiště.

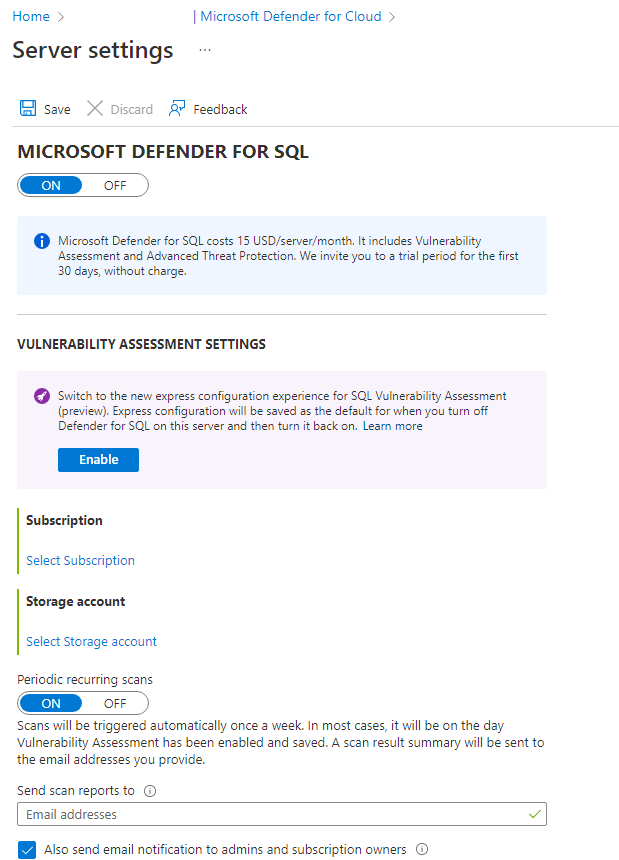

Pokud chcete zjistit, který účet úložiště se používá, postupujte takto:

- Na webu Azure Portal přejděte do podokna SQL Serveru.

- V části Zabezpečení vyberte Defender for Cloud.

- Vyberte Konfigurovat.

Uložení výsledků kontroly VA pro službu Azure SQL Managed Instance v účtu úložiště, ke kterému je možné získat přístup za bránou firewall nebo virtuální sítí

Vzhledem k tomu, že Azure SQL Managed Instance není důvěryhodnou službou Microsoftu a má jinou virtuální síť než účet úložiště, provedení kontroly VA způsobí chybu.

Poznámka:

Důrazně doporučujeme zajistit, aby se vaše spravované instance Azure SQL zaregistrovaly do vlny funkcí z listopadu 2022, která umožní mnohem jednodušší konfiguraci posouzení ohrožení zabezpečení SQL, když je účet úložiště za bránou firewall nebo virtuální sítí.

Pokud chcete podporovat kontroly virtuálních počítačů ve spravovaných instancích Azure SQL, které mají nainstalovanou vlnu funkcí z listopadu 2022, postupujte následovně:

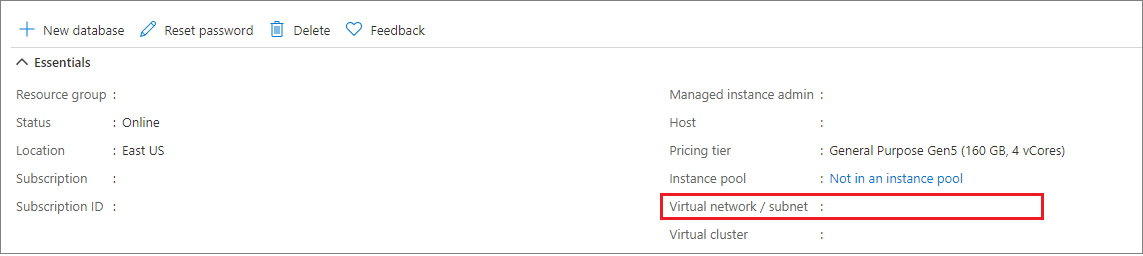

Na stránce Přehled spravované instance Azure SQL si poznamenejte hodnotu v části Virtuální síť nebo podsíť.

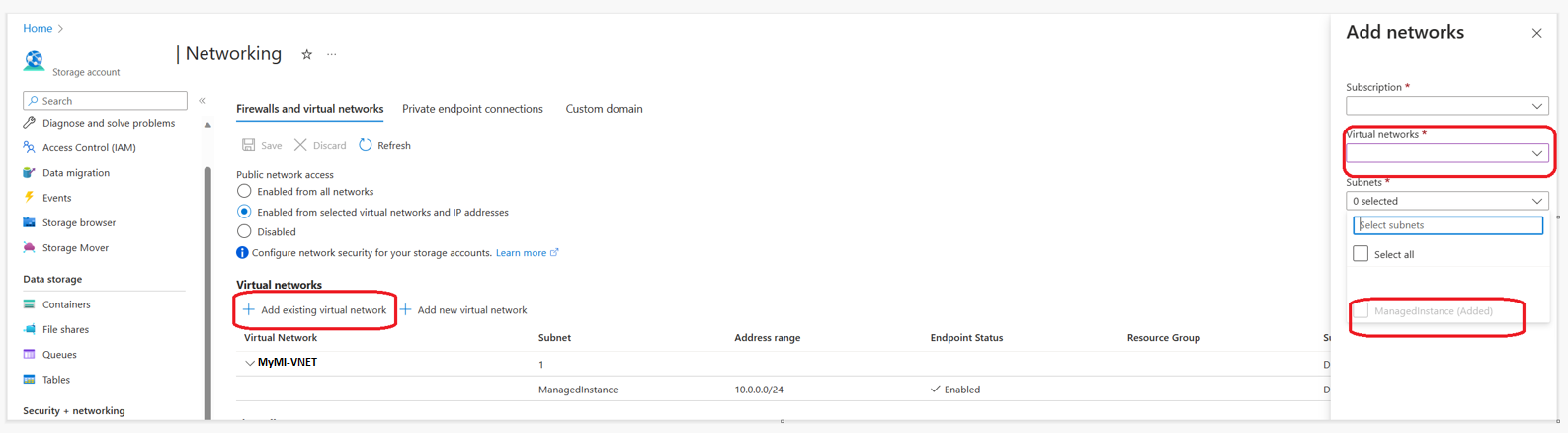

Přejděte na stránku Sítě v účtu úložiště, kde je nakonfigurovaná služba SQL VA pro ukládání výsledků kontroly.

Na kartě Brány firewall a virtuální sítě v části Přístup k veřejné síti vyberte Povoleno z vybraných virtuálních sítí a IP adres.

V části Virtuální sítě klikněte na Přidat existující virtuální síť a vybrali virtuální síť a podsíť používanou spravovanou instancí, kterou jste si poznamenali v prvním kroku.

Pokud chcete podporovat kontroly virtuálních počítačů ve spravovaných instancích Azure SQL, které nemají nainstalovanou vlnu funkcí z listopadu 2022, postupujte následovně:

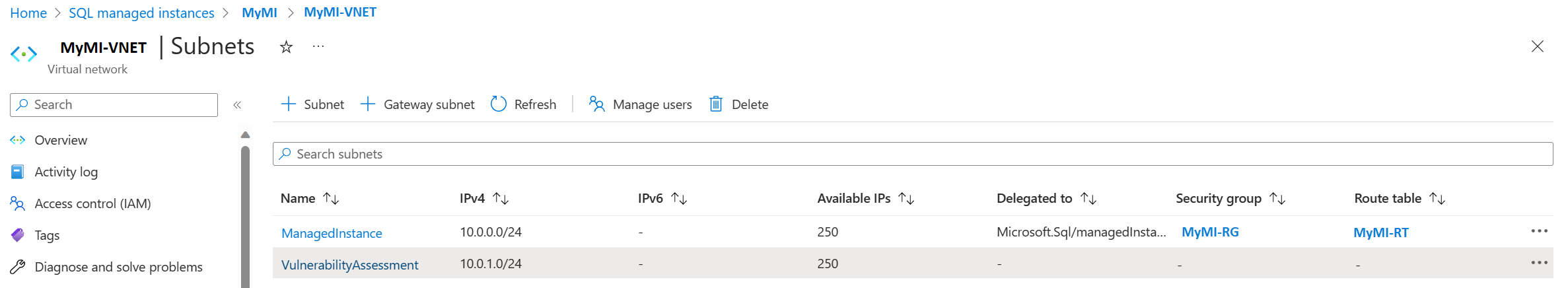

V podokně spravované instance SQL v části Přehled klikněte na odkaz Virtuální síť nebo podsíť. Tím přejdete do podokna Virtuální síť .

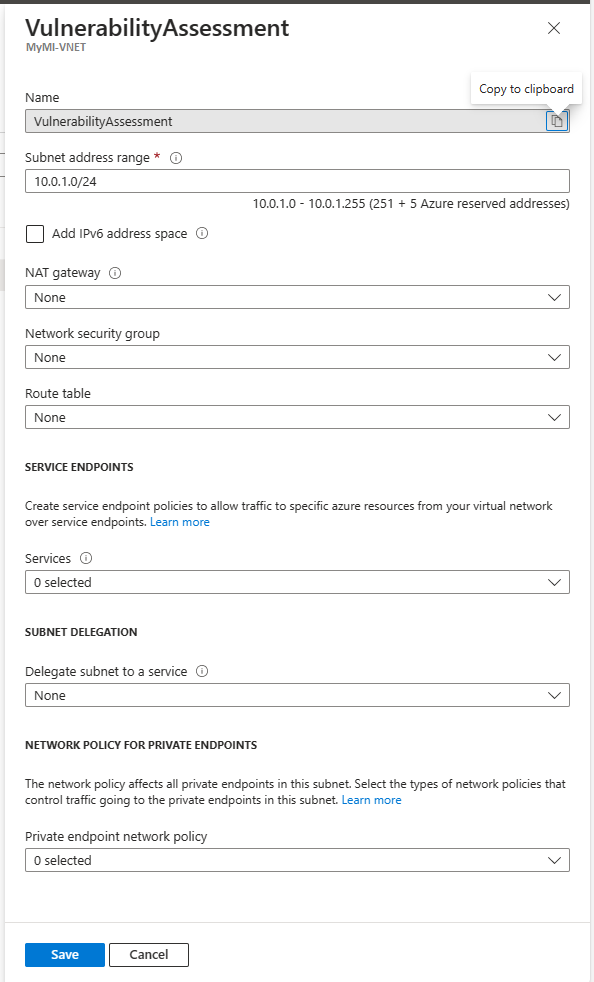

V části Nastavení vyberte Podsítě. Kliknutím na +Podsíť v novém podokně přidejte podsíť . Další informace najdete v tématu Správa podsítí.

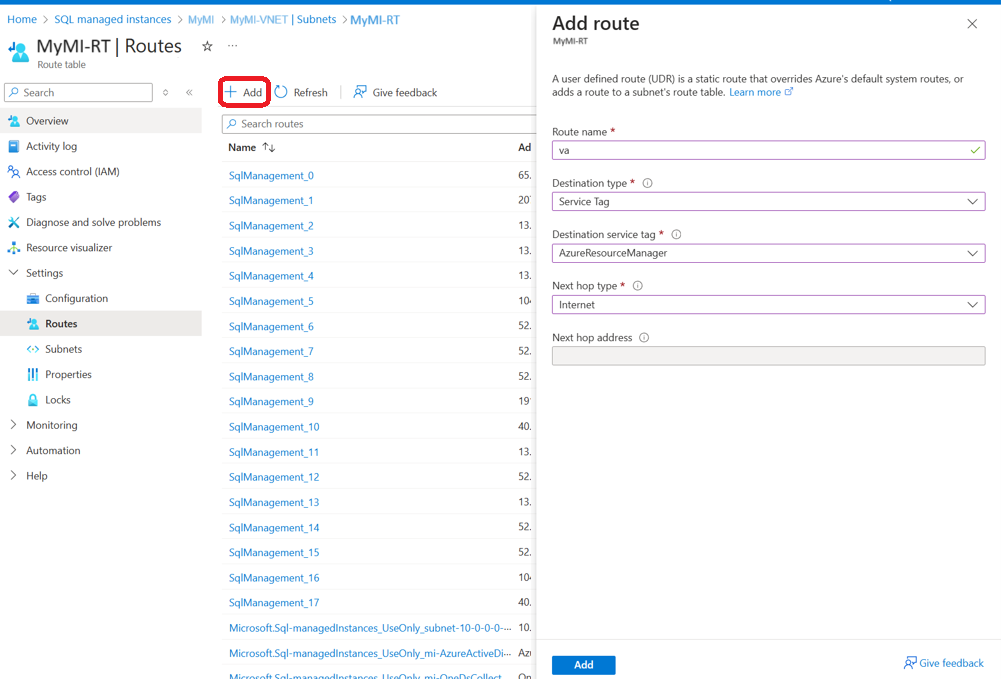

Provoz z instance ve výchozí podsíti spravované instance do Azure Resource Manageru musí být směrován přes internet. Proto musí být trasa s dalším segmentem směrování internet a cílovou značkou odpovídající značkou trasy definovanou uživatelem pro rozsah adres Azure Resource Manageru k podsíti, ve které se nachází spravovaná instance. Tato trasa se přidá automaticky v nových nasazeních, ale pokud byla odebrána, je potřeba ji znovu přidat.

Nová podsíť by měla mít následující konfigurace:

- NAT Gateway: Žádné

- Skupina zabezpečení sítě: Žádná

- Směrovací tabulka: Žádná

- KONCOVÉ BODY SLUŽBY – služby: Nevybíralo se

- DELEGOVÁNÍ PODSÍTĚ – Delegování podsítě na službu: Žádná

- ZÁSADY SÍTĚ PRO PRIVÁTNÍ KONCOVÉ BODY – Zásady sítě privátních koncových bodů: Nevybráno

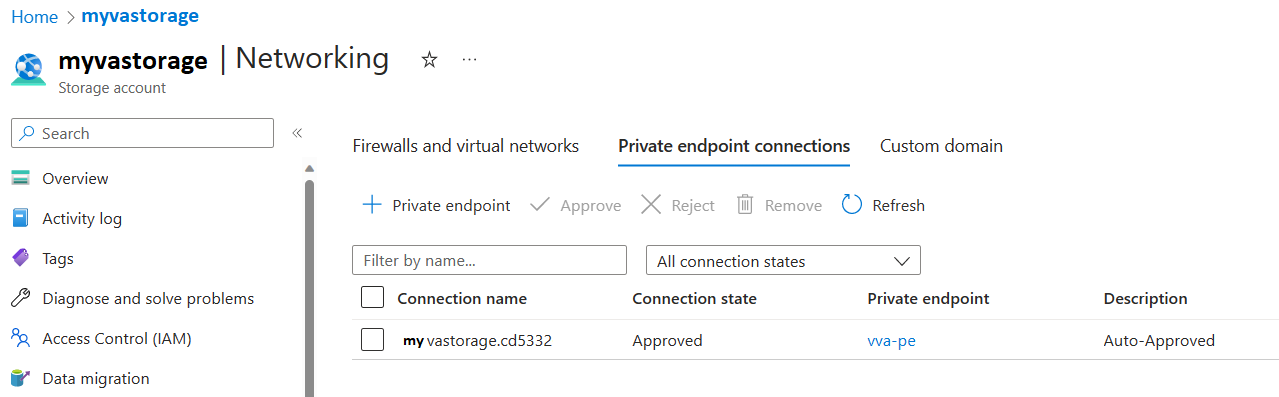

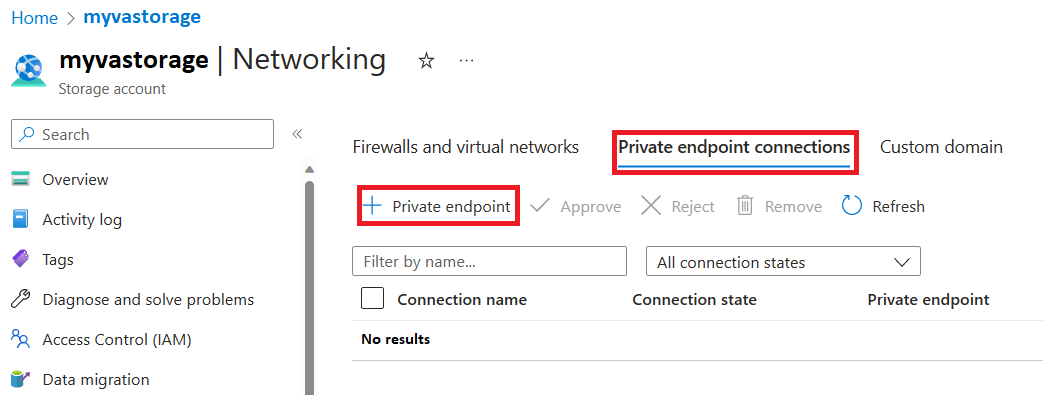

Přejděte do účtu úložiště, ve kterém je nakonfigurovaná služba SQL VA pro ukládání výsledků kontroly, a klikněte na kartu Připojení privátního koncového bodu a potom klikněte na + privátní koncový bod.

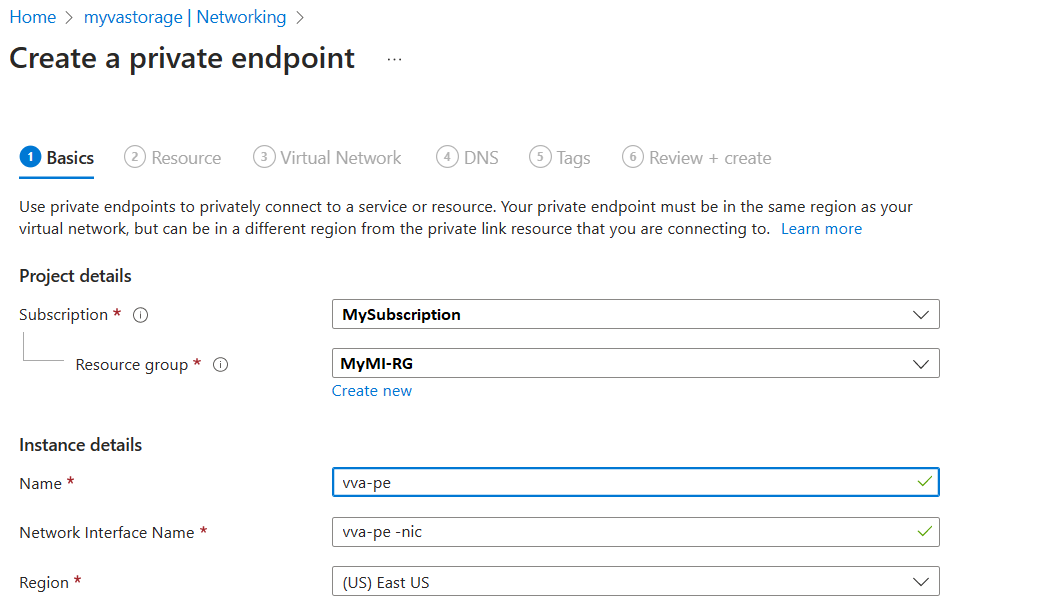

Zvolte podrobnosti vašeho privátního koncového bodu (doporučujeme ho umístit do stejné skupiny prostředků a stejné oblasti).

Volba objektu blob pro cílový dílčí prostředek

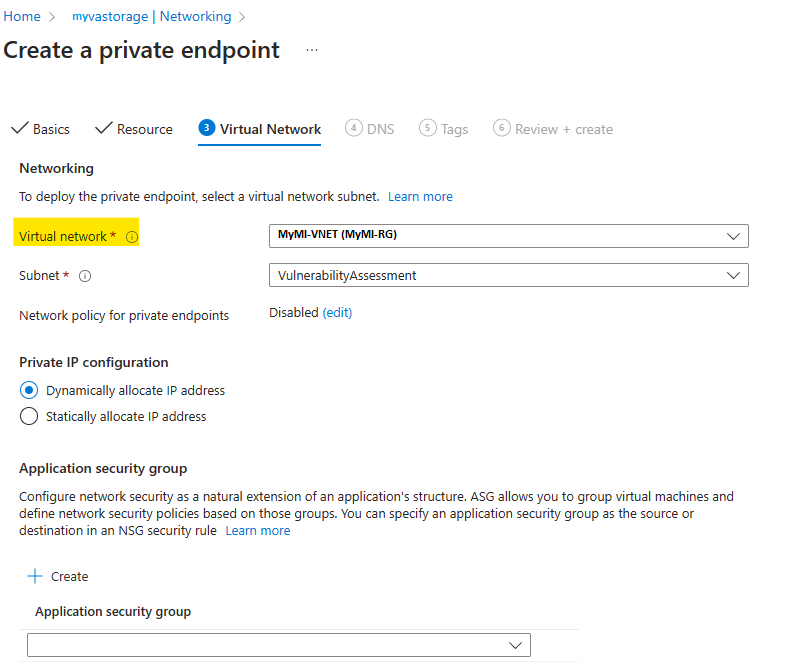

Vyberte virtuální síť MI SQL (z kroku 1) a zvolte podsíť, kterou jste vytvořili (krok 3):

Vyberte Možnost Integrace s privátní zónou DNS (měla by být výchozí) a zvolte ostatní výchozí hodnoty.

Pokračujte na kartu Zkontrolovat a vytvořit a klikněte na Vytvořit. Po dokončení nasazení by se toto mělo zobrazit na kartě Připojení privátního koncového bodu v části Síť účtu úložiště:

Teď byste měli být schopni uložit kontroly virtuálních počítačů pro spravované instance Azure SQL ve vašem účtu úložiště.

Řešení potíží souvisejících s posouzením ohrožení zabezpečení

Řešení běžných problémů souvisejících s kontrolami posouzení ohrožení zabezpečení

Chyba při ukládání nastavení vyhodnocování pro ohrožení zabezpečení

Pokud váš účet úložiště nesplňuje některé požadavky nebo pokud nemáte dostatečná oprávnění, možná nebudete moct uložit změny nastavení posouzení ohrožení zabezpečení.

Požadavky na účet úložiště

Účet úložiště, ve kterém se ukládají výsledky kontroly posouzení ohrožení zabezpečení, musí splňovat následující požadavky:

- Typ: StorageV2 (Pro obecné účely V2) nebo Úložiště (Pro obecné účely V1)

- Výkon: Standard (pouze)

- Oblast: Úložiště musí být ve stejné oblasti jako instance Azure SQL Serveru.

Pokud některé z těchto požadavků nejsou splněné, uložení změn nastavení posouzení ohrožení zabezpečení selže.

Oprávnění

K uložení změn nastavení posouzení ohrožení zabezpečení se vyžadují následující oprávnění:

- Správce zabezpečení SQL

- Čtenář dat v objektech blob služby Storage

- Role vlastníka účtu úložiště

Nastavení nového přiřazení role vyžaduje přístup vlastníka nebo správce uživatele k účtu úložiště a následující oprávnění:

- Vlastník dat objektů blob úložiště

Účet úložiště není viditelný pro výběr v nastavení posouzení ohrožení zabezpečení

Účet úložiště se nemusí zobrazit ve výběru účtu úložiště z několika důvodů:

- Účet úložiště, který hledáte, není ve vybraném předplatném.

- Účet úložiště, který hledáte, není ve stejné oblasti jako instance Azure SQL Serveru.

- Pro účet úložiště nemáte oprávnění pro Microsoft.Storage/storageAccounts/čtení.

Nepodařilo se otevřít e-mailový odkaz na výsledky kontroly nebo nejde zobrazit výsledky kontroly

Možná nebudete moct otevřít odkaz v e-mailu s oznámením o výsledcích kontroly nebo zobrazit výsledky kontroly, pokud nemáte požadovaná oprávnění nebo pokud používáte prohlížeč, který nepodporuje otevírání nebo zobrazování výsledků kontroly.

Požadována oprávnění

K otevření odkazů v e-mailových oznámeních o výsledcích kontroly nebo k zobrazení výsledků kontroly se vyžadují následující oprávnění:

- Správce zabezpečení SQL

- Čtenář dat v objektech blob služby Storage

Požadavky na prohlížeč

Prohlížeč Firefox nepodporuje otevírání nebo zobrazování zobrazení výsledků kontroly. K zobrazení výsledků kontroly posouzení ohrožení zabezpečení doporučujeme použít Microsoft Edge nebo Chrome.