Integrace Služby Azure Relay se službou Azure Private Link

Služba Azure Private Link umožňuje přístup ke službám Azure (například Azure Relay, Azure Service Bus, Azure Event Hubs, Azure Storage a Azure Cosmos DB) a službám hostovaným zákazníkům nebo partnerům Azure přes privátní koncový bod ve vaší virtuální síti. Další informace najdete v tématu Co je Azure Private Link?

Privátní koncový bod je síťové rozhraní, které umožňuje úlohám spuštěným ve virtuální síti připojit se soukromě a bezpečně ke službě, která má prostředek privátního propojení (například obor názvů služby Relay). Privátní koncový bod využívá privátní IP adresu z vaší virtuální sítě, a tím skutečně přináší danou službu do vaší virtuální sítě. Veškerý provoz do služby je možné směrovat přes privátní koncový bod, takže nejsou potřeba žádné brány, zařízení NAT, ExpressRoute, připojení VPN nebo veřejné IP adresy. Provoz mezi vaší virtuální sítí a službou prochází přes páteřní síť Microsoftu a eliminuje rizika vystavení na veřejném internetu. Úroveň členitosti řízení přístupu můžete poskytnout tím, že povolíte připojení ke konkrétním oborům názvů Služby Azure Relay.

Poznámka:

Pokud používáte naslouchací proces přenosu přes privátní propojení, otevřete porty 9400–9599 pro odchozí komunikaci spolu se standardními přenosovými porty. Všimněte si, že tento krok je potřeba provést pouze pro naslouchací proces přenosu.

Požadavky

Pokud chcete integrovat obor názvů Azure Relay se službou Azure Private Link, potřebujete následující entity nebo oprávnění:

- Obor názvů služby Azure Relay.

- Virtuální síť Azure.

- Podsíť ve virtuální síti.

- Oprávnění vlastníka nebo přispěvatele ve virtuální síti

Přidání privátního koncového bodu pomocí webu Azure Portal

Privátní koncový bod a virtuální síť musí být ve stejné oblasti. Když vyberete oblast privátního koncového bodu pomocí portálu, automaticky vyfiltruje jenom virtuální sítě, které jsou v dané oblasti. Obor názvů může být v jiné oblasti.

Váš privátní koncový bod používá privátní IP adresu ve vaší virtuální síti.

Konfigurace privátního přístupu pro obor názvů služby Relay

Následující postup obsahuje podrobné pokyny pro zakázání veřejného přístupu k oboru názvů služby Relay a následné přidání privátního koncového bodu do oboru názvů.

Přihlaste se k portálu Azure.

Do vyhledávacího panelu zadejte relays.

V seznamu vyberte obor názvů, do kterého chcete přidat privátní koncový bod.

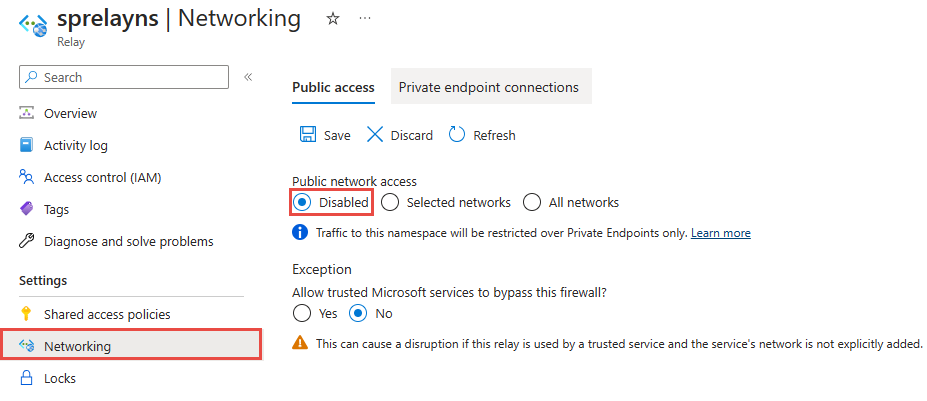

V nabídce vlevo vyberte kartu Sítě v části Nastavení.

Na stránce Sítě vyberte pro přístup k veřejné síti možnost Zakázáno, pokud chcete, aby byl obor názvů přístupný pouze prostřednictvím privátních koncových bodů.

Chcete-li povolit důvěryhodné služby Microsoft obejít tuto bránu firewall, vyberte možnost Ano, pokud chcete povolit důvěryhodné služby Microsoft obejít tuto bránu firewall.

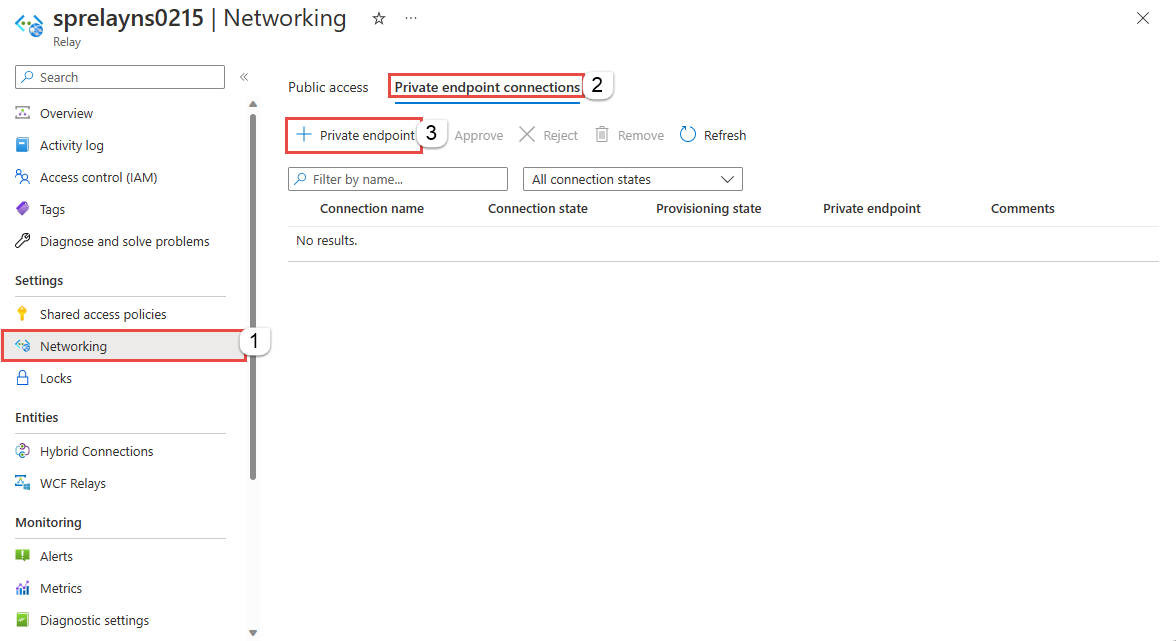

V horní části stránky vyberte kartu Připojení privátního koncového bodu.

V horní části stránky vyberte tlačítko + privátní koncový bod.

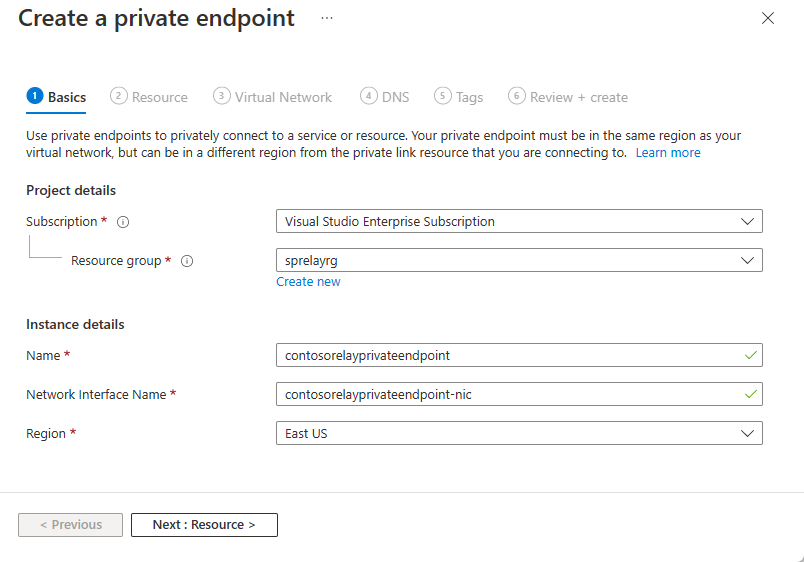

Na stránce Základy postupujte takto:

Vyberte předplatné Azure, ve kterém chcete vytvořit privátní koncový bod.

Vyberte skupinu prostředků pro prostředek privátního koncového bodu.

Zadejte název privátního koncového bodu.

Zadejte název síťového rozhraní.

Vyberte oblast privátního koncového bodu. Váš privátní koncový bod musí být ve stejné oblasti jako vaše virtuální síť, ale může být v jiné oblasti než obor názvů Služby Azure Relay, ke kterému se připojujete.

Výběr tlačítka Další: Prostředek > v dolní části stránky

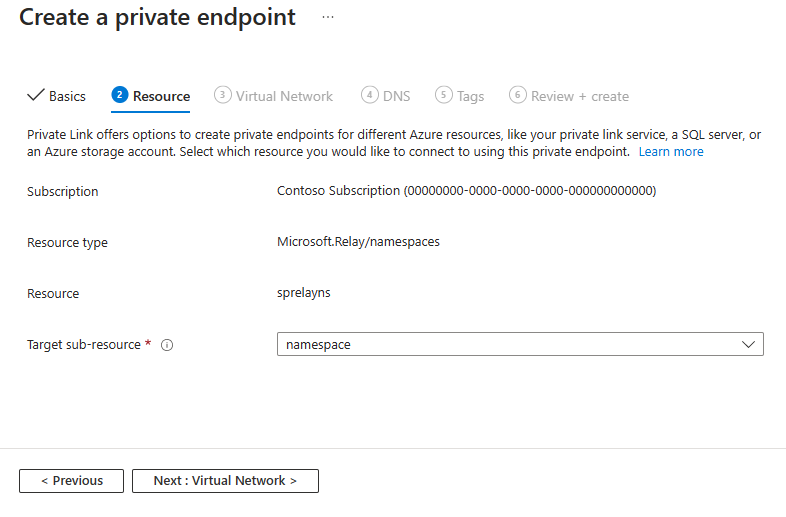

Zkontrolujte nastavení na stránce Prostředek a vyberte Další: Virtuální síť.

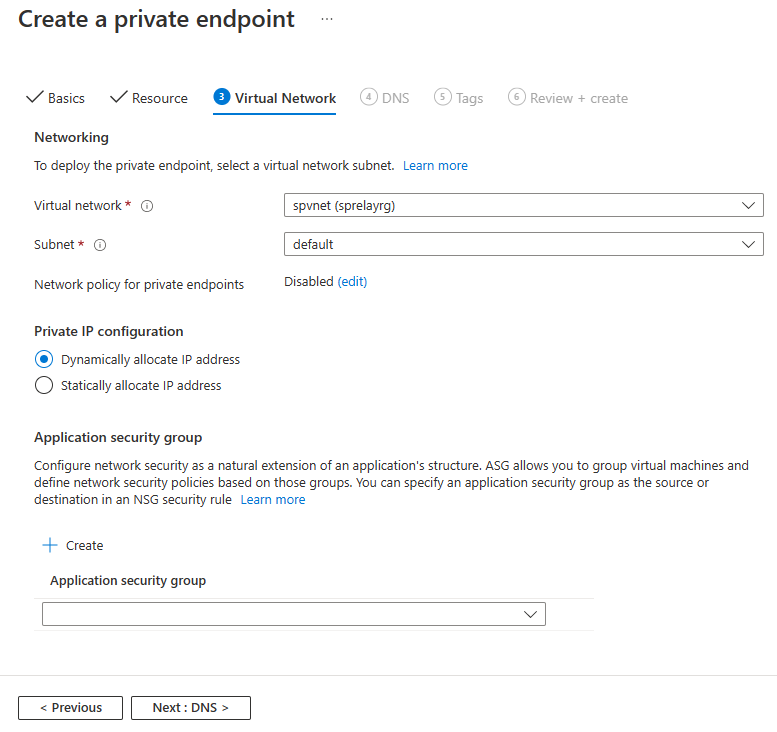

Na stránce Virtuální síť vyberte virtuální síť a podsíť, do které chcete nasadit privátní koncový bod. V rozevíracím seznamu jsou uvedené jenom virtuální sítě v aktuálně vybraném předplatném a umístění.

Můžete nakonfigurovat, jestli chcete dynamicky přidělit IP adresu nebo staticky přidělit IP adresu privátnímu koncovému bodu.

K privátnímu koncovému bodu můžete také přidružit novou nebo existující skupinu zabezpečení aplikace.

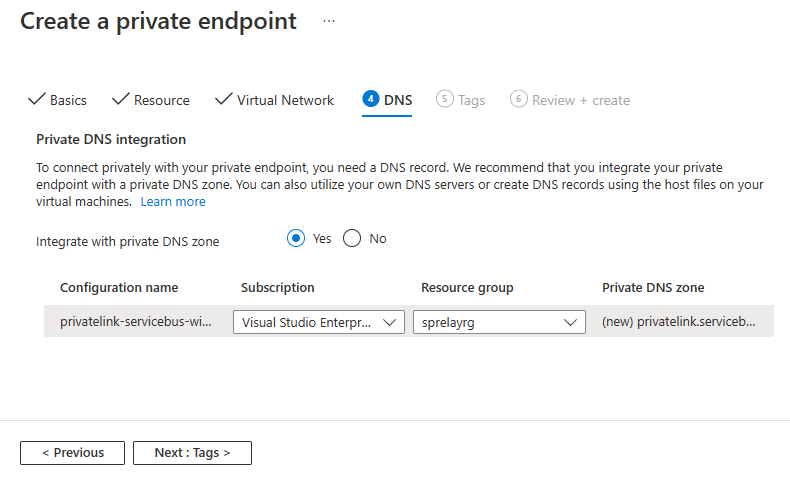

Vyberte Další: DNS přejděte na stránku DNS průvodce. Na stránce DNS je ve výchozím nastavení povolená integrace s nastavením privátní zóny DNZ (doporučeno). Můžete ji zakázat.

Pokud se chcete privátně připojit ke svému privátnímu koncovému bodu, potřebujete záznam DNS. Doporučujeme integrovat privátní koncový bod s privátní zónou DNS. Můžete také využít vlastní servery DNS nebo vytvořit záznamy DNS pomocí souborů hostitelů na virtuálních počítačích. Další informace najdete v tématu Konfigurace DNS privátního koncového bodu Azure.

Výběr tlačítka Další: Značky > v dolní části stránky

Na stránce Značky vytvořte všechny značky (názvy a hodnoty), které chcete přidružit k privátnímu koncovému bodu a zóně privátního DNS (pokud jste tuto možnost povolili). Pak v dolní části stránky vyberte Tlačítko Zkontrolovat a vytvořit .

V části Zkontrolovat a vytvořit zkontrolujte všechna nastavení a výběrem možnosti Vytvořit vytvořte privátní koncový bod.

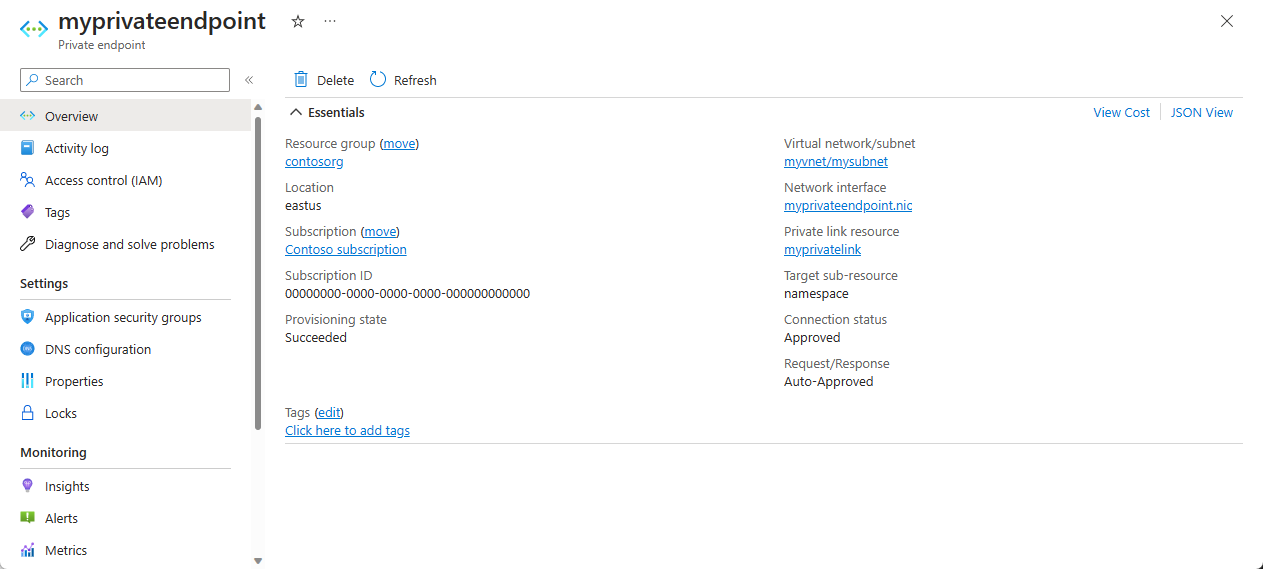

Na stránce Privátní koncový bod uvidíte stav připojení privátního koncového bodu. Pokud jste vlastníkem oboru názvů služby Relay nebo máte přístup ke správě a jako metodu připojení jste vybrali možnost Připojit k prostředku Azure v mém adresáři, mělo by být připojení koncového bodu automaticky schváleno. Pokud je ve stavu čekání , přečtěte si část Správa privátních koncových bodů pomocí webu Azure Portal .

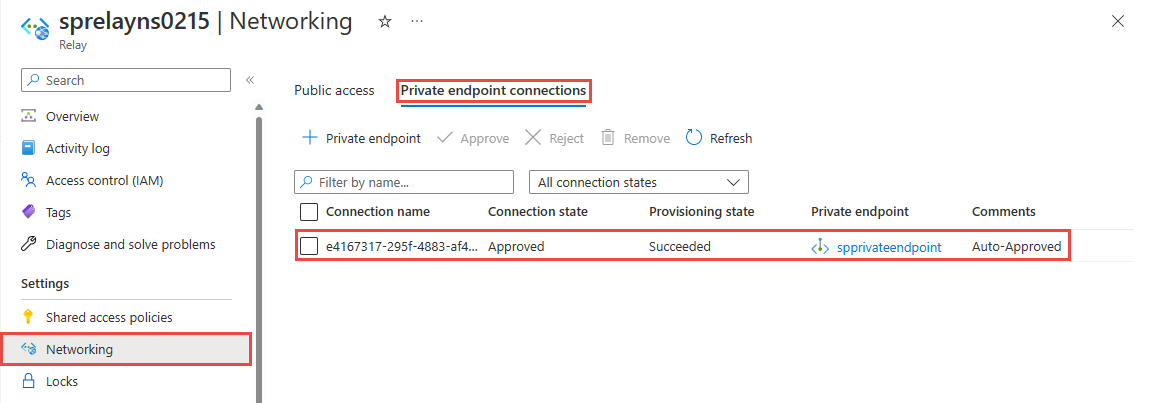

Přejděte zpět na stránku Sítě oboru názvů a přepněte na kartu Připojení privátního koncového bodu. Měl by se zobrazit privátní koncový bod, který jste vytvořili.

Přidání privátního koncového bodu pomocí PowerShellu

Následující příklad ukazuje, jak pomocí Azure PowerShellu vytvořit připojení privátního koncového bodu k oboru názvů Azure Relay.

Privátní koncový bod a virtuální síť musí být ve stejné oblasti. Váš obor názvů Azure Relay může být v jiné oblasti. Privátní koncový bod používá privátní IP adresu ve vaší virtuální síti.

$rgName = "<RESOURCE GROUP NAME>"

$vnetlocation = "<VNET LOCATION>"

$vnetName = "<VIRTUAL NETWORK NAME>"

$subnetName = "<SUBNET NAME>"

$namespaceLocation = "<NAMESPACE LOCATION>"

$namespaceName = "<NAMESPACE NAME>"

$peConnectionName = "<PRIVATE ENDPOINT CONNECTION NAME>"

# create resource group

New-AzResourceGroup -Name $rgName -Location $vnetLocation

# create virtual network

$virtualNetwork = New-AzVirtualNetwork `

-ResourceGroupName $rgName `

-Location $vnetlocation `

-Name $vnetName `

-AddressPrefix 10.0.0.0/16

# create subnet with endpoint network policy disabled

$subnetConfig = Add-AzVirtualNetworkSubnetConfig `

-Name $subnetName `

-AddressPrefix 10.0.0.0/24 `

-PrivateEndpointNetworkPoliciesFlag "Disabled" `

-VirtualNetwork $virtualNetwork

# update virtual network

$virtualNetwork | Set-AzVirtualNetwork

# create a relay namespace

$namespaceResource = New-AzResource -Location $namespaceLocation -ResourceName $namespaceName -ResourceGroupName $rgName -Properties @{} -ResourceType "Microsoft.Relay/namespaces"

# create a private link service connection

$privateEndpointConnection = New-AzPrivateLinkServiceConnection `

-Name $peConnectionName `

-PrivateLinkServiceId $namespaceResource.ResourceId `

-GroupId "namespace"

# get subnet object that you'll use in the next step

$virtualNetwork = Get-AzVirtualNetwork -ResourceGroupName $rgName -Name $vnetName

$subnet = $virtualNetwork | Select -ExpandProperty subnets `

| Where-Object {$_.Name -eq $subnetName}

# now, create private endpoint

$privateEndpoint = New-AzPrivateEndpoint -ResourceGroupName $rgName `

-Name $vnetName `

-Location $vnetlocation `

-Subnet $subnet `

-PrivateLinkServiceConnection $privateEndpointConnection

(Get-AzResource -ResourceId $namespaceResource.ResourceId -ExpandProperties).Properties

Správa privátních koncových bodů pomocí webu Azure Portal

Když vytvoříte privátní koncový bod, musí být připojení schváleno. Pokud je prostředek (obor názvů relay), pro který vytváříte privátní koncový bod, ve vašem adresáři, můžete schválit žádost o připojení za předpokladu, že máte oprávnění ke správě oboru názvů služby Relay. Pokud se připojujete k oboru názvů služby Relay, pro který nemáte přístup ke správě, musíte počkat, až vlastník tohoto prostředku schválí vaši žádost o připojení.

Existují čtyři stavy zřizování:

| Akce služby | Stav privátního koncového bodu příjemce služby | Popis |

|---|---|---|

| Nic | Nevyřízeno | Připojení se vytvoří ručně a čeká na schválení od vlastníka oboru názvů Služby Azure Relay. |

| Schválit | Schválený | Připojení bylo automaticky nebo ručně schváleno a je připravené k použití. |

| Odmítnout | Zamítnuto | Připojení odmítl vlastník oboru názvů služby Azure Relay. |

| Odebrat | Odpojeno | Vlastník oboru názvů Služby Azure Relay odebral připojení. Privátní koncový bod se stane informativním a měl by být odstraněn pro vyčištění. |

Schválení, odmítnutí nebo odebrání připojení privátního koncového bodu

- Přihlaste se k portálu Azure.

- Na panelu hledání zadejte Relay.

- Vyberte obor názvů, který chcete spravovat.

- Vyberte kartu Sítě.

- Přejděte do příslušné části níže na základě operace, kterou chcete: schválit, odmítnout nebo odebrat.

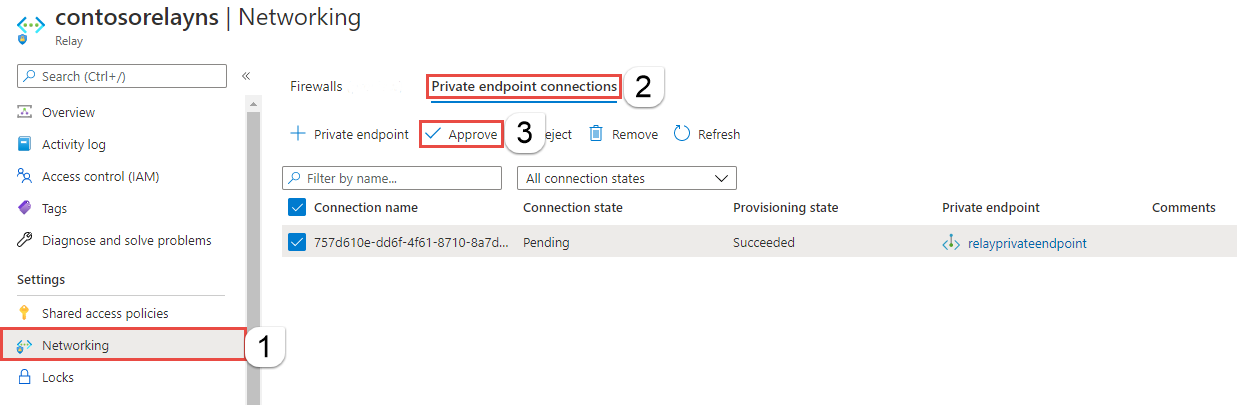

Schválení připojení privátního koncového bodu

Pokud existují nějaká čekající připojení, zobrazí se ve stavu zřizování připojení čekající na vyřízení .

Vyberte privátní koncový bod, který chcete schválit.

Vyberte tlačítko Schválit.

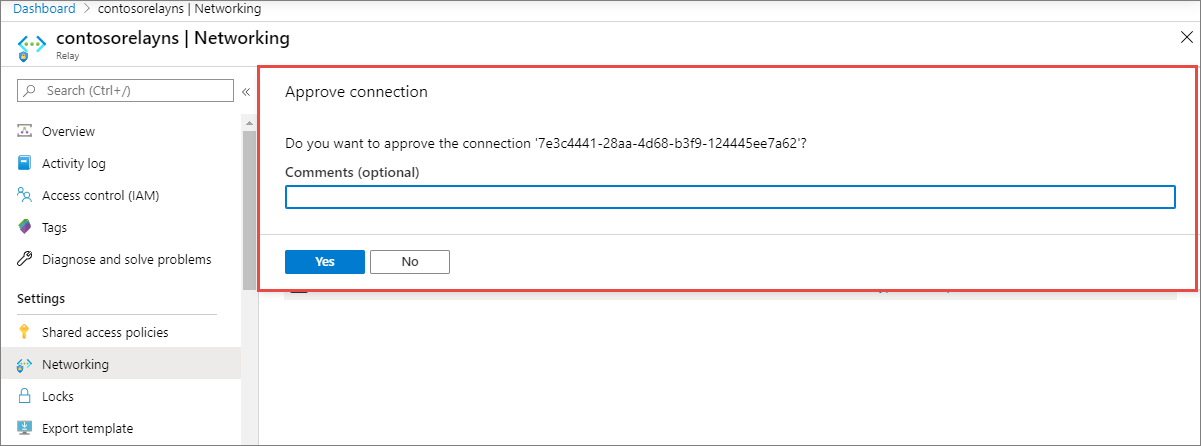

Na stránce Schválit připojení zadejte volitelný komentář a vyberte Ano. Pokud vyberete Ne, nic se nestane.

V seznamu by se měl zobrazit stav připojení, které se změnilo na Schválené.

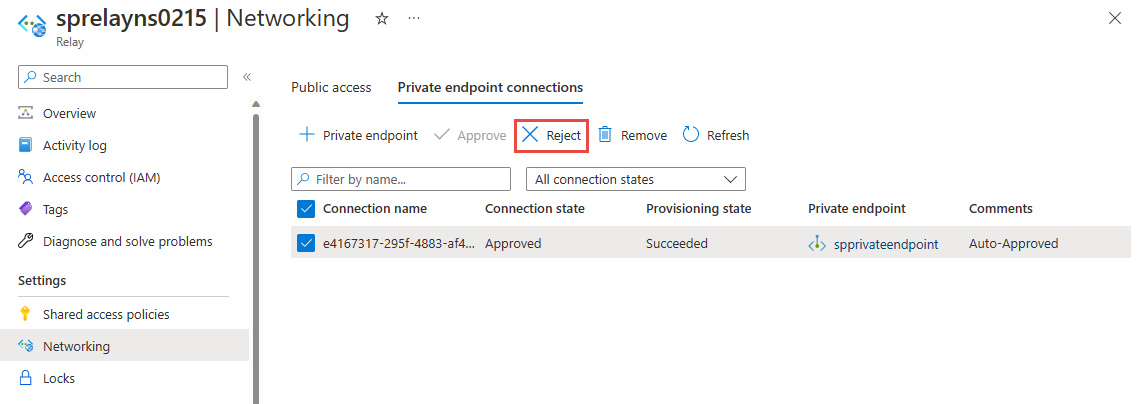

Odmítnutí připojení privátního koncového bodu

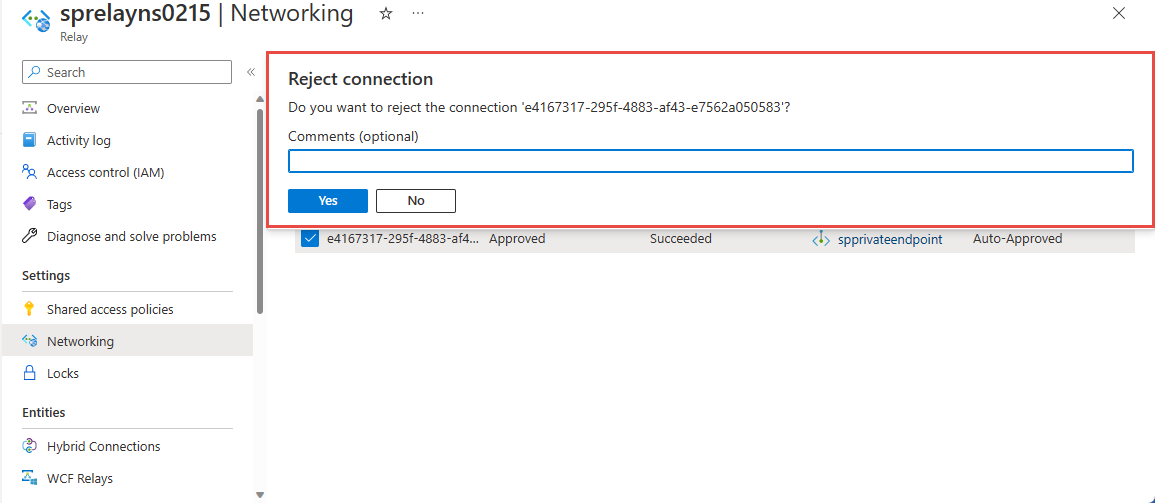

Pokud existují nějaká připojení privátního koncového bodu, která chcete odmítnout, ať už se jedná o nevyřízenou žádost nebo existující připojení schválené dříve, vyberte připojení koncového bodu a vyberte tlačítko Odmítnout .

Na stránce Odmítnout připojení zadejte volitelný komentář a vyberte Ano. Pokud vyberete Ne, nic se nestane.

V seznamu by se měl zobrazit stav připojení, které se změnilo.

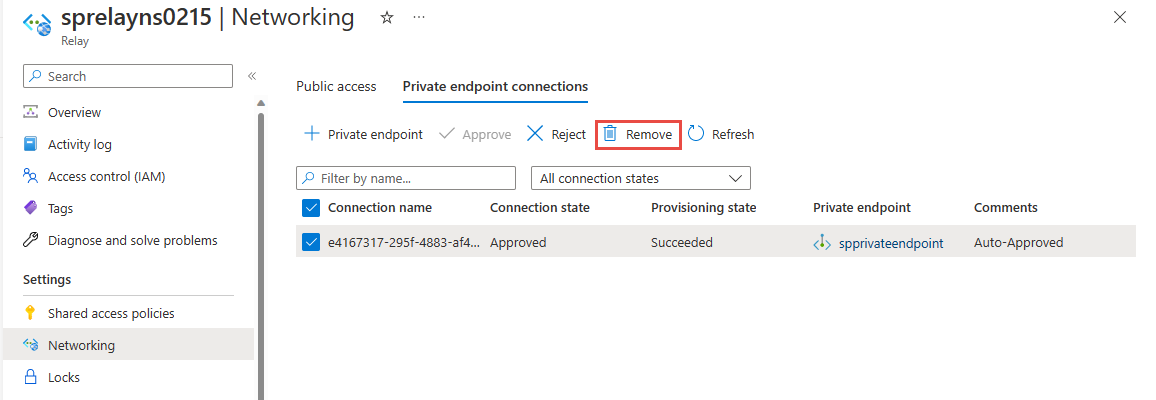

Odebrání připojení privátního koncového bodu

Pokud chcete odebrat připojení privátního koncového bodu, vyberte ho v seznamu a na panelu nástrojů vyberte Odebrat .

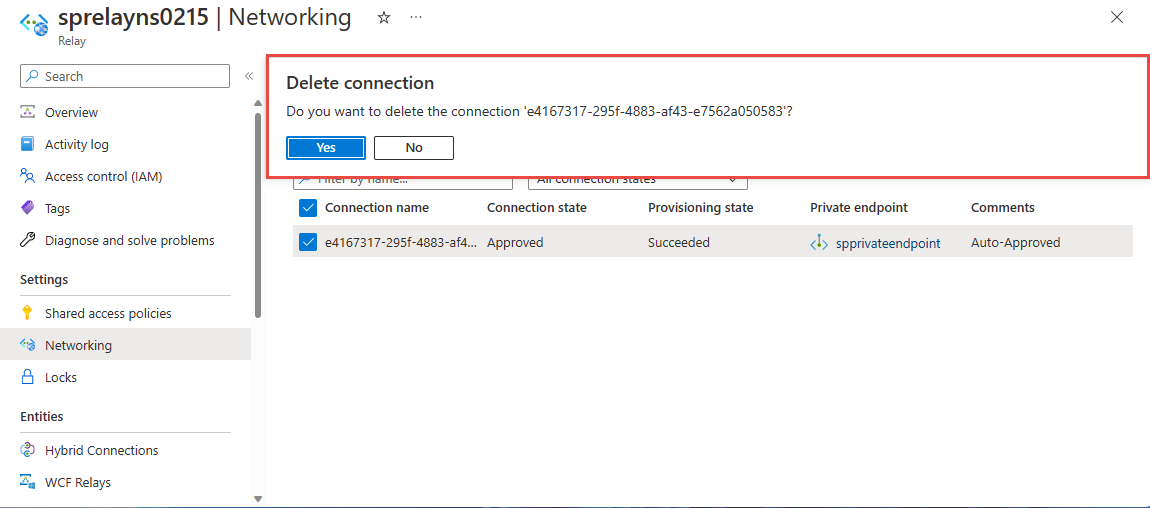

Na stránce Odstranit připojení vyberte Ano a potvrďte odstranění privátního koncového bodu. Pokud vyberete Ne, nic se nestane.

Měl by se zobrazit stav změněný na Odpojeno. Pak se koncový bod v seznamu nezobrazí.

Ověřte, že funguje připojení privátního propojení.

Měli byste ověřit, že se prostředky ve virtuální síti privátního koncového bodu připojují k vašemu oboru názvů Služby Azure Relay přes jeho privátní IP adresu.

Pro účely tohoto testu vytvořte virtuální počítač podle kroků v části Vytvoření virtuálního počítače s Windows na webu Azure Portal.

Na kartě Sítě:

- Zadejte virtuální síť a podsíť. Vyberte virtuální síť, na které jste nasadili privátní koncový bod.

- Zadejte prostředek veřejné IP adresy.

- V případě skupiny zabezpečení sítě síťových adaptérů vyberte Žádné.

- Pro vyrovnávání zatížení vyberte Ne.

Připojte se k virtuálnímu počítači a otevřete příkazový řádek a spusťte následující příkaz:

nslookup <your-relay-namespace-name>.servicebus.windows.net

Měl by se zobrazit výsledek, který vypadá nějak takto.

Non-authoritative answer:

Name: <namespace-name>.privatelink.servicebus.windows.net

Address: 10.0.0.4 (private IP address associated with the private endpoint)

Aliases: <namespace-name>.servicebus.windows.net

Aspekty omezení a návrhu

Aspekty návrhu

- Informace o cenách najdete v tématu s cenami služby Azure Private Link.

Omezení

- Maximální počet privátních koncových bodů na obor názvů služby Azure Relay: 64.

- Maximální počet oborů názvů Azure Relay s privátními koncovými body na předplatné: 64.

- Pravidla skupiny zabezpečení sítě (NSG) a trasy definované uživatelem se nevztahují na privátní koncový bod. Další informace najdete ve službě Azure Private Link: Omezení

Důvěryhodné služby Microsoftu

Když povolíte povolit důvěryhodné služby Microsoft obejít toto nastavení brány firewall, udělí se přístup k prostředkům služby Azure Relay následující služby:

| Důvěryhodná služba | Podporované scénáře použití |

|---|---|

| Azure Machine Learning | AML Kubernetes používá Azure Relay k usnadnění komunikace mezi službami AML a clusterem Kubernetes. Azure Relay je plně spravovaná služba, která poskytuje zabezpečenou obousměrnou komunikaci mezi aplikacemi hostovanými v různých sítích. Tato funkce je ideální pro použití v prostředích privátních propojení, kde je omezená komunikace mezi prostředky Azure a místními prostředky. |

| Azure Arc | Služby s podporou Azure Arc přidružené k poskytovatelům prostředků se můžou připojit k hybridním připojením ve vašem oboru názvů Azure Relay jako odesílatel, aniž by je blokovaly pravidla brány firewall protokolu IP nastavená v oboru názvů Služby Azure Relay. Microsoft.Hybridconnectivity služba vytvoří hybridní připojení ve vašem oboru názvů Azure Relay a poskytne informace o připojení příslušné službě Arc na základě scénáře. Tyto služby komunikují pouze s vaším oborem názvů Služby Azure Relay, pokud používáte Azure Arc s následujícími službami Azure: – Azure Kubernetes – Azure Machine Learning – Microsoft Purview |

Mezi další důvěryhodné služby pro Azure Relay patří:

- Azure Event Grid

- Azure IoT Hub

- Azure Stream Analytics

- Azure Monitor

- Azure API Management

- Azure Synapse

- Průzkumník dat Azure

- Azure IoT Central

- Azure Healthcare Data Services

- Azure Digital Twins

Poznámka:

Ve verzi 2021-11-01 nebo novější sadě Microsoft Relay SDK je vlastnost trustedServiceAccessEnabled k dispozici ve vlastnostech Microsoft.Relay/namespaces/networkRuleSets pro povolení přístupu k důvěryhodné službě.

Pokud chcete v šablonách Azure Resource Manageru povolit důvěryhodné služby, zahrňte do šablony tuto vlastnost:

"trustedServiceAccessEnabled": "True"

Například na základě poskytnuté šablony ARM ji můžete upravit tak, aby zahrnovala tuto vlastnost Sada pravidel sítě pro povolení důvěryhodných služeb:

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"namespaces_name": {

"defaultValue": "contosorelay0215",

"type": "String"

}

},

"variables": {},

"resources": [

{

"type": "Microsoft.Relay/namespaces",

"apiVersion": "2021-11-01",

"name": "[parameters('namespaces_name')]",

"location": "East US",

"sku": {

"name": "Standard",

"tier": "Standard"

},

"properties": {}

},

{

"type": "Microsoft.Relay/namespaces/authorizationrules",

"apiVersion": "2021-11-01",

"name": "[concat(parameters('namespaces_sprelayns0215_name'), '/RootManageSharedAccessKey')]",

"location": "eastus",

"dependsOn": [

"[resourceId('Microsoft.Relay/namespaces', parameters('namespaces_sprelayns0215_name'))]"

],

"properties": {

"rights": [

"Listen",

"Manage",

"Send"

]

}

},

{

"type": "Microsoft.Relay/namespaces/networkRuleSets",

"apiVersion": "2021-11-01",

"name": "[concat(parameters('namespaces_sprelayns0215_name'), '/default')]",

"location": "East US",

"dependsOn": [

"[resourceId('Microsoft.Relay/namespaces', parameters('namespaces_sprelayns0215_name'))]"

],

"properties": {

"trustedServiceAccessEnabled": "True",

"publicNetworkAccess": "Enabled",

"defaultAction": "Deny",

"ipRules": [

{

"ipMask": "172.72.157.204",

"action": "Allow"

},

{

"ipMask": "10.1.1.1",

"action": "Allow"

},

{

"ipMask": "11.0.0.0/24",

"action": "Allow"

}

]

}

}

]

}

Související obsah

- Další informace o službě Azure Private Link

- Další informace o Službě Azure Relay