Konfigurace síťové brány firewall pro spravovanou instanci SCOM služby Azure Monitor

Tento článek popisuje, jak nakonfigurovat síťovou bránu firewall a pravidla skupiny zabezpečení sítě Azure (NSG).

Poznámka:

Další informace o architektuře spravované instance SCOM služby Azure Monitor najdete v tématu Spravovaná instance SCOM služby Azure Monitor.

Předpoklady pro sítě

Tato část popisuje požadavky na síť se třemi příklady síťového modelu.

Navázání přímého připojení (dohled) mezi vaším řadičem domény a sítí Azure

Ujistěte se, že je mezi sítí požadovaného řadiče domény a podsítí Azure (virtuální síť), do které chcete nasadit instanci spravované instance SCOM, přímé síťové připojení (dohled). Ujistěte se, že mezi úlohami a agenty a podsítí Azure, ve které je nasazená spravovaná instance SCOM, existuje přímé připojení k síti (v dohledu).

Vyžaduje se přímé připojení, aby všechny následující prostředky mohly vzájemně komunikovat přes síť:

- Řadič domény

- Agenti

- Součásti nástroje System Center Operations Manager, jako je konzola Operations Console

- Komponenty spravované instance SCOM, jako jsou servery pro správu

Následující tři odlišné síťové modely jsou vizuálně reprezentovány k vytvoření spravované instance SCOM.

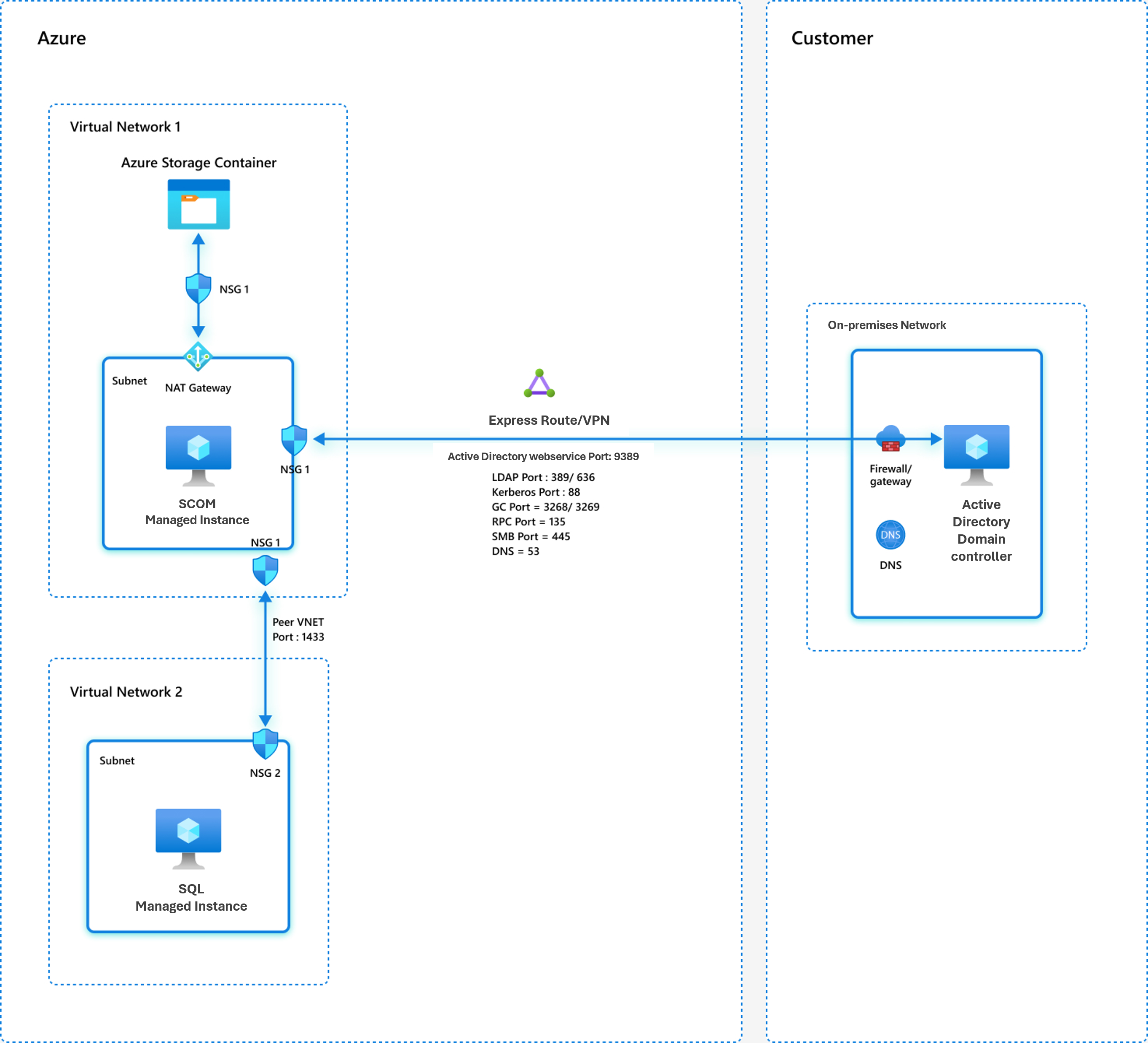

Síťový model 1: Řadič domény se nachází místně.

V tomto modelu se požadovaný řadič domény nachází v místní síti. Musíte vytvořit připojení Azure ExpressRoute mezi vaší místní sítí a podsítí Azure používanou pro spravovanou instanci SCOM.

Pokud je váš řadič domény a další komponenta místní, musíte vytvořit dohled prostřednictvím ExpressRoute nebo virtuální privátní sítě (VPN). Další informace najdete v dokumentaci k ExpressRoute a dokumentaci ke službě Azure VPN Gateway.

Následující síťový model ukazuje, kde se požadovaný řadič domény nachází v místní síti. Mezi místní sítí a podsítí Azure, která se používá k vytvoření spravované instance SCOM, existuje přímé připojení (přes ExpressRoute nebo VPN).

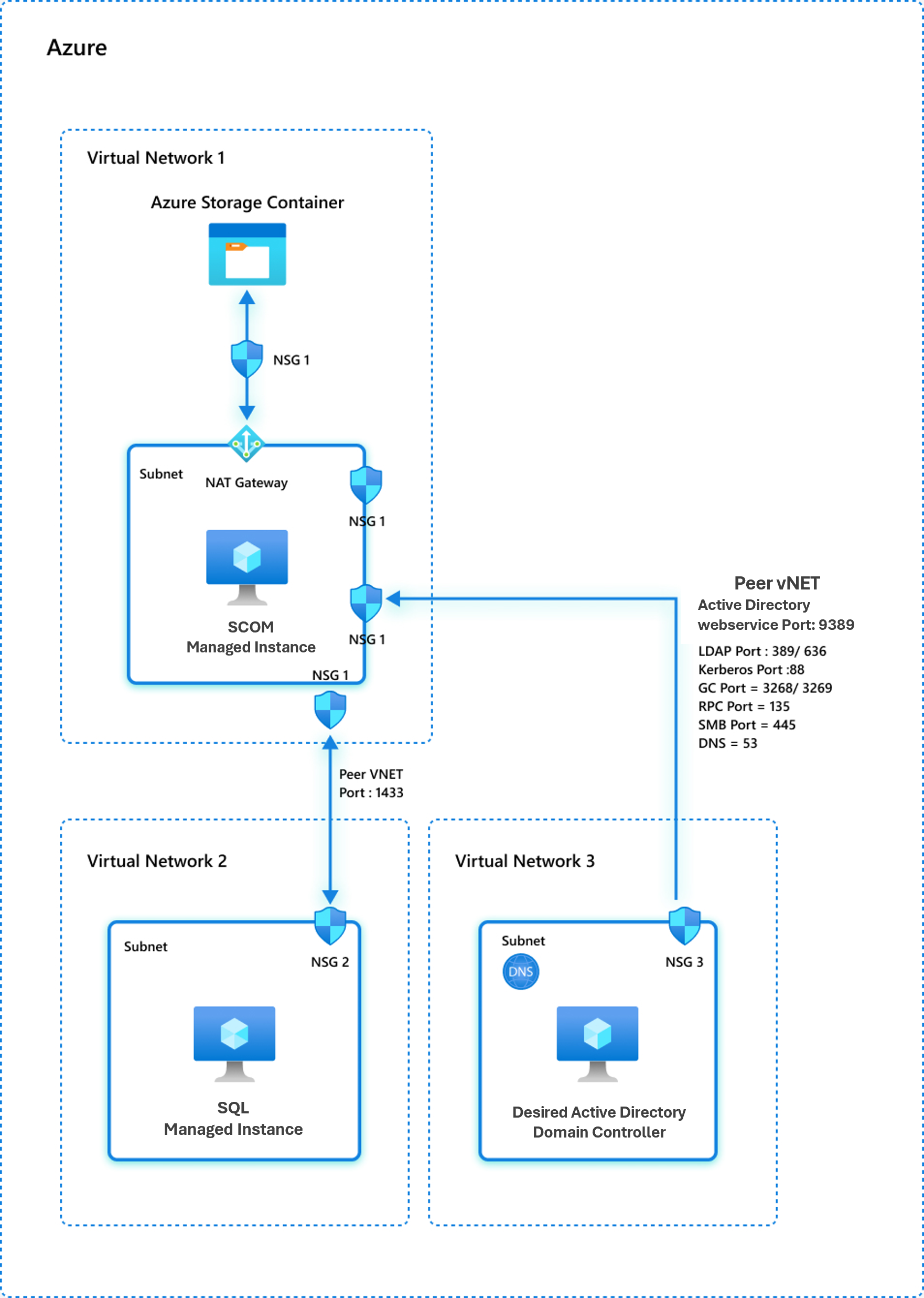

Síťový model 2: Řadič domény je hostovaný v Azure

V této konfiguraci je určený řadič domény hostovaný v Azure a musíte vytvořit připojení ExpressRoute nebo VPN mezi vaší místní sítí a podsítí Azure. Používá se k vytvoření spravované instance SCOM a podsíti Azure, která se používá pro určený řadič domény. Další informace najdete v tématu ExpressRoute a VPN Gateway.

V tomto modelu zůstane požadovaný řadič domény integrovaný do místní doménové struktury. Rozhodli jste se však vytvořit vyhrazený kontroler Active Directory v Azure pro podporu prostředků Azure, které spoléhají na infrastrukturu místní Active Directory.

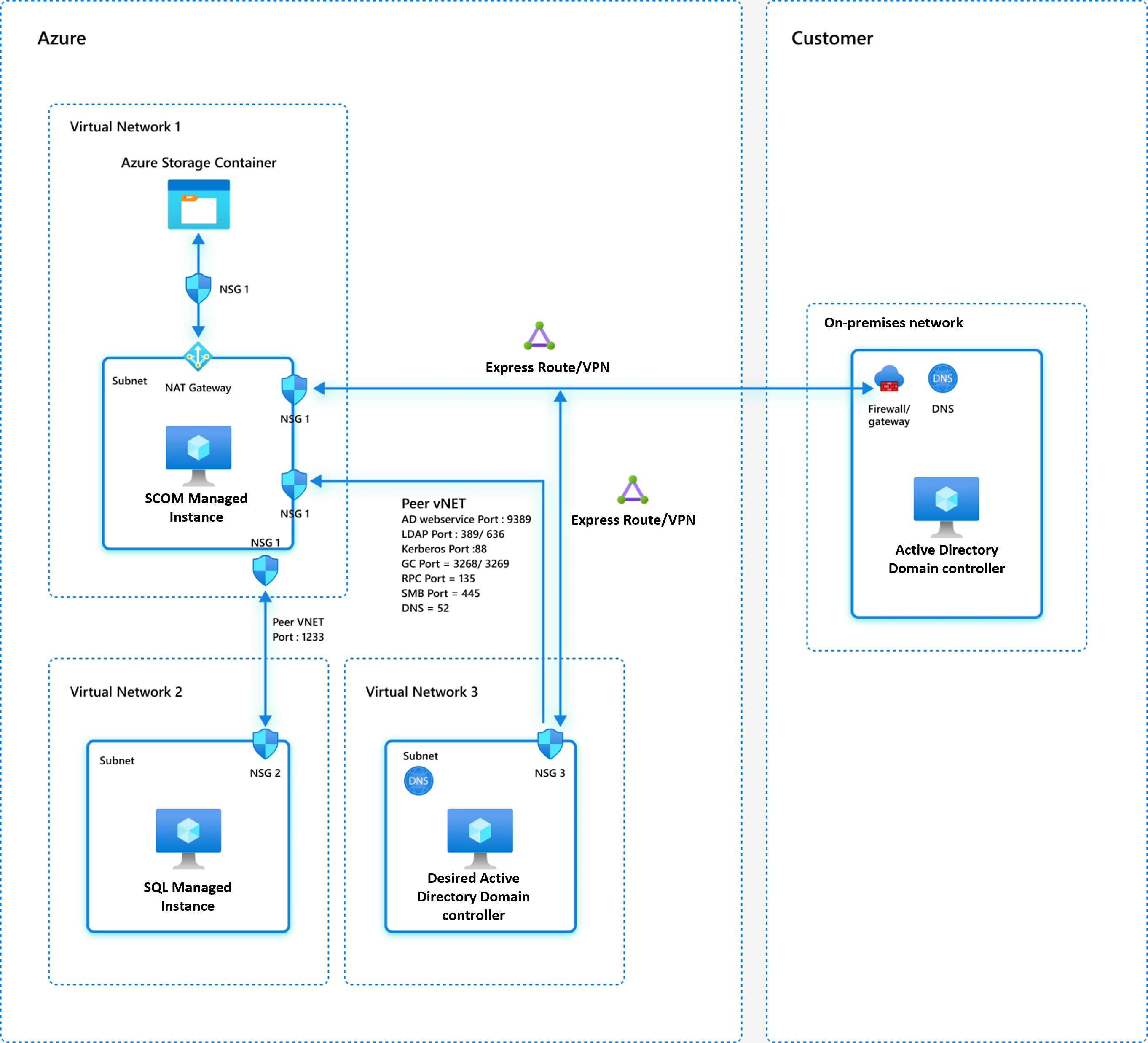

Síťový model 3: Řadič domény a spravované instance SCOM jsou ve virtuálních sítích Azure.

V tomto modelu se požadovaný řadič domény i spravované instance SCOM umístí do samostatných a vyhrazených virtuálních sítí v Azure.

Pokud chcete řadič domény a všechny ostatní komponenty jsou ve stejné virtuální síti Azure (konvenční aktivní řadič domény) bez přítomnosti místně, už máte přehled o všech komponentách.

Pokud chcete řadič domény a všechny ostatní komponenty jsou v různých virtuálních sítích Azure (konvenční aktivní řadič domény) bez přítomnosti v místním prostředí, musíte provést partnerský vztah virtuálních sítí mezi všemi virtuálními sítěmi, které jsou ve vaší síti. Další informace najdete v tématu Partnerské vztahy virtuálních sítí v Azure.

U všech tří síťových modelů uvedených výše se postaráme o následující problémy:

Ujistěte se, že podsíť spravované instance SCOM může navázat připojení k určenému řadiči domény nakonfigurovanému pro spravovanou instanci Azure nebo SCOM. Také se ujistěte, že překlad názvů domén v podsíti spravované instance SCOM uvádí určený řadič domény jako hlavní položku mezi vyřešené řadiče domény, aby se zabránilo problémům s latencí sítě nebo výkonem a bránou firewall.

Následující porty na určeném řadiči domény a DNS (Domain Name System) musí být přístupné z podsítě spravované instance SCOM:

Port TCP 389 nebo 636 pro LDAP

Port TCP 3268 nebo 3269 pro globální katalog

Tcp a UDP port 88 pro Kerberos

Port TCP a UDP 53 pro DNS

TCP 9389 pro webovou službu Active Directory

TCP 445 pro SMB

TCP 135 pro RPC

Interní pravidla brány firewall a skupina zabezpečení sítě musí umožňovat komunikaci z virtuální sítě spravované instance SCOM a určeného řadiče domény nebo DNS pro všechny porty uvedené výše.

Virtuální síť Azure SQL Managed Instance a spravovaná instance SCOM musí být v partnerském vztahu, aby bylo možné navázat připojení. Konkrétně musí být port 1433 (privátní port) nebo 3342 (veřejný port) dostupný ze spravované instance SCOM do spravované instance SQL. Nakonfigurujte pravidla skupiny zabezpečení sítě a pravidla brány firewall v obou virtuálních sítích tak, aby umožňovaly porty 1433 a 3342.

Povolte komunikaci na portech 5723, 5724 a 443 z monitorovaného počítače do spravované instance SCOM.

Pokud je počítač místní, nastavte pravidla skupiny zabezpečení sítě a pravidla brány firewall v podsíti spravované instance SCOM a v místní síti, kde se monitorovaný počítač nachází, aby se zajistilo, že zadané základní porty (5723, 5724 a 443) jsou dostupné z monitorovaného počítače do podsítě spravované instance SCOM.

Pokud je počítač v Azure, nastavte pravidla skupiny zabezpečení sítě a pravidla brány firewall ve virtuální síti spravované instance SCOM a ve virtuální síti, ve které se monitorovaný počítač nachází, aby se zajistilo, že zadané základní porty (5723, 5724 a 443) jsou dostupné z monitorovaného počítače do podsítě spravované instance SCOM.

Požadavky brány firewall

Aby správně fungovala, musí mít spravovaná instance SCOM přístup k následujícímu číslu portu a adresám URL. Nakonfigurujte skupinu zabezpečení sítě a pravidla brány firewall tak, aby umožňovaly tuto komunikaci.

| Prostředek | Port | Směr | Značky služeb | Účel |

|---|---|---|---|---|

| *.blob.core.windows.net | 443 | Odchozí | Úložiště | Azure Storage |

| management.azure.com | 443 | Odchozí | AzureResourceManager | Azure Resource Manager |

| gcs.prod.monitoring.core.windows.net *.prod.warm.ingest.monitor.core.windows.net |

443 | Odchozí | AzureMonitor | Protokoly MI SCOM |

| *.prod.microsoftmetrics.com *.prod.hot.ingest.monitor.core.windows.net *.prod.hot.ingestion.msftcloudes.com |

443 | Odchozí | AzureMonitor | Metriky SCOM MI |

| *.workloadnexus.azure.com | 443 | Odchozí | Nexus Service | |

| *.azuremonitor-scommiconnect.azure.com | 443 | Odchozí | Přemíscená služba |

Důležité

Pokud chcete minimalizovat potřebu rozsáhlé komunikace se správcem Active Directory i správcem sítě, přečtěte si téma Samoobslužné ověření. Tento článek popisuje postupy, které správce služby Active Directory a správce sítě používají k ověření změn konfigurace a zajištění úspěšné implementace. Tento proces snižuje nepotřebné interakce mezi správcem Operations Manageru a správcem sítě Active Directory. Tato konfigurace šetří čas správcům.