Správa přístupu ke čtení na úrovni tabulky v pracovním prostoru služby Log Analytics

Nastavení přístupu na úrovni tabulky umožňuje udělit konkrétním uživatelům nebo skupinám oprávnění jen pro čtení k datům v tabulce. Uživatelé s přístupem ke čtení na úrovni tabulky mohou číst data ze zadané tabulky v pracovním prostoru i v kontextu prostředku.

Tento článek popisuje dva způsoby správy přístupu ke čtení na úrovni tabulky.

Poznámka:

Doporučujeme použít první metodu popsanou tady, která je aktuálně ve verzi Preview. Ve verzi Preview se doporučená metoda popsaná zde nevztahuje na pravidla detekce služby Microsoft Sentinel, která můžou mít přístup k více tabulkám, než je zamýšleno. Alternativně můžete použít starší metodu nastavení přístupu pro čtení na úrovni tabulky, která má určitá omezení související s vlastními tabulkami protokolů. Než použijete některou z metod, podívejte se na aspekty a omezení přístupu na úrovni tabulky.

Nastavení přístupu pro čtení na úrovni tabulky (Preview)

Udělení přístupu ke čtení na úrovni tabulky zahrnuje přiřazení dvou rolí uživatele:

- Na úrovni pracovního prostoru – vlastní role, která poskytuje omezená oprávnění ke čtení podrobností pracovního prostoru a spouštění dotazu v pracovním prostoru, ale ne ke čtení dat z tabulek.

- Na úrovni tabulky – role Čtenář , vymezená na konkrétní tabulku.

Pokud chcete uživateli nebo skupině udělit omezená oprávnění k pracovnímu prostoru služby Log Analytics:

Vytvořte vlastní roli na úrovni pracovního prostoru, která uživatelům umožní číst podrobnosti o pracovním prostoru a spouštět v pracovním prostoru dotaz, aniž by museli v tabulkách poskytovat přístup pro čtení k datům:

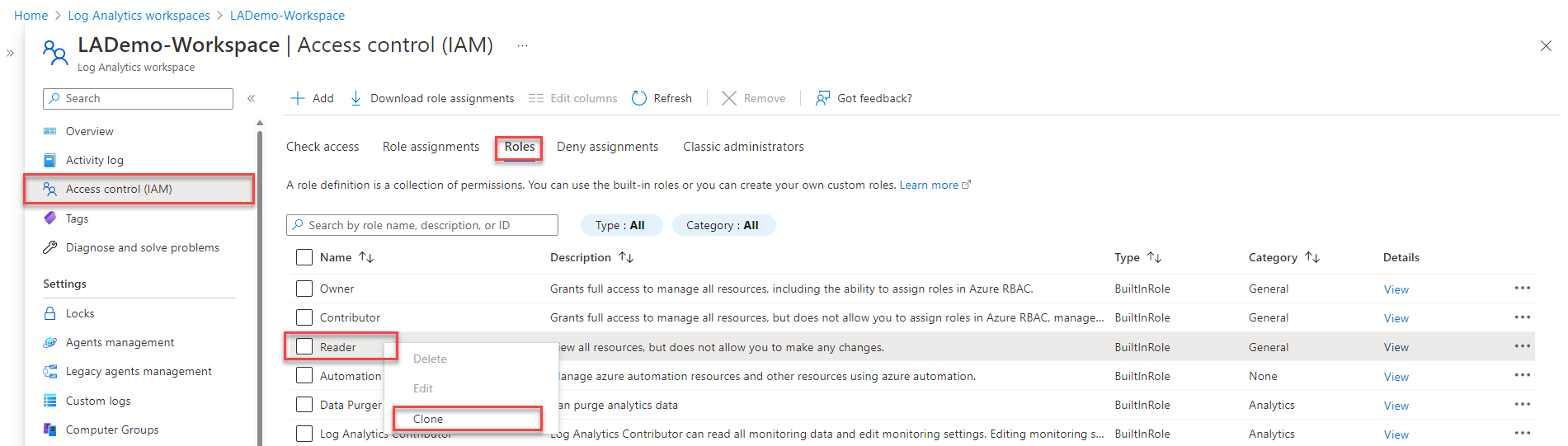

Přejděte do svého pracovního prostoru a vyberte Role řízení přístupu (IAM).>

Klikněte pravým tlačítkem na roli Čtenář a vyberte Klonovat.

Otevře se obrazovka Vytvořit vlastní roli .

Na kartě Základy na obrazovce:

- Zadejte hodnotu vlastního názvu role a volitelně zadejte popis.

- Nastavte oprávnění směrného plánu na Začátek od začátku.

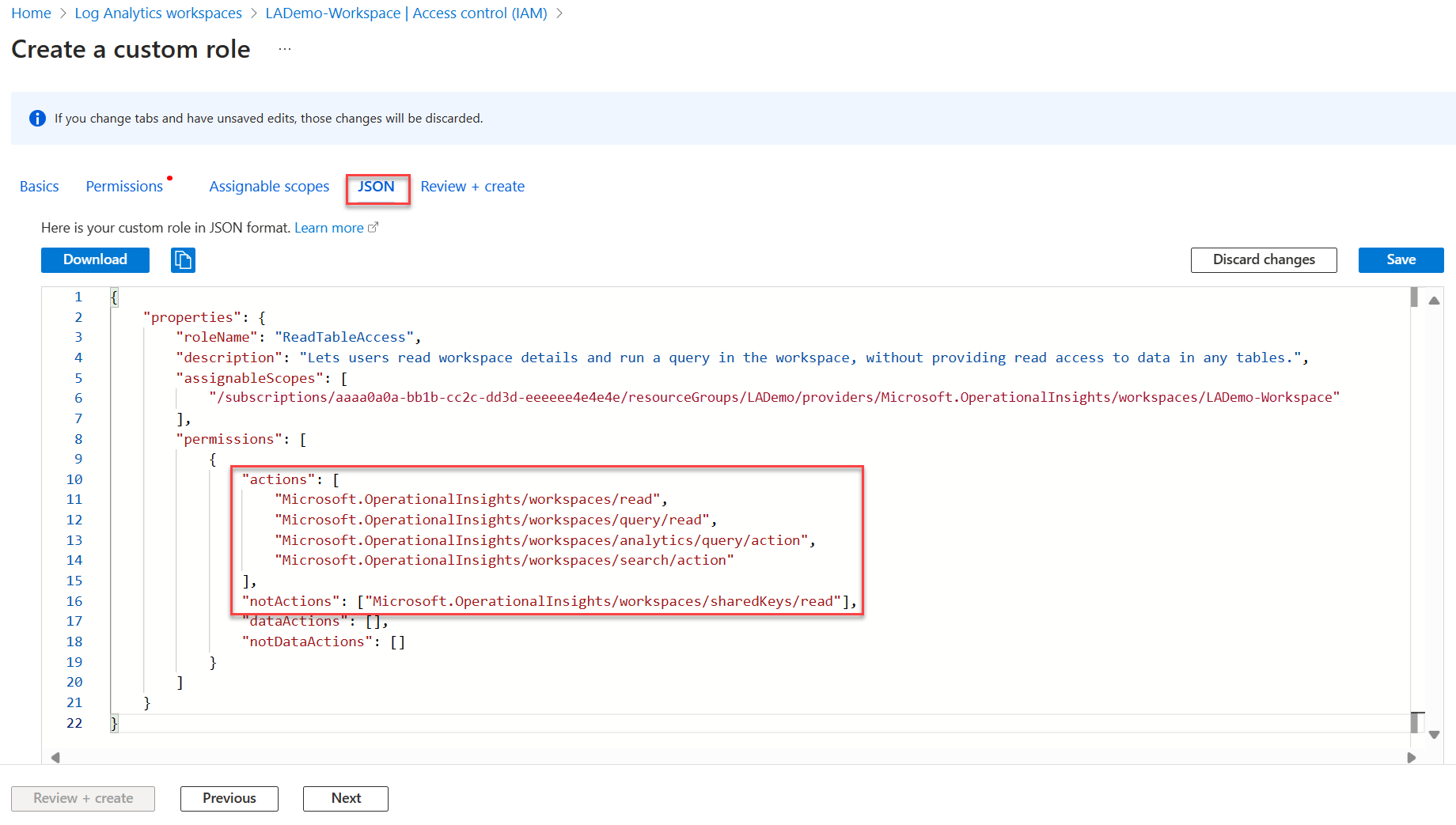

Vyberte kartu >JSON:

"actions"V části přidejte tyto akce:"Microsoft.OperationalInsights/workspaces/read", "Microsoft.OperationalInsights/workspaces/query/read""not actions"V části přidejte:"Microsoft.OperationalInsights/workspaces/sharedKeys/read"

V dolní části obrazovky vyberte Uložit>recenzi a vytvořit a na další stránce vytvořte.

Přiřaďte příslušnému uživateli vlastní roli:

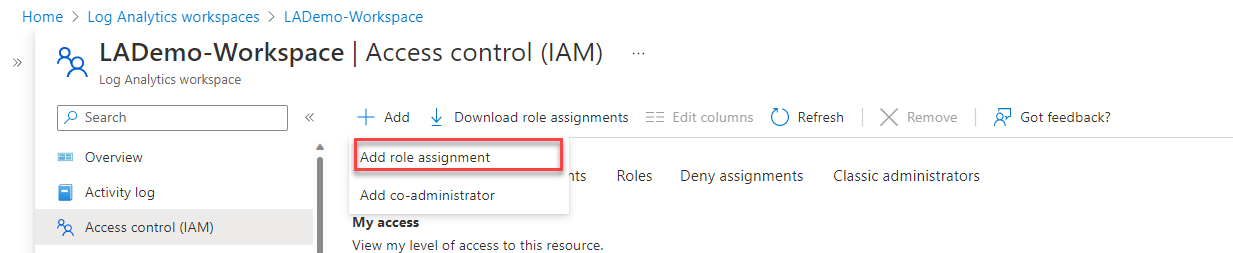

Vyberte Řízení přístupu (AIM)>Přidat>přiřazení role.

Vyberte vlastní roli, kterou jste vytvořili, a vyberte Další.

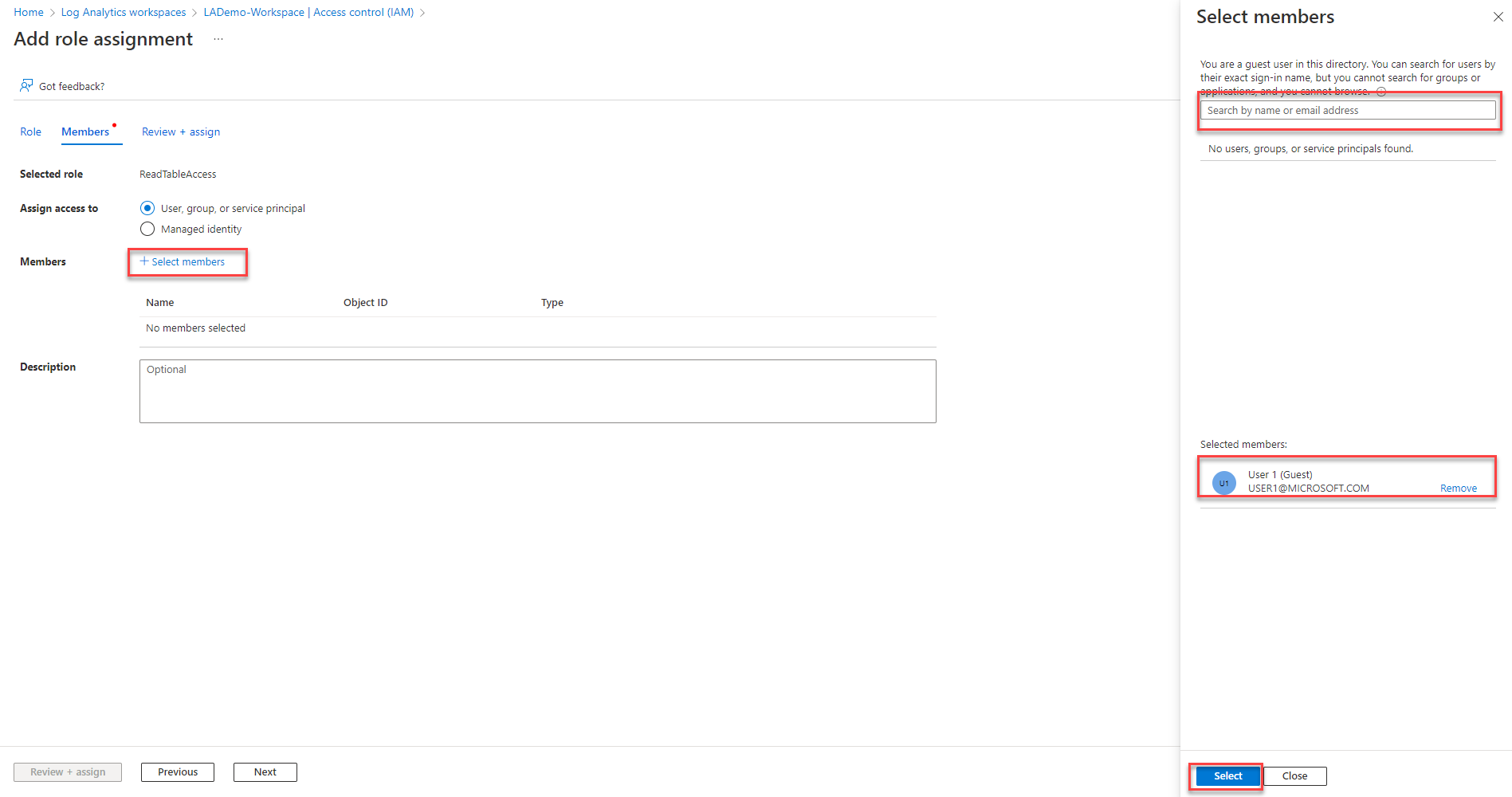

Otevře se karta Členové na obrazovce Přidat přiřazení vlastní role.

Kliknutím na + Vybrat členy otevřete obrazovku Vybrat členy .

Vyhledejte a vyberte uživatele a klikněte na Vybrat.

Vyberte Zkontrolovat a přiřadit.

Uživatel teď může číst podrobnosti pracovního prostoru a spouštět dotaz, ale nemůže číst data z žádných tabulek.

Udělení přístupu ke čtení pro konkrétní tabulku uživateli:

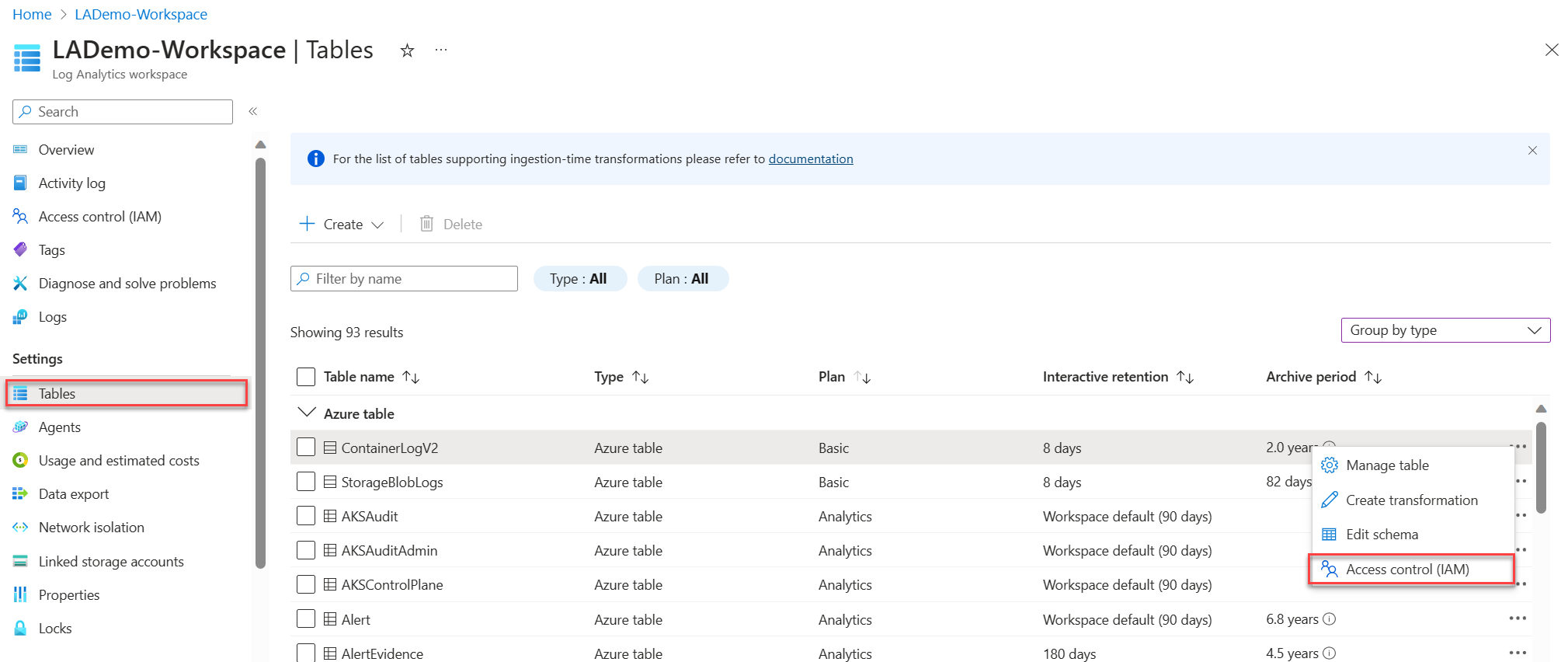

V nabídce Pracovních prostorů služby Log Analytics vyberte Tabulky.

Vyberte tři tečky (...) napravo od tabulky a vyberte Řízení přístupu (IAM).

Na obrazovce Řízení přístupu (IAM) vyberte Přidat>přiřazení role.

Vyberte roli Čtenář a vyberte Další.

Kliknutím na + Vybrat členy otevřete obrazovku Vybrat členy .

Vyhledejte a vyberte uživatele a klikněte na Vybrat.

Vyberte Zkontrolovat a přiřadit.

Uživatel teď může číst data z této konkrétní tabulky. Podle potřeby udělte uživateli přístup pro čtení k jiným tabulkám v pracovním prostoru.

Starší metoda nastavení přístupu pro čtení na úrovni tabulky

Starší metoda na úrovni tabulky také používá vlastní role Azure, které umožňují udělit konkrétním uživatelům nebo skupinám přístup ke konkrétním tabulkám v pracovním prostoru. Vlastní role Azure se vztahují na pracovní prostory s režimy řízení přístupu kontextu pracovního prostoru nebo kontextu prostředků bez ohledu na režim přístupu uživatele.

Pokud chcete definovat přístup k konkrétní tabulce, vytvořte vlastní roli:

- Nastavte uživatelská oprávnění v části Akce definice role.

- Slouží

Microsoft.OperationalInsights/workspaces/query/*k udělení přístupu ke všem tabulkám. - Pokud chcete vyloučit přístup ke konkrétním tabulkám při použití zástupného znaku v akcích, vypište tabulky vyloučené tabulky v části NotActions definice role.

Tady jsou příklady vlastních akcí role pro udělení a odepření přístupu ke konkrétním tabulkám.

Udělte přístup k tabulkám Prezenčních signálů a AzureActivity:

"Actions": [

"Microsoft.OperationalInsights/workspaces/read",

"Microsoft.OperationalInsights/workspaces/query/read",

"Microsoft.OperationalInsights/workspaces/query/Heartbeat/read",

"Microsoft.OperationalInsights/workspaces/query/AzureActivity/read"

],

Udělte přístup pouze tabulce SecurityBaseline :

"Actions": [

"Microsoft.OperationalInsights/workspaces/read",

"Microsoft.OperationalInsights/workspaces/query/read",

"Microsoft.OperationalInsights/workspaces/query/SecurityBaseline/read"

],

Udělte přístup ke všem tabulkám kromě tabulky SecurityAlert :

"Actions": [

"Microsoft.OperationalInsights/workspaces/read",

"Microsoft.OperationalInsights/workspaces/query/read",

"Microsoft.OperationalInsights/workspaces/query/*/read"

],

"notActions": [

"Microsoft.OperationalInsights/workspaces/query/SecurityAlert/read"

],

Omezení starší verze metody související s vlastními tabulkami

Vlastní tabulky ukládají data, která shromažďujete ze zdrojů dat, jako jsou textové protokoly a rozhraní API kolektoru dat HTTP. Pokud chcete identifikovat typ tabulky, zobrazte informace o tabulce v Log Analytics.

Pomocí starší metody přístupu na úrovni tabulky nemůžete udělit přístup k jednotlivým vlastním tabulkám protokolů na úrovni tabulky, ale přístup ke všem vlastním tabulkám protokolů můžete udělit. Pokud chcete vytvořit roli s přístupem ke všem vlastním tabulkám protokolů, vytvořte vlastní roli pomocí následujících akcí:

"Actions": [

"Microsoft.OperationalInsights/workspaces/read",

"Microsoft.OperationalInsights/workspaces/query/read",

"Microsoft.OperationalInsights/workspaces/query/Tables.Custom/read"

],

Aspekty a omezení přístupu na úrovni tabulky

- V uživatelském rozhraní Log Analytics můžou uživatelé s úrovní tabulky zobrazit seznam všech tabulek v pracovním prostoru, ale můžou načítat pouze data z tabulek, ke kterým mají přístup.

- Standardní role čtenáře nebo přispěvatele, které zahrnují akci */čtení , přepsat řízení přístupu na úrovni tabulky a umožnit uživatelům přístup ke všem datům protokolu.

- Uživatel s přístupem na úrovni tabulky, ale žádná oprávnění na úrovni pracovního prostoru nemají přístup k datům protokolu z rozhraní API, ale ne z webu Azure Portal.

- Správci a vlastníci předplatného mají přístup ke všem datovým typům bez ohledu na ostatní nastavení oprávnění.

- Vlastníci pracovních prostorů se považují za všechny ostatní uživatele pro řízení přístupu k tabulce.

- Přiřaďte role skupinám zabezpečení místo jednotlivých uživatelů, abyste snížili počet přiřazení. Tento postup vám také pomůže použít existující nástroje pro správu skupin ke konfiguraci a ověření přístupu.

Další kroky

- Přečtěte si další informace o správě přístupu k pracovním prostorům služby Log Analytics.