Povolení monitorování pro clustery Kubernetes

Tento článek popisuje, jak povolit úplné monitorování clusterů Kubernetes pomocí následujících funkcí služby Azure Monitor:

- Managed Prometheus for metric collection

- Přehledy kontejnerů pro shromažďování protokolů

- Spravovaný Grafana pro vizualizaci

Pomocí webu Azure Portal můžete povolit všechny funkce najednou. Můžete je také povolit jednotlivě pomocí Azure CLI, šablony Azure Resource Manageru, Terraformu nebo Azure Policy. Každá z těchto metod je popsaná v tomto článku.

Důležité

Clustery Kubernetes generují velké množství dat protokolů, což může vést k významným nákladům, pokud selektivně nevybíráte protokoly, které shromažďujete. Než povolíte monitorování clusteru, přečtěte si následující články, abyste měli jistotu, že je vaše prostředí optimalizované pro náklady a že omezíte shromažďování protokolů jenom na potřebujete data:

- Konfigurace shromažďování dat a optimalizace nákladů v Přehledech kontejnerů pomocí pravidla shromažďování dat

Podrobnosti o přizpůsobení shromažďování protokolů po povolení monitorování, včetně použití přednastavených konfigurací optimalizace nákladů. - Osvědčené postupy pro monitorování Kubernetes pomocí služby Azure Monitor

Osvědčené postupy pro monitorování clusterů Kubernetes uspořádaných podle pěti pilířů architektury Azure Well-Architected Framework, včetně optimalizace nákladů. - Optimalizace nákladů ve službě Azure Monitor

Osvědčené postupy pro konfiguraci všech funkcí služby Azure Monitor za účelem optimalizace nákladů a omezení množství shromažďovaných dat.

Podporované clustery

Tento článek obsahuje pokyny k onboardingu pro následující typy clusterů. Všechny rozdíly v procesu pro každý typ jsou uvedeny v příslušných oddílech.

Požadavky

Oprávnění

- Pro onboarding vyžadujete alespoň přístup přispěvatele ke clusteru.

- Po povolení monitorování vyžadujete , aby čtenář monitorování nebo Přispěvatel monitorování zobrazoval data.

Požadavky spravovaného systému Prometheus

- Cluster musí používat ověřování spravované identity.

- Následující poskytovatelé prostředků musí být zaregistrovaní v předplatném clusteru AKS a pracovním prostoru služby Azure Monitor:

- Microsoft.ContainerService

- Microsoft.Insights

- Microsoft.AlertsManagement

- Microsoft.Monitor

- Následující poskytovatelé prostředků musí být zaregistrovaní v předplatném předplatného pracovního prostoru Grafana:

- Microsoft.Dashboard

Požadavky na clustery Kubernetes s podporou arc

- Požadavky pro rozšíření clusteru Kubernetes s podporou Azure Arc

- Kromě požadavků na síť Kubernetes s podporou Azure Arc ověřte požadavky brány firewall.

- Pokud jste dříve nainstalovali monitorování pro AKS, ujistěte se, že jste zakázali monitorování, než budete pokračovat, abyste se vyhnuli problémům během instalace rozšíření.

- Pokud jste v clusteru dříve nainstalovali monitorování pomocí skriptu bez rozšíření clusteru, postupujte podle pokynů v tématu Zakázání monitorování clusteru Kubernetes a odstraňte tento chart Helm.

Poznámka:

Spravované rozšíření Kubernetes s podporou arc (Preview) nepodporuje následující konfigurace:

- Distribuce Red Hat Openshiftu, včetně Azure Red Hat OpenShiftu (ARO)

- Uzly Windows

Pracovní prostory

Následující tabulka popisuje pracovní prostory potřebné k podpoře spravovaných prometheus a přehledů kontejnerů. Každý pracovní prostor můžete vytvořit jako součást procesu onboardingu nebo použít existující pracovní prostor. Pokyny k vytvoření a umístění pracovních prostorů najdete v tématu Návrh architektury pracovního prostoru služby Log Analytics.

| Funkce | Pracovní prostor | Notes |

|---|---|---|

| Spravovaná služba Prometheus | Pracovní prostor služby Azure Monitor | Contributor oprávnění stačí k tomu, aby doplněk mohl odesílat data do pracovního prostoru služby Azure Monitor. K zobrazení metrik ve službě Azure Managed Grafana budete potřebovat Owner oprávnění na úrovni pro propojení pracovního prostoru služby Azure Monitor. To se vyžaduje, protože uživatel, který provádí krok onboardingu, musí mít možnost udělit roli identita systému Monitoring Reader Azure Managed Grafana v pracovním prostoru služby Azure Monitor k dotazování metrik. |

| Přehledy kontejnerů | Pracovní prostor služby Log Analytics | Cluster AKS můžete připojit k pracovnímu prostoru služby Log Analytics v jiném předplatném Azure ve stejném tenantovi Microsoft Entra, ale musíte použít Azure CLI nebo šablonu Azure Resource Manageru. Tuto konfiguraci momentálně nemůžete provést pomocí webu Azure Portal. Pokud připojujete existující cluster AKS k pracovnímu prostoru služby Log Analytics v jiném předplatném, musí být poskytovatel prostředků Microsoft.ContainerService zaregistrovaný v předplatném v pracovním prostoru služby Log Analytics. Další informace najdete v části Registrace poskytovatele prostředku. Seznam podporovaných párů mapování, které se mají použít pro výchozí pracovní prostor, najdete v tématu Mapování oblastí podporovaných službou Container Insights. |

| Spravovaná Grafana | Pracovní prostor Grafana spravovaný službou Azure | Propojte pracovní prostor Grafana s pracovním prostorem služby Azure Monitor a zpřístupněte metriky Prometheus shromážděné z vašeho clusteru pro řídicí panely Grafana. |

Povolení prometheus a Grafany

Pomocí jedné z následujících metod můžete povolit výstřižky metrik Prometheus z vašeho clusteru a povolit managed Grafana vizualizaci metrik. Informace o možnostech připojení pracovního prostoru Služby Azure Monitor a pracovního prostoru Azure Managed Grafana najdete v tématu Propojení pracovního prostoru Grafana.

Poznámka:

Pokud máte jeden prostředek Azure Monitoru, který je privátní, povolení Prometheus nebude fungovat, pokud jsou cluster AKS a pracovní prostor služby Azure Monitor v různých oblastech. Konfigurace potřebná pro doplněk Prometheus není dostupná napříč oblastmi kvůli omezení privátního propojení. Pokud chcete tento problém vyřešit, vytvořte nový DCE v umístění clusteru AKS a nové DCRA (přidružení) ve stejné oblasti clusteru AKS. Přidružte nový DCE ke clusteru AKS a pojmenujte nové přidružení (DCRA) jako configurationAccessEndpoint. Úplné pokyny ke konfiguraci řadičů domény přidružené k vašemu pracovnímu prostoru služby Azure Monitor pro příjem dat pomocí služby Private Link najdete v tématu Povolení privátního propojení pro monitorování Kubernetes ve službě Azure Monitor.

Povolení pomocí rozhraní příkazového řádku

Pokud v následujících příkazech nezadáte existující pracovní prostor služby Azure Monitor, použije se výchozí pracovní prostor skupiny prostředků. Pokud výchozí pracovní prostor v oblasti clusteru ještě neexistuje, vytvoří se jeden s názvem ve formátu DefaultAzureMonitorWorkspace-<mapped_region> ve skupině prostředků s názvem DefaultRG-<cluster_region>.

Požadavky

- Vyžaduje se Az CLI verze 2.49.0 nebo vyšší.

- Rozšíření aks-Preview musí být odinstalováno z clusterů AKS pomocí příkazu

az extension remove --name aks-preview. - Rozšíření k8s-extension musí být nainstalováno pomocí příkazu

az extension add --name k8s-extension. - Vyžaduje se rozšíření k8s verze 1.4.1 nebo vyšší.

Cluster AKS

-enable-azure-monitor-metrics Tuto možnost az aks create použijte nebo az aks update (v závislosti na tom, jestli vytváříte nový cluster nebo aktualizujete existující cluster) a nainstalujte si doplněk metriky Prometheus, který odebírá metriky Prometheus.

Ukázkové příkazy

### Use default Azure Monitor workspace

az aks create/update --enable-azure-monitor-metrics --name <cluster-name> --resource-group <cluster-resource-group>

### Use existing Azure Monitor workspace

az aks create/update --enable-azure-monitor-metrics --name <cluster-name> --resource-group <cluster-resource-group> --azure-monitor-workspace-resource-id <workspace-name-resource-id>

### Use an existing Azure Monitor workspace and link with an existing Grafana workspace

az aks create/update --enable-azure-monitor-metrics --name <cluster-name> --resource-group <cluster-resource-group> --azure-monitor-workspace-resource-id <azure-monitor-workspace-name-resource-id> --grafana-resource-id <grafana-workspace-name-resource-id>

### Use optional parameters

az aks create/update --enable-azure-monitor-metrics --name <cluster-name> --resource-group <cluster-resource-group> --ksm-metric-labels-allow-list "namespaces=[k8s-label-1,k8s-label-n]" --ksm-metric-annotations-allow-list "pods=[k8s-annotation-1,k8s-annotation-n]"

Cluster s podporou arc (Preview)

### Use default Azure Monitor workspace

az k8s-extension create --name azuremonitor-metrics --cluster-name <cluster-name> --resource-group <resource-group> --cluster-type connectedClusters --extension-type Microsoft.AzureMonitor.Containers.Metrics

## Use existing Azure Monitor workspace

az k8s-extension create --name azuremonitor-metrics --cluster-name <cluster-name> --resource-group <resource-group> --cluster-type connectedClusters --extension-type Microsoft.AzureMonitor.Containers.Metrics --configuration-settings azure-monitor-workspace-resource-id=<workspace-name-resource-id>

### Use an existing Azure Monitor workspace and link with an existing Grafana workspace

az k8s-extension create --name azuremonitor-metrics --cluster-name <cluster-name> --resource-group <resource-group> --cluster-type connectedClusters --extension-type Microsoft.AzureMonitor.Containers.Metrics --configuration-settings azure-monitor-workspace-resource-id=<workspace-name-resource-id> grafana-resource-id=<grafana-workspace-name-resource-id>

### Use optional parameters

az k8s-extension create --name azuremonitor-metrics --cluster-name <cluster-name> --resource-group <resource-group> --cluster-type connectedClusters --extension-type Microsoft.AzureMonitor.Containers.Metrics --configuration-settings azure-monitor-workspace-resource-id=<workspace-name-resource-id> grafana-resource-id=<grafana-workspace-name-resource-id> AzureMonitorMetrics.KubeStateMetrics.MetricAnnotationsAllowList="pods=[k8s-annotation-1,k8s-annotation-n]" AzureMonitorMetrics.KubeStateMetrics.MetricLabelsAllowlist "namespaces=[k8s-label-1,k8s-label-n]"

Kterýkoli z příkazů může použít následující volitelné parametry:

- AKS:

--ksm-metric-annotations-allow-list

Oblouk:--AzureMonitorMetrics.KubeStateMetrics.MetricAnnotationsAllowList

Čárkami oddělený seznam klíčů poznámek Kubernetes používaných v kube_resource_annotations metrice prostředku Například kube_pod_annotations je metrika poznámek pro prostředek podů. Ve výchozím nastavení tato metrika obsahuje pouze popisky názvů a názvů. Pokud chcete zahrnout další poznámky, zadejte seznam názvů prostředků v množném čísle a klíče poznámek Kubernetes, které chcete povolit. Pro každý prostředek je možné zadat jeden*prostředek, který umožňuje jakékoli poznámky, ale to má závažný dopad na výkon. Napříkladpods=[kubernetes.io/team,...],namespaces=[kubernetes.io/team],.... - AKS:

--ksm-metric-labels-allow-list

Oblouk:--AzureMonitorMetrics.KubeStateMetrics.MetricLabelsAllowlist

Čárkami oddělený seznam dalších klíčů popisků Kubernetes, které se používají v kube_resource_labels metrice prostředku kube_resource_labels metriky. Například kube_pod_labels je metrika popisků prostředku podů. Ve výchozím nastavení tato metrika obsahuje pouze popisky názvů a názvů. Pokud chcete zahrnout další popisky, zadejte seznam názvů prostředků v množném čísle a klíče popisků Kubernetes, které jim chcete povolit, aby byly pro každý prostředek k dispozici jeden*, aby umožňovaly jakékoli popisky, ale to má závažný dopad na výkon. Napříkladpods=[app],namespaces=[k8s-label-1,k8s-label-n,...],.... - AKS:

--enable-windows-recording-rulesUmožňuje povolit skupiny pravidel záznamu vyžadované pro správné fungování řídicích panelů Windows.

Povolení přehledů kontejneru

Pomocí jedné z následujících metod povolte v clusteru přehledy kontejnerů. Jakmile to bude provedeno, podle tématu Konfigurace shromažďování dat agenta pro službu Container Insights upravte konfiguraci, abyste měli jistotu, že neshromažďujete více dat, než potřebujete.

Pomocí jednoho z následujících příkazů můžete povolit monitorování clusterů s podporou AKS a Arc. Pokud nezadáte existující pracovní prostor služby Log Analytics, použije se výchozí pracovní prostor skupiny prostředků. Pokud výchozí pracovní prostor v oblasti clusteru ještě neexistuje, vytvoří se s názvem ve formátu DefaultWorkspace-<GUID>-<Region>.

Požadavky

- Azure CLI verze 2.43.0 nebo vyšší

- Ověřování spravované identity je ve výchozím nastavení v rozhraní příkazového řádku verze 2.49.0 nebo vyšší.

- Rozšíření Azure k8s verze 1.3.7 nebo vyšší

- Ověřování spravované identity je výchozím nastavením v rozšíření k8s verze 1.43.0 nebo vyšší.

- Ověřování spravované identity se nepodporuje u clusterů Kubernetes s podporou Arc s uzly ARO (Azure Red Hat Openshift) nebo Windows. Použijte starší ověřování.

- Pro rozhraní příkazového řádku verze 2.54.0 nebo vyšší bude schéma protokolování nakonfigurováno na ContainerLogV2 pomocí configMap.

Poznámka:

Schéma ContainerLogV2 pro cluster můžete povolit buď pomocí pravidla shromažďování dat clusteru (DCR) nebo objektu ConfigMap. Pokud jsou obě nastavení povolená, bude mít přednost objekt ConfigMap. Protokoly Stdout a stderr se ingestují do tabulky ContainerLog pouze v případech, kdy je explicitně nastavena hodnota DCR i ConfigMap.

Cluster AKS

### Use default Log Analytics workspace

az aks enable-addons --addon monitoring --name <cluster-name> --resource-group <cluster-resource-group-name>

### Use existing Log Analytics workspace

az aks enable-addons --addon monitoring --name <cluster-name> --resource-group <cluster-resource-group-name> --workspace-resource-id <workspace-resource-id>

### Use legacy authentication

az aks enable-addons --addon monitoring --name <cluster-name> --resource-group <cluster-resource-group-name> --workspace-resource-id <workspace-resource-id> --enable-msi-auth-for-monitoring false

Příklad

az aks enable-addons --addon monitoring --name "my-cluster" --resource-group "my-resource-group" --workspace-resource-id "/subscriptions/my-subscription/resourceGroups/my-resource-group/providers/Microsoft.OperationalInsights/workspaces/my-workspace"

Cluster s podporou arc

### Use default Log Analytics workspace

az k8s-extension create --name azuremonitor-containers --cluster-name <cluster-name> --resource-group <resource-group> --cluster-type connectedClusters --extension-type Microsoft.AzureMonitor.Containers

### Use existing Log Analytics workspace

az k8s-extension create --name azuremonitor-containers --cluster-name <cluster-name> --resource-group <resource-group> --cluster-type connectedClusters --extension-type Microsoft.AzureMonitor.Containers --configuration-settings logAnalyticsWorkspaceResourceID=<workspace-resource-id>

### Use managed identity authentication (default as k8s-extension version 1.43.0)

az k8s-extension create --name azuremonitor-containers --cluster-name <cluster-name> --resource-group <resource-group> --cluster-type connectedClusters --extension-type Microsoft.AzureMonitor.Containers --configuration-settings amalogs.useAADAuth=true

### Use advanced configuration settings

az k8s-extension create --name azuremonitor-containers --cluster-name <cluster-name> --resource-group <resource-group> --cluster-type connectedClusters --extension-type Microsoft.AzureMonitor.Containers --configuration-settings amalogs.resources.daemonset.limits.cpu=150m amalogs.resources.daemonset.limits.memory=600Mi amalogs.resources.deployment.limits.cpu=1 amalogs.resources.deployment.limits.memory=750Mi

### With custom mount path for container stdout & stderr logs

### Custom mount path not required for Azure Stack Edge version > 2318. Custom mount path must be /home/data/docker for Azure Stack Edge cluster with version <= 2318

az k8s-extension create --name azuremonitor-containers --cluster-name <cluster-name> --resource-group <resource-group> --cluster-type connectedClusters --extension-type Microsoft.AzureMonitor.Containers --configuration-settings amalogs.logsettings.custommountpath=<customMountPath>

Informace o dostupných nastaveních konfigurace najdete v části Žádosti o prostředky a omezení chartu Helm.

Příklad

az k8s-extension create --name azuremonitor-containers --cluster-name "my-cluster" --resource-group "my-resource-group" --cluster-type connectedClusters --extension-type Microsoft.AzureMonitor.Containers --configuration-settings logAnalyticsWorkspaceResourceID="/subscriptions/my-subscription/resourceGroups/my-resource-group/providers/Microsoft.OperationalInsights/workspaces/my-workspace"

Cluster s podporou arc s přesměrovým proxy serverem

Pokud je cluster nakonfigurovaný s předávaným proxy serverem, nastavení proxy serveru se na rozšíření automaticky použije. V případě clusteru se ampls + proxy serverem by se měla konfigurace proxy serveru ignorovat. Připojte rozšíření s nastavením amalogs.ignoreExtensionProxySettings=truekonfigurace .

az k8s-extension create --name azuremonitor-containers --cluster-name <cluster-name> --resource-group <resource-group> --cluster-type connectedClusters --extension-type Microsoft.AzureMonitor.Containers --configuration-settings amalogs.ignoreExtensionProxySettings=true

Cluster s podporou arc s uzly ARO nebo OpenShift nebo Windows

Ověřování spravované identity se nepodporuje u clusterů Kubernetes s podporou Arc s uzly ARO (Azure Red Hat OpenShift) nebo OpenShift nebo Windows. Starší ověřování použijte tak amalogs.useAADAuth=false , že zadáte jako v následujícím příkladu.

az k8s-extension create --name azuremonitor-containers --cluster-name <cluster-name> --resource-group <resource-group> --cluster-type connectedClusters --extension-type Microsoft.AzureMonitor.Containers --configuration-settings amalogs.useAADAuth=false

Odstranění instance rozšíření

Následující příkaz odstraní pouze instanci rozšíření, ale neodstraní pracovní prostor služby Log Analytics. Data v prostředku Log Analytics zůstanou nedotčená.

az k8s-extension delete --name azuremonitor-containers --cluster-type connectedClusters --cluster-name <cluster-name> --resource-group <resource-group>

Povolení úplného monitorování pomocí webu Azure Portal

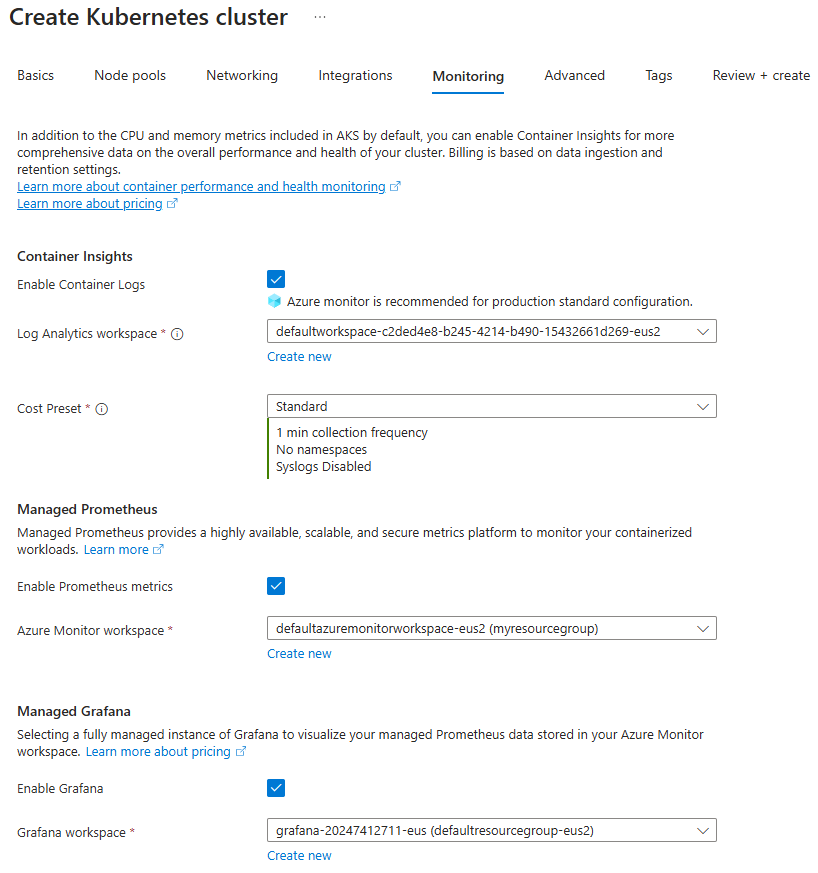

Nový cluster AKS (Prometheus, Přehledy kontejnerů a Grafana)

Při vytváření nového clusteru AKS na webu Azure Portal můžete na kartě Monitorování povolit Prometheus, Container Insights a Grafana. Ujistěte se, že zaškrtnete políčka Povolit protokoly kontejneru, Povolit metriky Prometheus a Povolit Grafana.

Existující cluster (Prometheus, Container Insights a Grafana)

- Na webu Azure Portal přejděte ke svému clusteru AKS.

- V nabídce služby v části Monitorování vyberte Přehledy>Konfigurovat monitorování.

- Přehledy kontejnerů jsou už povolené. Zaškrtněte políčka Povolit metriky Prometheus a Povolte Grafana. Pokud máte existující pracovní prostor Azure Monitoru a pracovní prostor Grafana, vyberete je za vás.

- Pokud chcete vybrat alternativní pracovní prostory nebo vytvořit nové, vyberte Upřesnit nastavení . Nastavení Přednastavení nákladů umožňuje upravit výchozí podrobnosti o kolekci, aby se snížily náklady na monitorování. Podrobnosti najdete v tématu Povolení nastavení optimalizace nákladů v Přehledech kontejnerů.

- Vyberte Konfigurovat.

Existující cluster (jenom Prometheus)

- Na webu Azure Portal přejděte ke svému clusteru AKS.

- V nabídce služby v části Monitorování vyberte Přehledy>Konfigurovat monitorování.

- Zaškrtněte políčko Povolit metriky Prometheus.

- Pokud chcete vybrat alternativní pracovní prostory nebo vytvořit nové, vyberte Upřesnit nastavení . Nastavení Přednastavení nákladů umožňuje upravit výchozí podrobnosti o kolekci, aby se snížily náklady na monitorování.

- Vyberte Konfigurovat.

Povolení shromažďování metrik Windows (Preview)

Poznámka:

V souboru windows-export-daemonset.yaml neexistuje žádný limit procesoru nebo paměti, takže může zřizovat uzly Windows.

Další podrobnosti najdete v tématu Rezervace prostředků.

Při nasazování úloh nastavte pro kontejnery limity paměti prostředků a procesoru. Tím se také odečte od NodeAllocatable a pomůže plánovači v celém clusteru určit, které pody se mají umístit na které uzly. Plánování podů bez omezení může přebít uzly Windows a v extrémních případech může způsobit, že uzly nejsou v pořádku.

Od verze 6.4.0-main-02-22-2023-3ee44b9e kontejneru doplňku Managed Prometheus (prometheus_collector) byl pro clustery AKS povolená kolekce metrik Systému Windows. Onboarding do doplňku Metriky služby Azure Monitor umožňuje, aby pody daemonSet systému Windows začaly běžet ve fondech uzlů. Podporují se Windows Server 2019 i Windows Server 2022. Pomocí těchto kroků povolíte podům shromažďovat metriky z fondů uzlů Windows.

Ruční instalace exportéru windows na uzly AKS pro přístup k metrikám Windows nasazením souboru YAML pro démona exportéru windows. Povolte následující kolektory:

[defaults]containermemoryprocesscpu_info

Další kolektory najdete v tématu Prometheus Exportér pro metriky Windows.

Nasaďte soubor YAML pro windows-exporter-daemonset. Všimněte si, že pokud jsou v uzlu použity nějaké tainty, budete muset použít příslušné tolerance.

kubectl apply -f windows-exporter-daemonset.yamlNa cluster použijte mapu ama-metrics-settings-configmap.

windowsexporterNastavte awindowskubeproxylogické hodnoty natruehodnotu . Další informace naleznete v tématu Konfigurační mapa nastavení doplňku Metriky.Povolte pravidla nahrávání, která jsou potřebná pro předefinované řídicí panely:

- Pokud se onboarding používá rozhraní příkazového řádku, uveďte možnost

--enable-windows-recording-rules. - Pokud připojování pomocí šablony ARM, Bicep nebo Azure Policy nastavíte

enableWindowsRecordingRulesvtruesouboru parametrů. - Pokud už je cluster onboardovaný, vytvořte skupiny pravidel pomocí této šablony ARM a tohoto souboru parametrů. Tím přidáte požadovaná pravidla záznamu a nejedná se o operaci ARM v clusteru a nemá vliv na aktuální stav monitorování clusteru.

- Pokud se onboarding používá rozhraní příkazového řádku, uveďte možnost

Ověření nasazení

Pomocí nástroje příkazového řádku kubectl ověřte, že je agent správně nasazený.

Spravovaná služba Prometheus

Ověřte, že je daemonSet správně nasazený ve fondech uzlů Linuxu.

kubectl get ds ama-metrics-node --namespace=kube-system

Počet podů by se měl rovnat počtu linuxových uzlů v clusteru. Výstup by měl vypadat podobně jako v následujícím příkladu:

User@aksuser:~$ kubectl get ds ama-metrics-node --namespace=kube-system

NAME DESIRED CURRENT READY UP-TO-DATE AVAILABLE NODE SELECTOR AGE

ama-metrics-node 1 1 1 1 1 <none> 10h

Ověření správného nasazení uzlů Windows

kubectl get ds ama-metrics-win-node --namespace=kube-system

Počet podů by se měl rovnat počtu uzlů Windows v clusteru. Výstup by měl vypadat podobně jako v následujícím příkladu:

User@aksuser:~$ kubectl get ds ama-metrics-node --namespace=kube-system

NAME DESIRED CURRENT READY UP-TO-DATE AVAILABLE NODE SELECTOR AGE

ama-metrics-win-node 3 3 3 3 3 <none> 10h

Ověřte, že byly pro Prometheus nasazené dvě sady replik.

kubectl get rs --namespace=kube-system

Výstup by měl vypadat podobně jako v následujícím příkladu:

User@aksuser:~$kubectl get rs --namespace=kube-system

NAME DESIRED CURRENT READY AGE

ama-metrics-5c974985b8 1 1 1 11h

ama-metrics-ksm-5fcf8dffcd 1 1 1 11h

Přehledy kontejnerů

Ověřte, že jsou daemonSets správně nasazené ve fondech uzlů Linuxu.

kubectl get ds ama-logs --namespace=kube-system

Počet podů by se měl rovnat počtu linuxových uzlů v clusteru. Výstup by měl vypadat podobně jako v následujícím příkladu:

User@aksuser:~$ kubectl get ds ama-logs --namespace=kube-system

NAME DESIRED CURRENT READY UP-TO-DATE AVAILABLE NODE SELECTOR AGE

ama-logs 2 2 2 2 2 <none> 1d

Ověření správného nasazení uzlů Windows

kubectl get ds ama-logs-windows --namespace=kube-system

Počet podů by se měl rovnat počtu uzlů Windows v clusteru. Výstup by měl vypadat podobně jako v následujícím příkladu:

User@aksuser:~$ kubectl get ds ama-logs-windows --namespace=kube-system

NAME DESIRED CURRENT READY UP-TO-DATE AVAILABLE NODE SELECTOR AGE

ama-logs-windows 2 2 2 2 2 <none> 1d

Ověření nasazení řešení Container Insights

kubectl get deployment ama-logs-rs --namespace=kube-system

Výstup by měl vypadat podobně jako v následujícím příkladu:

User@aksuser:~$ kubectl get deployment ama-logs-rs --namespace=kube-system

NAME READY UP-TO-DATE AVAILABLE AGE

ama-logs-rs 1/1 1 1 24d

Zobrazení konfigurace pomocí rozhraní příkazového řádku

aks show Pomocí příkazu zjistíte, jestli je řešení povolené, ID prostředku pracovního prostoru služby Log Analytics a souhrnné informace o clusteru.

az aks show --resource-group <resourceGroupofAKSCluster> --name <nameofAksCluster>

Příkaz vrátí informace o řešení ve formátu JSON. Část addonProfiles by měla obsahovat informace o následujícím příkladu omsagent :

"addonProfiles": {

"omsagent": {

"config": {

"logAnalyticsWorkspaceResourceID": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourcegroups/my-resource-group/providers/microsoft.operationalinsights/workspaces/my-workspace",

"useAADAuth": "true"

},

"enabled": true,

"identity": null

},

}

Zřízené prostředky

Když povolíte monitorování, ve vašem předplatném se vytvoří následující prostředky:

| Název prostředku | Typ prostředku | Skupina prostředků | Oblast/umístění | Popis |

|---|---|---|---|---|

MSCI-<aksclusterregion>-<clustername> |

Pravidla shromažďování dat | Stejné jako cluster | Stejné jako pracovní prostor služby Log Analytics | Toto pravidlo shromažďování dat je určené pro shromažďování protokolů agentem Služby Azure Monitor, který jako cíl používá pracovní prostor služby Log Analytics a je přidružený k prostředku clusteru AKS. |

MSPROM-<aksclusterregion>-<clustername> |

Pravidla shromažďování dat | Stejné jako cluster | Stejné jako pracovní prostor služby Azure Monitor | Toto pravidlo shromažďování dat je určené pro shromažďování metrik prometheus podle doplňku metrik, který má vybraný pracovní prostor služby Azure Monitor jako cíl a je přidružený také k prostředku clusteru AKS. |

MSPROM-<aksclusterregion>-<clustername> |

Koncový bod shromažďování dat | Stejné jako cluster | Stejné jako pracovní prostor služby Azure Monitor | Tento koncový bod shromažďování dat používá výše uvedené pravidlo shromažďování dat k ingestování metrik Prometheus z doplňku metrik. |

Když vytvoříte nový pracovní prostor Azure Monitoru, vytvoří se v rámci něj následující další prostředky.

| Název prostředku | Typ prostředku | Skupina prostředků | Oblast/umístění | Popis |

|---|---|---|---|---|

<azuremonitor-workspace-name> |

Pravidla shromažďování dat | <MA_azuremonitor-workspace-name>_<azuremonitor-workspace-region>_managed | Stejné jako pracovní prostor služby Azure Monitor | DCR se vytvořilo při použití serveru OSS Prometheus k vzdálenému zápisu do pracovního prostoru služby Azure Monitor. |

<azuremonitor-workspace-name> |

Koncový bod shromažďování dat | <MA_azuremonitor-workspace-name>_<azuremonitor-workspace-region>_managed | Stejné jako pracovní prostor služby Azure Monitor | DCE se vytvořilo při použití serveru OSS Prometheus k vzdálenému zápisu do pracovního prostoru služby Azure Monitor. |

Rozdíly mezi clustery s Windows a Linuxem

Mezi hlavní rozdíly při monitorování clusteru s Windows Serverem v porovnání s linuxovým clusterem patří:

- Systém Windows nemá metriku RSS paměti. V důsledku toho není k dispozici pro uzly a kontejnery Windows. K dispozici je metrika Pracovní sada .

- Informace o kapacitě diskového úložiště nejsou dostupné pro uzly Windows.

- Monitorují se pouze podová prostředí, nikoli prostředí Dockeru.

- Ve verzi Preview se podporuje maximálně 30 kontejnerů Windows Serveru. Toto omezení neplatí pro kontejnery Linuxu.

Poznámka:

Podpora Container Insights pro operační systém Windows Server 2022 je ve verzi Preview.

Kontejnerizovaný agent Linuxu (pod repliky) volá rozhraní API na všech uzlech Windows na zabezpečeném portu Kubeletu (10250) v rámci clusteru za účelem shromažďování metrik souvisejících s výkonem uzlů a kontejnerů. Zabezpečený port Kubeletu (:10250) by se měl otevřít ve virtuální síti clusteru pro příchozí i odchozí provoz pro shromažďování metrik souvisejících s výkonem kontejneru a uzlu Windows.

Pokud máte cluster Kubernetes s uzly Windows, zkontrolujte a nakonfigurujte skupinu zabezpečení sítě a zásady sítě, abyste měli jistotu, že je otevřený zabezpečený port Kubeletu (:10250) pro příchozí i odchozí komunikaci ve virtuální síti clusteru.

Další kroky

- Pokud při pokusu o připojení řešení dojde k problémům, projděte si průvodce odstraňováním potíží.

- Díky monitorování, které umožňuje shromažďovat informace o stavu a využití prostředků clusteru AKS a úloh spuštěných na nich, se dozvíte , jak používat Přehledy kontejnerů.