Požadavky na systém souborů Lustre spravované službou Azure

Tento článek vysvětluje požadavky, které musíte nakonfigurovat před vytvořením systému souborů Lustre spravovaného Azure.

- Požadavky na síť

- Požadavky na integraci objektů blob (volitelné)

Předpoklady pro sítě

Systémy souborů Azure Managed Lustre existují v podsíti virtuální sítě. Podsíť obsahuje službu pro správu Lustre (MGS) a zpracovává všechny interakce klientů s virtuálním clusterem Lustre.

Po vytvoření systému souborů nemůžete přesunout systém souborů z jedné sítě nebo podsítě do jiné.

Azure Managed Lustre přijímá jenom adresy IPv4. Protokol IPv6 se nepodporuje.

Požadavky na velikost sítě

Velikost požadované podsítě závisí na velikosti vytvořeného systému souborů. Následující tabulka uvádí přibližný odhad minimální velikosti podsítě pro systémy souborů Azure Managed Lustre různých velikostí.

| Kapacita úložiště | Doporučená hodnota předpony CIDR |

|---|---|

| 4 TiB až 16 TiB | /27 nebo větší |

| 20 TiB až 40 TiB | /26 nebo větší |

| 44 TiB až 92 TiB | /25 nebo větší |

| 96 TiB až 196 TiB | /24 nebo větší |

| 200 TiB až 400 TiB | /23 nebo větší |

Další důležité informace o velikosti sítě

Při plánování virtuální sítě a podsítě vezměte v úvahu požadavky na všechny ostatní služby, které chcete vyhledat v podsíti nebo virtuální síti Spravované Lustre Azure.

Pokud používáte cluster Azure Kubernetes Service (AKS) se systémem souborů Azure Managed Lustre, můžete cluster AKS najít ve stejné podsíti jako systém souborů. V tomto případě musíte kromě adresního prostoru pro systém souborů Lustre zadat dostatek IP adres pro uzly a pody AKS. Pokud ve virtuální síti používáte více než jeden cluster AKS, ujistěte se, že má virtuální síť dostatečnou kapacitu pro všechny prostředky ve všech clusterech. Další informace o strategiích sítě pro spravované lustre Azure a AKS najdete v tématu Přístup k podsíti AKS.

Pokud chcete k hostování výpočetních virtuálních počítačů ve stejné virtuální síti použít jiný prostředek, před vytvořením virtuální sítě a podsítě pro váš systém Azure Managed Lustre zkontrolujte požadavky na tento proces. Při plánování více clusterů ve stejné podsíti je nutné použít adresní prostor dostatečně velký, aby vyhovoval celkovým požadavkům na všechny clustery.

Přístup k podsíti a oprávnění

Ve výchozím nastavení není nutné provádět žádné konkrétní změny, aby bylo možné povolit Azure Managed Lustre. Pokud vaše prostředí obsahuje zásady zabezpečení nebo sítě s omezeným přístupem, měli byste zvážit následující doprovodné materiály:

| Typ přístupu | Požadovaná nastavení sítě |

|---|---|

| Přístup k DNS | Použijte výchozí server DNS založený na Azure. |

| Přístup mezi hostiteli v podsíti Spravované Lustre Azure | Povolte příchozí a odchozí přístup mezi hostiteli v podsíti Azure Managed Lustre. Například pro nasazení clusteru je nutný přístup k portu TCP 22 (SSH). |

| Přístup ke cloudové službě Azure | Nakonfigurujte skupinu zabezpečení sítě tak, aby povolte systému souborů Azure Managed Lustre přístup ke cloudovým službám Azure z podsítě Azure Managed Lustre. Přidejte odchozí pravidlo zabezpečení s následujícími vlastnostmi: - Port: Libovolný - Protokol: Jakýkoli - Zdroj: Virtuální síť - Cíl: Značka služby AzureCloud - Akce: Povolit Poznámka: Konfigurace cloudové služby Azure také umožňuje potřebnou konfiguraci služby Azure Queue. Další informace najdete v tématu Značky služeb virtuální sítě. |

| Přístup k lustre (Porty TCP 988, 1019–1023) |

Vaše skupina zabezpečení sítě musí povolit příchozí a odchozí provoz pro port TCP 988 a rozsah portů TCP 1019–1023. Tato pravidla musí být povolená mezi hostiteli ve spravované podsíti Lustre Azure i mezi všemi klientskými podsítěmi a spravovanou podsítí Lustre Azure. Žádné jiné služby si nemohou rezervovat ani používat tyto porty na vašich klientech Lustre. Výchozí pravidla 65000 AllowVnetInBound a 65000 AllowVnetOutBound splňují tento požadavek. |

Podrobné pokyny ke konfiguraci skupiny zabezpečení sítě pro systémy souborů Azure Managed Lustre najdete v tématu Vytvoření a konfigurace skupiny zabezpečení sítě.

Známá omezení

Následující známá omezení platí pro nastavení virtuální sítě pro systémy souborů Azure Managed Lustre:

- Prostředky Spravované lustre Azure a Azure NetApp Files nemůžou sdílet podsíť. Pokud používáte službu Azure NetApp Files, musíte vytvořit systém souborů Azure Managed Lustre v samostatné podsíti. Nasazení selže, pokud se pokusíte vytvořit systém souborů Azure Managed Lustre v podsíti, která obsahuje nebo obsahuje prostředky Azure NetApp Files.

- Pokud ke správě informací o vazbě služby NIS (Network Information Services) používáte

ypbindproces démon ve vašich klientech, musíte zajistit, abyypbindse nezarezervuje port 988. Můžete buď ručně upravit porty, kteréypbindsi vyhrazuje, nebo zajistit, aby vaše spouštěcí infrastruktura systému spouští připojení klienta Lustre před spuštěnímypbind.

Poznámka:

Po vytvoření systému souborů Azure Managed Lustre se ve skupině prostředků systému souborů zobrazí několik nových síťových rozhraní. Jejich jména začínají amlfs- a končí -snic. V těchto rozhraních neměňte žádná nastavení. Konkrétně ponechte výchozí hodnotu povolenou pro nastavení akcelerovaných síťových služeb. Zakázání akcelerovaných síťových služeb v těchto síťových rozhraních snižuje výkon systému souborů.

Požadavky na integraci objektů blob (volitelné)

Pokud plánujete integrovat systém souborů Azure Managed Lustre se službou Azure Blob Storage, před vytvořením systému souborů proveďte následující požadavky.

Další informace o integraci objektů blob najdete v tématu Použití služby Azure Blob Storage se systémem souborů Azure Managed Lustre.

Spravovaná aplikace Azure Lustre funguje s účty úložiště, které mají povolený hierarchický obor názvů a účty úložiště s nehierarchickým nebo plochým oborem názvů. Platí následující menší rozdíly:

- Pro účet úložiště s povoleným hierarchickým oborem názvů služba Azure Managed Lustre čte atributy POSIX z hlavičky objektu blob.

- Pro účet úložiště, který nemá povolený hierarchický obor názvů, služba Azure Managed Lustre čte atributy POSIX z metadat objektů blob. Vytvoří se samostatný prázdný soubor se stejným názvem jako obsah kontejneru objektů blob, který bude obsahovat metadata. Tento soubor je na stejné straně jako skutečný datový adresář v systému souborů Azure Managed Lustre.

Pokud chcete integrovat Službu Azure Blob Storage se systémem souborů Lustre managed Lustre, musíte před vytvořením systému souborů vytvořit nebo nakonfigurovat následující prostředky:

Účet úložiště

Musíte vytvořit účet úložiště nebo použít existující účet. Účet úložiště musí mít následující nastavení:

- Typ účtu – kompatibilní typ účtu úložiště. Další informace najdete v tématu Podporované typy účtů úložiště.

- Role přístupu – Přiřazení rolí, která umožňují systému Azure Managed Lustre upravovat data. Další informace najdete v tématu Požadované role přístupu.

- Přístupové klíče – Účet úložiště musí mít nastavené nastavení přístupu k klíči účtu úložiště nastavené na Povoleno.

Podporované typy účtů úložiště

Pro systémy souborů Azure Managed Lustre je možné použít následující typy účtů úložiště:

| Storage account type | Redundance |

|---|---|

| Standard | Místně redundantní úložiště (LRS), geograficky redundantní úložiště (GRS) Zónově redundantní úložiště (ZRS), geograficky redundantní úložiště jen pro čtení (RAGRS), geograficky zónově redundantní úložiště (GZRS), geograficky redundantní úložiště jen pro čtení (RA-GZRS) |

| Premium – objekty blob bloku | LRS, ZRS |

Přístupové role pro integraci objektů blob

Azure Managed Lustre potřebuje autorizaci pro přístup k vašemu účtu úložiště. Pomocí řízení přístupu na základě role v Azure (Azure RBAC) dejte systému souborů přístup k vašemu úložišti objektů blob.

Před vytvořením systému souborů musí vlastník účtu úložiště přidat tyto role:

Důležité

Tyto role musíte přidat před vytvořením systému souborů Azure Managed Lustre. Pokud systém souborů nemá přístup k vašemu kontejneru objektů blob, vytvoření systému souborů se nezdaří. Ověření provedené před vytvořením systému souborů nemůže rozpoznat problémy s oprávněními k přístupu ke kontejneru. Rozšíření nastavení role v prostředí Azure může trvat až pět minut.

Pokud chcete přidat role pro poskytovatele prostředků hpC Cache instančního objektu, postupujte takto:

- Přejděte ke svému účtu úložiště a v levém navigačním podokně vyberte Řízení přístupu (IAM ).

- Výběrem možnosti Přidat>přiřazení role otevřete stránku Přidat přiřazení role.

- Přiřaďte roli.

- Přidejte do této role poskytovatele prostředků služby HPC Cache.

Tip

Pokud nemůžete najít poskytovatele prostředků služby HPC Cache, vyhledejte místo toho mezipaměť úložiště. Poskytovatel prostředků storagecache byl hlavní název služby před obecnou dostupností produktu.

- Opakováním kroků 3 a 4 přidejte každou roli.

Podrobný postup najdete v tématu Přiřazování rolí Azure s využitím webu Azure Portal.

Kontejnery objektů blob

Ve stejném účtu úložiště musíte mít dva samostatné kontejnery objektů blob, které se používají pro následující účely:

- Kontejner dat: Kontejner objektů blob v účtu úložiště, který obsahuje soubory, které chcete použít v systému souborů Azure Managed Lustre.

- Kontejner protokolování: Druhý kontejner pro protokoly importu a exportu v účtu úložiště. Protokoly musíte uložit do jiného kontejneru než v datovém kontejneru.

Poznámka:

Soubory můžete do systému souborů přidat později z klientů. Pokud ale nevytvoříte úlohu importu, soubory přidané do původního kontejneru objektů blob po vytvoření systému souborů nebudou importovány do systému souborů Azure Managed Lustre.

Privátní koncové body (volitelné)

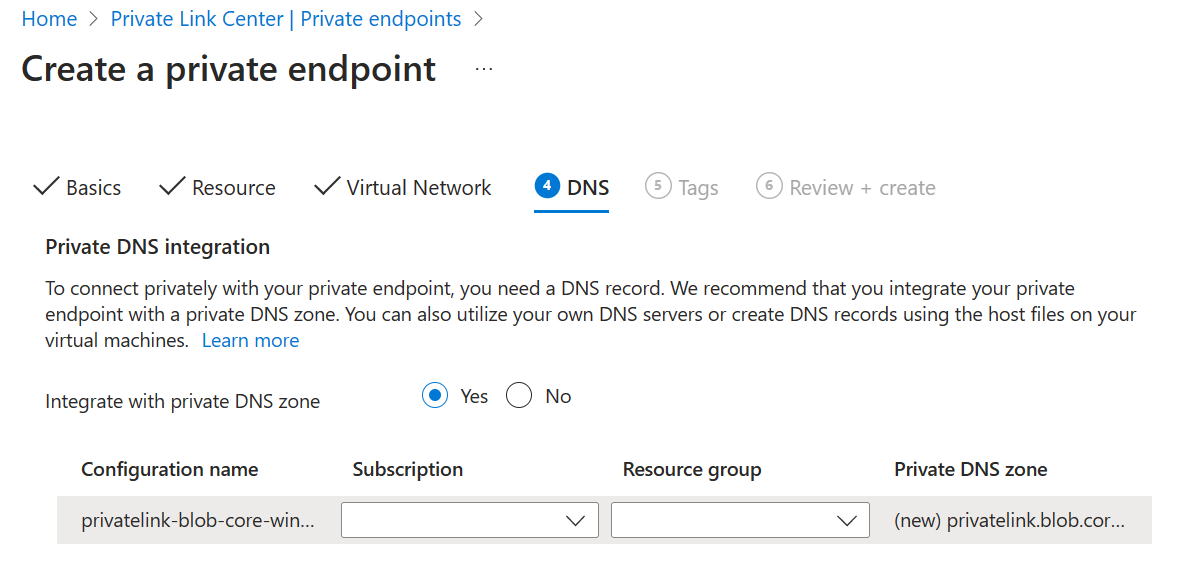

Pokud používáte privátní koncový bod s nastavením objektu blob, abyste zajistili, že Spravovaná lustre Azure dokáže přeložit název SA, musíte během vytváření nového koncového bodu povolit nastavení privátního koncového bodu Integrace s privátní zónou DNS.

- Integrace s Privátní DNS zónou: Musí být nastavena na Ano.