Projděte si vzor referenčního modelu sítě pro nasazení s jedním propojením bez přepínače úložiště se třemi uzly pro Azure Local.

Platí pro: Azure Local 2311.2 a novější

V tomto článku se dozvíte o bez přepínačové úložné konfiguraci se třemi uzly, dvěma přepínači TOR L3 a referenčním vzoru sítě typu full-mesh s jedním propojením, který můžete použít k nasazení svého místního řešení Azure.

Poznámka:

Vzory odkazů na síť bez přepínačů 3 uzlů popsané v tomto článku byly testovány a ověřeny společností Microsoft. Informace o vzorech sítě bez přepínačů se dvěma uzly najdete v tématu Vzory nasazení místní sítě Azure.

Scénáře

Scénáře pro tento model sítě zahrnují laboratoře, továrny, maloobchodní prodejny, veřejné sektory a státní správu.

Při hledání nákladově efektivního řešení, které má odolnost proti chybám napříč všemi síťovými komponentami, zvažte implementaci tohoto modelu. Služby L3 softwarově definované sítě (SDN) jsou v tomto modelu plně podporovány. Směrovací služby, jako je protokol BGP (Border Gateway Protocol), je možné nakonfigurovat přímo na přepínačích TOR, pokud podporují služby L3. Funkce zabezpečení sítě, jako je mikro segmentace nebo technologie QoS (Quality of Service), nevyžadují další konfiguraci zařízení brány firewall, protože jsou implementované ve vrstvě virtuálního síťového adaptéru.

Součásti fyzického připojení

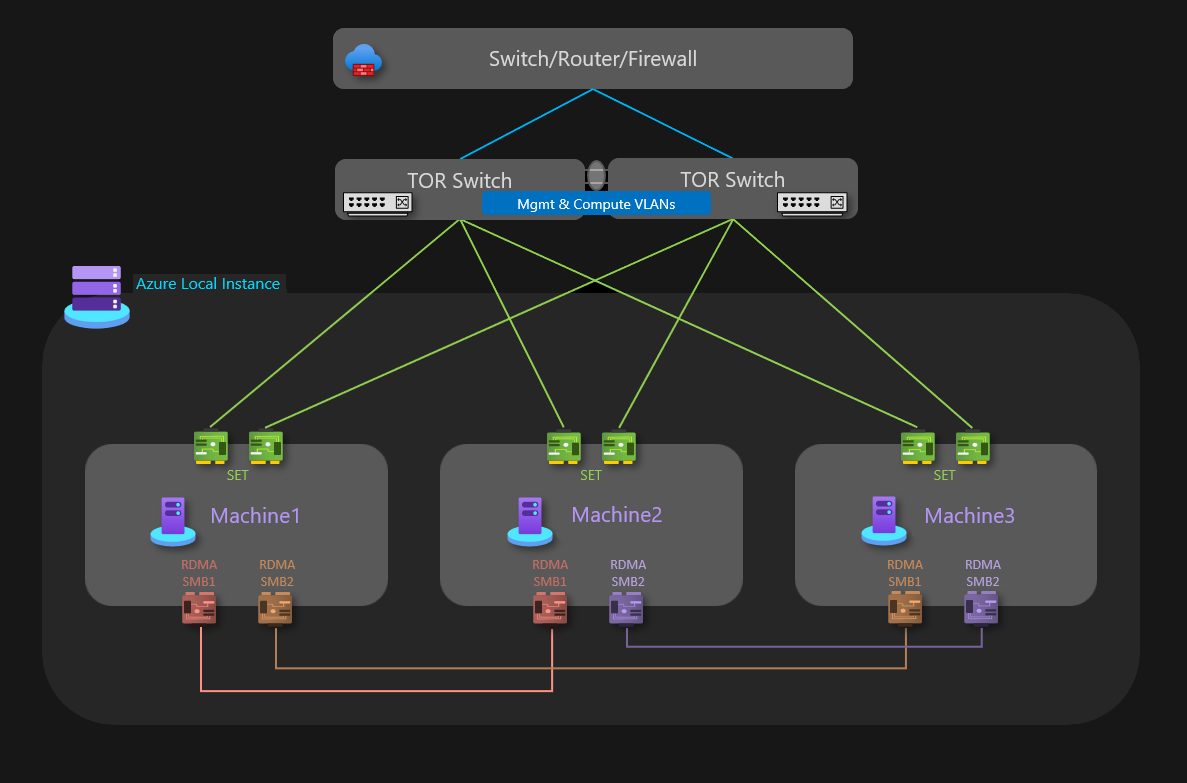

Jak je znázorněno na výše uvedeném diagramu, tento model má následující komponenty fyzické sítě:

- Pro komunikaci typu northbound a southbound vyžaduje místní instance Azure dva přepínače TOR v konfiguraci skupiny agregace MLAG (Multi-Chassis Link Group).

- Dvě síťové karty využívající virtuální přepínač SET pro zpracování provozu správy a výpočetního provozu připojeného k přepínačům TOR. Každá síťová karta je připojená k jinému TOR.

- Dvě síťové karty RDMA na každém uzlu v konfiguraci s jedním propojením s plnou sítí pro přenosy mezi východem a západem úložiště.

Poznámka:

Pro tuto konfiguraci neexistuje žádné redundantní síťové připojení mezi uzly.

| Sítě | Správa a výpočetní prostředky | Úložiště |

|---|---|---|

| Rychlost propojení | Alespoň 1 GB/s. Doporučuje se 10 GB/s. | Nejméně 10 GB/s |

| Typ rozhraní | RJ45, SFP+ nebo SFP28 | SFP+ nebo SFP28 |

| Porty a agregace | Dva spojené porty | Dva samostatné porty |

Logické sítě

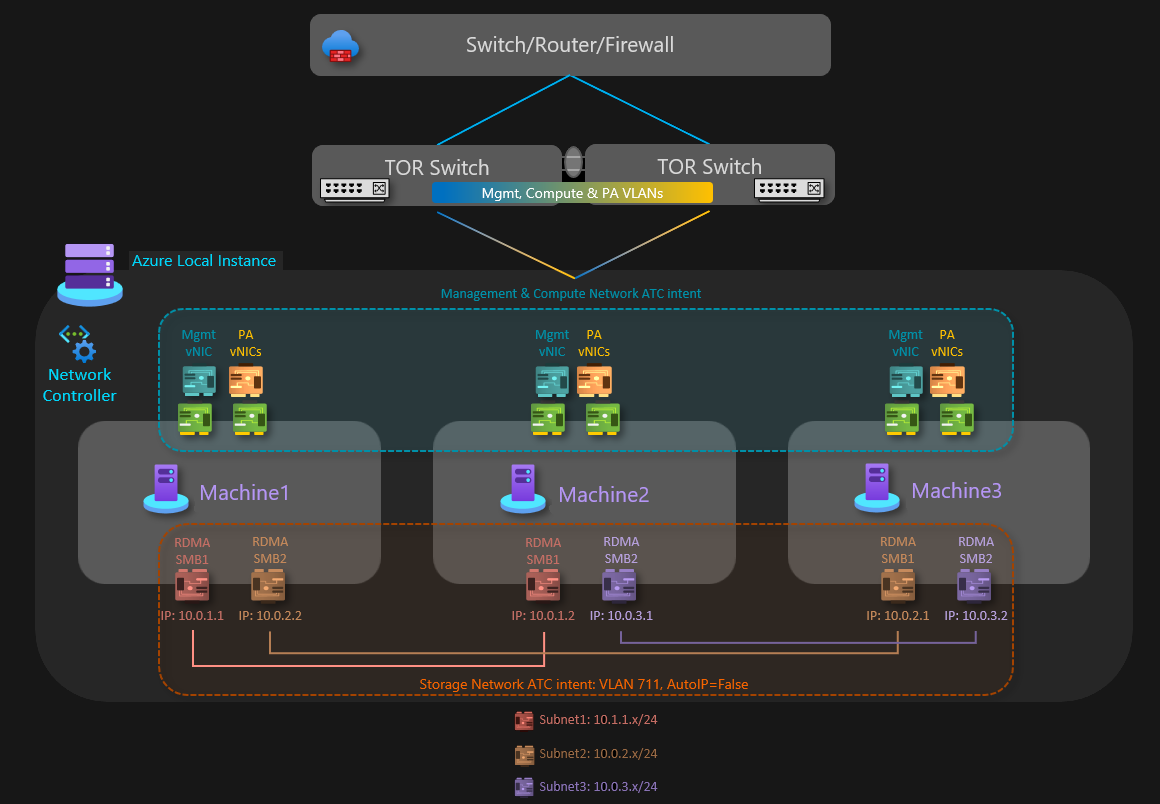

Jak je znázorněno v následujícím diagramu, tento model má následující komponenty logické sítě:

Propojovací sítě uzlů VLAN pro přenosy SMB (úložiště a migrace za provozu)

Provoz založený na záměru úložiště se skládá ze tří jednotlivých podsítí podporujících provoz RDMA. Každé rozhraní je vyhrazené pro samostatnou síť propojení uzlů. Tento provoz je určen pouze pro cestování mezi třemi uzly. Provoz úložiště v těchto podsítích je izolovaný bez připojení k jiným prostředkům.

Každá dvojice adaptérů úložiště mezi uzly funguje v různých podsítích IP adres. Pokud chcete povolit konfiguraci bez přepínače, každý připojený uzel podporuje stejnou odpovídající podsíť svého souseda.

Při nasazování konfigurace bez přepínače se třemi uzly má Network ATC následující požadavky:

Podporuje pouze jednu síť VLAN pro všechny podsítě IP používané pro připojení k úložišti.

StorageAutoIPParametr musí být nastaven na hodnotu false,Switchlessparametr musí být nastaven na hodnotu true a vy zodpovídáte za zadání IP adres v šabloně ARM použité k nasazení místní instance Azure z Azure.Pro místní cloudová nasazení Azure:

Rozšiřování kapacity úložných systémů bez použití síťových přepínačů není podporováno.

Tento scénář se třemi uzly je možné nasadit pouze pomocí šablon ARM.

Další informace naleznete v části Nasazení prostřednictvím šablony nasazení Azure Resource Manageru.

Správa sítě VLAN

Všichni hostitelé fyzických výpočetních prostředků musí přistupovat k logické síti pro správu. Pro účely plánování IP adres musí mít každý hostitel přiřazenou alespoň jednu IP adresu z logické sítě pro správu.

Server DHCP může automaticky přiřadit IP adresy pro síť pro správu nebo můžete ručně přiřadit statické IP adresy. Pokud je upřednostňovanou metodou přiřazování IP adres DHCP, doporučuje se rezervace DHCP bez vypršení platnosti.

Informace najdete v tématu Aspekty sítě DHCP pro cloudové nasazení.

Síť pro správu podporuje dvě různé konfigurace sítě VLAN pro provoz – nativní a označený. Pro každou konfiguraci platí následující aspekty:

Nativní VLAN pro síťovou správu nevyžaduje zadání ID VLAN.

Označená VLAN pro správu sítě vyžaduje konfiguraci ID VLAN na fyzických síťových adaptérech nebo na virtuálním síťovém adaptéru pro správu sítě před registrací uzlů v Azure Arc.

Porty fyzického přepínače musí být správně nakonfigurované tak, aby přijímaly ID sítě VLAN na adaptérech pro správu.

Pokud záměr zahrnuje typy provozu správy a výpočetních prostředků, musí být porty fyzického přepínače nakonfigurované v režimu kmene, aby přijímaly všechny sítě VLAN vyžadované pro správu a výpočetní úlohy.

Síť pro správu podporuje provoz používaný správcem pro správu systému, včetně vzdálené plochy, Centra pro správu Systému Windows a služby Active Directory.

Další informace najdete v tématu Aspekty sítě VLAN pro správu.

Virtuální místní sítě (VLAN) pro výpočty

V některých scénářích nemusíte s zapouzdřením sítě VXLAN používat virtuální sítě SDN. Místo toho můžete použít tradiční sítě VLAN k izolaci nájemních pracovních zátěží. Tyto sítě VLAN musí být nakonfigurované na portech přepínačů TOR v trunk režimu. Při připojování nových virtuálních počítačů k těmto sítím VLAN se na virtuálním síťovém adaptéru definuje odpovídající značka VLAN.

Síť HNV Provider Address (PA)

Síť Hyper-V Network Virtualization Provider Address (HNV PA) slouží jako podkladová fyzická síť pro east-west (interní-interní) provoz tenanta, north-south (externí-interní) provoz tenanta a pro výměnu informací o vzájemném propojení (peerování) v protokolu BGP (Border Gateway Protocol) s fyzickou sítí. Tato síť se vyžaduje jenom v případě, že je potřeba nasadit virtuální sítě pomocí zapouzdření sítě VXLAN pro další vrstvu izolace a víceklientské architektury sítě.

Další informace naleznete v tématu Plánování infrastruktury softwarově definované sítě.

Záměry ATC sítě

U tříuzlových vzorů úložiště bez přepínače se vytvoří dva síťové záměry ATC. Prvním záměrem je správa a výpočetní síťový provoz a druhým záměrem je provoz úložiště.

Účel správy a výpočetních záměrů

- Typ záměru: Správa a výpočty

- Režim: Režim clusteru

- Seskupování: Ano. Tým pNIC01 a pNIC02

- Výchozí síť VLAN pro správu: Nakonfigurovaná síť VLAN pro adaptéry pro správu se nezmění.

- PA a výpočetní sítě VLAN a vNIC: Síťová ATC je transparentní pro PA vNIC a VLAN nebo výpočetní VM vNIC a VLAN.

Záměr úložiště

Typ záměru: Úložiště

Režim záměru: Režim clusteru

Seskupování: Ne. Síťové karty RDMA využívají SMB Multichannel k zajištění odolnosti a agregace šířky pásma.

Výchozí VLAN: jediná VLAN pro všechny podsítě

Automatická IP adresa úložiště: Nepravda. Tento model vyžaduje ruční konfiguraci IP adresy nebo definici IP adresy šablony ARM.

Vyžaduje se tři podsítě (definované uživatelem):

- Síť úložiště 1: 10.0.1.0/24 –

Node1 -> Node2 - Síť úložiště 2: 10.0.2.0/24 –

Node1 -> Node2 - Síť úložiště 3: 10.0.3.0/24 –

Node2 -> Node3

- Síť úložiště 1: 10.0.1.0/24 –

Další informace viz Nasazení síťového připojení hostitele s Network ATC.

Příklad konfigurace síťového záměru úložiště ve šabloně ARM

Můžete použít šablonu ARM pro bezpřepínačové úložiště se 3 uzly, duální TOR a jedno propojení.

Tady je fragment kódu ze šablony:

"storageNetworkList": {

"value": [

{

"name": "StorageNetwork1",

"networkAdapterName": "SMB1",

"vlanId": "711",

"storageAdapterIPInfo": [

{

"physicalNode": "Node1",

"ipv4Address": "10.0.1.1",

"subnetMask": "255.255.255.0"

},

{

"physicalNode": "Node2",

"ipv4Address": "10.0.1.2",

"subnetMask": "255.255.255.0"

},

{

"physicalNode": "Node3",

"ipv4Address": "10.0.2.1",

"subnetMask": "255.255.255.0"

}

]

},

{

"name": "StorageNetwork2",

"networkAdapterName": "SMB2",

"vlanId": "711",

"storageAdapterIPInfo": [

{

"physicalNode": "Node1",

"ipv4Address": "10.0.2.2",

"subnetMask": "255.255.255.0"

},

{

"physicalNode": "Node2",

"ipv4Address": "10.0.3.1",

"subnetMask": "255.255.255.0"

},

{

"physicalNode": "Node3",

"ipv4Address": "10.0.3.2",

"subnetMask": "255.255.255.0"

}

]

}

]

},