Správa řízení aplikací pro Azure Local

Platí pro: Azure Local 2311.2 a novější

Tento článek popisuje, jak pomocí řízení aplikací snížit prostor pro útoky na Azure Local. Další informace najdete v tématu Správa standardních nastavení zabezpečení v místnímAzure.

Požadavky

Než začnete, ujistěte se, že máte přístup k místní instanci Azure, která je nasazená, zaregistrovaná a připojená k Azure.

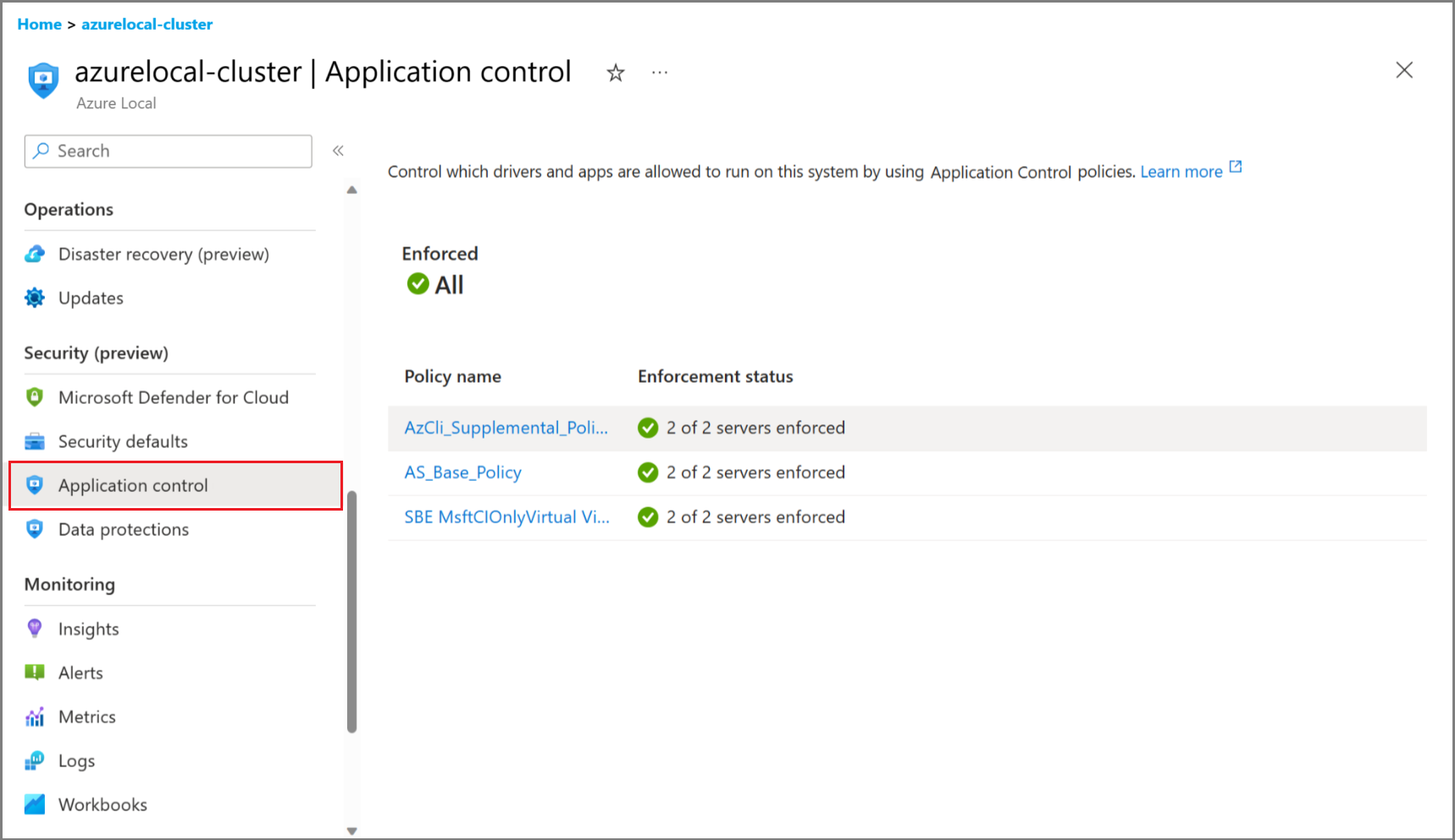

Zobrazení nastavení řízení aplikací prostřednictvím webu Azure Portal

Pokud chcete zobrazit nastavení řízení aplikací na webu Azure Portal, ujistěte se, že jste použili iniciativu MCSB. Další informace najdete v tématu Použití iniciativy srovnávacího testu Microsoft Cloud Security.

Zásady řízení aplikací můžete použít ke správě ovladačů a aplikací, které se můžou v systému spouštět. Nastavení řízení aplikací můžete zobrazit jenom prostřednictvím webu Azure Portal. Informace o správě nastavení najdete v tématu Správa nastavení řízení aplikací pomocíPowerShellu .

Správa nastavení řízení aplikací pomocí PowerShellu

Povolení režimů zásad řízení aplikací

Řízení aplikací můžete povolit během nebo po nasazení. Pomocí PowerShellu povolte nebo zakažte řízení aplikací po nasazení.

Připojte se k jednomu z počítačů a pomocí následujících rutin povolte požadované zásady řízení aplikací v režimu Audit nebo Vynucené.

V této verzi buildu existují dvě rutiny:

-

Enable-AsWdacPolicy– Ovlivňuje všechny uzly clusteru. -

Enable-ASLocalWDACPolicy– Ovlivňuje pouze uzel, na kterém je rutina spuštěná.

V závislosti na vašem případu použití byste měli spustit globální změnu clusteru nebo změnu místního uzlu.

To je užitečné v těchto případech:

- Začali jste s výchozími doporučenými nastaveními.

- Musíte nainstalovat nebo spustit nový software třetí strany. Režimy zásad můžete přepnout a vytvořit tak doplňkové zásady.

- Začali jste se zakázaným řízením aplikací během nasazování a teď chcete povolit řízení aplikací, aby zvýšili ochranu zabezpečení nebo ověřili, že váš software běží správně.

- Řízení aplikací blokuje váš software nebo skripty. V takovém případě můžete k pochopení a řešení tohoto problému použít režim auditu.

Poznámka:

Když je aplikace blokovaná, vytvoří řízení aplikací odpovídající událost. Projděte si protokol událostí a seznamte se s podrobnostmi o zásadách, které blokují vaši aplikaci. Další informace naleznete v provozní příručce Řízení aplikací.

Přepnutí režimů zásad řízení aplikací

Pomocí těchto kroků můžete přepínat mezi režimy zásad řízení aplikací. Tyto příkazy PowerShellu komunikují s orchestrátorem a umožňují vybrané režimy.

Připojte se k místnímu počítači Azure.

Spusťte následující příkaz PowerShellu pomocí přihlašovacích údajů místního správce nebo přihlašovacích údajů uživatele nasazení (AzureStackLCMUser).

Spuštěním následující rutiny zkontrolujte režim zásad řízení aplikací, který je aktuálně povolený:

Get-AsWdacPolicyModeTato rutina vrátí režim auditování nebo vynucení na uzel.

Spuštěním následující rutiny přepněte režim zásad:

Enable-AsWdacPolicy -Mode <PolicyMode [Audit | Enforced]>Pokud chcete například přepnout režim zásad na audit, spusťte:

Enable-AsWdacPolicy -Mode AuditUpozorňující

Přepnutí do vybraného režimu bude trvat až dvě až tři minuty.

Spusťte

Get-ASWDACPolicyModeznovu, abyste potvrdili, že je režim zásad aktualizovaný.Get-AsWdacPolicyModeTady je ukázkový výstup těchto rutin:

PS C:\> Get-AsWdacPolicyMode VERBOSE: Getting Application Control Policy Mode on Node01. VERBOSE: Application Control Policy Mode on Node01 is Enforced. VERBOSE: Getting Application Control Policy Mode on Node01. VERBOSE: Application Control Policy Mode on Node01 is Enforced. NodeName PolicyMode -------- ---------- Node01 Enforced Node01 Enforced PS C:\> Enable-AsWdacPolicy -Mode Audit WARNING: Setting Application Control Policy to Audit Mode on all nodes. This will not protect your system against untrusted applications VERBOSE: Action plan instance ID specified: 6826fbf2-cb00-450e-ba08-ac24da6df4aa VERBOSE: Started an action plan 6826fbf2-cb00-450e-ba08-ac24da6df4aa to set Application Control Policy to Audit Mode. 6826fbf2-cb00-450e-ba08-ac24da6df4aa PS C:\> Get-AsWdacPolicyMode VERBOSE: Getting Application Control Policy Mode on Node01. VERBOSE: Application Control Policy Mode on Node01 is Audit. VERBOSE: Getting Application Control Policy Mode on Node01. VERBOSE: Application Control Policy Mode on Node01 is Audit. NodeName PolicyMode -------- ---------- Node01 Audit Node01 Audit

Vytvoření zásady řízení aplikací pro povolení softwaru třetích stran

Při používání řízení aplikací v režimu vynucování vytvořte doplňkové zásady řízení aplikací pro spuštění softwaru nepodepsaného společností Microsoft na základě základních zásad poskytovaných společností Microsoft. Další informace naleznete v dokumentaci pro veřejné řízení aplikací .

Poznámka:

Pokud chcete spustit nebo nainstalovat nový software, možná budete muset nejprve přepnout řízení aplikací do režimu auditu (viz kroky výše), nainstalovat software, otestovat, že funguje správně, vytvořit novou doplňkovou zásadu a pak přepnout řízení aplikací zpět do vynuceného režimu.

Vytvořte novou zásadu ve formátu více zásad, jak je znázorněno níže. Pak ho můžete Add-ASWDACSupplementalPolicy -Path Policy.xml převést na doplňkové zásady a nasadit ho mezi uzly v clusteru.

Vytvoření doplňkové zásady řízení aplikací

Pomocí následujících kroků vytvořte doplňkové zásady:

Než začnete, nainstalujte software, na který budou zahrnuty doplňkové zásady, do vlastního adresáře. Je v pořádku, pokud existují podadresáře. Při vytváření doplňkových zásad musíte zadat adresář ke kontrole a nechcete, aby doplňkové zásady pokrývala veškerý kód v systému. V našem příkladu je tento adresář C:\software\codetoscan.

Jakmile budete mít veškerý software zavedený, spusťte následující příkaz, kterým vytvoříte doplňkové zásady. K identifikaci použijte jedinečný název zásady.

New-CIPolicy -MultiplePolicyFormat -Level Publisher -FilePath c:\wdac\Contoso-policy.xml -UserPEs -Fallback Hash -ScanPath c:\software\codetoscanSpuštěním následující rutiny upravte metadata doplňkových zásad:

# Path of new created XML) $policyPath = "c:\wdac\Contoso-policy.xml" # Set Policy Version (VersionEx in the XML file) $policyVersion = "1.0.0.1" Set-CIPolicyVersion -FilePath $policyPath -Version $policyVersion # Set Policy Info (PolicyName, PolicyID in the XML file) Set-CIPolicyIdInfo -FilePath $policyPath -PolicyID "Contoso-Policy_$policyVersion" -PolicyName "Contoso-Policy"Spuštěním následující rutiny nasaďte zásadu:

Add-ASWDACSupplementalPolicy -Path c:\wdac\Contoso-policy.xmlSpuštěním následující rutiny zkontrolujte stav nové zásady:

Get-ASLocalWDACPolicyInfoTady je ukázkový výstup těchto rutin:

C:\> Get-ASLocalWDACPolicyInfo NodeName : Node01 PolicyMode : Enforced PolicyGuid : {A6368F66-E2C9-4AA2-AB79-8743F6597683} PolicyName : AS_Base_Policy PolicyVersion : AS_Base_Policy_1.1.4.0 PolicyScope : Kernel & User MicrosoftProvided : True LastTimeApplied : 10/26/2023 11:14:24 AM NodeName : Node01 PolicyMode : Enforced PolicyGuid : {2112036A-74E9-47DC-A016-F126297A3427} PolicyName : Contoso-Policy PolicyVersion : Contoso-Policy_1.0.0.1 PolicyScope : Kernel & User MicrosoftProvided : False LastTimeApplied : 10/26/2023 11:14:24 AM