Správa šifrování BitLockeru v Azure Local

Platí pro: Azure Local 2311.2 a novější

Tento článek popisuje, jak zobrazit a povolit šifrování BitLockeru a načíst obnovovací klíče BitLockeru v místní instanci Azure.

Požadavky

Než začnete, ujistěte se, že máte přístup k místní instanci Azure, která je nasazená, zaregistrovaná a připojená k Azure.

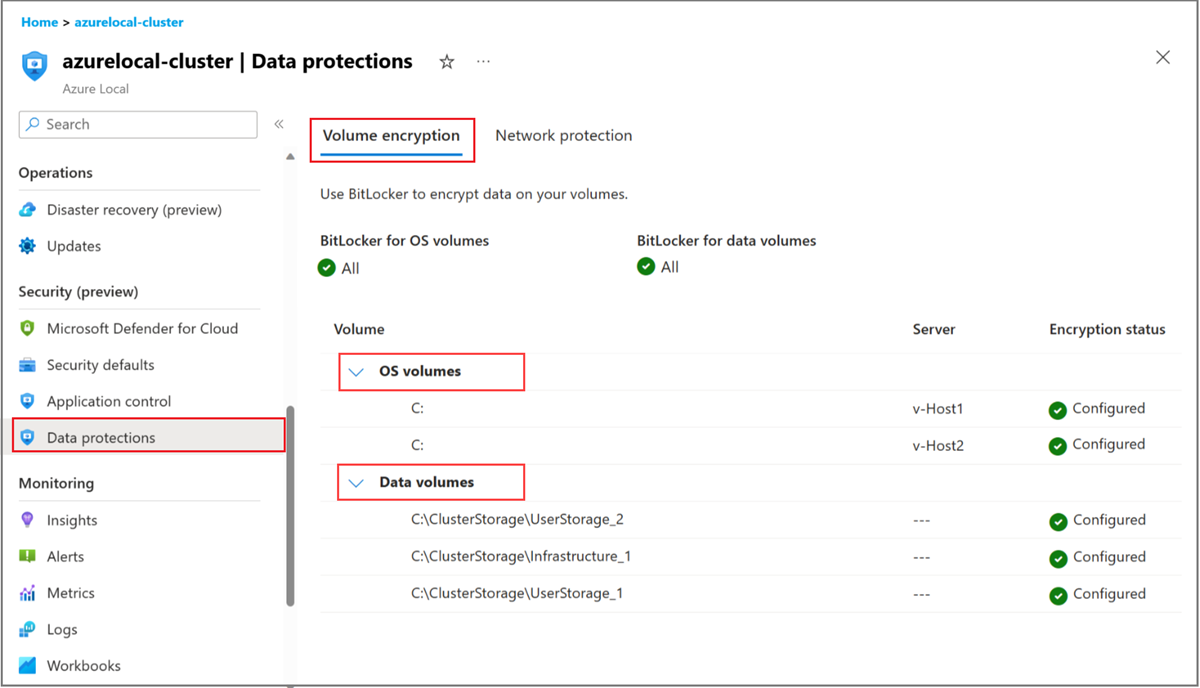

Zobrazení nastavení BitLockeru prostřednictvím webu Azure Portal

Pokud chcete zobrazit nastavení BitLockeru na webu Azure Portal, ujistěte se, že jste použili iniciativu MCSB. Další informace najdete v tématu Použití iniciativy srovnávacího testu Microsoft Cloud Security.

BitLocker nabízí dva typy ochrany: šifrování svazků operačního systému a šifrování datových svazků. Nastavení BitLockeru můžete zobrazit jenom na webu Azure Portal. Informace o správě nastavení najdete v tématu Správa nastavení nástroje BitLocker pomocí PowerShellu.

Správa nastavení BitLockeru pomocí PowerShellu

Nastavení šifrování svazků můžete zobrazit, povolit a zakázat v místní instanci Azure.

Vlastnosti rutiny PowerShellu

Následující vlastnosti rutiny jsou určené pro šifrování svazků pomocí modulu BitLocker: AzureStackBitLockerAgent.

-

Get-ASBitLocker -<Local | PerNode>Kde

LocalaPerNodedefinujte obor, ve kterém se rutina spouští.- Místní – Dá se spustit v běžné vzdálené relaci PowerShellu a poskytuje podrobnosti o svazku Nástroje BitLocker pro místní uzel.

- PerNode – Vyžaduje CredSSP (při použití vzdáleného PowerShellu) nebo relaci vzdálené plochy (RDP). Poskytuje podrobnosti o svazku Nástroje BitLocker na uzel.

-

Enable-ASBitLocker -<Local | Cluster> -VolumeType <BootVolume | ClusterSharedVolume> -

Disable-ASBitLocker -<Local | Cluster> -VolumeType <BootVolume | ClusterSharedVolume>

Zobrazení nastavení šifrování pro šifrování svazků pomocí Nástroje BitLocker

Chcete-li zobrazit nastavení šifrování, postupujte takto:

Připojte se k místnímu počítači Azure.

Spusťte následující rutinu PowerShellu pomocí přihlašovacích údajů místního správce:

Get-ASBitLocker

Povolení, zakázání šifrování svazků pomocí Nástroje BitLocker

Pokud chcete povolit šifrování svazků pomocí Nástroje BitLocker, postupujte takto:

Připojte se k místnímu počítači Azure.

Spusťte následující rutinu PowerShellu pomocí přihlašovacích údajů místního správce:

Důležité

Povolení šifrování svazku pomocí nástroje BitLocker na typu svazku BootVolume vyžaduje ČIP TPM 2.0.

Při povolování šifrování svazku pomocí BitLockeru u typu

ClusterSharedVolumesvazku (CSV) se svazek umístí do režimu přesměrování a všechny virtuální počítače úloh se na krátkou dobu pozastaví. Tato operace je rušivá; plán odpovídajícím způsobem. Další informace naleznete v tématu Konfigurace šifrovaných clusterových disků nástroje BitLocker ve Windows Serveru 2012.

Enable-ASBitLocker

Pomocí tohoto postupu zakažte šifrování svazků pomocí Nástroje BitLocker:

Připojte se k místnímu počítači Azure.

Spusťte následující rutinu PowerShellu pomocí přihlašovacích údajů místního správce:

Disable-ASBitLocker

Získání obnovovacích klíčů BitLockeru

Poznámka:

Klíče Nástroje BitLocker je možné kdykoli načíst z místní služby Active Directory. Pokud je cluster dole a nemáte klíče, možná nebudete mít přístup k šifrovaným datům v clusteru. Pokud chcete uložit obnovovací klíče BitLockeru, doporučujeme je exportovat a uložit do zabezpečeného externího umístění, jako je Azure Key Vault.

Následujícím postupem exportujete obnovovací klíče pro váš cluster:

Připojte se k místní instanci Azure jako místní správce. V relaci místní konzoly nebo místní relaci protokolu RDP (Remote Desktop Protocol) nebo vzdálené relaci PowerShellu s ověřováním CredSSP spusťte následující příkaz:

Informace o obnovovacím klíči získáte spuštěním následujícího příkazu v PowerShellu:

Get-AsRecoveryKeyInfo | ft ComputerName, PasswordID, RecoveryKeyTady je ukázkový výstup:

PS C:\Users\ashciuser> Get-AsRecoveryKeyInfo | ft ComputerName, PasswordID, RecoveryKey ComputerName PasswordId RecoveryKey ------- ---------- ----------- ASB88RR1OU19 {Password1} Key1 ASB88RR1OU20 {Password2} Key2 ASB88RR1OU21 {Password3} Key3 ASB88RR1OU22 {Password4} Key4