Ověřování mezipamětí pomocí služby Microsoft Entra v Azure Managed Redis (Preview)

Azure Managed Redis (Preview) nabízí dvě metody ověřování instance mezipaměti: přístupové klíče a Microsoft Entra.

I když je ověřování s přístupovým klíčem jednoduché, přináší to řadu problémů souvisejících se správou zabezpečení a hesel. V tomto článku se naopak dozvíte, jak pro ověřování mezipaměti používat token Microsoft Entra.

Azure Managed Redis nabízí mechanismus ověřování bez hesla díky integraci se službou Microsoft Entra. ID Entra nakonfigurované pro připojení ke službě Azure Managed Redis má přiřazená stejná oprávnění jako při použití přístupových klíčů.

V tomto článku se dozvíte, jak pro připojení k instanci Redis použít instanční objekt nebo spravovanou identitu.

Předpoklady a omezení

- Ověřování Microsoft Entra je podporováno pouze pro připojení SSL.

- Některé příkazy Redis jsou zablokované. Úplný seznam blokovaných příkazů najdete v tématu Příkazy Redis, které Azure Managed Redis nepodporuje.

Důležité

Po navázání připojení pomocí tokenu Microsoft Entra musí klientské aplikace před vypršením platnosti token Microsoft Entra pravidelně aktualizovat. Aplikace pak musí odeslat serveru Redis příkaz AUTH, aby nedošlo k narušení připojení. Další informace najdete v tématu Konfigurace klienta Redis pro použití ověřování Microsoft Entra.

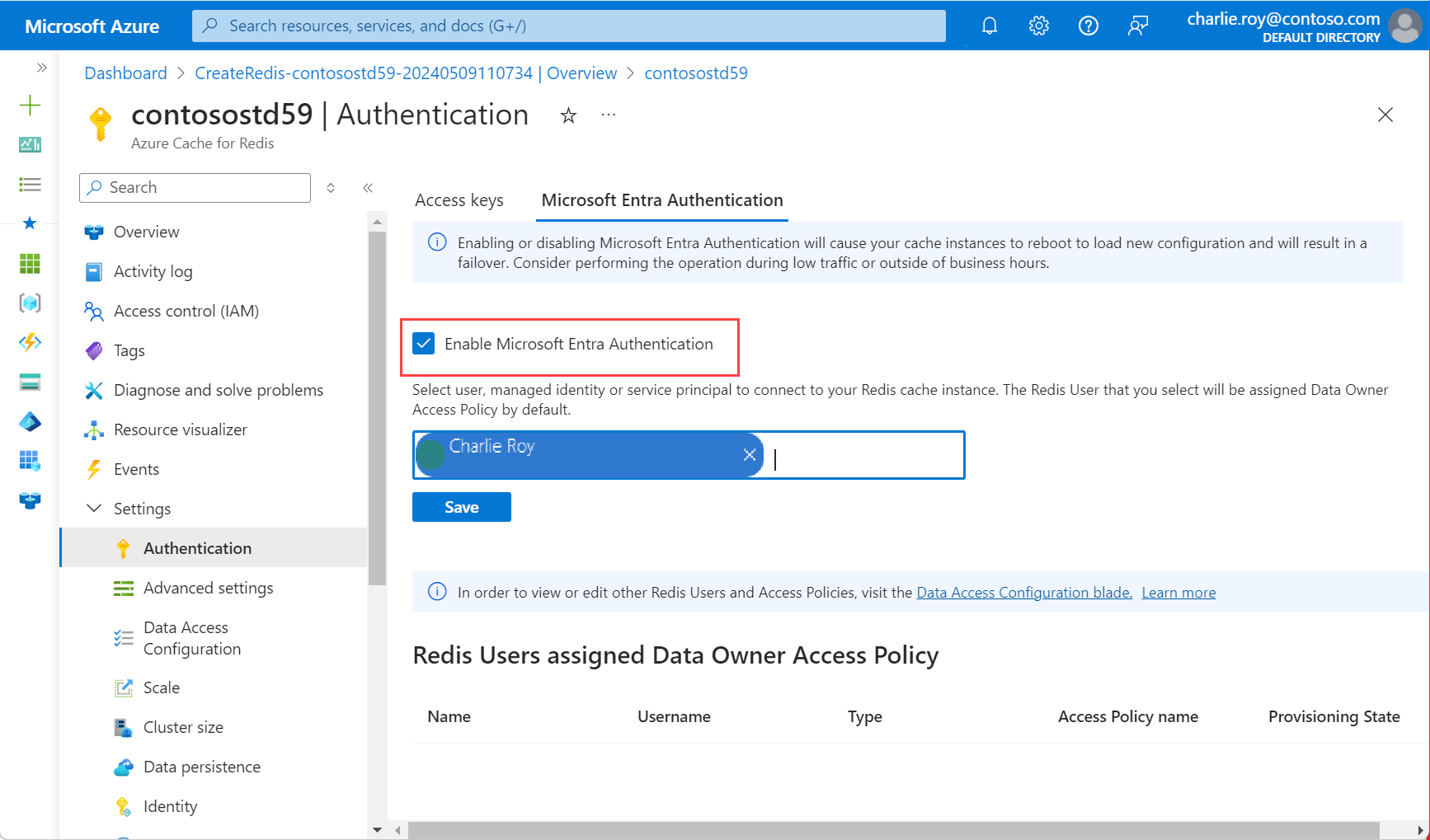

Povolení ověřování Microsoft Entra v mezipaměti

Na webu Azure Portal vyberte instanci Azure Managed Redis, ve které chcete nakonfigurovat ověřování založené na tokenech Microsoft Entra.

V nabídce Prostředek vyberte Ověřování.

V pracovním podokně vyberte kartu Ověřování Microsoft Entra.

Vyberte Povolit ověřování Microsoft Entra a zvolte možnost Uživatel nebo instanční objekt nebo Spravovaná identita. Uživateli, kterého zadáte, jsou při zvolení možnosti Vybrat automaticky přiřazena stejná oprávnění jako při použití přístupových klíčů. Můžete také zadat spravovanou identitu nebo instanční objekt pro připojení k instanci AMR.

Informace o tom, jak používat Microsoft Entra s rozhraním Azure CLI, najdete na referenčních stránkách pro identitu.

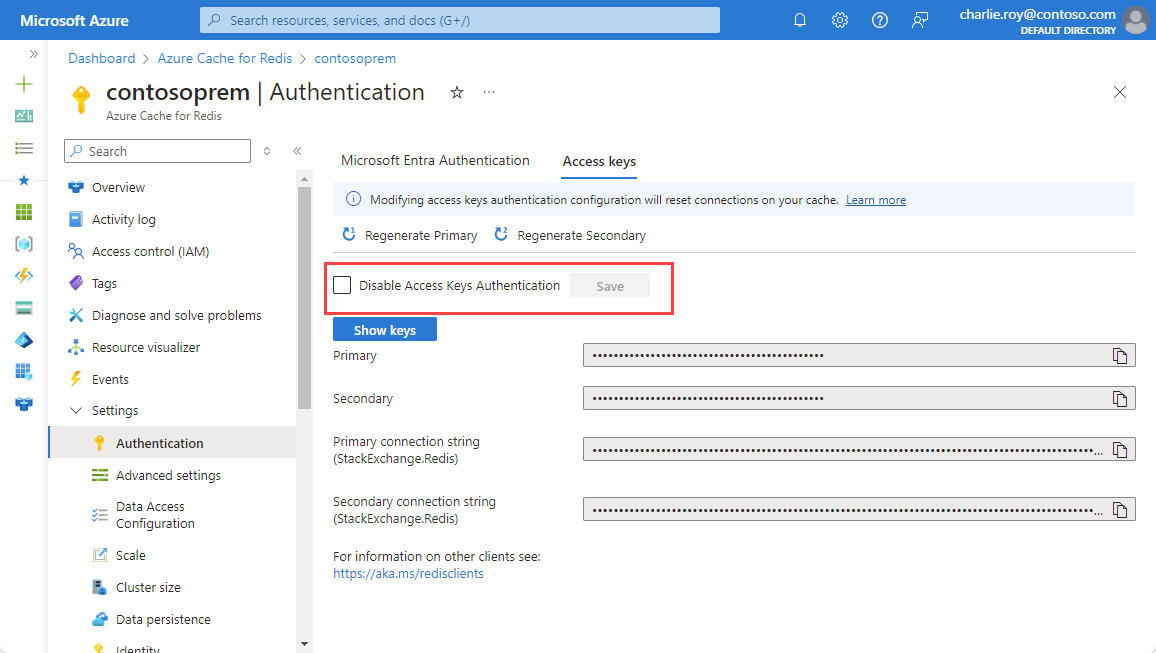

Zakázání ověřování přístupového klíče v mezipaměti

Ověřování Microsoft Entra je bezpečný způsob připojení mezipaměti. Doporučujeme používat ověřování Microsoft Entra a zakázat přístupové klíče.

Když pro instanci Redis zakážete ověřování pomocí přístupového klíče, instance ukončí všechna stávající klientská připojení bez ohledu na to, jestli používají přístupové klíče nebo ověřování Microsoft Entra. Pokud existuje, postupujte podle doporučených osvědčených postupů pro klienta Redis a implementujte správné mechanismy pro opětovné připojení založených na ověřování Microsoft Entra.

Než zakážete přístupové klíče:

musí být povoleno ověřování Microsoft Entra.

U geograficky replikovaných mezipamětí musíte:

- Zrušte propojení mezipamětí.

- Zakázání přístupových klíčů

- Znovu propojte mezipaměti.

Pokud máte mezipaměť, ve které používáte přístupové klíče a chcete přístupové klíče zakázat, postupujte takto:

Na webu Azure Portal vyberte instanci Azure Managed Redis, ve které chcete zakázat přístupové klíče.

V nabídce Prostředek vyberte Ověřování.

V pracovním podokně vyberte Přístupové klávesy.

Nakonfigurujte ověřování přístupových klíčů, aby bylo zakázáno.

Potvrďte, že chcete aktualizovat konfiguraci výběrem možnosti Ano.

Důležité

Když se pro mezipaměť změní nastavení Zakázat ověřování přístupových klíčů, ukončí všechna stávající klientská připojení pomocí přístupových klíčů nebo služby Microsoft Entra. Použijte osvědčené postupy a implementujte správné mechanismy opakování pro opětovné připojení na s ověřením Microsoft Entra. Další informace najdete v tématu věnovaném odolnosti připojení.

Konfigurace klienta Redis pro ověřování Microsoft Entra

Vzhledem k tomu, že většina klientů Azure Managed Redis předpokládá, že k ověřování se používá heslo a přístupový klíč, budete pravděpodobně muset aktualizovat pracovní postup klienta tak, aby podporoval ověřování Microsoft Entra. V této části se dozvíte, jak nakonfigurovat klientské aplikace pro připojení ke službě Azure Managed Redis pomocí tokenu Microsoft Entra.

Pracovní postup klienta Microsoft Entra

Nakonfigurujte klientskou aplikaci tak, aby získala token Microsoft Entra pro rozsah,

https://redis.azure.com/.defaultneboacca5fbb-b7e4-4009-81f1-37e38fd66d78/.defaultpomocí knihovny MSAL (Microsoft Authentication Library).Aktualizujte logiku připojení Redis tak, aby používala následující

UseraPassword:-

User= ID objektu vaší spravované identity nebo instančního objektu -

Password= Token Microsoft Entra, který jste získali pomocí knihovny MSAL

-

Zajistěte, aby váš klient před vypršením platnosti tokenu Microsoft Entra automaticky spouštěl příkaz Redis AUTH:

-

User= ID objektu vaší spravované identity nebo instančního objektu -

Password= Pravidelně aktualizovaný token Microsoft Entra

-

Podpora klientských knihoven

Knihovna Microsoft.Azure.StackExchangeRedis je rozšíření prvku StackExchange.Redis, které umožňuje používat Microsoft Entra k ověřování připojení z klientské aplikace Redis ke službě Azure Managed Redis. Rozšíření spravuje ověřovací token, včetně proaktivně obnovovaných tokenů před vypršením jejich platnosti, aby se zachovala trvalá připojení Redis po dobu několika dnů.

Tento ukázkový kód ukazuje, jak se pomocí sady NuGet Microsoft.Azure.StackExchangeRedis připojit k instanci Azure Managed Redis pomocí ověřování Microsoft Entra.

Následující tabulka obsahuje odkazy na ukázky kódu. Ty předvádějí, jak se připojit k instanci Azure Managed Redis pomocí tokenu Microsoft Entra. Různé klientské knihovny jsou k dispozici ve více jazycích.

| Klientská knihovna | Jazyk | Odkaz na ukázkový kód |

|---|---|---|

| StackExchange.Redis | .NET | Ukázka kódu StackExchange.Redis |

| redis-py | Python | Ukázka kódu redis-py |

| Jedis | Java | Ukázka kódu Jedis |

| Lettuce | Java | Ukázka kódu Lettuce |

| Redisson | Java | Ukázka kódu Redisson |

| ioredis | Node.js | Ukázka kódu ioredis |

| node-redis | Node.js | Ukázka kódu node-redis |

Osvědčené postupy pro ověřování Microsoft Entra

- Nakonfigurujte privátní propojení nebo pravidla brány firewall pro ochranu mezipaměti před útokem na dostupnost služby.

- Ujistěte se, že klientská aplikace odešle nový token Microsoft Entra alespoň tři minuty před vypršením platnosti tokenu, aby nedošlo k přerušení připojení.

- Při pravidelném volání příkazu

AUTHserveru Redis zvažte přidání zpoždění tak, abyAUTHse příkazy střídaly. Server Redis pak nebude přijímat příliš mnoho příkazůAUTHsoučasně.