Požadavky na nasazení kontroleru dat v režimu přímého připojení

Tento článek popisuje, jak se připravit na nasazení kontroleru dat pro datové služby s podporou Azure Arc v režimu přímého připojení. Než nasadíte kontroler dat Azure Arc, seznamte se s koncepty popsanými v plánu nasazení datových služeb s podporou služby Azure Arc.

Požadavky na vytvoření kontroleru dat Azure Arc v režimu přímého připojení na vysoké úrovni zahrnují:

- Získejte přístup ke clusteru Kubernetes. Pokud cluster Kubernetes nemáte, můžete vytvořit testovací nebo ukázkový cluster ve službě Azure Kubernetes Service (AKS).

- Připojte cluster Kubernetes k Azure pomocí Kubernetes s podporou Azure Arc.

Postupujte podle pokynů v rychlém startu: Nasazení datových služeb s podporou Služby Azure Arc – přímo připojený režim – Azure Portal

Připojení clusteru Kubernetes k Azure pomocí Kubernetes s podporou Azure Arc

Pokud chcete připojit cluster Kubernetes k Azure, použijte Azure CLI az s následujícími rozšířeními nebo Helmem.

Instalace nástrojů

Přidání rozšíření pro Azure CLI

Nainstalujte nejnovější verze následujících rozšíření az:

k8s-extensionconnectedk8sk8s-configurationcustomlocation

Spuštěním následujících příkazů nainstalujte rozšíření az CLI:

az extension add --name k8s-extension

az extension add --name connectedk8s

az extension add --name k8s-configuration

az extension add --name customlocation

Pokud jste dříve nainstalovali k8s-extension, , connectedk8s, k8s-configurationcustomlocation rozšíření, aktualizujte na nejnovější verzi pomocí následujícího příkazu:

az extension update --name k8s-extension

az extension update --name connectedk8s

az extension update --name k8s-configuration

az extension update --name customlocation

Připojení clusteru k Azure

Připojení clusteru Kubernetes k Azure pomocí Kubernetes s podporou Azure Arc

Pokud chcete připojit cluster Kubernetes k Azure, použijte Azure CLI az nebo PowerShell.

Spusťte následující příkaz:

az connectedk8s connect --name <cluster_name> --resource-group <resource_group_name>

<pre>

Helm release deployment succeeded

{

"aadProfile": {

"clientAppId": "",

"serverAppId": "",

"tenantId": ""

},

"agentPublicKeyCertificate": "xxxxxxxxxxxxxxxxxxx",

"agentVersion": null,

"connectivityStatus": "Connecting",

"distribution": "gke",

"id": "/subscriptions/xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx/resourceGroups/AzureArcTest/providers/Microsoft.Kubernetes/connectedClusters/AzureArcTest1",

"identity": {

"principalId": "xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx",

"tenantId": "xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx",

"type": "SystemAssigned"

},

"infrastructure": "gcp",

"kubernetesVersion": null,

"lastConnectivityTime": null,

"location": "eastus",

"managedIdentityCertificateExpirationTime": null,

"name": "AzureArcTest1",

"offering": null,

"provisioningState": "Succeeded",

"resourceGroup": "AzureArcTest",

"tags": {},

"totalCoreCount": null,

"totalNodeCount": null,

"type": "Microsoft.Kubernetes/connectedClusters"

}

</pre>

Tip

Výše uvedený příkaz bez zadaného parametru umístění vytvoří prostředek Kubernetes s podporou Služby Azure Arc ve stejném umístění jako skupina prostředků. Pokud chcete vytvořit prostředek Kubernetes s podporou Azure Arc v jiném umístění, zadejte buď --location <region> nebo -l <region> při spuštění az connectedk8s connect příkazu.

Poznámka:

Pokud jste přihlášení k Azure CLI pomocí instančního objektu, je potřeba nastavit další parametr pro povolení funkce vlastního umístění v clusteru.

Podrobnější postup této úlohy je k dispozici v části Připojení existujícího clusteru Kubernetes ke službě Azure Arc.

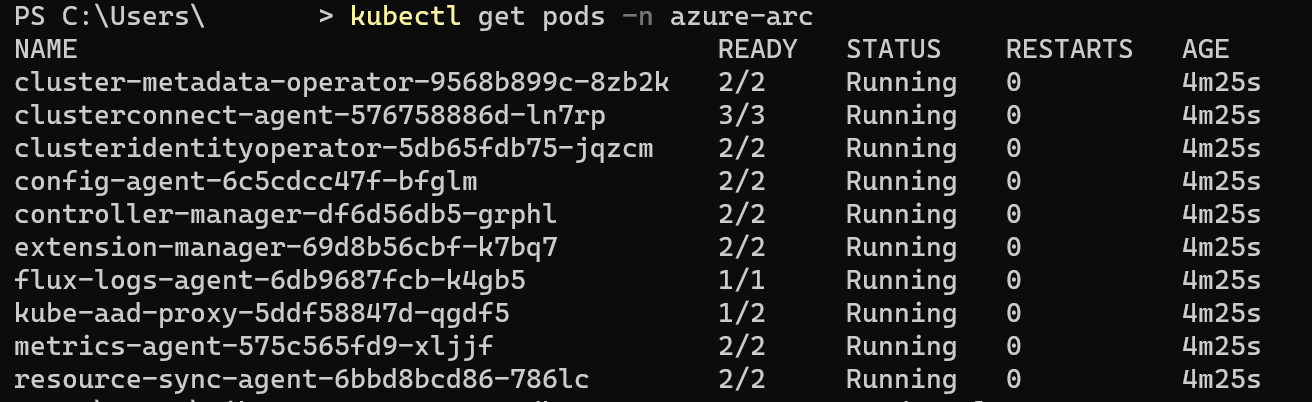

Ověření azure-arc vytvoření podů oboru názvů

Než budete pokračovat k dalšímu kroku, ujistěte se, že jsou vytvořeny všechny azure-arc- pody oboru názvů. Spusťte následující příkaz:

kubectl get pods -n azure-arc

Když všechny kontejnery vrátí stav spuštěného, můžete cluster připojit k Azure.

Volitelně můžete ponechat ID pracovního prostoru služby Log Analytics a sdílený přístupový klíč připravené.

Když nasadíte kontroler dat s podporou Služby Azure Arc, můžete během instalace povolit automatické nahrávání metrik a protokolů. Nahrání metrik používá spravovanou identitu přiřazenou systémem. Nahrávání protokolů ale vyžaduje ID pracovního prostoru a přístupový klíč pro pracovní prostor.

Po nasazení kontroleru dat můžete také povolit nebo zakázat automatické nahrávání metrik a protokolů.

Pokyny najdete v tématu Vytvoření pracovního prostoru služby Log Analytics.

Vytvoření datových služeb Azure Arc

Po dokončení těchto požadavků můžete nasadit kontroler dat Azure Arc | Režim přímého připojení – Azure Portal nebo azure CLI